webminCVE-2019-15107

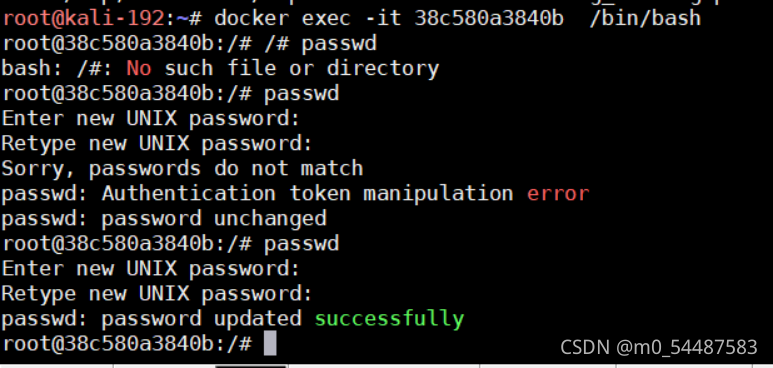

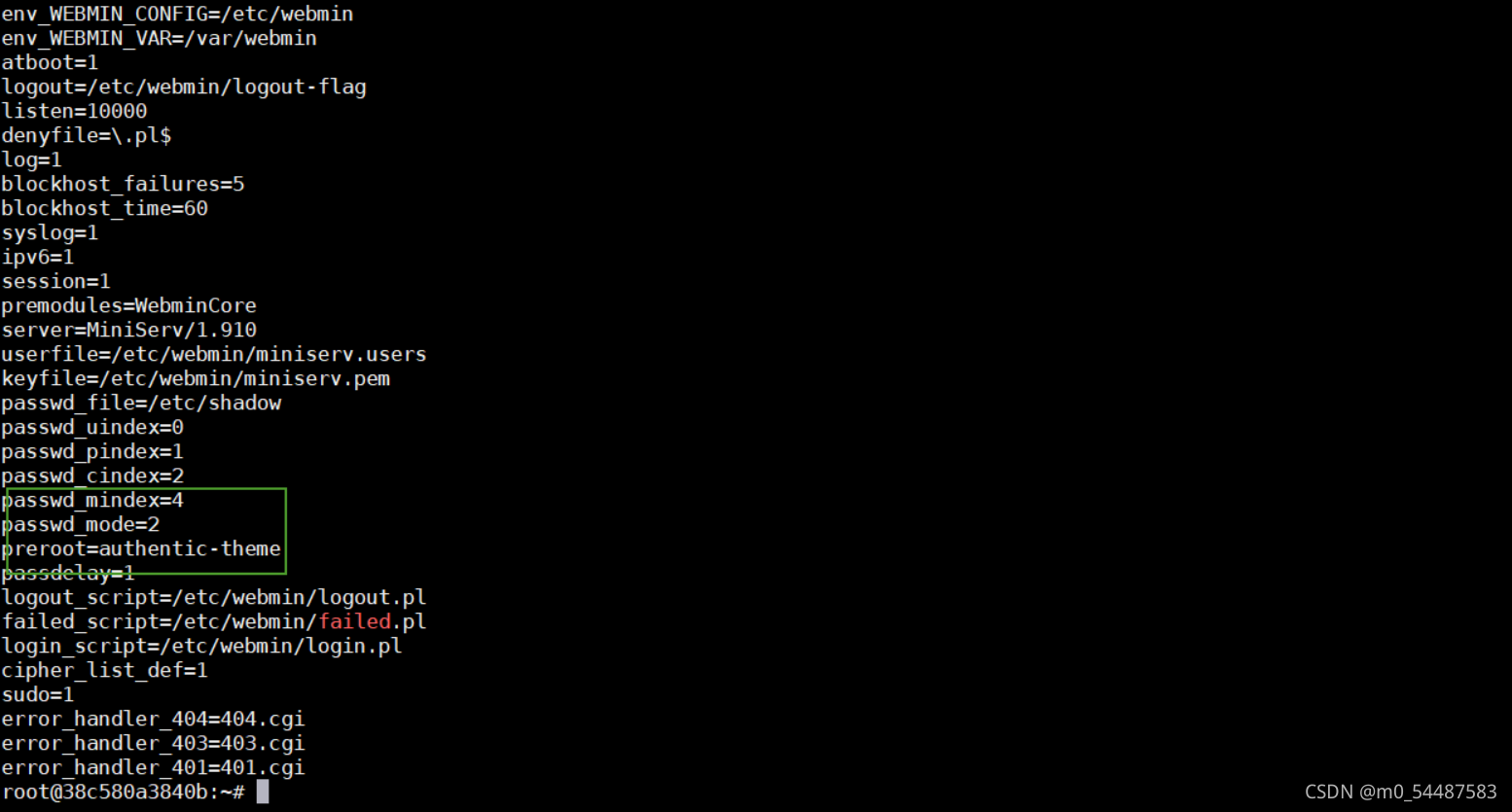

Webmin的是一个用于管理类Unix的系统的管理配置工具,具有网络页面。在其找回密码页面中,存在一处无需权限的命令注入漏洞,通过这个漏洞攻击者即可以执行任意系统命令。它已知在端口10000上运行。在重置密码功能中发现了一个错误,该错误允许恶意第三方由于缺少输入验证而执行恶意代码。 影响版本 Webmin <= 1.920 漏洞利用: 需要先将靶场修改密码: 这样就能进行webmin中进行配置修改, 使用命令 使用docker进入容器进行验证 使用条件 docker exec -it 38c580a3840b /bin/bash

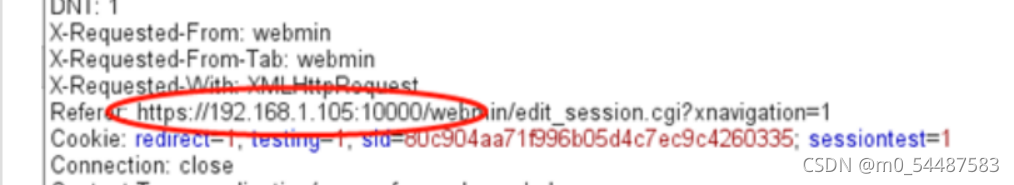

访问/password_change.cgi链接,抓包注入命令 这里的user值要是用的是一个假的用户,使用真实的root测试不成功,只有在发送的用户参数的值不是已知的Linux用户的情况下(而参考链接中是user=root123),展示进入才会到修改/etc/shadow的地方,触发命令注入漏洞 需要注意的是referer地址 和host地址要求一致, 具体的报在文件夹中 https://192.167.0.217:10000/sysinfo.cgi?xnavigation=1

回显成功

|