本帖最后由 gclome 于 2020-7-3 20:22 编辑

原文链接:对弱口令CP组挖掘解析——密码篇

0x01 前言

在《对弱口令CP组挖掘的深度解析——用户篇》中,我们对弱口令的用户名进行了分析,在本篇中,我们主要讲述常见的一些弱口令尝试,以及弱口令的快速挖掘技巧。 在测试弱口令时,我们手工尝试一般最先想到的就是admin、123456、123qwe等,除此之外我们一般是直接通过弱口令的字典去尝试,但对于部分的站点来说,有的时候需要对应的进行一个字典自定义来挖掘弱口令。因为网上的字典基本是以通用的形式,但是部分站点虽然也存在弱口令,却不是公开的弱口令字典所具备的。 在进行弱口令测试的过程中,特别是在有时间限制的短期项目里,除却常用的加载弱口令字典、姓名用户名字典等直接进行模糊测试外,一般很少会深入的进行测试,因为深入测试需要进行数据采集、自定义组合针对性进行爆破,而在一段短时间项目中,很少会花大量的精力在这一块,故做了用户名和密码的分析总结。

0x02 爆破姿势

姿势一(姓名拼音/姓名简写): 姓名拼音+123456,姓名拼音+123,姓名拼音,姓名拼音+出生年份 密码猜解格式: lihua123456\linhua123\linhua\linhua1990 姓名简写等同。字母与数字的衔接处可尝试添加@、_字符,例如linhua@1990 姿势二(字母篇): 通过burpsuit的intruder功能自动枚举生成2位/3位字母,结合123456、出生年份、123来尝试暴破。 密码猜解格式: lk123456\lk123\lk1990 该姿势有点类似于于姓名简写的密码猜解。字母与数字的衔接处可尝试添加@、_字符,例如lk@2020 姿势三(建站篇): 在挖掘弱口令过程中,我们可以尝试收集建站时间,因为有些管理在建站时,会习惯性的添加上建设的时间,亲眼所见哦(*^▽^*),最直接的方式就是看网站底部,也可通过天眼查等去查阅目标信息。 密码猜解格式: xxx§@1990 //XXX为admin、administrator、manager或管理员姓名拼音或姓名缩写等 姿势四(域名篇): 在“用户名篇”中,我们有讲述到有的站点会采用域名的形式作为用户名、同样的在密码中也可能存在。例如anheng.xxx.com ,可以对该域名anheng进行组合爆破 密码猜解格式: anheng+3位纯数字/anheng+建站年份/anheng+123456等 姿势五(个人信息篇): 主要是针对对多用户的站点,安全意识薄弱的用户可能会采用自身的出生年月日来作为密码,但是该姿势可能需要借助一些信息收集、社工的操作。 例如存在一个叫张三的用户,可通过查阅它的个人资料(部分站点,例如论坛类不会对用户的相关信息进行处理)。 密码猜解格式:(假设出生年月日为19950312) 19950312 //若不确定年月日,也可自行暴力枚举,针对年月日三部分进行组合。 zhang1995 zhang0312 zs19950312 首字母可能为大写 姿势六(密码规则篇): 当站点存在有注册功能时,可以先去注册查看注册机制,如果不存在密码强度限制,可以使用123456等弱口令结合用户名去爆破,若有密码强度限制,例如密码要求为字母+数字大于等于8位,可以尝试abcd1234、Abcd1234等符合密码规则的弱密码进行暴破。

0x03 捕获姿势--旁敲侧击

何为侧敲旁击,其实简单来说就是一种关联性思维,即你在对一个测试无可奈何,毫无突破的时候,试着将目标范围扩大,从一个子域上升到主域,比如某集团的某系统,可以试着与其集团联系起来,从集团这个大范围下手;亦或者某官方目标,你可以从其的友情链接、相关链接下手,还有便是信息的暴露面,我们对于大多数敏感信息,很少会采用人力去挖掘,更多会使用自动化的形式,但是自动化工具大多数是基于页面源代码或服务器返回信息来正则匹配捕获。对于一些pdf文件可能无能为力。那我们便要学会快准狠的找到一些信息暴露面,进行人工审查,例如“在线解答、公告公示、荣誉展示、招标采购、行为评价”等等 案例一(目标关联性) 当遇到一个站点时,特别是只有一个登陆页面时,再没有任何有用信息的情况下,一般情况也就是利用手头的字典,尝试进行枚举暴破,无果便直接放弃,然而如果你能将你的思维扩散,将目标进行关联,也许你会有所突破。如以下这个案例。 这是某个项目的测试,访问该资产后发现只有一个登陆口,却不具备注册功能,只有找回密码、登陆的功能

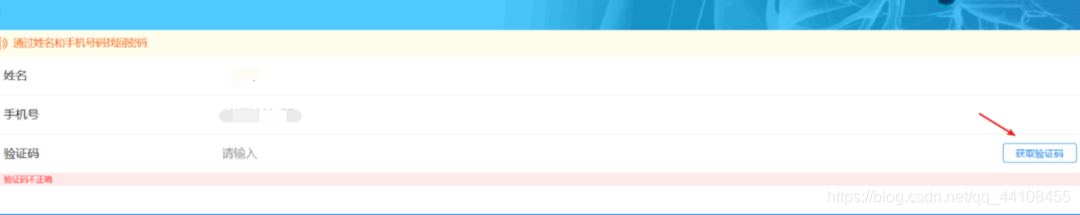

通过目标JS文件查看,无果。由于没有注册功能,无法确定目标站点所存在的用户手机,强行枚举耗时费力,无疑大海捞针。查看找回密码功能,发现需要姓名、手机号、短信验证码,缺一不可。至此对于很多人来说可能无解了。

首先我测试的这个目标是“A集团的数字防控系统”,重点就在于集团,说明该目标是该集团下的一个系统,那么可以说明一个问题,便是目标系统的用户数据在集团其他地方是存在且共用的。所以就需要你试着将思维扩散,将目标站点与该集团联系起来,于是我便找了该集团的官网。

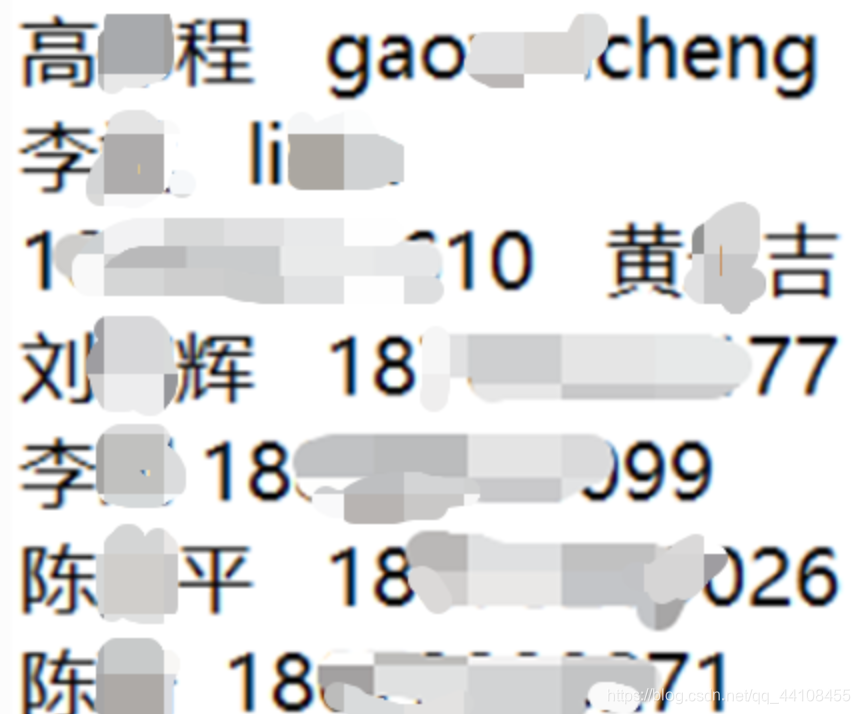

查看它的招标采购和公告公示,因为对外公开的招标项目文件里必然是会有一些供应商和被服务方的负责人信息(包括名字、电话、邮箱等)而且负责招标项目的必然是属于核心人员,因此这类人的信息相关在企业内覆盖面比较广,还有的便是公告公示,可能会直接显示部分联系人信息。

通过快速的翻阅订阅,我收集了如下的信息

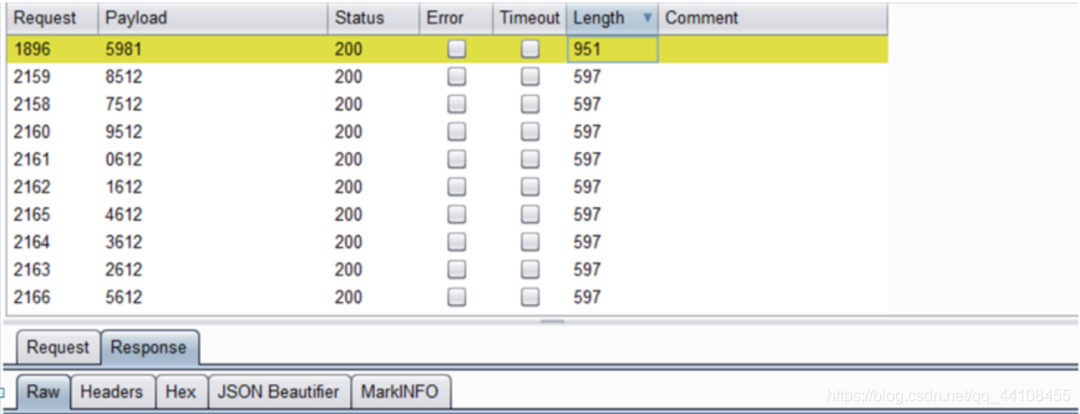

回到原先站点,在不确定短信验证码位数时,直接尝试4位暴破。发现存在验证码暴破的缺陷,直接成功重置目标账号。

案例二(资产关联性) 以下是测试某省官方项目时的案例,当时提供了一批的资产,在登陆口我们可以看到,初始密码为证件号码后六位,结合前面的身份证用户名,尝试暴破,显然是极耗费时间精力的,不到迫不得已不走此路,于是我便留意了一下,紧接着去快速翻阅其他的资产,专注查看其他资产的导航栏,是否有一些存在公示的功能栏

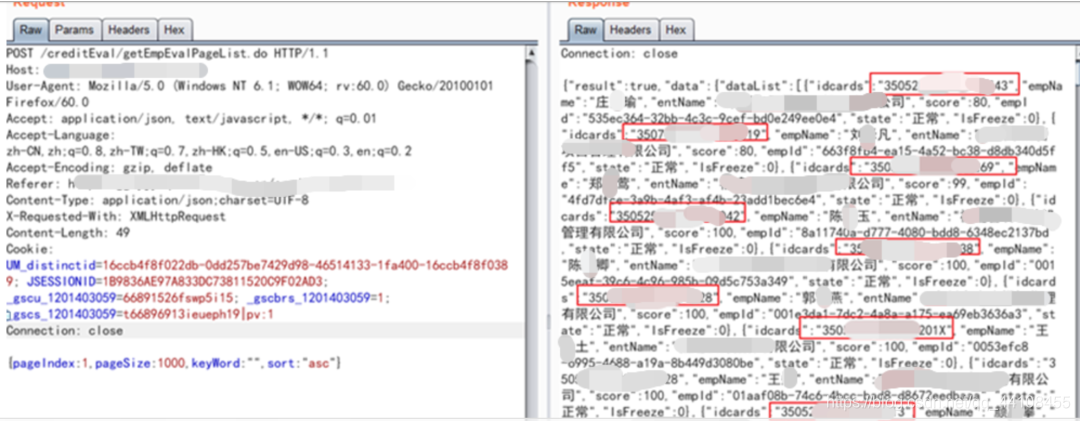

于是在该地区的某个公开信息资源网——行为评价栏中发现了一处公示信息,页面上仅对身份证号的其中6位进行屏蔽处理,当时想法便是尝试进行暴力枚举。但是6位枚举相应的也是需要费很大一番功夫,而且因为目标不存在用户名枚举,也就导致无法确认,但是在利用一些信息捕获工具-Hae插件时,发现页面源代码并未对身份证信息进行屏蔽处理,

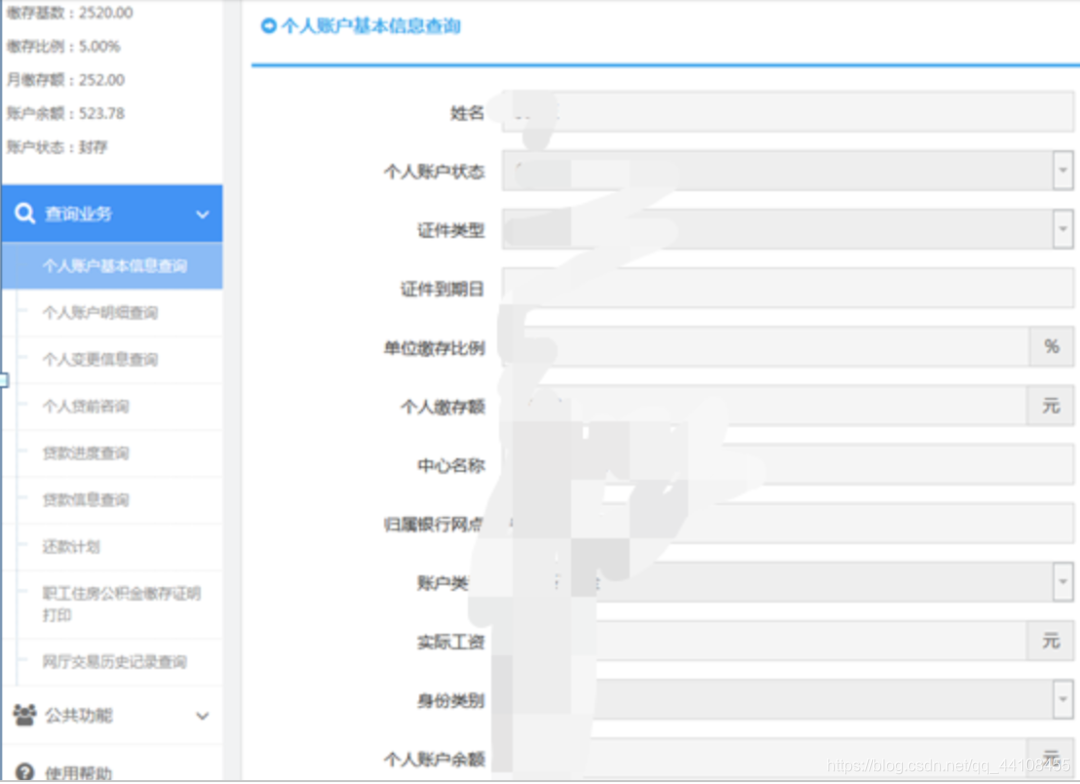

返回到原先的公积金站点尝试,发现成功获取了多个用户账号

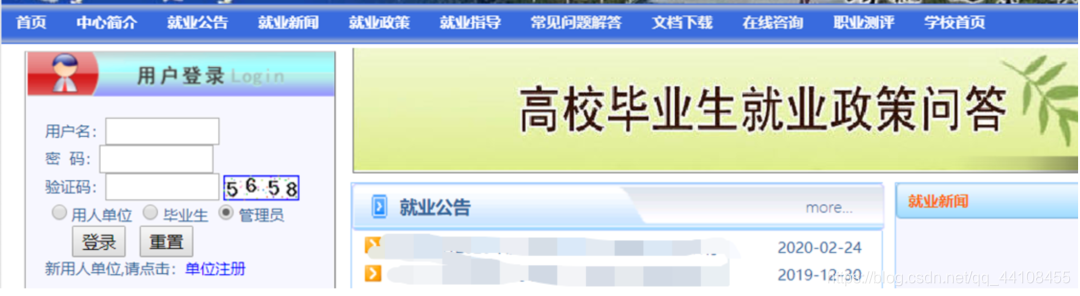

案例三(导航栏功能关联性) 该案例与案例一、二有共同之处,区别在于它是存在于自身的站点中,当我们拿到一个目标站点的时候,除却相互性功能操作,我们一般尝试的便是跑目录、找入口,殊不知,有些突破口却是明面直接暴露在你眼中。 如下是对一个学校进行测试时,首先看到有注册功能,不难想到先查看注册,看下是否有默认密码的提示

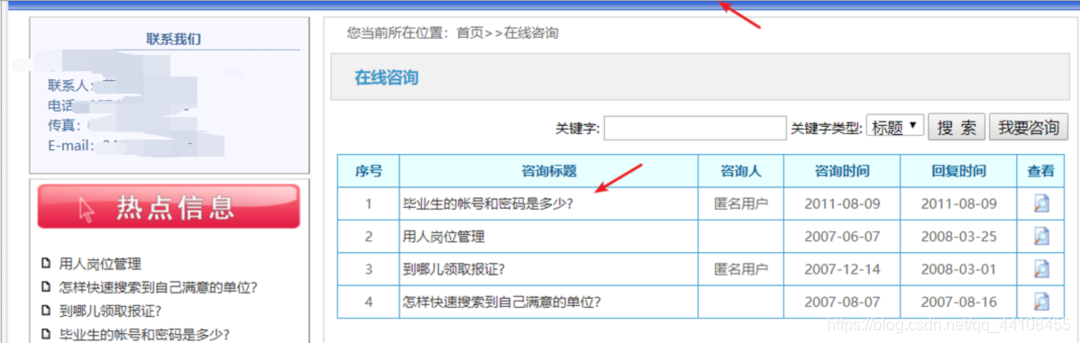

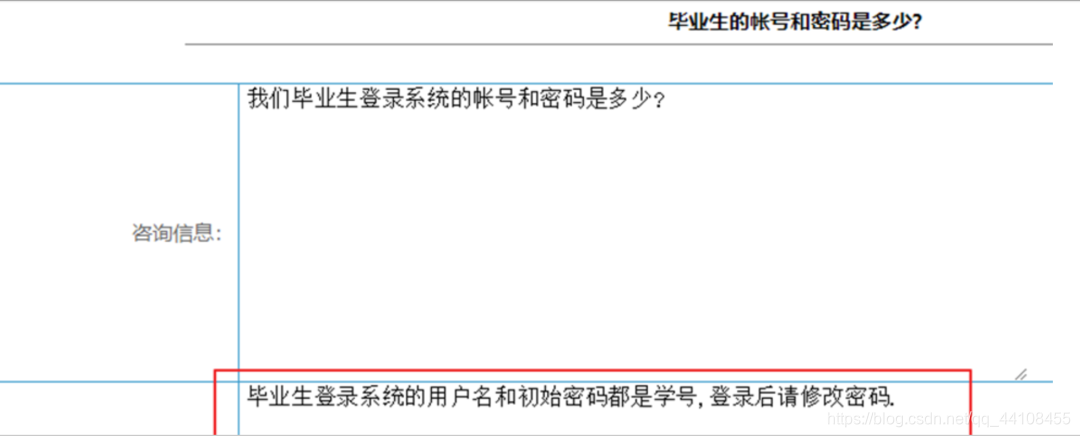

查看后无果,便对目标导航栏进行快速的翻阅,在以上导航栏中,我第一关注便会在“文档下载、常见问题解答、就业公告、在线咨询”这四个点,不出所想,在“在线咨询”我找到了这标题,告知了毕业生的账号和密码是多少

于是得知了毕业生登陆口,用户名和初始密码均为学号。 那么接下来便是进行学号的获取,如前文“用户名篇”所提,我们可以通过论坛、公告处、贴吧等去了解学校的学号组成信息,或者直接枚举也可。但是不急,我们接下翻阅该站点。 在文档下载处,我们看到了有多个毕业生档案文件,显而易见肯定含有毕业生相关信息,于是下载几份查看

发现直接明文显示了毕业生的学号、身份证号等信息,甚至在我测试时发现,还直接暴露学生的家庭住址等。。(再次我默默露出了笑容(*^▽^*)) 多个用户弱口令自然也就到手了。 案例四(站点资源关联性) 有的目标站点会包含着几个子入口,而子入口的信息基本也都是源自于其父站点。如某学校的一次测试项目,在其快速通道处找到了几个子入口,其中“信息收集”存在几个学院的管理系统

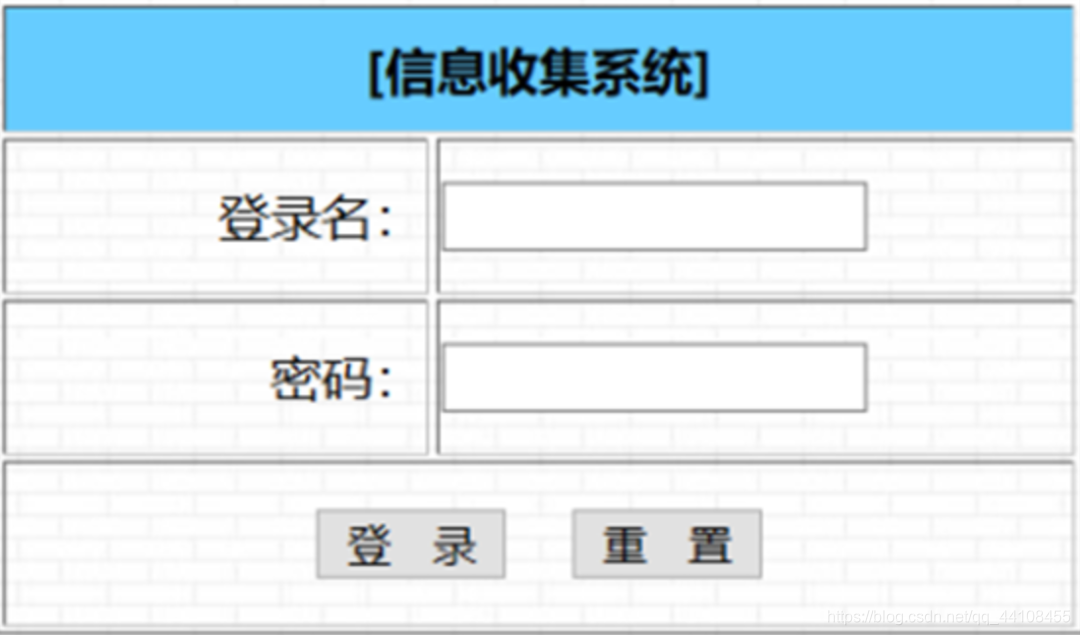

这是其中一个学员的信息收集系统,根据页面提示,可以得知用户名为姓名加班级号,且是一一匹配的,不好枚举,那么应该如何获取呢

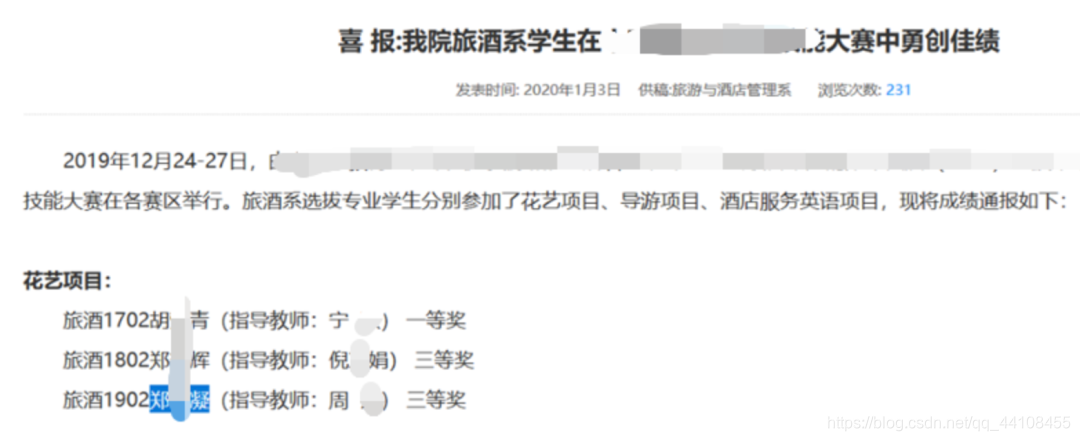

我第一想到的便是“荣誉展示”,为什么?其实很简单,我们知道一个学校可能会存在多个同名的学生,那么如何分辨获奖的是张三A还是张三B呢,为了不混淆,因此“荣誉展示”自然会标识获奖学生的一些特殊标识,如同这用户名一般姓名加班级号。于是我便定位到荣誉栏

获取到一些用户名信息知道,我们便能猜测出该专业的组成勒,班级号是由入学年份+班级组成 我们最先尝试便是利用现有资源尝试,于是我便依旧习惯性结合密码123456,配合这些用户名进行尝试,发现成功登录

后面测试发现站点还存在越权修改密码、查看的功能,从而获取到了大量的用户账号。

案例五(社交关联性) 因之前测试案例文档翻不到了,只好简单概述下思路,其实社交关联性很简单,便是通过目标站点的第三方社交渠道进行信息捕获,这块有些涉及到社工了。例如某些服务商站点,会有一些类似于QQ群、客服QQ等第三方联系方式,可以尝试添加,申请进入,因为有的站点会将其的一些信息在Q群公告处里公布通告。包括一些默认密码等,亦或者可通过咨询其他水友的形式来获取相应有用的信息。例如:目标站点上存在一个客服qq群号码,网站是需要公司用户登录的,验证码也无法爆破,在了解了网站业务之后,通过qq群号码加群,在群公告之中发现了默认密码是xxx@xx,但是不了解用户名,便在群里问了一句“为何登录不进去了”,私聊一些群里的其他用户获取了用户名是企业统一信用代码,而群名片便是企业名字。紧接着就通过中国企业统一代码查询网站得知了这些企业的用户名。然后通过该默认密码进入了后台 类似于如下存在这些社交点的站点

0x04 小结

弱口令漏洞一直是处于高危漏洞之列,也是拿下站点的一大突破点,对于弱口令的挖掘,除了红蓝对抗会深入化的去挖掘、做信息收集,很多人便是简单尝试就不了了之,其实弱口令的挖掘主要还是来自于你对目标的一个信息把握度,能否快速的定位到目标的一些重要信息,除此之外便是针对性的对站点口令进行揣测模糊尝试。而且如何快速敏感的察觉到有用的信息、对于漏洞的敏感也基本都是来自于大量的测试经验,结合本次部分案例主要也是为了开拓一些测试人员的思路,不要局限于冰山一角,也许该角固若金汤,但是另外一角却可能破绽百出。所以掌握一种关联性思维对于测试多少是有所帮助的。学会将思维扩散,特别一些新人在挖掘漏洞的时候很经常会形成一种固化的思维。 小白再次也祝各位大佬多获高危,多getshell

|