|

|

本帖最后由 梦幻的彼岸 于 2022-9-15 10:07 编辑

翻译:梦幻的彼岸

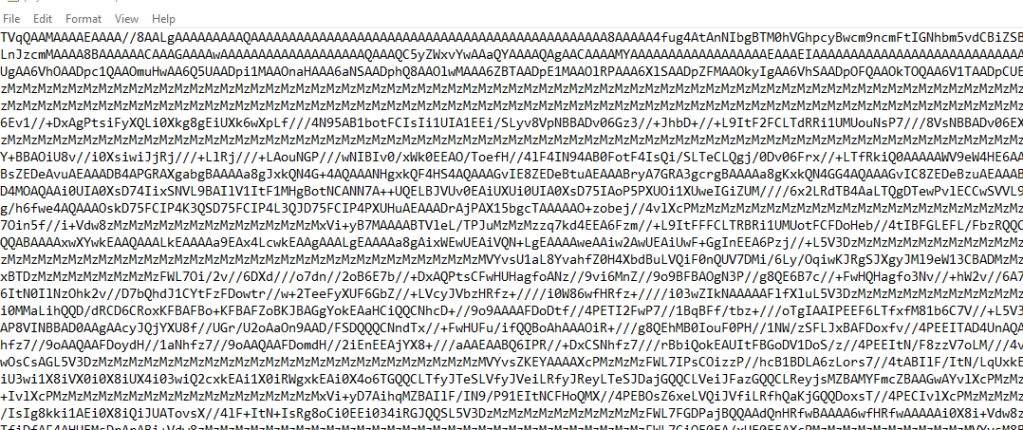

我正在创建一个非常简单的教程,从内存中提取恶意软件。我做了两个简单的应用程序,第一个将从一个文本文件中加载第二个应用程序的二进制文件,该文件是用based64编码的。

下面是第一个应用程序的代码,它将把上述base64解码成PE文件,并将它们加载到内存中

- #include <stdio.h>

- #include <string.h>

- #include <Windows.h>

-

- const char b64chars[] = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/";

-

- int b64invs[] = { 62, -1, -1, -1, 63, 52, 53, 54, 55, 56, 57, 58,

- 59, 60, 61, -1, -1, -1, -1, -1, -1, -1, 0, 1, 2, 3, 4, 5,

- 6, 7, 8, 9, 10, 11, 12, 13, 14, 15, 16, 17, 18, 19, 20,

- 21, 22, 23, 24, 25, -1, -1, -1, -1, -1, -1, 26, 27, 28,

- 29, 30, 31, 32, 33, 34, 35, 36, 37, 38, 39, 40, 41, 42,

- 43, 44, 45, 46, 47, 48, 49, 50, 51 };

-

- size_t b64_decoded_size(const char* in)

- {

- size_t len;

- size_t ret;

- size_t i;

-

- if (in == NULL)

- return 0;

-

- len = strlen(in);

- ret = len / 4 * 3;

-

- for (i = len; i-- > 0; ) {

- if (in[i] == '=') {

- ret--;

- }

- else {

- break;

- }

- }

-

- return ret;

- }

-

- int b64_isvalidchar(char c)

- {

- if (c >= '0' && c <= '9')

- return 1;

- if (c >= 'A' && c <= 'Z')

- return 1;

- if (c >= 'a' && c <= 'z')

- return 1;

- if (c == '+' || c == '/' || c == '=')

- return 1;

- return 0;

- }

-

- int b64_decode(const char* in, unsigned char* out, size_t outlen)

- {

- size_t len;

- size_t i;

- size_t j;

- int v;

-

- if (in == NULL || out == NULL)

- return 0;

-

- len = strlen(in);

- if (outlen < b64_decoded_size(in) || len % 4 != 0)

- return 0;

-

- for (i = 0; i < len; i++) {

- if (!b64_isvalidchar(in[i])) {

- return 0;

- }

- }

-

- for (i = 0, j = 0; i < len; i += 4, j += 3) {

- v = b64invs[in[i] - 43];

- v = (v << 6) | b64invs[in[i + 1] - 43];

- v = in[i + 2] == '=' ? v << 6 : (v << 6) | b64invs[in[i + 2] - 43];

- v = in[i + 3] == '=' ? v << 6 : (v << 6) | b64invs[in[i + 3] - 43];

-

- out[j] = (v >> 16) & 0xFF;

- if (in[i + 2] != '=')

- out[j + 1] = (v >> 8) & 0xFF;

- if (in[i + 3] != '=')

- out[j + 2] = v & 0xFF;

- }

-

- return 1;

- }

-

- int main()

- {

- char str1[20];

- FILE* fp;

- char buff[70317];

- fp = fopen("C:\\Temp\\payload.txt", "r");

- fscanf(fp, "%s", buff);

- fclose(fp);

- printf("64Base Payload Loaded\n");

-

- char* out;

- size_t out_len;

-

- out_len = b64_decoded_size(buff) + 1;

- out = (char*)malloc(out_len);

-

- printf("Decoding ...\n");

- b64_decode(buff, (unsigned char*)out, out_len);

-

-

- printf("Preparinig RWX Memory Space ...\n");

- SIZE_T shellSize = sizeof(buff);

- LPVOID shellAddress = VirtualAlloc(NULL, out_len, MEM_COMMIT, PAGE_EXECUTE_READWRITE);

-

- printf("Ready to Decrypt Payload \n");

- scanf("%19s", str1);

-

- WriteProcessMemory(GetCurrentProcess(), shellAddress, out, out_len, NULL);

-

- printf("PE Payload Loaded Pause \n");

- scanf("%19s", str1);

-

- }

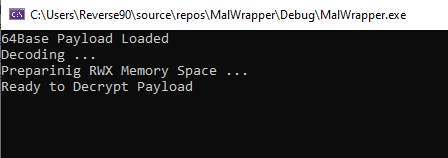

运行第一个应用程序,直到它准备将有效载荷加载到内存中。

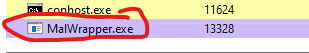

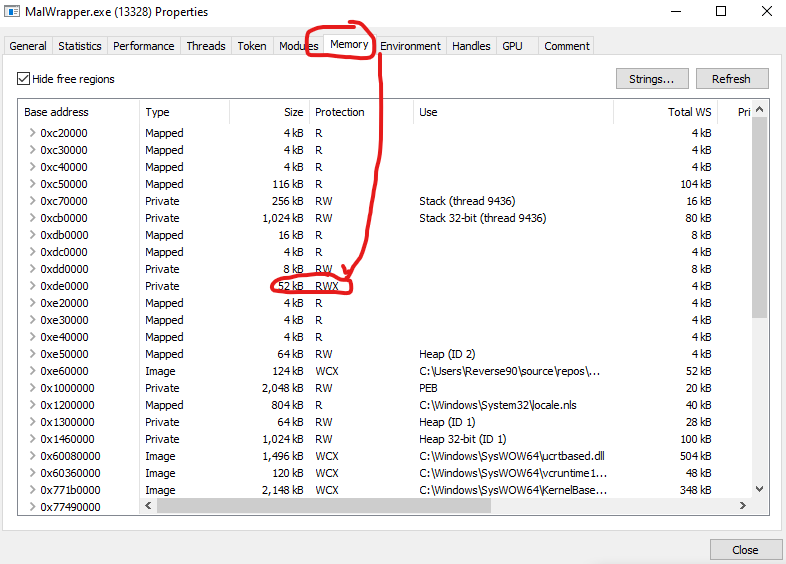

让我们打开Process Hacker,找出有效载荷将被复制到哪里。提示是找到具有保护功能的RWX的内存区域。让我们打开进程黑客,找到这个进程

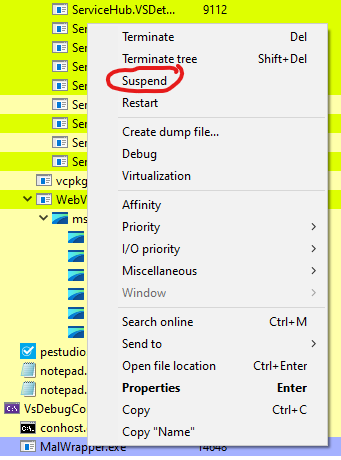

右键点击进程并暂停它,以防止恶意软件进一步运行。请注意,你不应该在你的主操作系统中运行该恶意软件。

双击MalWrapper.exe,进入内存标签,找到带有RWX的内存地址。为什么是RWX,因为该内存区域必须允许有效载荷从该内存区域执行。

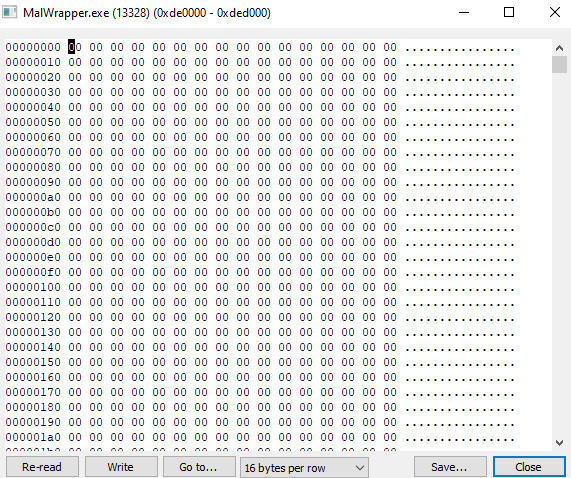

在加载有效载荷之前

我们可以看到,带有RWX保护的内存范围现在是空的,因为我们在有效载荷被复制到内存空间之前就停止了

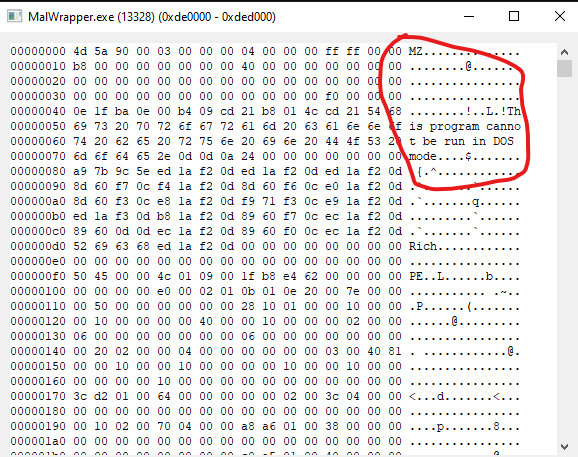

在应用程序上按Yes,它将继续把PE复制到新分配的内存区域。在有效载荷被加载后。我们可以看到,一个PE被加载到了内存中

现在,一旦有效载荷被完全复制到内存空间,我们就可以将其保存或转储到一个文件中。点击 "保存 "按钮

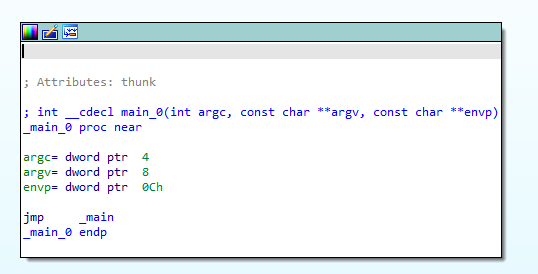

在IDA中打开输出文件。你可以直接用IDA加载你刚刚保存的文件。

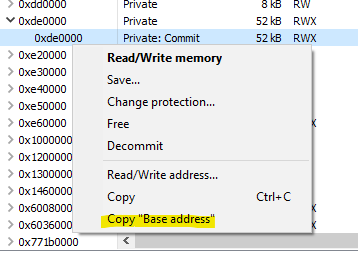

你需要重新建立IDA的基数,因此应用程序的开始将与我们刚刚复制的二进制文件相同。在进程黑客中,右击有效载荷被复制到的内存区域,点击“Copy Base Address”

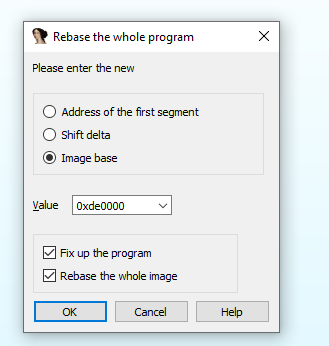

一旦你复制了,那么就把它作为IDA中的分段重置基准( segment rebase)。

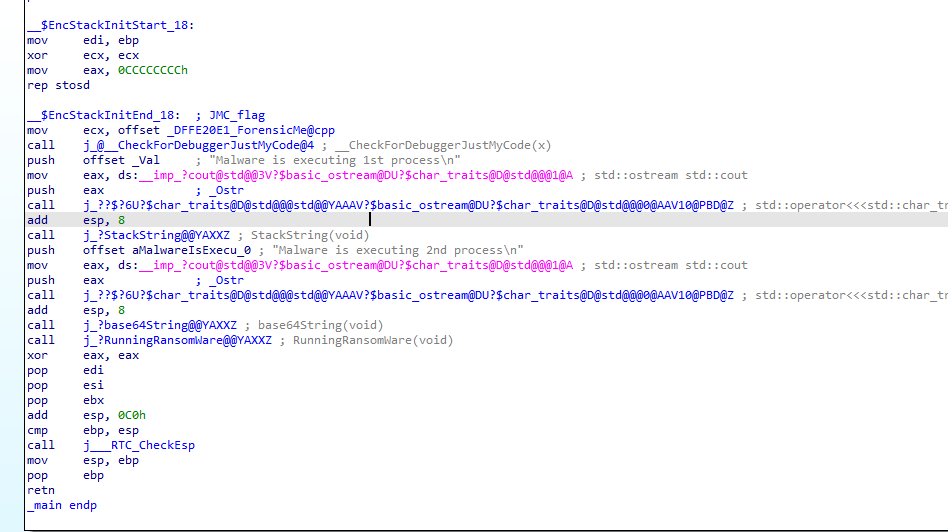

下面是应用程序的代码,现在我们可以看到有效载荷已被解包,我们可以进行静态分析

|

|