|

|

漏洞赏金猎人系列-信息搜集(-1)

声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。

前言大家都知道,不管是渗透测试,还是APT,还是漏洞挖掘,信息搜集都无比重要,往往需要占到项目的一半乃至更长的时间,而信息搜集中,字典往往又是非常重要的,通过这个思路,笔者突然想到了好久之前看过的一个live(具体是哪个,详见文末),当时看的时候有点迷糊,有的东西也没仔细看,于是再次去细细看,果然发现了一些好东西,本文也是由此而来,当然,本文仅仅作为一个引子,后面信息搜集相关的还会继续写,初步估计至少有几十篇(这里卖个关子:里面内容很多都是国内从业者没有公开分享过),好了,来看正文

正文这个视频主要讲解的是如何制作自定义(定制化)的字典,主讲人是TomNomNom,大体上的逻辑是: 获取数据--->处理数据--->使用字典,他这里获取目标数据的方式主要有两种:

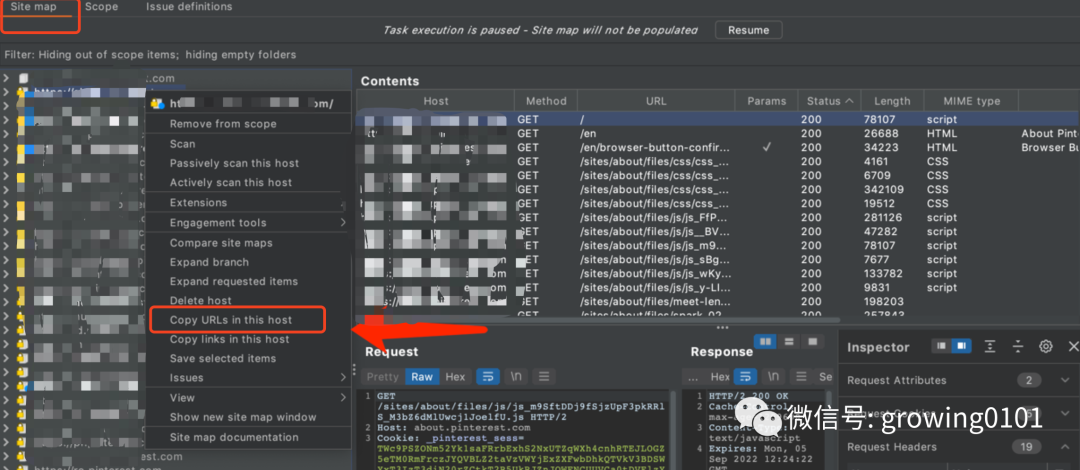

- 从Burp Suite history中获取(如下):

编辑 编辑

本文的主角来了:webpaste.

这篇文章主要讲解的就是webpaste的功能以及使用.

webpaste有什么作用呢?其作用是将在谷歌中搜索的结果的url打印到终端,说白了它就是一个可以让你偷懒的工具(免去了用鼠标点点点的麻烦)

怎么安装git clone https://github.com/tomnomnom/hackscd hackscd webpastego build

配置环境变量在bash配置文件中输入以下:

alias webpaste='webpaste directory'export WEBPASTE_TOKEN=iloveweb

然后再:

source .bash_profile 或者 source .bashrc

注意上面所做的工作是在远端服务器上面所做(笔者用的是Centos7),当然也可以在本地操作,具体流程类似;

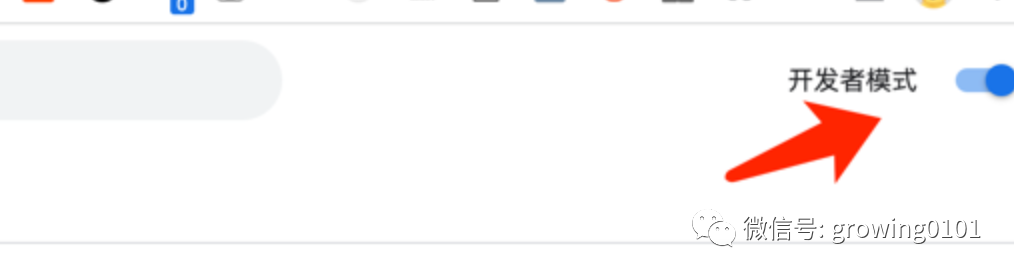

安装所对应的chrome插件以及相关设置  编辑 编辑

编辑 编辑

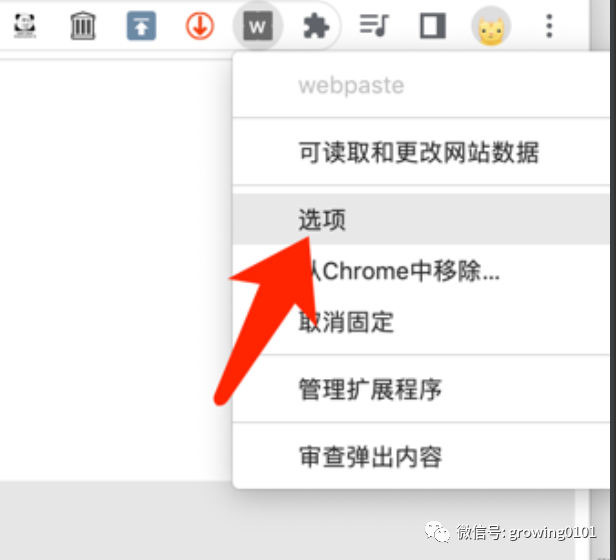

编辑 编辑

而后在本地选取extension这个文件即可,至此,插件安装完成

最后设置一下插件:

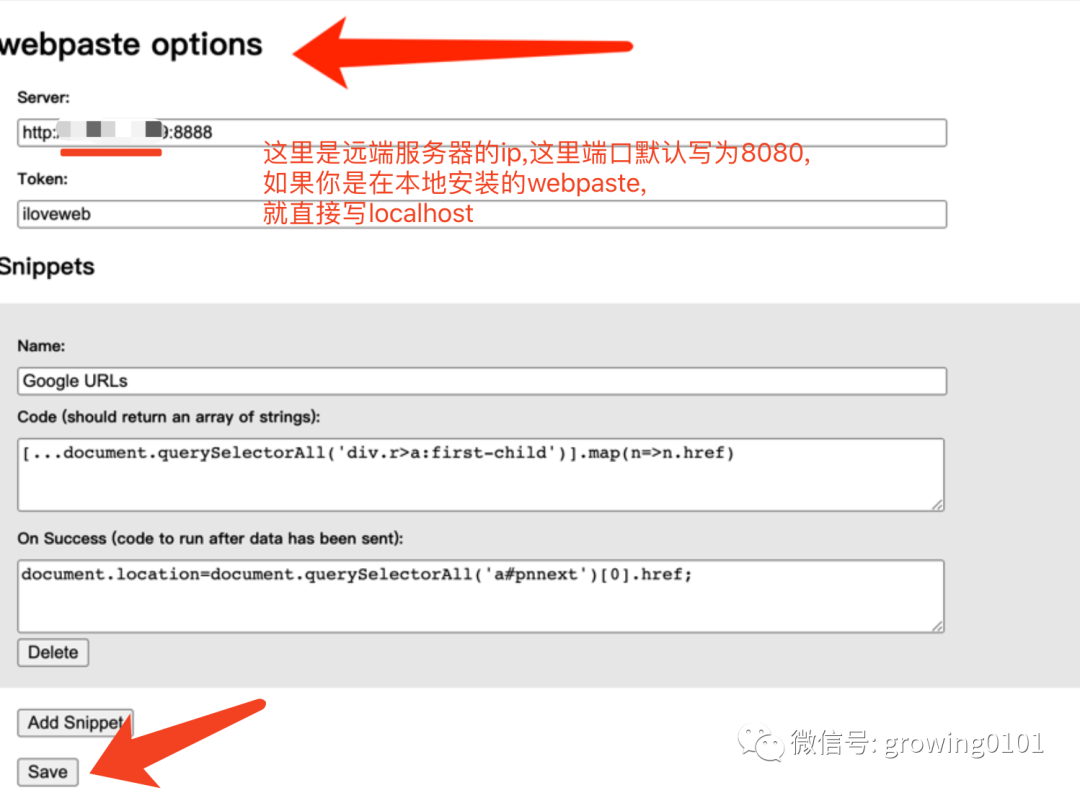

编辑 编辑

编辑 编辑

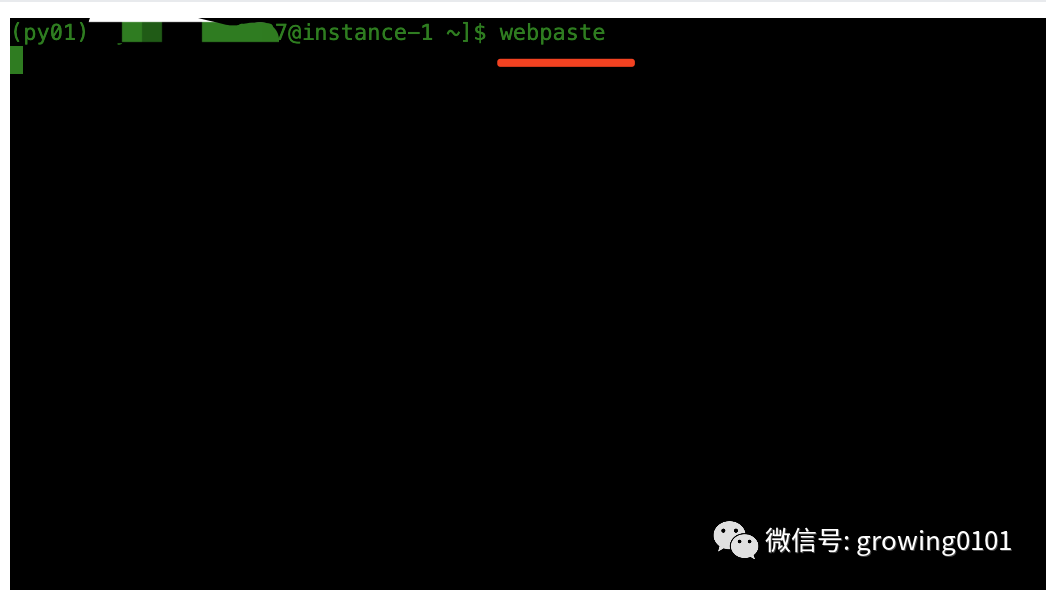

测试效果保存配置后,回到终端并简单地输入:webpaste(如下图所示

编辑 编辑

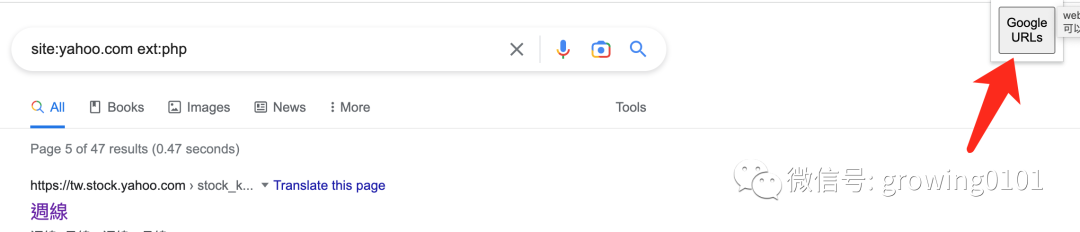

现在,进入chrome浏览器,在谷歌上搜索,例如:

site:google.com ext:php

现在,点击chrome上的webpaste图标,然后点击谷歌URLs

编辑 编辑

神奇的来了,看下图:

编辑 编辑

看来没有问题,其实有个问题,哈哈,这里留个坑,如果你没有解决那个问题,可以在后台回复webpaste即可

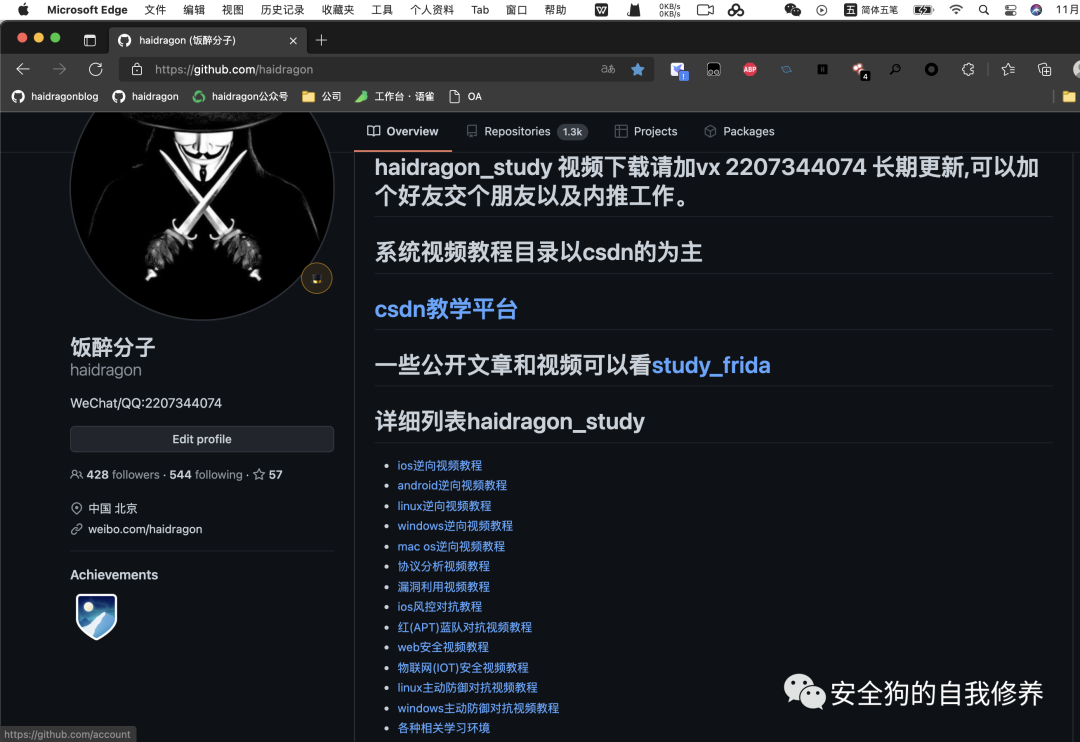

想要了解后面的处理数据以及使用字典的话,请看下面参考中留下的视频,这里强烈推荐读者关注一下TomNomNom,他的仓库里面有很多神兵利器。

打完收工,本文结束

参考https://www.youtube.com/watch?v=W4_QCSIujQ4&t=150s

https://github.com/tomnomnom/hacks/tree/master/webpaste

其它学习教程。

编辑 编辑

|

|