|

|

如何基于 "点" 位快速搜集

原创 klion

来源于公众号:红队攻防揭秘

原文链接:https://mp.weixin.qq.com/s?__biz ... 8a1fcbc183d841c4#rd

声明: 文章初衷仅为攻防研究学习交流之用,严禁利用相关技术去从事一切未经合法授权的入侵攻击破坏活动,因此所产生的一切不良后果与本文作者及该公众号无关

0x01 前言

先来简单说明下什么是"点",其实很好理解,当我们前期通过 社工,Web 或者 其它的各种途径,拿到了目标内网的一台机器权限,这台机器一般就会被称作"点"(又名 "据点" 或者 "内网跳板机"),大概就这么个意思,理解就好

通常情况下,在拿到目标内网的一台机器权限之后,第一件事就是想办法快速维权 ( 注,此处并不一定非要去硬刚UAC,可以尝试在对方点的时候就把UAC框弹出来,让对方自己给我们管理权限即可,至于怎么让他点 "是"还不被怀疑,那就是社工的事情了,此处不做任何涉及 ) 和 尽可能多尽可能快的搜集敏感信息,虽然前期的社工打点 和 打点后的快速维持 确实都无比关键,由于各种原因,这些并不适合公开说,故此处也不会做任何涉及,只是单纯的告诉弟兄们,怎么在打点成功后高效的进行搜集

可能这也是有些弟兄一直有些迷茫的地方 ( 手里拿到一台个人单机权限之后突然不知道该干啥 ),所以此次就单独针对这种场景,做了一些日常机械性的Check list, 本质上没任何技术含量,只是为了完整告诉大家在实战中可以去哪些地方搜哪些东西,以及这些东西在接下来的渗透过程里大概都能干什么用,因为这种场景大多数情况下你面对的几乎都是个人单机,权限还不是很稳定(也可能下班就关机),某些操作也许还存在一定风险,所以尽可能把要做的事情都提前想好,布局好,然后用最快的时间,最隐蔽温和的方式,去做最多的事情,我想我应该已经说清楚了

0x02 低权限下的单机敏感信息搜集项

假设暂未bypassUAC,再次说明,此处主要是针对Win单机的各种搜集 (Win7 / 8 / 8.1 / 10),内容比较杂,请弟兄们务必耐心看完

获取当前Shell的详细权限属性信息(即priv的内容),区分当前是本地用户还是域用户

获取当前机器的详细网络配置信息,包括 dns后缀,DNS后缀搜索列表,ip,掩码,网关,主备dns ip,dns缓存

获取当前机器的详细系统配置信息,包括 当前系统详细版本,内核版本,位数,启动时间,网卡信息,是否虚拟机,哪种虚拟机 [eg: VMWARE,VDI(一般从厂商名能看出来)......]

获取当前机器的 各类敏感 服务 / 进程列表

需要特别关注的一些敏感进程: 各类常见杀软进程 [ 赛门铁克, 360套装(包括天擎), 麦咖啡, ESET, 卡巴, 趋势, WindowsDefender, Sophos, 火绒, QQ管家...... ]

常规监控系统的agent端进程 [ Zabbix, Cacti(默认用snmp远程搜集系统信息), Nagios]

敏感工具进程 [ Chrome,Firefox,Edege,IE,Xshell,Xftp,SecureCRT,Navicat,TortoiseSVN,Git,Foxmail,Filezilla,Vnc,Putty,Office套件,Teamviewer,向日葵...]

可疑恶意敏感进程 [ Powershell.exe, mshta.exe, cmd.exe,cscript.exe .... ]

各类Java服务进程 [ 通常Java权限较高,后面提权可能会用得到 ]

包括对应进程的详细用户权限

需要特别关注的一些敏感服务:

本机各类Web服务

本机各类数据库服务

本机各类杀软 / EDR服务

本机各类常规监控的相关服务...

获取当前机器的所有Tcp / Udp 端口连接状态信息,顺手重点关注那些后期可用来"提权"或者搜集密码的各类敏感服务端口

获取当前机器的所有已经安装软件列表(留后门,抓密码可能会用得到)

获取当前用户浏览器 [ Chrome,Firefox,Edge,IE,360,QQ ] 的各类敏感数据,eg: 保存的账号密码,收藏夹链接,历史浏览记录,Cookie [ 注: 如浏览器正在运行可能无法

获取相关数据 ]获取当前用户Windows凭据管理器中保存的各类账号密码

获取当前用户的浏览器代理ip和端口

出网刺探,查看当前机器能否正常出网 [ Tcp / Udp / Dns /icmp ]

获取当前机器的 "关键性本地组" 成员 [ 比如,本地管理组,远程桌面组 ]

获取本机已启用的共享获取当前用户回收站,桌面里的文件目录列表获取最近运行的命令历史和访问过的文件记录获取当前机器的所有Rdp连出记录 [ 不包括连入记录 ]

获取当前系统的防火墙状态 [开启 / 关闭]

获取当前机器根下的计划任务列表获取当前用户的注册表自启动项列表

获取当前机器的所有IPC会话

获取当前机器的Powershell 和 .Net 版本

获取当前机器的WIFI连接账号密码获取当前机器中的服务票据 [ 待后续拿到管理权限后可进行PTT操作 ]

获取当前机器的详细补丁列表获取本机ARP / DNS 缓存记录

获取本机host文件内容

获取当前用户环境变量

定时跟踪操作截屏 [ 需要在指定用户环境下操作 ]

获取当前系统的Laps配置 [ 如果有 ]

0x03 高权限下的Win单机敏感信息搜集

除上面已经提到的所有搜集项之外,另外还包括如下项 [ 已拿到目标系统管理权限 ]抓取当前系统的所有本地用户明文密码及Hash插SSP [ 众所周知,Win8.1 / 2012R2 之后的系统默认抓不到明文,所以可以通过此方式等目标下次登录时来获取明文,类似的基础工具肯定都需事先免杀好,不多说 ]获取当前系统中的所有用户Token [ 后续可尝试模拟伪造令牌进行横向移动 ]获取当前系统中日志id为4624 和 4628的,最近60天的登录记录获取当前用户的Masterkey,后续解密用等等等...

获取当前系统中的所有盘符,并获取所有盘符下的二级目录树 ( 此处要感谢 @踏歌行千山 兄弟的帮助 )- # tree /A |findstr /BV /C:"| |"

针对特定类型的敏感文件进行全盘遍历搜集

比如, 文件类型 *.xlsx,*.doc,*.docx,*.txt,*.zip,*.rar,*.7z,*.ovpn,*. vsdx,*.ppt,*pptx,*.php,*.sql,*.md......

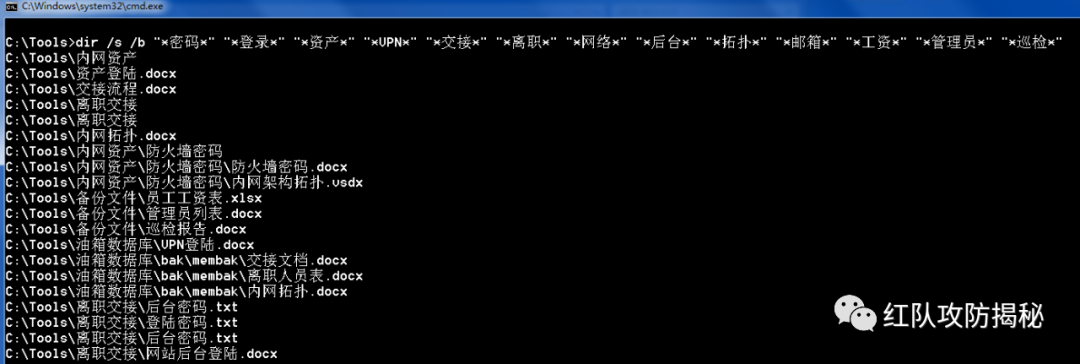

比如, 全盘搜带有以下敏感字段的文件,其实还有非常非常多,弟兄们平时在搞的过程中最好一边搞一边积累

一句话搜集本机各类敏感文件

如下部分关键字所对应的英文短语请自行补充(包括其它语言种类的,请根据当地的习惯自行补充),此处仅为个人经验,并不全,弟兄可以从自己平时的实战中不断积累,然后共享出来,除了本地搜文件,拿到目标邮箱权限后快速搜集各类敏感邮件也会用得到,匹配的条件一开始不要过于精准,如果文件实在太多,再试着慢慢缩小条件"密码(pass)", "账号(user)", "VPN",

"SVN","GIT", "账户(user)",

"交接", "离职", "登录(login)",

"账密", "堡垒", "邮箱(Mail)" ,

"IT", "信息安全", "IT部", "备份(bak)",

"管理员(admin)", "内网", "杀毒" ,

"入职", "服务器" , "运维" ,

"平台", "巡检", "拓扑", "资产",

"网络", "系统", "后台(system)" ,

"漏洞", "扫描", "数据库", "交换机",

"ERP", "防火墙" , "防毒墙", "合同",

"虚拟", "集群", "通讯录", "订单"

"办公", "权限", "隔离", "测试"

"网闸", "监控", "设备", "简历", "工资"

实际在搜到这些文件之后,可以集中打包好,然后想办法拖到本地慢慢看,打包的时候注意下占用问题(比如,目标用户可能正在编辑响应的文件)- # cd c:\Tools 要在哪个目录下搜就先进到那个目录下,不建议直接在根下搜(搜索时间太长,垃圾数据太多),又是C盘根下

- # dir /s /b "*密码*" "*登录*" "*资产*" "*VPN*" "*Svn*" "*Git*" "*交接*" "*离职*" "*网络*" "*后台*" "*拓扑*" "*邮箱*" "*工资*" "*管理员*" "*巡检*"

补充,如果当前机器是服务器,一句话搜集所有带有如下账号密码字符串的文件 (字段可自行增加):- # findstr /I /c:"user=" /c:"pass=" /c:"login=" /c:"uid=" /c:"pwd=" /si *.conf *.asp *.php *.jsp *.aspx *.cgi *.xml *.ini *.inf *.txt *.cgi

小结:

关于上线后的快速单机敏感信息搜集,至此就差不多算结束了,一般情况下 ( 此处暂不考虑极个别极端情况,优先以能覆盖大部分情况为主),通过上述的一栋操作,基本目标机器现在对你的秘密已经不太多了

之所以不想一上来就给弟兄们提供一堆的cmd或者powershell命令的原因,一方面是觉得这样做确实没有任何实际意义,本来就都是些机械死板的操作,着实没啥好说的,更愿意把整个完整的搜集思路说清楚, "需要找什么,去哪儿找,怎么找,什么东西后面能用到什么地方,怎么用 ...",因为这些思路,以后可能同样也能应用在其它地方

另一方面也是由于,如果直接默认去调系统的 cmd.exe,powershell.exe,cscript.exe ... 在真实环境下由于各种EDR/杀软的存在可能也并不是那么好存活(被拦后触发报警),最后一方面,如果你的这些命令都是明文传的,可能很容易会被各种流量设备侦测到,所以最好的方式,就是对着上面的list全部自己用系统原生api实现(其实我们日常用的最多的命令无非就那些,很机械,很固定),上线之后快速一把梭,也就不至于那么费劲了, 自己会一直坚持恪守原则,一篇文章,只解决一个实际问题,尽力避免大而臃肿,祝弟兄们好运 晚安

|

|