|

|

楼主 |

发表于 2021-11-22 23:28:06

|

显示全部楼层

本帖最后由 Grav1ty 于 2021-11-23 00:10 编辑

这几天事情有点多,快期末了结课作业堆在一起有点烦...

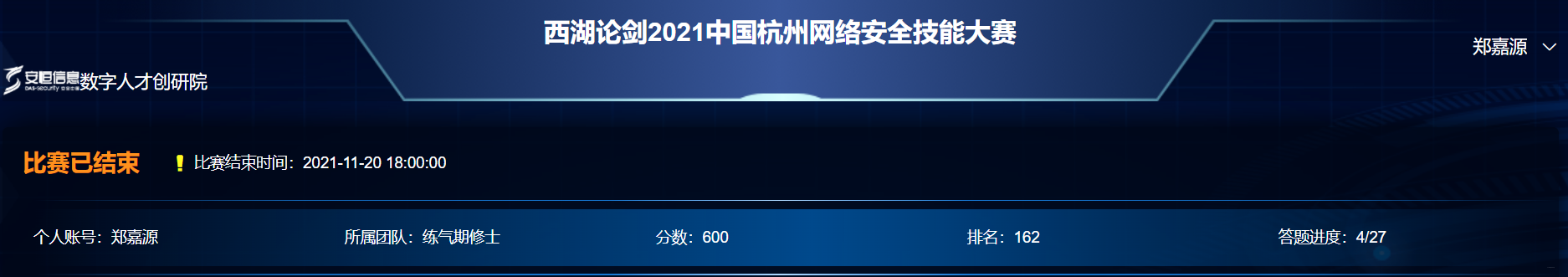

前天打了一下西湖论剑

乘着官方wp还没出来,同时防止某人不服气

记录学习过程

跌跌撞撞吧,中途因为没有灵感,甚至想放弃,最后在大佬的帮助下,还是侥幸写出来了两道题...

一道cr,一道re

其实也真的是,很奇怪,平时一直写的是web题,但真的打起来,web题反倒写不出多少。。。

1.密码人集合

看到这个截图的上面一部分啊,你就知道,结束之后和师傅们交流的时候问他们web3怎么写

他们全是用dirsearch扫

可为什么他们扫得出来我的p都扫不出啊??!!???    全是响应200,0kb,有毛线用,关键我还扫了好几次 全是响应200,0kb,有毛线用,关键我还扫了好几次

气死我了

.......

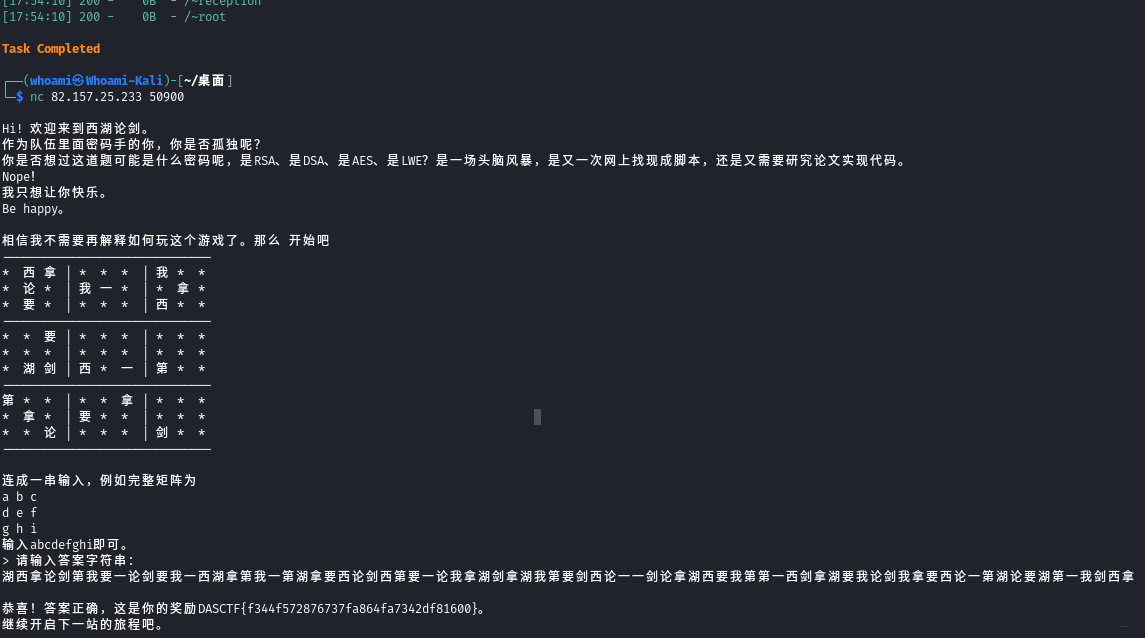

这道密码没啥,挺好联想的(起初还忘记了这个游戏(数独)叫啥,问了室友才想起来)

然后用个小脚本跑就行:

- s='217348569346591278598276134186935724725864139943721658891472653457613982362895417'

- s=s.replace('1','西')

- s=s.replace('1','西')

- s=s.replace('2','湖')

- s=s.replace('3','论')

- s=s.replace('4','剑')

- s=s.replace('5','我')

- s=s.replace('6','要')

- s=s.replace('7','拿')

- s=s.replace('8','第')

- s=s.replace('9','一')

- print(s)

解释一下,先把数独放到在线的计算器网站跑,然后替换字符就好....这个脚本比较简陋/毕竟比赛时间有限,我肯定找最快的方法

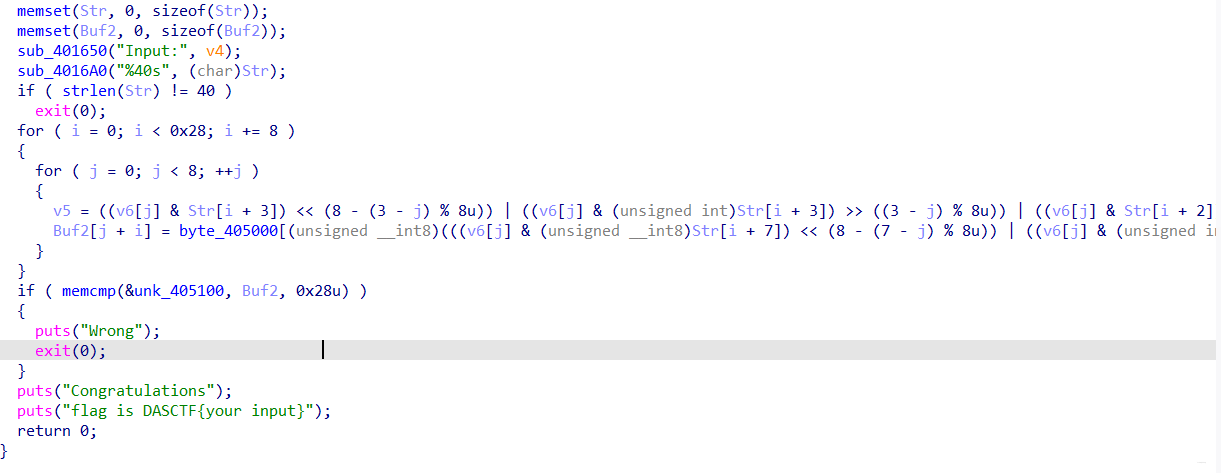

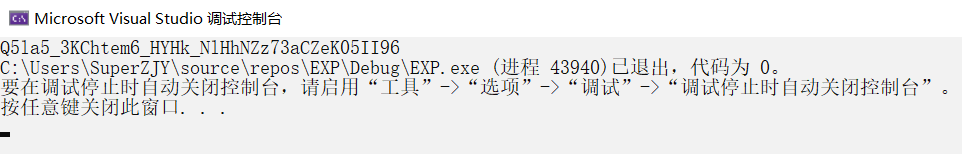

2.逆向 ROR

先扫一遍

果然是分最少的题嗷

丢ida:关键信息放上

说实话,这是我第一次写逆向题

受益于两个月前看完了《有趣的二进制》,虽然那本书偏向pwn一点,但是对逆向理解和ida使用还是有那么一点帮助

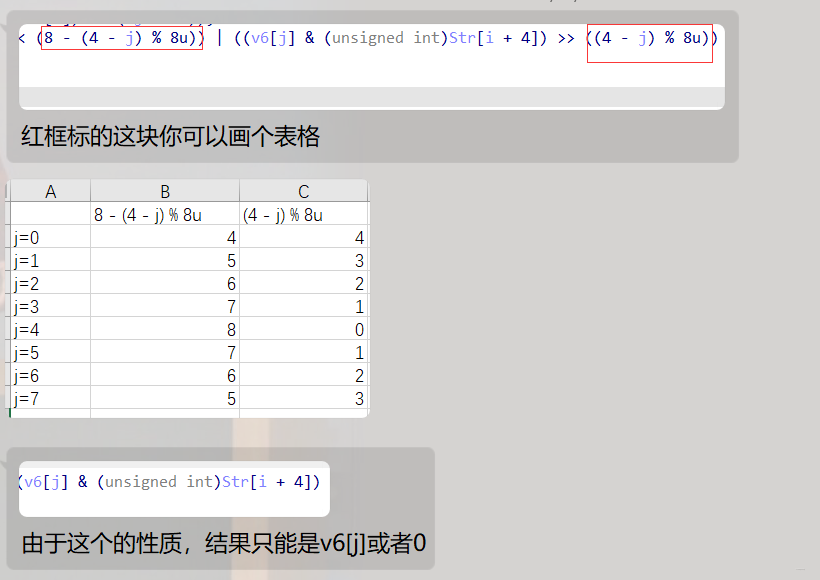

很显然啊,追踪405000和405100,要实现使buf2等于405100的值

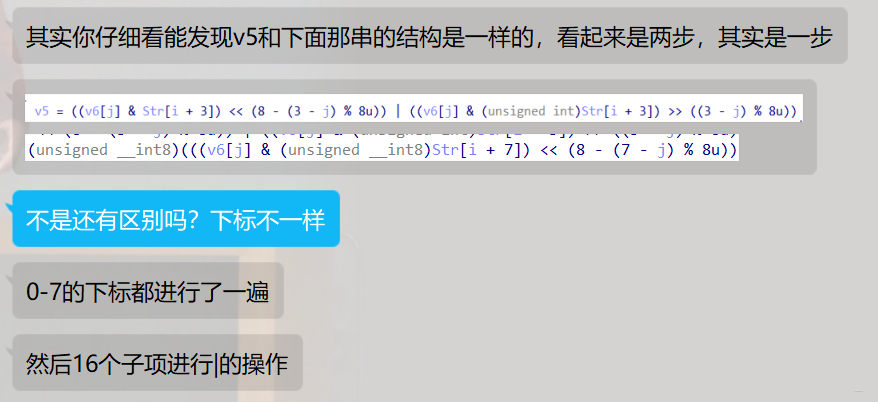

这里主要难点就是要逆向里面的两个for循环

当然也很显然,以我的水平没那实力

所以,我厚着脸皮去找大佬求救了2333...(感谢大佬不嫌弃)

..................

在大佬的帮助下,真的是摸爬滚打的,把这写出来了

- #include<iostream>

- using namespace std;

- int getIndex(char keyArray[], char ch) {

- for (int i = 0; i < 256; i++) {

- if (keyArray[i] == ch) {

- return i;

- }

- }

- return NULL;

- }

- int getBit(char ch, int index) {

- int bit = ((ch >> index) & 0x1);

- return bit;

- }

- void getChars(char encords[]) {

- int decords[8] ;

- char result[8] ;

- for (int i = 0; i < 8; i++) {

- decords[i] = 0;

- }

- for (int i = 0; i < 8; i++) {

- decords[0] = (decords[0] << 1) | getBit(encords[i], 7);

- decords[1] = (decords[1] << 1) | getBit(encords[i], 6);

- decords[2] = (decords[2] << 1) | getBit(encords[i], 5);

- decords[3] = (decords[3] << 1) | getBit(encords[i], 4);

- decords[4] = (decords[4] << 1) | getBit(encords[i], 3);

- decords[5] = (decords[5] << 1) | getBit(encords[i], 2);

- decords[6] = (decords[6] << 1) | getBit(encords[i], 1);

- decords[7] = (decords[7] << 1) | getBit(encords[i], 0);

- }

- for (int i = 0; i < 8; i++) {

- result[i] = (char)decords[i];

- cout<<result[i];

- }

- }

- void main() {

- char passwords[] = {

- (char)0x65, (char)0x55, (char)0x24, (char)0x36, (char)0x9D, (char)0x71, (char)0xB8, (char)0xC8, (char)0x65, (char)0xFB, (char)

- 0x87, (char)0x7F, (char)0x9A, (char)0x9C, (char)0xB1, (char)0xDF, (char)0x65, (char)0x8F, (char)0x9D, (char)0x39, (char)

- 0x8F, (char)0x11, (char)0xF6, (char)0x8E, (char)0x65, (char)0x42, (char)0xDA, (char)0xB4, (char)0x8C, (char)0x39, (char)

- 0xFB, (char)0x99, (char)0x65, (char)0x48, (char)0x6A, (char)0xCA, (char)0x63, (char)0xE7, (char)0xA4, (char)0x79, (char)

- 0xFF

- };

- char keyArray[] = { (char)0x65, (char)0x08, (char)0xF7, (char)0x12, (char)0xBC, (char)0xC3, (char)0xCF, (char)0xB8, (char)0x83, (char)0x7B, (char)0x02, (char)0xD5, (char)0x34, (char)0xBD, (char)0x9F, (char)0x33, (char)0x77, (char)0x76, (char)0xD4, (char)0xD7, (char)0xEB, (char)0x90, (char)0x89, (char)0x5E, (char)0x54, (char)0x01, (char)0x7D, (char)0xF4, (char)0x11, (char)0xFF, (char)0x99, (char)0x49, (char)0xAD, (char)0x57, (char)0x46, (char)0x67, (char)0x2A, (char)0x9D, (char)0x7F, (char)0xD2, (char)0xE1, (char)0x21, (char)0x8B, (char)0x1D, (char)0x5A, (char)0x91, (char)0x38, (char)0x94, (char)0xF9, (char)0x0C, (char)0x00, (char)0xCA, (char)0xE8, (char)0xCB, (char)0x5F, (char)0x19, (char)0xF6, (char)0xF0, (char)0x3C, (char)0xDE, (char)0xDA, (char)0xEA, (char)0x9C, (char)0x14, (char)0x75, (char)0xA4, (char)0x0D, (char)0x25, (char)0x58, (char)0xFC, (char)0x44, (char)0x86, (char)0x05, (char)0x6B, (char)0x43, (char)0x9A, (char)0x6D, (char)0xD1, (char)0x63, (char)0x98, (char)0x68, (char)0x2D, (char)0x52, (char)0x3D, (char)0xDD, (char)0x88, (char)0xD6, (char)0xD0, (char)0xA2, (char)0xED, (char)0xA5, (char)0x3B, (char)0x45, (char)0x3E, (char)0xF2, (char)0x22, (char)0x06, (char)0xF3, (char)0x1A, (char)0xA8, (char)0x09, (char)0xDC, (char)0x7C, (char)0x4B, (char)0x5C, (char)0x1E, (char)0xA1, (char)0xB0, (char)0x71, (char)0x04, (char)0xE2, (char)0x9B, (char)0xB7, (char)0x10, (char)0x4E, (char)0x16, (char)0x23, (char)0x82, (char)0x56, (char)0xD8, (char)0x61, (char)0xB4, (char)0x24, (char)0x7E, (char)0x87, (char)0xF8, (char)0x0A, (char)0x13, (char)0xE3, (char)0xE4, (char)0xE6, (char)0x1C, (char)0x35, (char)0x2C, (char)0xB1, (char)0xEC, (char)0x93, (char)0x66, (char)0x03, (char)0xA9, (char)0x95, (char)0xBB, (char)0xD3, (char)0x51, (char)0x39, (char)0xE7, (char)0xC9, (char)0xCE, (char)0x29, (char)0x72, (char)0x47, (char)0x6C, (char)0x70, (char)0x15, (char)0xDF, (char)0xD9, (char)0x17, (char)0x74, (char)0x3F, (char)0x62, (char)0xCD, (char)0x41, (char)0x07, (char)0x73, (char)0x53, (char)0x85, (char)0x31, (char)0x8A, (char)0x30, (char)0xAA, (char)0xAC, (char)0x2E, (char)0xA3, (char)0x50, (char)0x7A, (char)0xB5, (char)0x8E, (char)0x69, (char)0x1F, (char)0x6A, (char)0x97, (char)0x55, (char)0x3A, (char)0xB2, (char)0x59, (char)0xAB, (char)0xE0, (char)0x28, (char)0xC0, (char)0xB3, (char)0xBE, (char)0xCC, (char)0xC6, (char)0x2B, (char)0x5B, (char)0x92, (char)0xEE, (char)0x60, (char)0x20, (char)0x84, (char)0x4D, (char)0x0F, (char)0x26, (char)0x4A, (char)0x48, (char)0x0B, (char)0x36, (char)0x80, (char)0x5D, (char)0x6F, (char)0x4C, (char)0xB9, (char)0x81, (char)0x96, (char)0x32, (char)0xFD, (char)0x40, (char)0x8D, (char)0x27, (char)0xC1, (char)0x78, (char)0x4F, (char)0x79, (char)0xC8, (char)0x0E, (char)0x8C, (char)0xE5, (char)0x9E, (char)0xAE, (char)0xBF, (char)0xEF, (char)0x42, (char)0xC5, (char)0xAF, (char)0xA0, (char)0xC2, (char)0xFA, (char)0xC7, (char)0xB6, (char)0xDB, (char)0x18, (char)0xC4, (char)0xA6, (char)0xFE, (char)0xE9, (char)0xF5, (char)0x6E, (char)0x64, (char)0x2F, (char)0xF1, (char)0x1B, (char)0xFB, (char)0xBA, (char)0xA7, (char)0x37, (char)0x8F };

- for (int i = 0; i < 41; i += 8) {

- char encords[8];

- for (int j = 0; j < 8; j++) {

- encords[j] = (char)getIndex(keyArray, passwords[i + j]);

- }

- getChars(encords);

- }

-

- }

233333用c++写逆向,也就只有我这个fw会这样做了...

本来昨天就想做这个记录,但是昨天一天被数据结构搞死了

晚上又被辅导员一堆p事情浪费了,就拖到今天

不过也好,今天看到IDLab放了他们的wp出来

真的是,跟着大佬学就是不一样啊

还顺便了解了一下z3模块(这玩意真好用)

|

|