|

|

原文链接:CobaltStrike专题 | 实战化部署及注意事项

CobaltStrike是一款模仿高级威胁者攻击行为的后渗透攻击框架。覆盖了APT攻击链中所需要的多个技术环节,是一款小巧、灵活而又功能强大的后渗透攻击工具。

官方网站:

https://www.cobaltstrike.com

https://www.cobaltstrike.com/support

Cobalt Strike的特点:

团队协作功能:将团队服务器挂到公网vps上,团队成员便可通过CobaltStrike客户端连接团队服务器上进行协同渗透;

内置丰富的payload生成模块:可生成exe,dll,powershell,hta,图片捆绑,badUSB,vba宏木马,以及shellcode等;

钓鱼攻击及探针模块:自动化挂马链接生成,自动化钓鱼及探针;

丰富的后渗透攻击模块:浏览器进程代理、bypassUAC模块、文件上传,下载,新建,删除、提权模块、vpn跳板、dll注入、端口转发、端口扫描、socks代理、令牌窃取利用、执行身份切换、mimikatz套件等;

01

CobaltStrike架构简介

Cobalt Strike 分为客户端和团队服务器两个组成部分:

团队服务器:团队服务器用于部署在远程服务器VPS,必须运行在Linux系统中,服务启动时,包含两个必需参数和两个可选参数;

(1)团队服务器的外部IP地址,该IP地址要求客户端可达;

(2)客户端连接到团队服务器所需的密码口令;

(3)第三个参数是可选的,指定Malleable C2通信配置文件;

(4)第四个参数是可选的,此参数指定终止日期;

团队客户端:团队客户端部署在本地(linux/windows)系统,需要本地安装好java(JDK 1.8+)环境。

(1)“主机”字段中指定团队服务器的地址;

(2)团队服务器的默认端口是50050;

(3)“用户”是团队服务器上的昵称;

(4)“密码”是团队服务器的共享密码;

02

CobaltStrike实战化部署

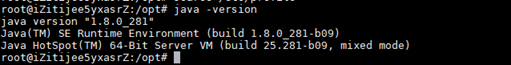

(1)下载jdk安装包(版本>jdk1.8):

http://www.oracle.com/technetwor ... nloads-2133151.html

(2) 进行减压:

>> tar -axvfjdk-8u281-linux-x64.tar.gz

(3)将文件改名为java

>> mv./jdk1.8.0_131 /opt/Java

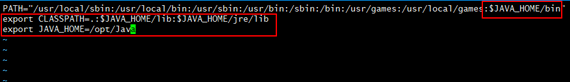

(4)添加环境变量:

export CLASSPATH=. JAVA_HOME/lib JAVA_HOME/lib JAVA_HOME/jre/lib JAVA_HOME/jre/lib

export JAVA_HOME=/opt/Java

(5) 使环境变量立即生效

>> source /etc/environment //

(6)配置使其它用户生效

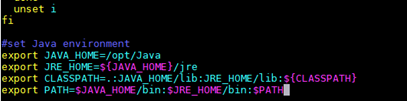

>> vim /etc/profile //

(7) 使java环境变量立即生效

>>source/etc/profile //

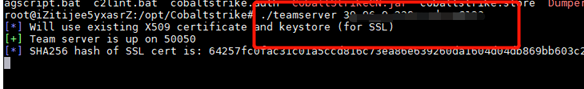

(8)启动团队服务器

>>./teamserverxx.xx.xx.xxasdwsx@123

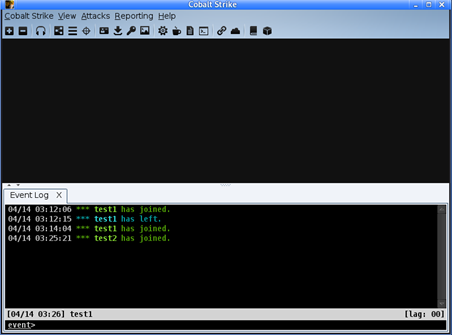

(9)团队客户端 test1远程连接服务器

“主机”字段中指定团队服务器的地址;团队服务器的默认端口是50050;“用户”是团队服务器上的昵称;“密码”是团队服务器的共享密码;

03

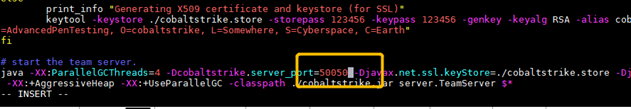

修改CobaltStrike的默认端口

CobaltStrike服务端成功启动,默认会监听在本地地址的50050端口, 在实战中需要修改默认端口,不然很容易被反溯源或其他人渗透利用。

>> vim teamserver //修改端口

>> ./teamserver xx.xx.xx.xx xxxx//修改的端口

04

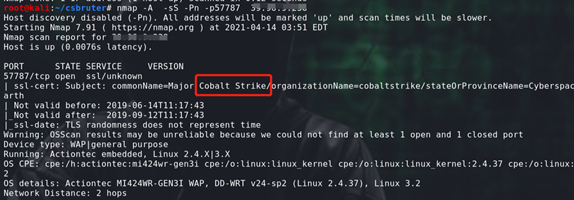

CobaltStrike溯源反制

nmap进行指纹识别,可以探测出CobaltStrike的团队服务器:

>>nmap-A -sS-Pn-p57787 xx.xx.xx.xx

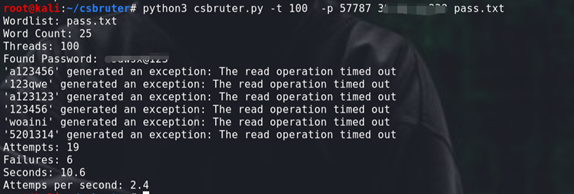

可以利用csbruter对CobaltStrike进行爆破

工具下载链接:https://github.com/LubyRuffy/csbruter

>>python3 csbruter.py -t 100 -p 57787 xx.xx.xx.xxpass.txt

|

|