|

|

潇湘信安 昨天

以下文章来源于贝塔安全实验室 ,作者betaseclabs

贝塔安全实验室

致力于网络安全攻防研究!

声明:本人坚决反对利用文章内容进行恶意攻击行为,一切错误行为必将受到惩罚,绿色网络需要靠我们共同维护,推荐大家在了解技术原理的前提下,更好的维护个人信息安全、企业安全、国家安全。

在实际渗透过程中如果想更好的了解目标状况,比如,目标人员喜欢用什么系统及版本号;用什么浏览器、办公软件,目标系统用什么杀软,目标机器处在什么样的内等等。要获取这些目标信息一种比较好的方式就是通过探针来。接下来讲带领大家演示通过CobaltStrike方式进行钓鱼的踩点。

01

钓鱼踩点

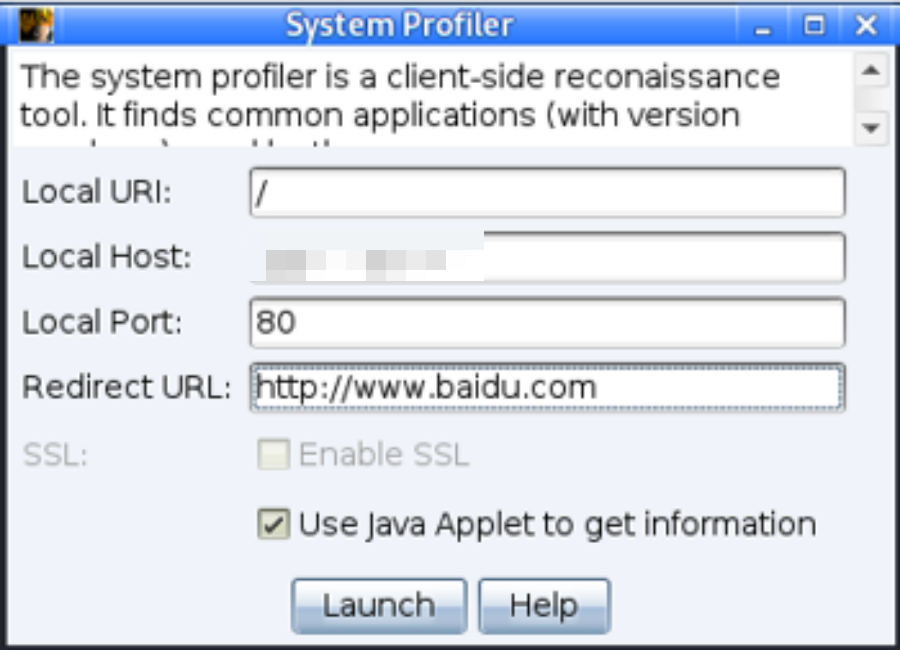

首先在远程vps上启动CobaltStrike的服务端,再本地启动客户端输入用户名和密码进行远程连接。如下利用CobaltStrike快速生成一个探针链接,端口保持默认,重定向url选择真实网站url, 最后,把使用javaapplet获取信息勾选上。

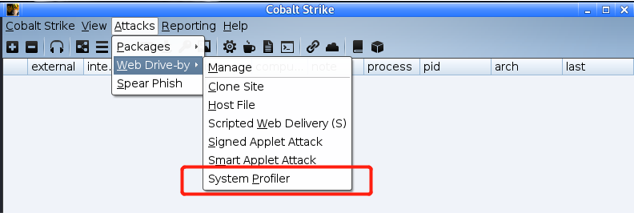

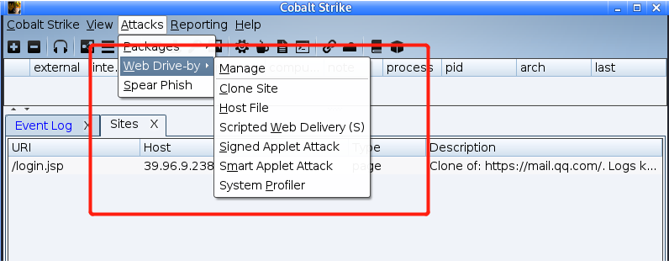

(1) 选择Attacks ->Web Drive-by -> System Profiler

(2) 设置Local Host为CobaltStrike团队服务器的IP地址,重定向的URL为http://www.baidu.com的网址,最后勾选上Applet.

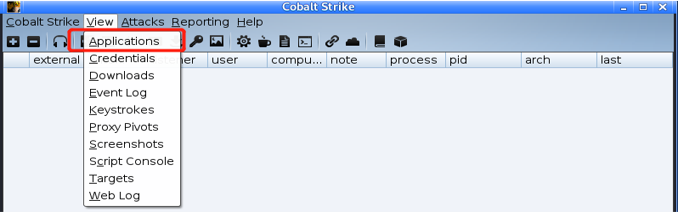

(3) 点击View -> Application进行查看。

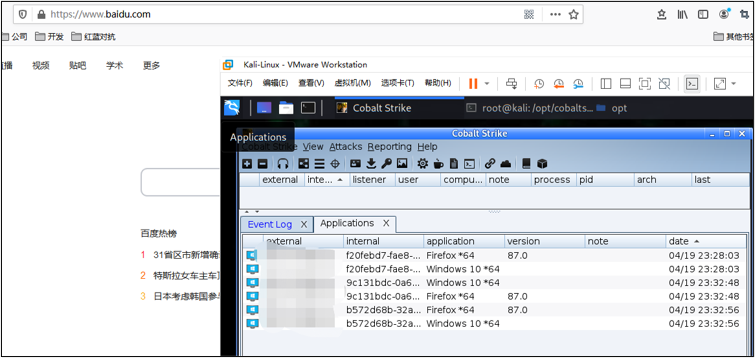

(4) 此时就可以把vps域名发给目标了,至于什么途径发送,靠大家的想象啦,等目标点击以后,就可以获取到目标用户一些有用信息了。

(5) 如果觉得单纯的IP地址,容易被目标用户识别出来,可以注册一个近似域名或者使用短域名。此时通过CobaltStrike可以清晰的看到获取的目标客户端的各种信息,公网,内网ip以及所用浏览器,操作系统的[这个识别的也不太准]详细版本.方法如下:

02

钓鱼页面部署和账号密码搜集

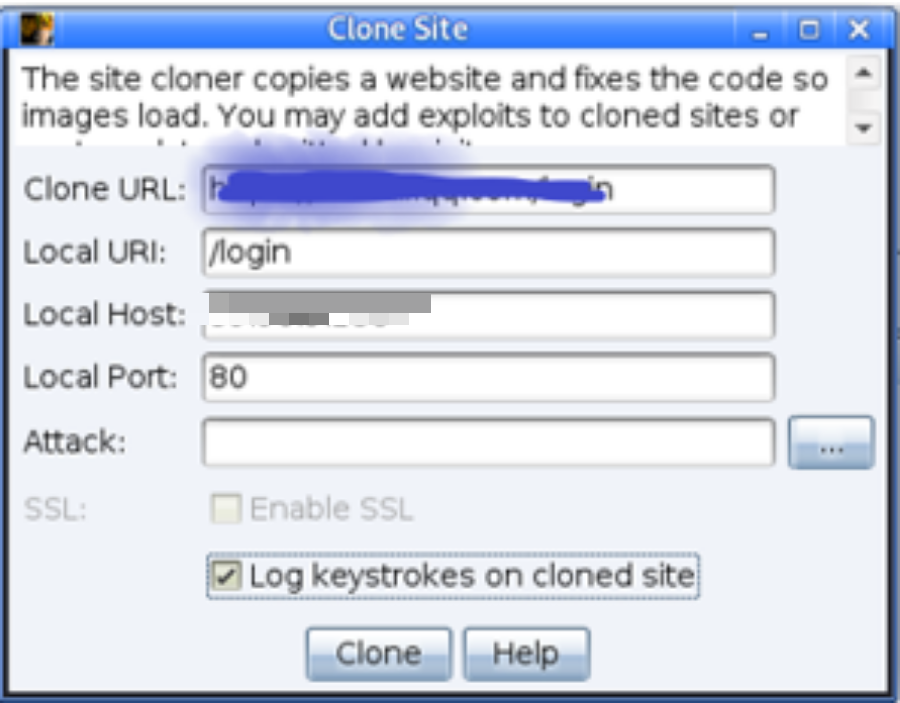

接下来给大家介绍。利用钓鱼页面来盗取账号密码,首先, 我们利用CobaltStrike获取一个钓鱼页面, 依次点击“Attacks”->“Web Drive-by”-> “Clone Site”之后会弹出右边的对话框,在“CloneURL”中填上要克隆的页面的真实url,“LocalURL”则是指定本地url,“LocalHost”保持默认,“LocalPort”保持默认,“Attack”的意思就是用指定的CobaltStrike链接。这样不管目标点击钓鱼页面中的哪个链接时都会先跳到我们的恶意链接上。最后,把最下面的键盘记录选项勾选上,当目标访问我们的钓鱼页面从键盘上所输入的所有数据都会被回传至我们的C2服务器上,通过这种方式来实现的实时键盘记录。

(1) 点击“Attacks”->“Web Drive-by”-> “Clone Site”之后会弹出右边的对话框,在“CloneURL”中填上要克隆的页面的真实url,“LocalURL”则是指定本地url,“LocalHost”保持默认,“LocalPort”保持默认,“Attack”的意思就是用指定的CobaltStrike链接,可以先不管,后期将网站挂马会用到。

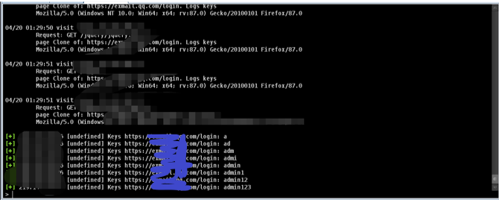

(2) 当用户访问http://xx.xx.xx.xx/login后,输入用户名和密码时,就可以在远程监控到,其实就是一个键盘记录。

03

钓鱼防范措施

1. 对员工进行培训能够加深员工对网络钓鱼技能的认知,以便识别钓鱼行为;

2. 认清网址是防止误上钓鱼网站,核对网站域名;

3. 比较网站内容:仿冒网站上没有链接,用户可点击栏目或图片中的各个链接看是否能打开;

4. 查询网站备案:通过ICP备案可以查询网站的基本情况、网站拥有者的情况;

5. 安全防护:IE浏览器等新版本的主流浏览器提供了“仿冒网站筛选器”或类似的功能,本地安装杀毒软件等;

|

|