原文链接:hackDHCP靶场教程

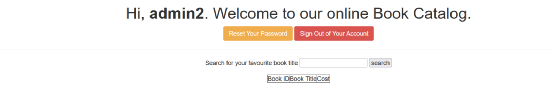

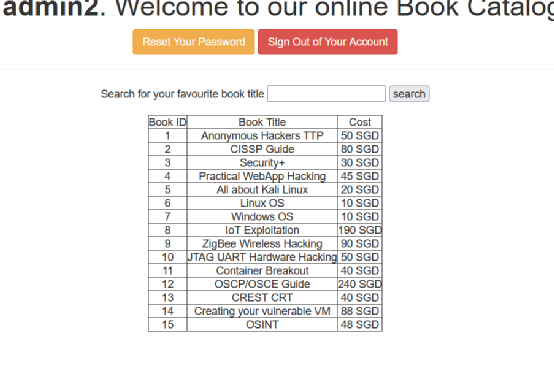

第一眼就看见了注册,那么这个靶场的思路可能就是注册后的操作,毕竟如果不是,开了这个也没什么用 注册一个用户,然后登陆,登陆成功,翻译了一下是个图书查询的系统

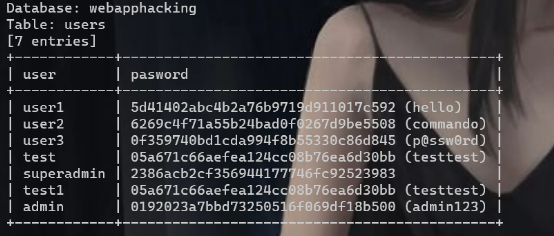

通过页面对比,猜测是个注入 跑了一下 sqlmap -r a.txt -vv --tamper=space2comment --dbms "MySQL" --level 5 -D webapphacking -C "user,pasword" –dump 结果

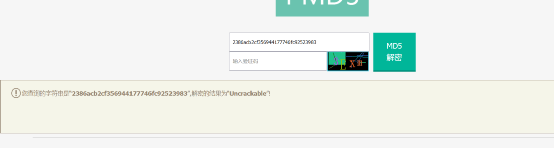

特殊的用户 Superadmin 解密后

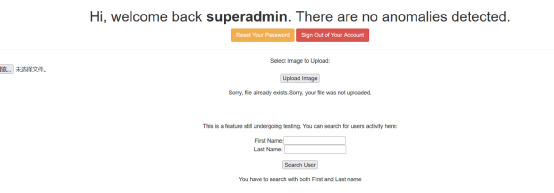

进来了

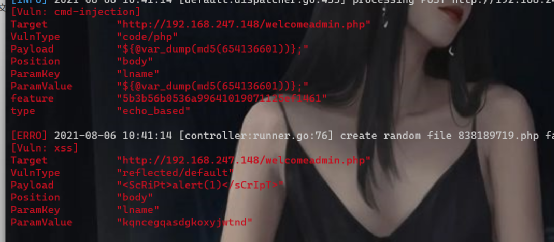

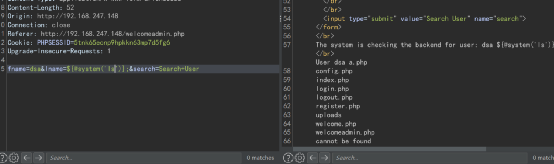

超级管理员权限 进来的页面有两个点,一个是文件上传,一个是不知道干什么的表单提交,思考如下 制作者考的肯定不是上传点,很明显上传点会难一些,地下更不会放一个无用的表单,挂上XRAY,对功能进行打点,找出容易攻击到的点 Xray扫描入下

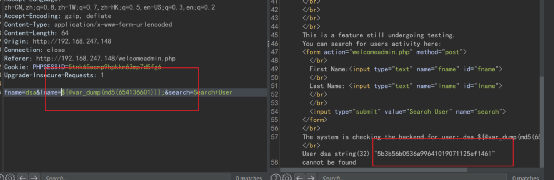

可以执行PHP代码 尝试复现

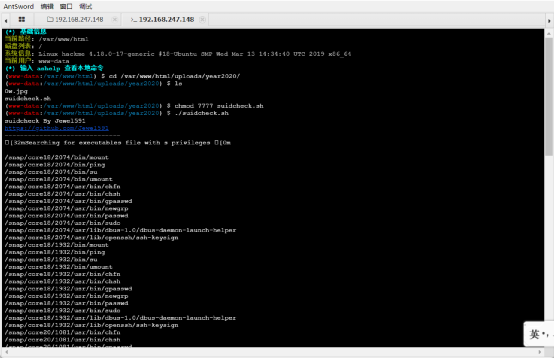

命令执行成功 ${IFS}是代替空格的占位符,上线

上传脚本到

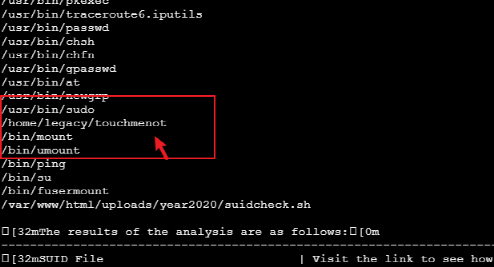

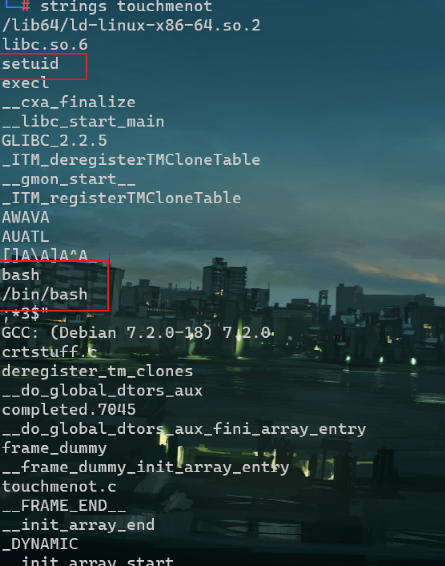

发现了一个特殊文件

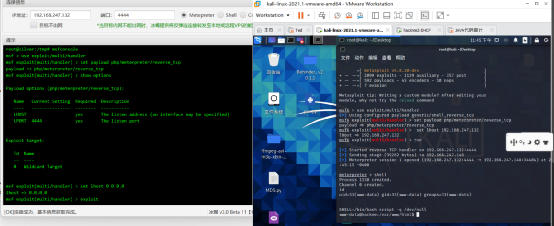

切换到交互式,还需要往外弹一下   卡壳 最终解决,上传冰蝎马反弹msf 唉,不知道这个靶子为什么nc 用不了

|