|

|

干货 | 超详细的常用Burp爆破验证码的工具使用总结原创 HACK学习 [url=]HACK学习呀[/url] 2022-05-23 19:55 发表于广东

收录于合集

#漏洞挖掘22个

#Burpsuite2个

#抓包工具1个

0X00 前言如果在渗透中遇到带有验证码的网站登录口,相信很多小伙伴遇到了带验证码的登录口就直接放弃了爆破弱口令的想法,这样会丧失很多机会,所以今天就让我来推荐一些可以识别验证码的Burp插件,以此用来爆破登录口。

昨天一位小伙伴求助我,如何用burp爆破一个luo聊骗子的网站后台,带验证码的,需要一个简单的解决方案,今天它来了

这里我推荐:

https://github.com/smxiazi/NEW_x ... /smxiazi/xp_CAPTCHA这两个项目来进行简单的绕过验证码的爆破

0X01 配置验证码插件下载下来之后,记得使用python3.7以下的python版本

其次需要修改server.py和xp_CAPTCHA.py两个文件

编辑 编辑

server.py需要设置的是IP和端口,可以不用改,端口看你自己情况而定

编辑 编辑

xp_CAPTCHA.py里面的ip和端口需要根据server.py里面的来

我这里是本地运行的server脚本,所以xp_CAPTCHA我设置127.0.0.1

编辑 编辑

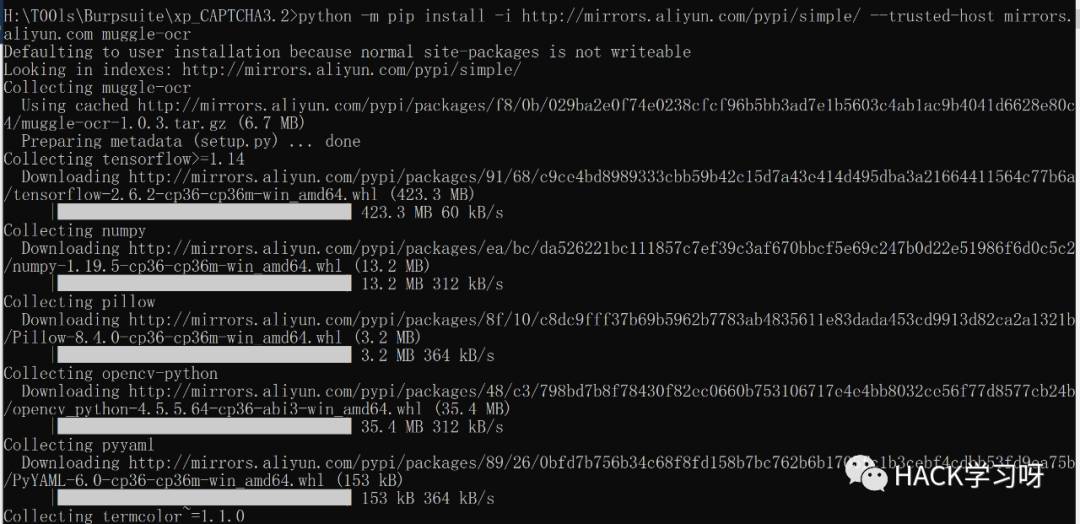

server.py运行需要安装muggle-ocr模块,记得先更新pip,我这里用的是python3.6.4的环境

更新pip命令:python -m pip install --upgrade pip安装模块命令:python -m pip install -i http://mirrors.aliyun.com/pypi/simple/ --trusted-host mirrors.aliyun.com muggle-ocr  编辑 编辑

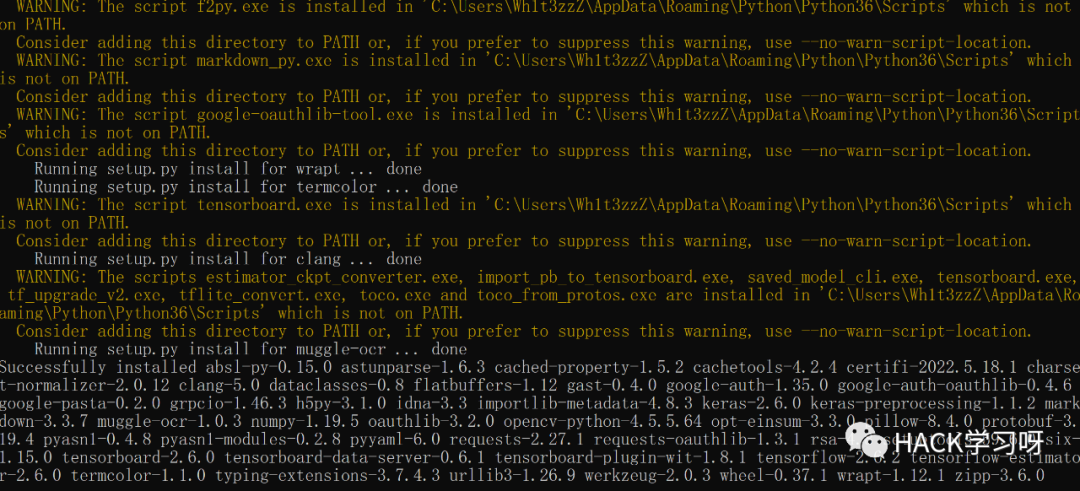

安装完成

编辑 编辑

报错了,根据搜索,只需要更新一下pip就好了,再运行一次安装muggle-ocr模块的命令就可以了

python -m pip install -i http://mirrors.aliyun.com/pypi/simple/ --trusted-host mirrors.aliyun.com muggle-ocr

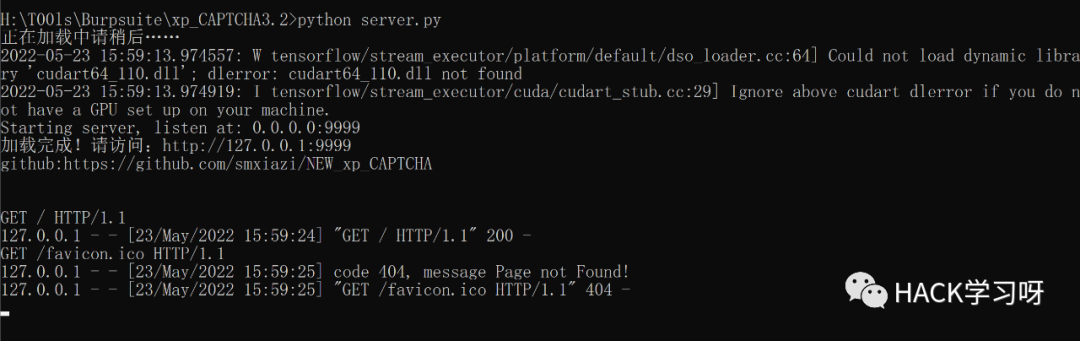

安装完成后运行一下server.py,然后在浏览器中访问

编辑 编辑

访问网页

编辑 编辑

OK,启动成功

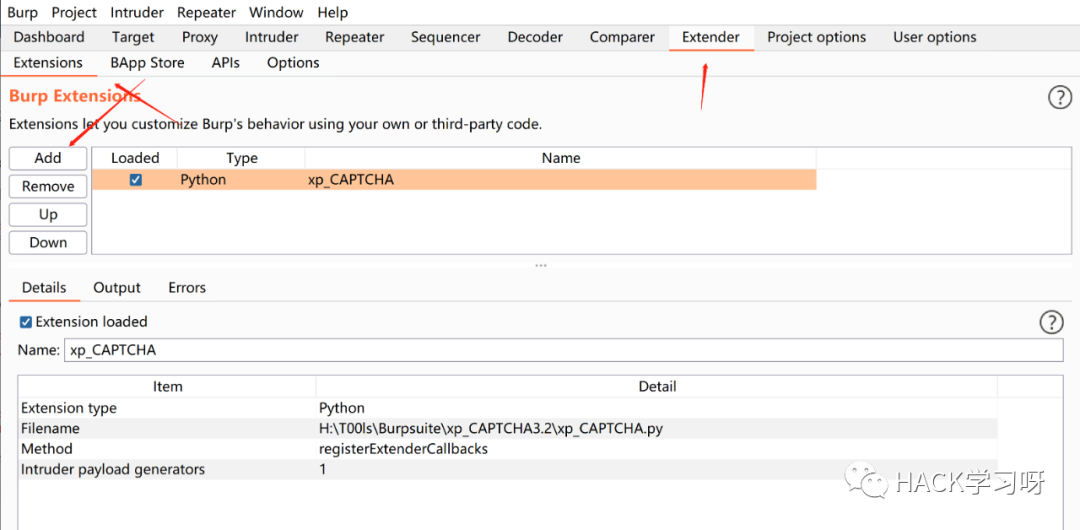

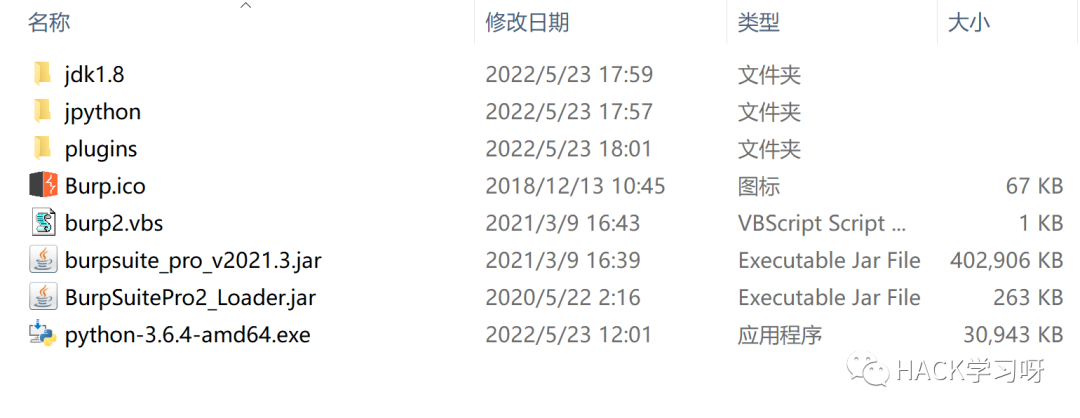

0X02 配置Burp插件配置PS:特别提醒,加载插件,Burp上一级文件夹名字中不要包含中文,不然加载插件会报错的

编辑 编辑

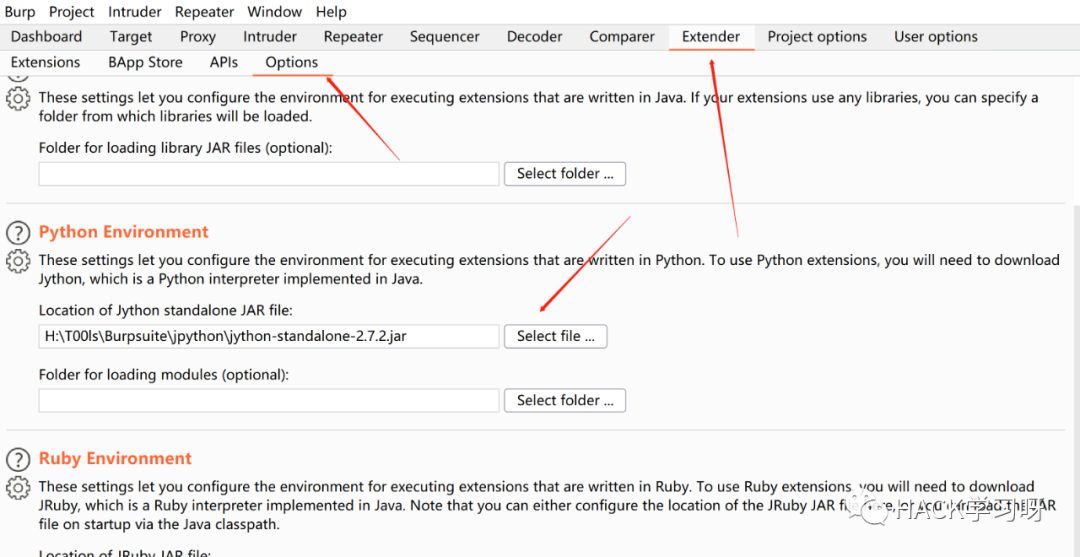

需要安装jython 的jar包文件

https://www.jython.org/download

编辑 编辑

Burp里面选择jython环境

编辑 编辑

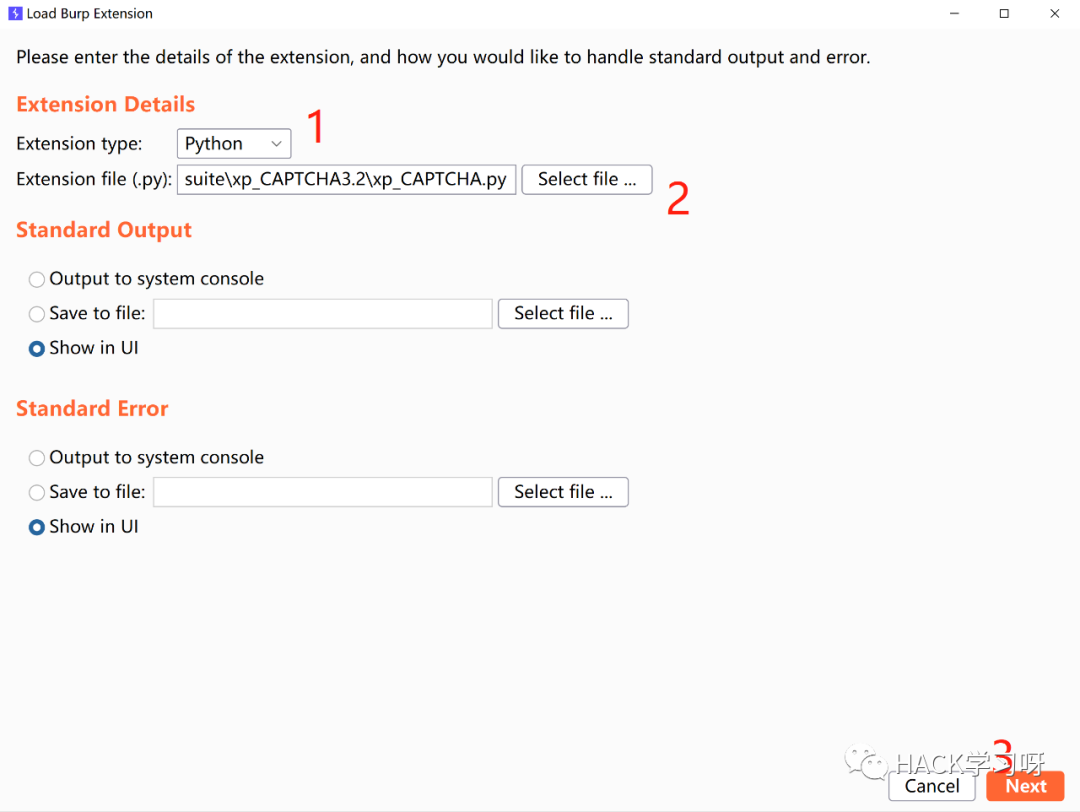

添加xp_CAPTCHA插件,本地的python版本要python3.7以下,我用的是python3.6.4版本

编辑 编辑

选择步骤

编辑 编辑

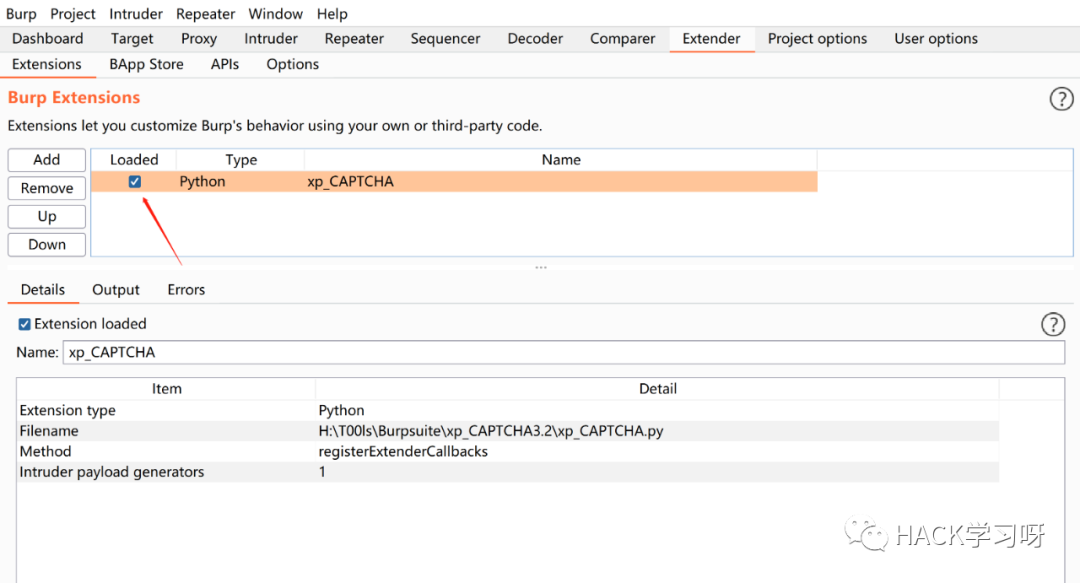

正确加载完成会显示如下图所示

编辑 编辑

成功加载插件

编辑 编辑

加载开始下一步。

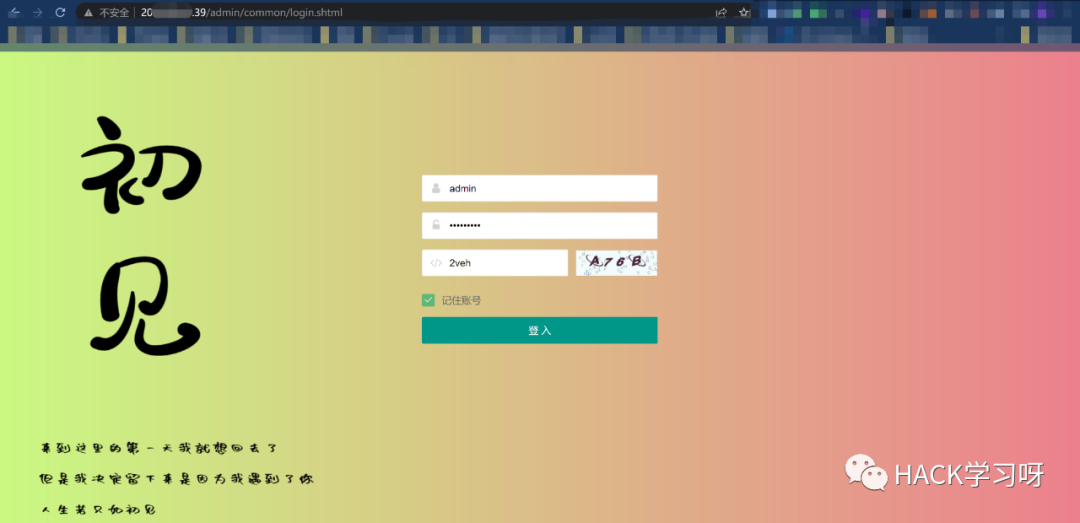

0X03 爆破过程目标网站:

编辑 编辑

找到验证码URL路径:

编辑 编辑

拼接url

编辑 编辑

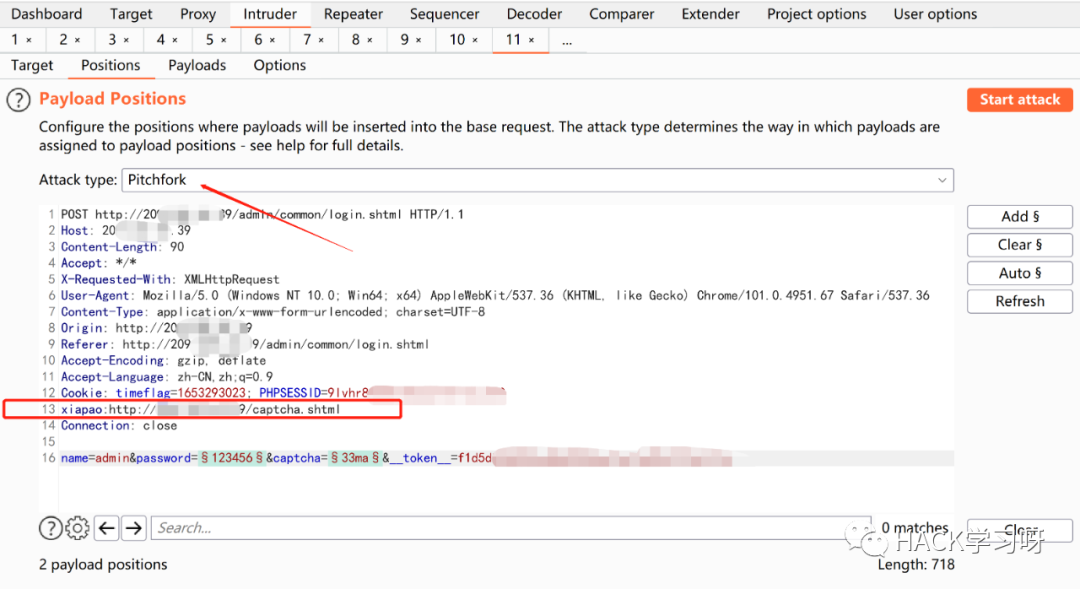

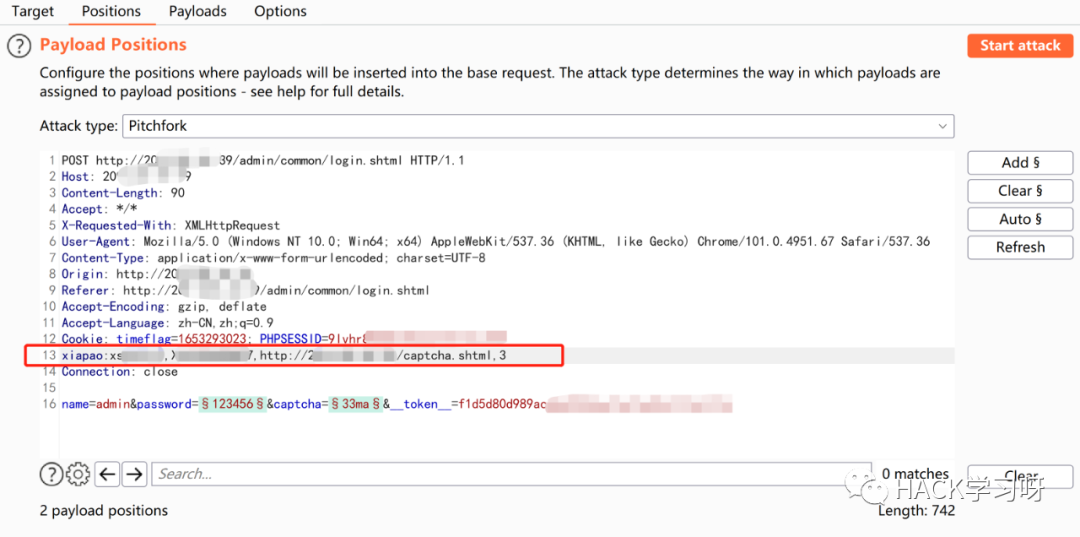

Burp抓取登录包,然后ctrl+i发送到intruder模块

然后在Attack type选择Pithfork,在请求头信息里添加 xiapao:验证码的请求url,如下图所示:

xiapao:http://209.x.x.x/captcha.shtml

编辑 编辑

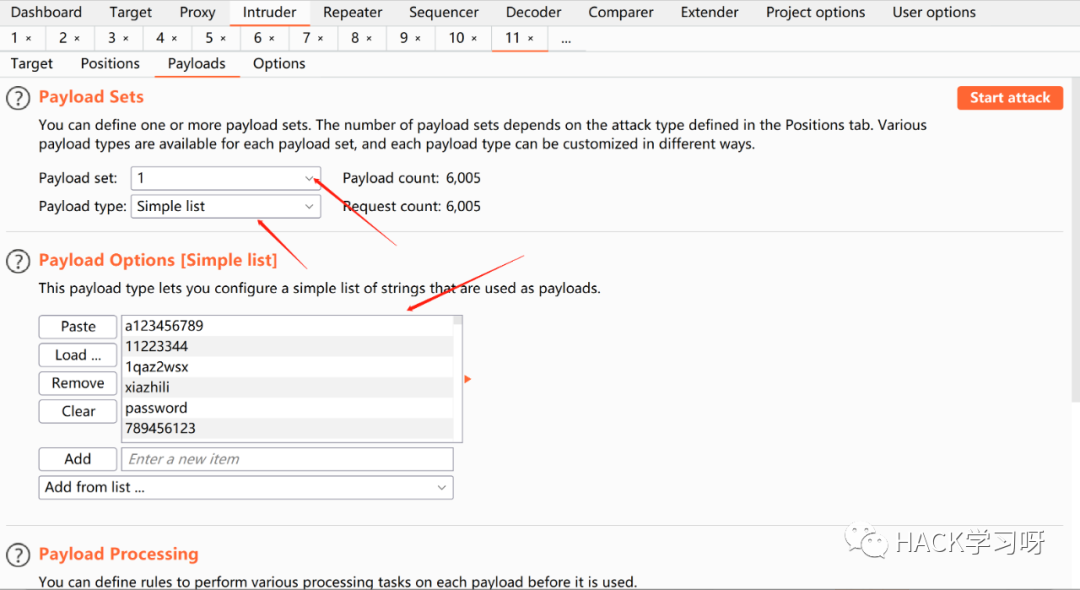

第二步:选择弱口令字典

编辑 编辑

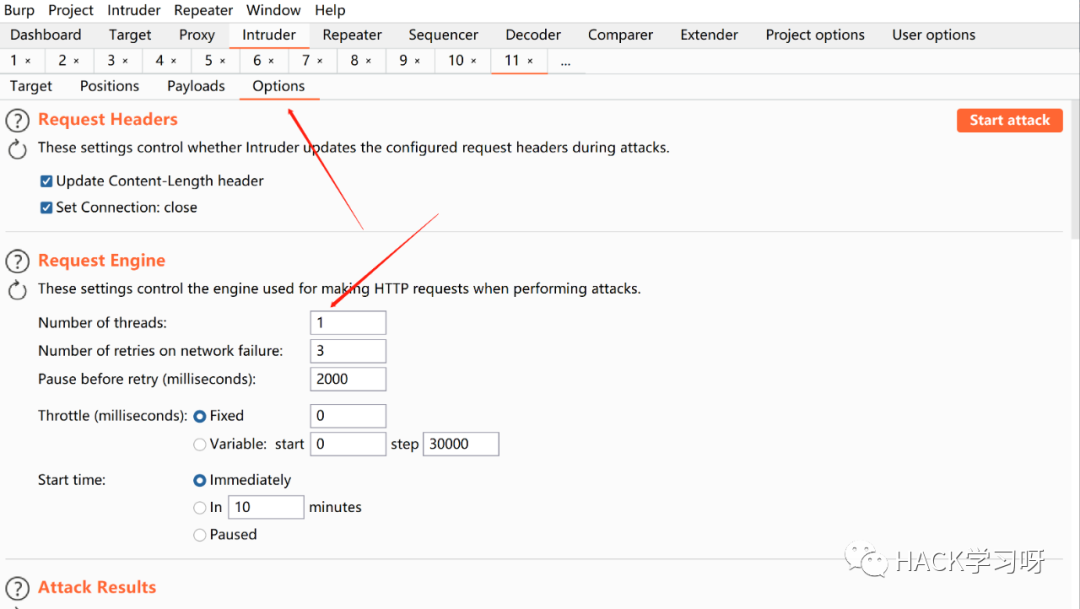

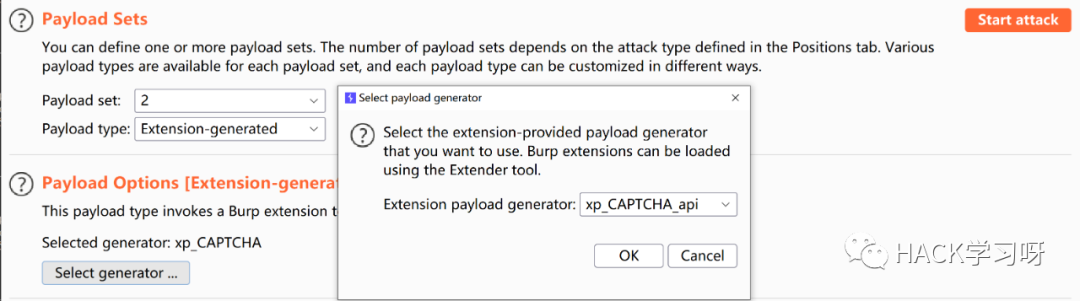

第三步:设置验证码识别插件

编辑 编辑

第四步:设置线程,设置线程为1

编辑 编辑

第五步:点击Start Attack按钮即可开始爆破带验证码的登录框

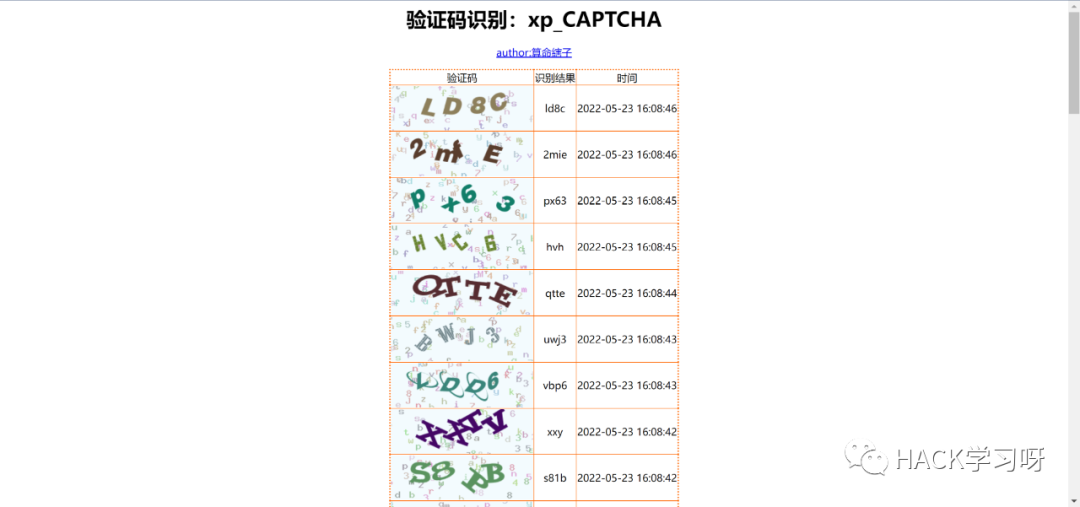

开始跑起来,网页端已经接收到了识别的验证码

编辑 编辑

Burp正常工作

编辑 编辑

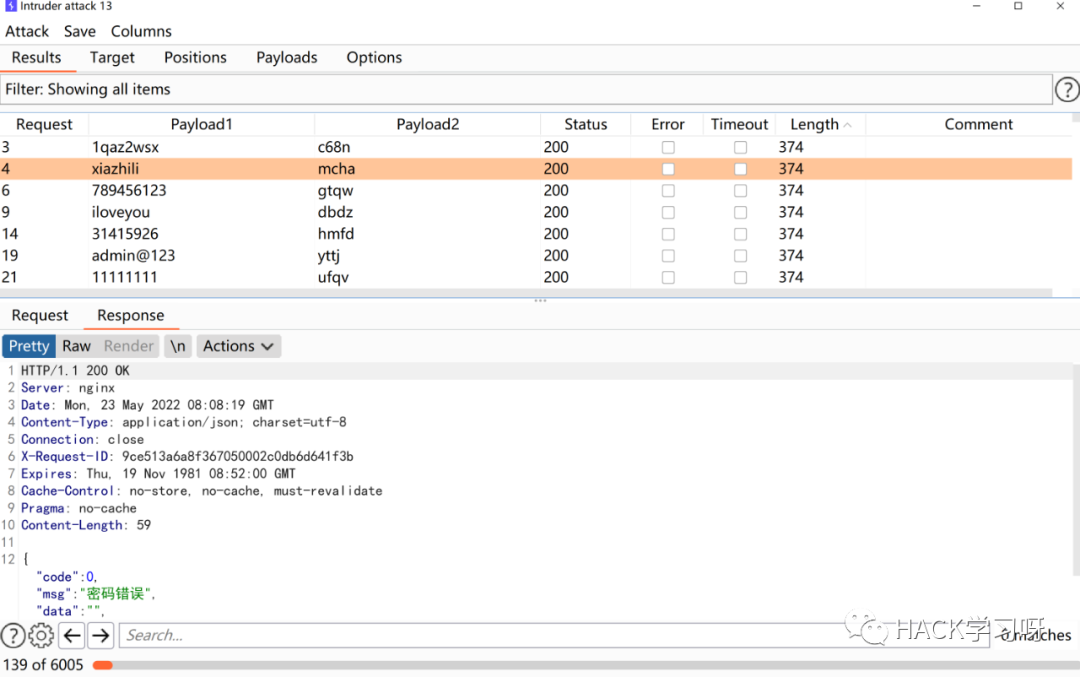

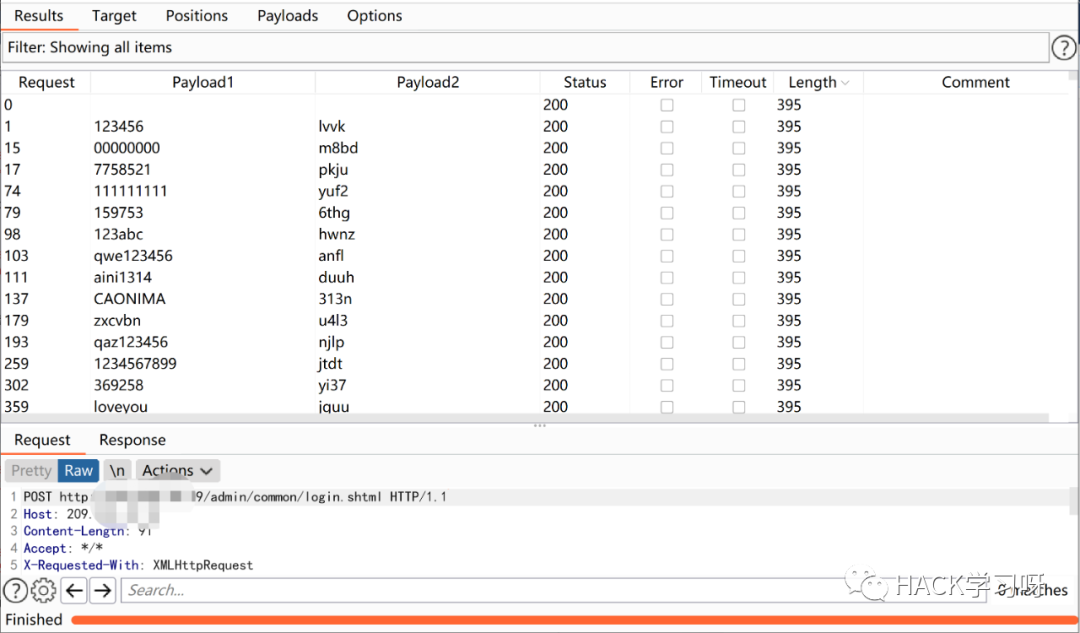

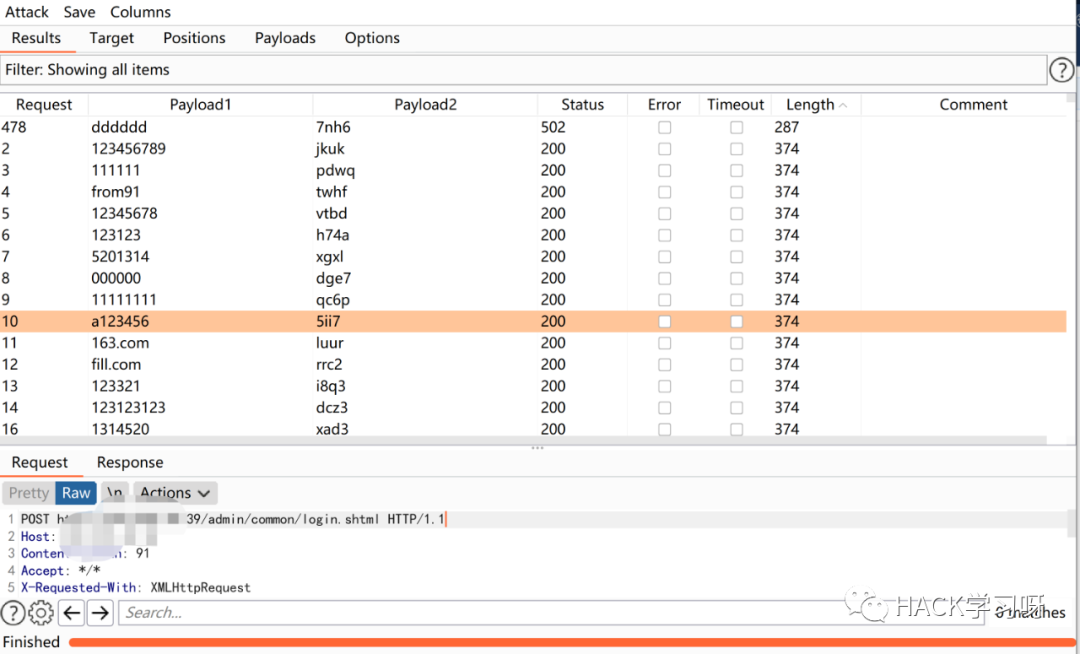

0X04 免费版的插件不足之处验证码识别成功状态码:374

编辑 编辑

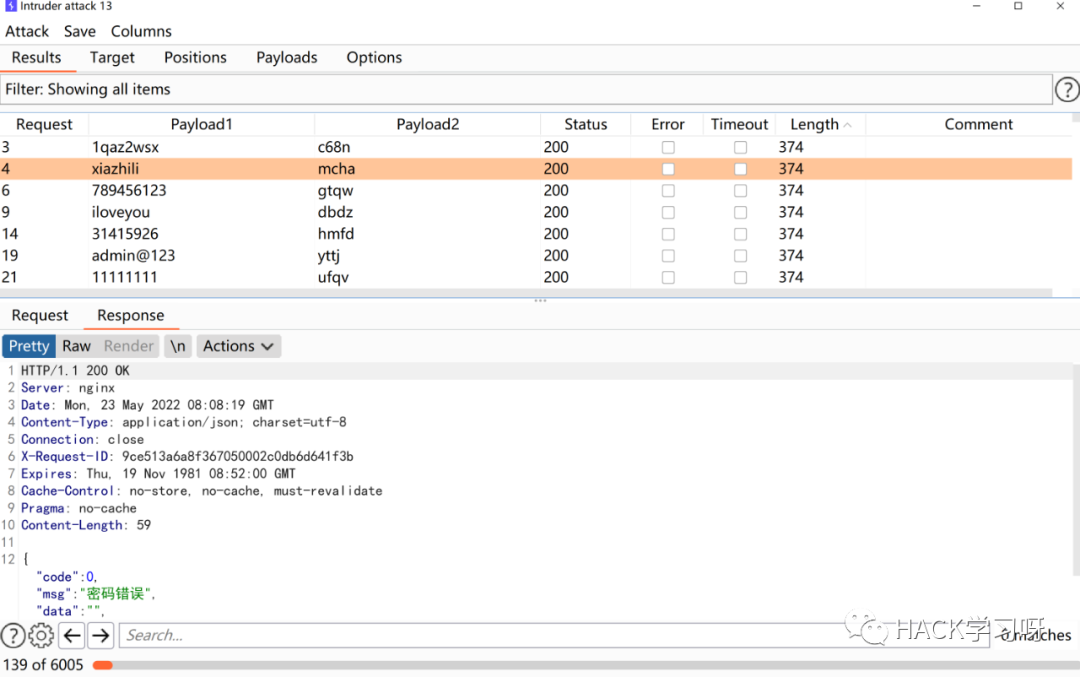

验证码识别失败状态码:395

编辑 编辑

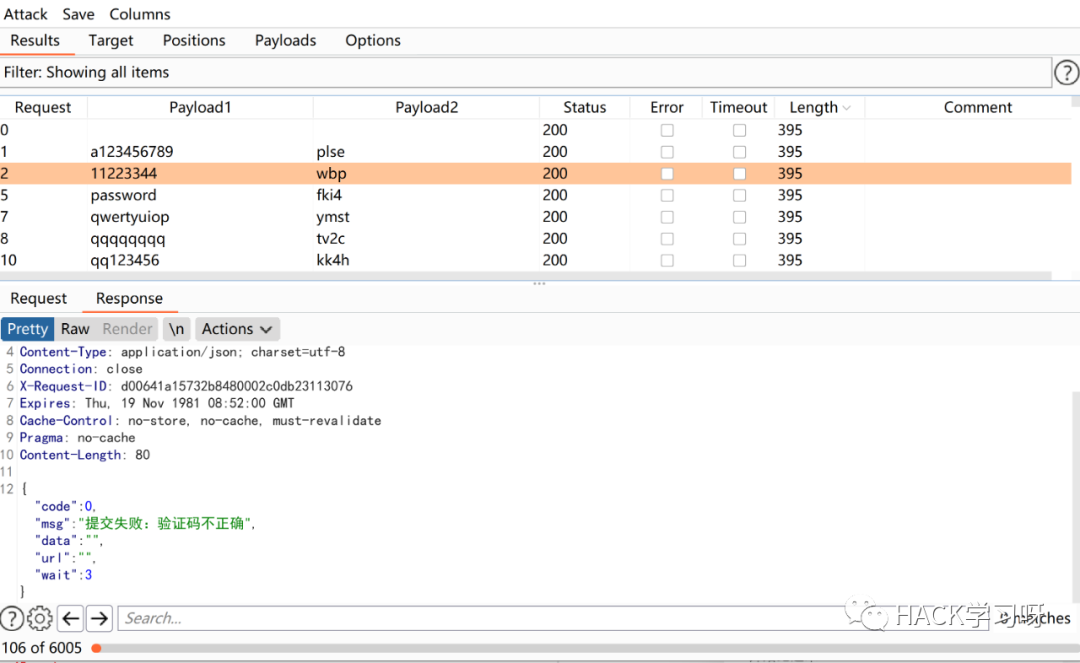

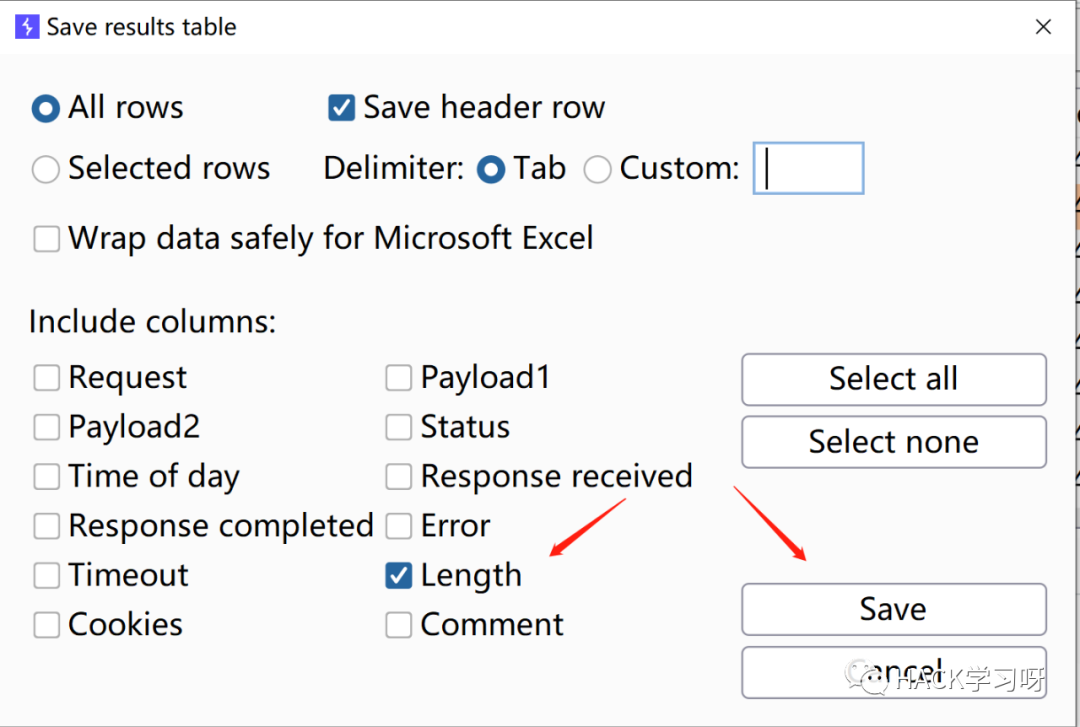

导出验证结果,查看成功率

编辑 编辑

选择长度字段即可

编辑 编辑

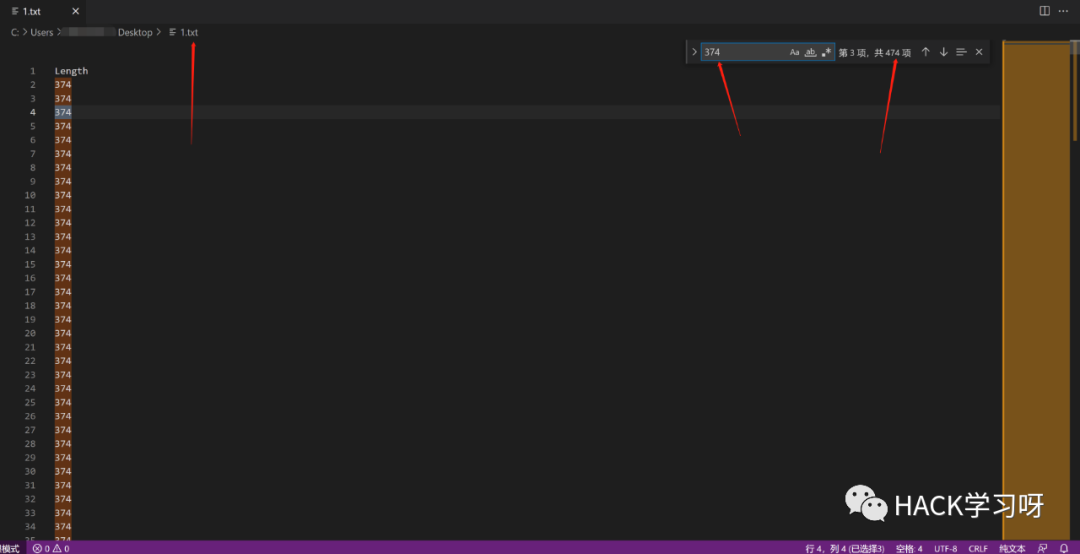

然后我导出到了我桌面的1.txt,然后用VScode打开1.txt,搜索374,验证码识别到的,有474条

编辑 编辑

验证码识别错误的有1847条

编辑 编辑

可能是我测试问题,2320条,识别成功验证码的只有474条

识别失败的有1847条,成功率20%多,识别成功率感人!

也可能是我测试的问题,欢迎评论区其他评论你们的测试结果

0X05 付费版验证码API接口测试需要使用该插件https://github.com/smxiazi/xp_CAPTCHA测试API接口-有钱人的方案:

1块钱500次验证码

10块就是5000次验证码识别

编辑 编辑

也有包月套餐

http://www.kuaishibie.cn 处注册账号,用这个平台的原因是因为注册方便。在http头部填入以下格式,账号密码是kuaishibie的账号密码,别搞错了xiapao:账号,密码,验证码url,验证码类型验证码类型:纯数字=1,纯英文=2,数字英文混合=3如:xiapao:test,123456,http://www.xxx.coom/get-validate-code,3或(如果不输入验证码类型则默认 数字英文混合 )xiapao:test,123456,http://www.xxx.coom/get-validate-code或(需要填写账号密码在脚本的第12行与第13行)xiapao:http://www.xxx.coom/get-validate-code,3或(如果不输入验证码类型则默认 数字英文混合 )xiapao:http://www.xxx.coom/get-validate-code注册时,欢迎填写我的邀请码:d69d095bc064401c91eff66e855cda3b  编辑 编辑

记得切换插件

编辑 编辑

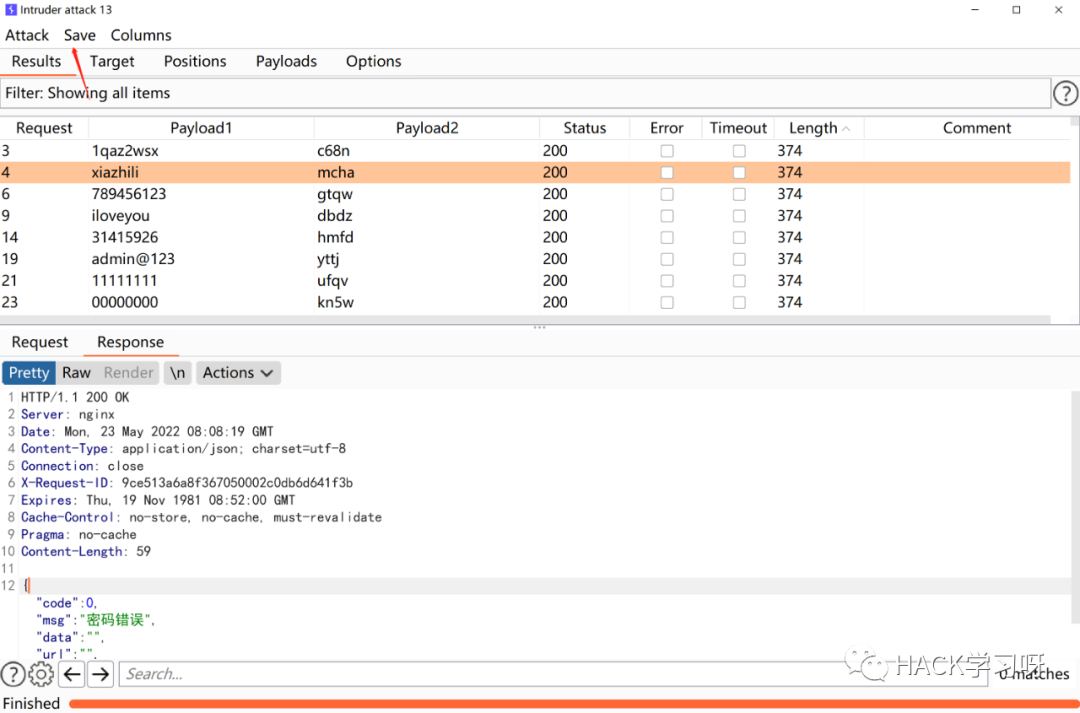

然后Start attack

编辑 编辑

对了,使用API接口的识别验证码可以使用默认的5个线程来跑,如果出现错误就调回1个线程即可

使用验证码API的最终结果总共跑了:1436条,识别错误的有54个,成功的有1381条,网页502状态1条,花了我3块大洋,1块钱是500条

编辑 编辑

成功的验证状态

编辑 编辑

网页端查看识别了多少个接口:1417个

编辑 编辑

我的成功率在96%左右,土豪值得一用!

0X06 其他识别验证码的插件推荐2年前的工具,burp验证码识别接口调用插件https://github.com/c0ny1/captcha-killer1年前的工具,对于有验证码的站点爆破,用于安全合法测试https://github.com/mycve/BurpLogin3年前的工具,自动识别图形验证码并用于burp intruder爆破模块的插件https://github.com/bit4woo/reCAPTCHA2个月前的工具,captcha-killer的修改版,支持关键词识别base64编码的图片,添加免费ocr库,用于验证码爆破,适配新版Burpsuitehttps://github.com/f0ng/captcha-killer-modified

补充:打包我上述中使用到的工具

编辑 编辑

链接:https://pan.baidu.com/s/1314oopVtaS4FLYISa0OLqA

提取码:c4u6

|

|